Guten Tag.

Alles begann vor einem halben Jahr. Wir arbeiten als kleines Team an einem Projekt, das Projekt wurde bereits im Netzwerk gestartet und arbeitet seit mehreren Monaten erfolgreich. Irgendwie fing ich an, über Besuchsstatistiken, Quellen für Benutzerempfehlungen und dergleichen zu sprechen. Die Manager haben mir einen Link zur SimilarWeb-Seite mit unserer Ressource gesendet. Was ich sah, verwirrte mich sehr. Neben anderen Informationen enthält die Seite Informationen zu Subdomains, die SimilarWeb gefunden hat. Stellen Sie sich meine Überraschung vor, als ich in den Top 5 die internen Subdomains sah, die nur von Mitarbeitern verwendet werden und von außen nicht zugänglich sind (wie jira.mycomp.org, ci.mycomp.org, git.mycomp.org).

Nur eines kam mir in den Sinn: Jemand im Team hatte eine Art Gemeinheit, bei der Daten über die besuchten URLs zusammengeführt wurden. Ein Teil des Teams arbeitet remote, alle haben unterschiedliche Betriebssysteme und Browser. Er sprach mit jedem einzeln, bat darum, das System mit Antivirus zu scannen, und forderte eine Liste der verwendeten Erweiterungen an.

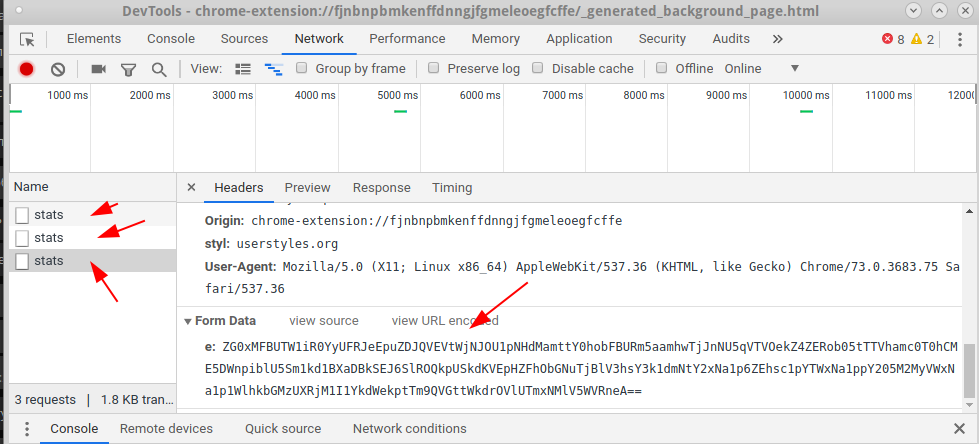

Google hat mehrere Artikel zum Kauf der Stylish-Erweiterung durch SimilarWeb veröffentlicht. Ich habe mir diese Anwendung selbst gestellt und sichergestellt, dass die Daten wirklich zusammengeführt werden. So funktioniert es: Bei der Installation der Erweiterung stimmen Sie den Bedingungen für die Datenerfassung zu (und im Moment befindet sich die Anwendung im Geschäft und verbirgt nicht die Tatsache, dass Daten für SimilarWeb erfasst werden). Wenn Sie zu einer beliebigen Seite (auch zu https) wechseln, sendet die Erweiterung im Hintergrund Daten an die URL h___s: //userstylesapi.com/tic/stats. Es sieht so aus:

Der Parameter

e in

FormData enthält Daten, die in Base64 doppelt verpackt sind:

ZG0xMFBUTW1iR0YyUFRJeEpuZDJQVEVtWjNJOU1pNHdMamttY0hobFBURm5aamhwTjJnNU5qVTVOekZ4ZERob05tTTVhamc0T0hCME5DWnpiblU5Sm1kd1BXaDBkSEJ6SlROQkpUSkdKVEpHZFhObGNuTjBlV3hsY3k1dmNtY2xNa1p6ZEhsc1pYTWxNa1ppY205M2MyVWxNa1p1WlhkbGMzUXRjM1I1YkdWekptTm9QVGttWkdrOVlUTmxNMlV5WVRneA== vmt=3&lav=21&wv=1&gr=2.0.9&pxe=1gf8i7h965971qt8h6c9j888pt4&snu=&gp=https%3A%2F%2Fuserstyles.org%2Fstyles%2Fbrowse%2Fnewest-styles&ch=9&di=a3e3e2a81

Somit werden mit jedem Klick Informationen an die besuchten URLs übertragen.

Sie säuberten Arbeits- und Heimcomputer, löschten die Erweiterung von denen, die sie hatten, und schrieben in die Anweisungen für die Zukunft. Alles was blieb war zu warten. Die Daten für SimilarWeb werden innerhalb eines Monats aktualisiert.

Es vergingen jedoch zwei Monate, und die Situation änderte sich nicht. Domänen hingen weiterhin an der Ressourcenliste. Also wurde nicht jeder gereinigt. Wir haben beschlossen, den "Betrüger" auf andere Weise zu berechnen. Für jedes Mitglied des Teams wurde eine spezielle URL des folgenden Formulars erstellt: coder-124.mycomp.ru, coder-523.mycomp.ru usw. Sie gaben die Aufgabe, täglich zu dieser URL zu gehen und ein paar Klicks zu machen. Der Prozess wurde überwacht, damit niemand vergaß. Nach einem Monat Mobbing der Entwickler haben wir immer noch die Früchte bekommen. Eine der URLs befand sich ganz unten in der Liste. Wenn das Ziel gefunden ist, bleibt zu verstehen, wie die Daten zusammengeführt werden.

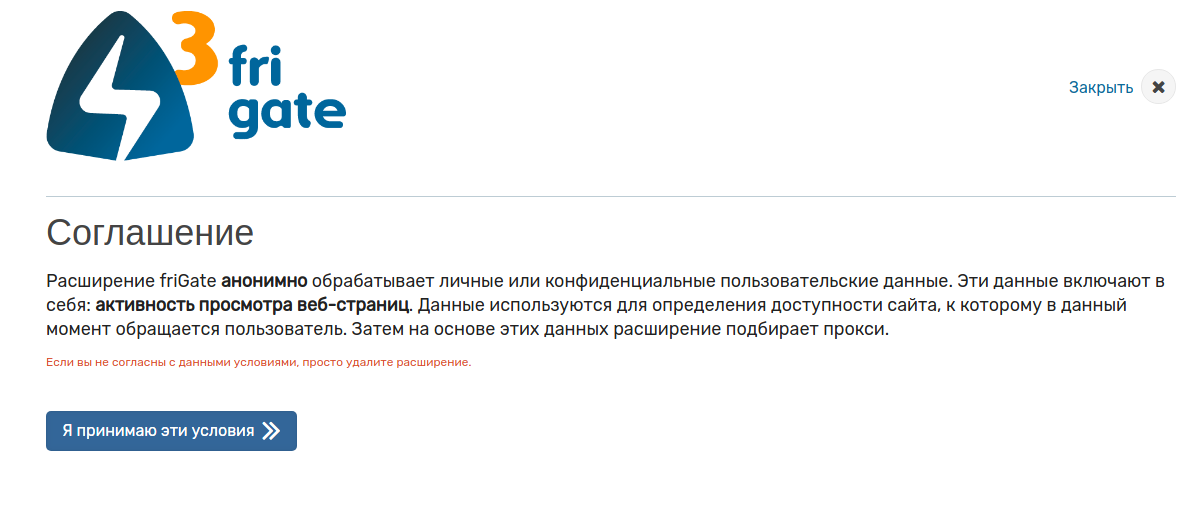

Das Ergebnis war überraschend, die Chrome-Erweiterung hat die Daten gegossen ... Aber nicht stilvoll ... Wie sich herausstellte, hat die

Fregatten- Erweiterung

die Daten

gegossen . Bei der Installation zeigt die Erweiterung die folgende Meldung an:

Sagen wir ... Als nächstes haben wir uns angesehen, wie diese Daten übertragen werden:

Wenn Sie zu einer Seite mit zwei URLs gehen (ich frage mich, warum zwei), werden die folgenden Daten gesendet:

Der Parameter

e in

FormData enthält Daten, die in Base64 doppelt verpackt sind:

Y3oweE9ERTBKbTFrUFRJeEpuQnBaRDFzWW5keE1FeHBTVW8xZFhFeWFEY21jMlZ6Y3owMU56TXpNVFl6TWpVeU1EazJOemd3TURBbWMzVmlQV05vY205dFpTWnhQV2gwZEhCekpUTkJMeTltY21rdFoyRjBaUzV2Y21jdmNuVXZKbWh5WldabGNtVnlQV2gwZEhCekpUTkJMeTkzZDNjdVoyOXZaMnhsTG5KMUx5WndjbVYyUFdoMGRIQnpKVE5CTHk5bWNta3RaMkYwWlM1dmNtY3ZjblV2Sm5SdGRqMDBNREUxSm5SdFpqMHhMakU9 s=1814&md=21&pid=lbwq0LiIJ5uq2h7&sess=573316325209678000&sub=chrome&q=https%3A//fri-gate.org/ru/&hreferer=https%3A//www.google.ru/&prev=https%3A//fri-gate.org/ru/&tmv=4015&tmf=1.1

Ich glaube nicht, dass all diese Daten benötigt werden, um einen Proxyserver auszuwählen. Und die Mechanismen sind sehr ähnlich.

Übrigens gibt es in der friGate Light-Erweiterung keine solche Funktionalität ...

Anstelle einer Schlussfolgerung.

Ich kann davon ausgehen, dass es eine dritte und eine vierte geben wird, wenn eine zweite Erweiterung gefunden wird. Diese Methode der Zusammenarbeit zwischen SimilarWeb und Entwicklern von Browsererweiterungen wird höchstwahrscheinlich weiterentwickelt. Ich fordere Sie dringend auf, Ihre Erweiterungen zu überprüfen (Chrome, Firefox - das spielt keine Rolle). Wenn Sie so etwas finden, schreiben Sie in die Kommentare. Es ist interessant zu wissen, wie tief das Problem ist.

Und denk dran, der große Bruder beobachtet dich immer :)

Alles Gute.