In Runet gibt es immer noch überraschend wenig Material über ein so altes und einfaches, aber bequemes, sicheres und besonders relevantes Produkt im Zusammenhang mit der Entwicklung von Technologien für das Internet der Dinge wie mobiles VPN (virtuelles privates Netzwerk). In diesem Artikel werde ich beschreiben, wie und warum Sie den Zugriff auf Ihr privates Netzwerk auf jedes Gerät mit einer SIM-Karte konfigurieren können, ohne dass spezielle Software darauf konfiguriert werden muss.

Aufgaben und Einschränkungen

Zunächst beantworte ich die Frage „Warum?“. VPN als Technologie wird verwendet, um eine Vielzahl von Netzwerkproblemen zu lösen, die durch ein gemeinsames Merkmal verbunden sind - die isolierte Übertragung von Daten zwischen zwei Geräten über eine große Anzahl von Zwischenknoten. Auf dieser Grundlage werden bereits komplexere Lösungen erstellt und die sehr unterschiedlichen Aufgaben gelöst. Im üblichen Fall, der für alle üblich ist, wird ein Festnetznetz verwendet, um ein VPN (es gibt

großartiges Material für diejenigen, die es wünschen) oder viele verschiedene Netzwerkprotokolle (GRE, IPSec, L2TP und andere - derselbe Autor) und die mit ihnen arbeitenden Softwareprodukte (Cisco) zu erstellen AnyConnect, OpenVPN, TOR - na ja, Sie wissen selbst), aber ihre Verwendung auf einem bestimmten Endgerät stellt sofort eine Reihe von Anforderungen an das Gerät, deren Ausfall zu bestimmten Einschränkungen führt.

Die erste schwerwiegende Einschränkung besteht darin, dass das Gerät in der Lage sein muss, mit mindestens einem dieser Protokolle auf Hardware- und Softwareebene zu arbeiten. Dies wird meistens durch Software bestimmt, die für einen Laptop oder ein Smartphone leicht zu finden ist. Es gibt jedoch Fälle, in denen die Aufgabe mit einem Gerät konfrontiert ist, das aus Hardware-Sicht zu einfach ist, oder dessen Software Einschränkungen aufweist: Der Wasserzähler möchte ein VPN verwenden, um sein unglückliches Byte an Messwerten zu übertragen Einmal im Monat möchten Sie Ihr LinkedIn-Profil mit einem VPN bearbeiten.

Eine weitere wichtige Einschränkung ist die Notwendigkeit einer Anpassung. Es funktioniert sowohl für „dumme“ Geräte aus dem ersten Absatz als auch für klassische Smartphones und Computer, für die die vorherige Einschränkung unbekannt ist. Und wenn bei ersteren alles relativ einfach ist und von der Zeit abhängt, die für das Setup aufgewendet wird, gibt es bei letzteren Optionen. Häufig verwenden Unternehmen aus Sicherheitsgründen VPNs, um das Serviceterminal vor dem Zugriff auf das öffentliche Netzwerk ohne angemessenen Unternehmensschutz oder vor der Übertragung von Servicedaten über öffentliche Kanäle zu schützen. Endbenutzer können jedoch aus irgendeinem Grund die Verbindung trennen oder vergessen, VPN zu aktivieren, wodurch viele Sicherheitssysteme des Unternehmens möglicherweise zurückbleiben.

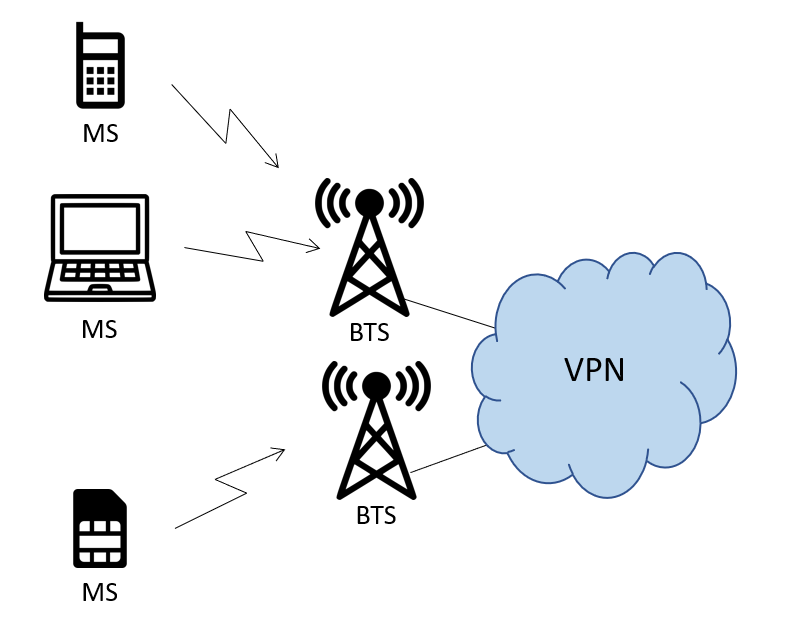

Diese beiden Einschränkungen können leicht aufgehoben werden, wenn der Zugriff auf das VPN auf Netzwerkebene bereitgestellt wird. Bei der Mobilkommunikation kann dies über das "Mobile VPN" implementiert werden. Ein Gerät beliebiger Komplexität, das Daten übertragen kann, überträgt diese an das richtige Netzwerk. Es spielt keine Rolle, welche Einstellungen auf dem Gerät vorgenommen werden. Wenn das Netzwerk ordnungsgemäß konfiguriert ist, werden sie auf jeden Fall an den gewünschten Ort und nirgendwo anders übertragen.

Als netten Bonus erhält das Gerät eine Adresse aus dem internen Netzwerk, die remote konfiguriert wurde, und der Zugriff darauf ist nur über dieses Netzwerk (oder physisch) möglich. Für eine bestimmte Geräteklasse ist dies sehr wichtig.

Wie funktioniert es?

PS Core

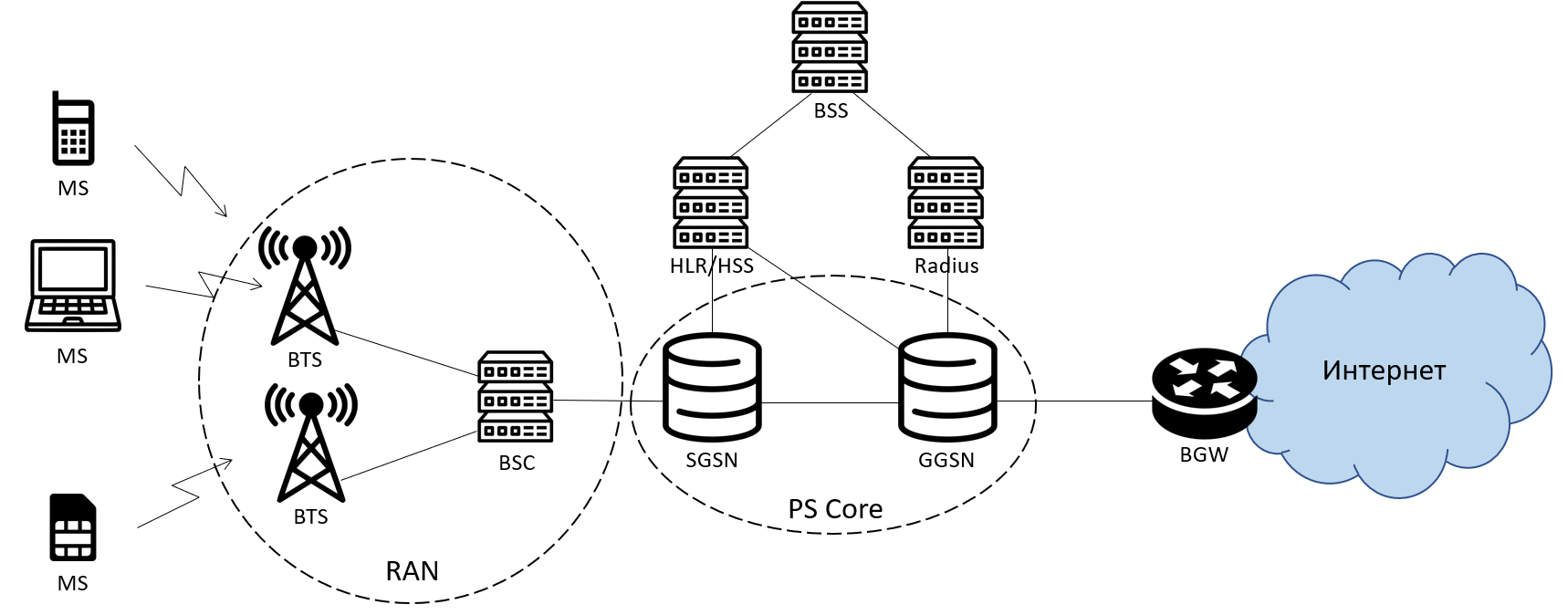

Es scheint, dass VPN ein klassischer Dienst aller Telekommunikationsbetreiber für das B2B-Segment ist, und warum sollten Sie sich dann darauf konzentrieren? Die Sache ist, wie das Datennetz für Geräte angeordnet ist, die über GPRS, HSPA, LTE oder andere mobile Kommunikationstechnologien verbunden sind. Es gibt kein vlan, das allen Netzwerkadministratoren bekannt ist, es gibt keine Switches, es gibt nicht einmal Router in ihrer üblichen Bedeutung. Es gibt jedoch ein Funkzugangsnetz (RAN) und einen Paketkern (PS Core).

Ein vereinfachtes Diagramm eines Paketnetzes eines Mobilfunkbetreibers. Es ist etwas anders für LTE, aber die allgemeine Bedeutung bleibt gleich.

Ein vereinfachtes Diagramm eines Paketnetzes eines Mobilfunkbetreibers. Es ist etwas anders für LTE, aber die allgemeine Bedeutung bleibt gleich.Im Allgemeinen sollte jedes Gerät mit einer im Paketnetzwerk registrierten SIM-Karte (nachdem es das GPRS-Verbindungsverfahren oder dergleichen bestanden hat) vor dem Beginn der Datenübertragung die Erstellung einer Datenübertragungssitzung (PDP-Kontext) auf dem Paketnetzwerk-Kernrouter GGSN initiieren . Die Details und der Zweck dieser Prozesse werden hier in

diesem Artikel sehr gut beschrieben. Was für uns wichtig ist: Beim Initiieren einer Sitzung enthält die Anfrage an GGSN unter anderem Parameter, die viele auf ihren Telefonen gesehen oder sogar beim Einrichten von beispielsweise USB-Modems behandelt haben. Dies sind drei Felder: APN, Login und Passwort. APN (Access Point) ist eine sehr wichtige Entität in der Logik des GGSN: Je nachdem, mit welchem APN die Sitzung initiiert wird, verhält sich der GGSN auf unterschiedliche Weise. Infolge der erfolgreichen Verarbeitung einer Benutzeranforderung muss der GGSN eine Datenübertragungssitzung aktivieren und das Gerät über seine Parameter informieren, insbesondere über die dem Gerät angegebene IP-Adresse und die DNS-Adressen. Es gibt eine Reihe wichtiger, sehr wichtiger Merkmale:

- Bei einer Anforderung zum Initiieren einer Sitzung fragt das Gerät niemals, welche IP-Adresse es erhalten möchte.

- Zusätzlich zu den in den Geräteeinstellungen angegebenen Feldern "APN", "Login" und "Passwort" überträgt die Anforderung an GGSN auch die Telefonnummer (MSISDN) des Teilnehmers (im Folgenden "Teilnehmer" ist der Endbenutzer, ein Gerät mit einer SIM-Karte und) "Kunde" - der Organisationskunde des Dienstes, zu dem auch Abonnenten gehören);

- Wenn eine Sitzung aktiviert ist, erstellt GGSN einen Datensatz der neuen IP-Adresse in seiner Routing-Tabelle. Alle Teilnehmer am GGSN werden durch Einträge in der Routing-Tabelle mit dem Präfix / 32 angezeigt, d. H. 1 Teilnehmer - 1 Eintrag in der Tabelle. GGSN ist ein sehr produktiver Router.

- Das Netzwerk eines Betreibers kann in verschiedenen Phasen (sowohl auf SGSN als auch auf GGSN) aus verschiedenen Gründen das APN-Feld in einer Anforderung zum Initiieren einer Sitzung ändern. Dies ermöglicht es in einigen Fällen, die Netzwerkeinstellungen auf Geräten mit einer SIM-Karte zu reduzieren und in einigen Fällen vollständig auszuschließen.

Bei den ersten drei Punkten stellt sich sofort die Frage: Welche Art von IP-Adresse wird dem Teilnehmer erteilt?

Dies wird durch die Einstellungen des APN bestimmt, mit denen die Anforderung zum Aktivieren der Sitzung kam. Etwa 99% der Benutzer mobiler Daten nutzen den regulären Internetzugang. Dies sind internet.mts.ru, internet.beeline.ru usw. bekannte Zugangspunkte. Beim Internetzugang vergibt GGSN Adressen nach dem klassischen DHCP-Prinzip aus den in den Einstellungen angegebenen grauen Subnetzen. Beim Zugriff auf das öffentliche Netzwerk werden sie vom klassischen NAT (oder vielmehr von seiner Version PAT) geschlossen.

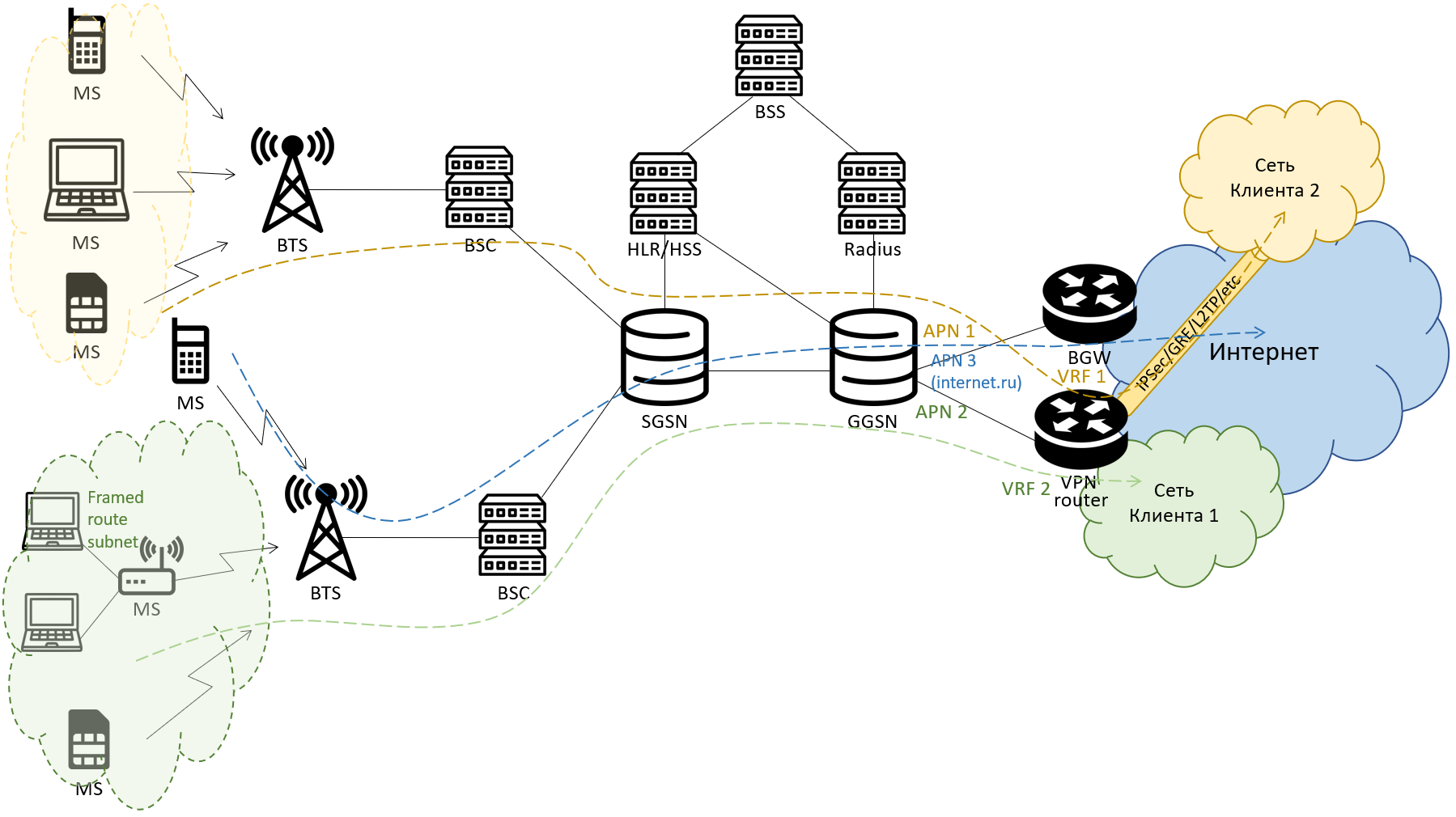

Aber GGSN kann mehr. Um eine IP-Adresse auszuwählen, kann er eine AAA-Anfrage an den Autorisierungsserver (z. B. Radius) senden. Diese Logik wird je nach Verwendungszweck für einzelne APNs konfiguriert. Der einfachste Fall ist der Dienst der Bereitstellung einer permanenten öffentlichen IP-Adresse. Solche Adressen werden in der Regel Abonnenten in der Abrechnung des Betreibers (BSS) zugewiesen und landen je nach IT-Architektur in einer bestimmten Datenbank, auf die über die GGSN-Anforderung zugegriffen wird. Aufgrund der Tatsache, dass er die MSISDN (Telefonnummer) des Teilnehmers kennt, die in der Anfrage enthalten sein wird, ist eine solche Datenbank recht einfach und enthält möglicherweise nur eine Reihe von Nummern und Adressen. Wenn der Client beabsichtigt, eine SIM-Karte zum Verbinden mehrerer Geräte zu verwenden (wenn sich die SIM-Karte beispielsweise im WLAN-Router des Remote-Büros befindet), enthält diese Tabelle möglicherweise auch die sogenannte „gerahmte Route“ - das Netzwerkpräfix „ für ”eine SIM-Karte, die allen Geräten im Netzwerk mithilfe dynamischer Routing-Protokolle angekündigt wird.

Kein einziger GGSN

Zusätzlich zur Ausgabe von Adressen ist es auch erforderlich, Teilnehmerverkehr an Client-Netzwerke zu liefern, von denen jeder für sich ist. Hier funktioniert alles viel traditioneller. Bei GGSN wird der für die Arbeit mit VPN APN spezialisierte Datenverkehr an einen separaten Router des Netzes des Betreibers weitergeleitet (kann anders bezeichnet werden, manchmal handelt es sich um einen VPN-Router), der wiederum die Funktion eines klassischen PE im L3VPN-Schema ausführt. Es fügt die erforderlichen Beschriftungen, Header und das alles hinzu und sendet den gesamten Verkehrsfluss über die Router des Transportnetzwerks an die vorkonfigurierten Verbindungen oder Tunnel an das Client-Netzwerk. Dieser Teil ist bereits viel traditioneller und wird an anderer Stelle oft beschrieben, daher werde ich mich in diesem Material nicht darauf konzentrieren.

Angesichts all dieser Details gibt es verschiedene Möglichkeiten, ein mobiles VPN zu organisieren, und sie unterscheiden sich durch eine Kombination der folgenden Funktionen voneinander:

- IP-Adressen können, wie bereits beschrieben, dynamisch (jedes Mal eine andere Adresse aus einem bestimmten Subnetz) und statisch (jedes Mal dieselbe Adresse für einen bestimmten Teilnehmer) vergeben werden, was durch / oder die APN-Einstellungen und / oder die Einstellungen des Radius-Servers bestimmt wird ;;

- IP-Adressen können von einem Radius-Server unter Bediener- oder Client-Kontrolle vergeben werden.

- Geräte, die mit einem mobilen VPN verbunden sind, können entweder nur miteinander interagieren oder über eine direkte Schnittstelle (VPN-Port) mit einem Betreiber oder durch Tunneln über das Internet auf ein normales L3VPN-Client-Netzwerk zugreifen.

- In einigen Fällen kann es erforderlich sein, einen Benutzernamen und ein Kennwort zu verwenden, um eine Sitzung erfolgreich zu aktivieren, und manchmal ist es nicht einmal erforderlich, das Feld „APN“ auszufüllen.

Es gibt mehrere Dutzend solcher Kombinationen mit verschiedenen Arten des Tunnelns, bei denen der Datenverkehr zwischen den Zugriffskanälen zum „Haupt“ -VPN-Client und dem Prinzip der Adressausgabe ausgeglichen wird. In den meisten Fällen lautet das allgemeine Schema wie folgt:

Infolgedessen erhält das Gerät nach einem relativ schnellen Prozess der Registrierung im Netzwerk und dem Abrufen einer IP-Adresse Zugriff auf das Client-Netzwerk und das Client-Netzwerk Zugriff auf das Gerät. Gleichzeitig ist der Abonnent von allen anderen Abonnenten des Betreibers isoliert, die nicht mit einem bestimmten Client verbunden sind, er benötigt keine zusätzlichen Einstellungen und der gesamte Datenverkehr wird ohne Alternative an das Netzwerk des Clients gesendet, wo er gemäß den internen Richtlinien des Clients verarbeitet wird.