Foto, Quelle - www.msspalert.com

In der Nacht von Montag auf Dienstag (ca. 23:00 UTC, 18.03.19) bemerkten die Spezialisten von Norsk Hydro eine Fehlfunktion im Netzwerk und in einer Reihe von Systemen. Es wurde schnell klar, dass die Fehler durch eine massive Infektion der Systeme mit einem Verschlüsseler verursacht wurden, die sich sehr schnell über die Infrastruktureinrichtungen ausbreitete. Nachdem der Sicherheitsdienst die Bedrohung identifiziert hatte, begann er mit dem Isolationsprozess. Die Malware konnte sich jedoch so tief in der Infrastruktur ausbreiten, dass ein Teil der Produktion in den manuellen Steuerungsmodus versetzt werden musste („Rollback“ auf die Verfahren, die vor der Computerisierung der Produktionsprozesse angewendet wurden). Die Untersuchung des Angriffs erforderte die Einbeziehung lokaler Behörden und Strafverfolgungsbehörden (Nationale Sicherheitsbehörde / NorCERT, Norwegischer Polizeisicherheitsdienst, Nationaler Kriminalpolizeidienst) sowie einer Reihe von Handelsunternehmen. Der Wiederaufbau der Infrastruktur ist noch nicht abgeschlossen und einzelne Produktionsanlagen (z. B. Extrudieren von Aluminiumprofilen) arbeiten noch mit halber Kapazität.

Trotz der Tatsache, dass die Untersuchung des Vorfalls nicht abgeschlossen ist und es immer noch schwierig ist, den Zeitpunkt seiner Fertigstellung vorherzusagen, können Sie anhand der verfügbaren Fakten den Wirkungsmechanismus der Angreifer verstehen und analysieren, was Norsk Hydro richtig gemacht hat und was nicht und wie die Verteidigung sonst verbessert werden könnte.

Der Zustand des Unternehmens nach dem Angriff

Norsk Hydro ist ein ziemlich großes Unternehmen: Die Einrichtungen befinden sich in 40 Ländern, und die Gesamtzahl der Mitarbeiter übersteigt 35.000 Mitarbeiter. Das Volumen der von dem Angriff betroffenen Informationssysteme und Computer ist ebenfalls groß. Aus Informationen von Unternehmensvertretern, die auf einer gemeinsamen Pressekonferenz mit den Behörden geäußert wurden, und täglichen Nachrichten über den Fortschritt der Untersuchung und Wiederherstellung auf der Website (Aktualisierung vom 22.03.2019) folgt Folgendes:

- lokale Industrieunfälle und Verletzungen von Menschen traten nicht auf;

- Infolgedessen wurden alle Anlagen erfolgreich isoliert, die Prozesse wurden nach Möglichkeit auf manuelle Kontrolle übertragen (in den Aluminium-Extrusionsanlagen wurde nur ein Wirkungsgrad von 50% erreicht);

- mobile Geräte und einige PCs funktionieren normal, Cloud Mail funktioniert ordnungsgemäß.

- Es gibt kein vollständiges Bild über die Anzahl der ausgefallenen PCs und Server. Die Infrastruktureinrichtungen sind unterschiedlich stark beschädigt.

- Es gibt keinen Zugriff auf Systeme, die Daten zu Bestellungen enthalten, aber es gibt die erforderliche Menge an Informationen, die für die Erstellung von Bestellungen erforderlich sind.

- Es gibt keine Annahmen über die Angreifer. Die wahrscheinlichste Hypothese über die für den Angriff verwendete Malware ist LockerGoga Ransomware.

- Das Unternehmen verfügt über einen gut etablierten Sicherungsprozess, und das Zurücksetzen auf zuvor erstellte Sicherungen ist die wichtigste Wiederherstellungsstrategie.

- Das Unternehmen verfügt über eine Cyber-Risikoversicherung, mit der es Schäden durch einen Angriff abdecken will.

Es ist wichtig zu beachten, wie sich Norsk Hydro während des Angriffs verhalten hat. Das Unternehmen handelte so offen wie möglich: Zum Zeitpunkt von Problemen mit der Hauptseite startete es eine vorübergehende, informierte die Öffentlichkeit über ein Facebook-Konto, informierte den Wertpapiermarkt über seine Situation und hielt am ersten Tag des Angriffs eine Pressekonferenz ab.

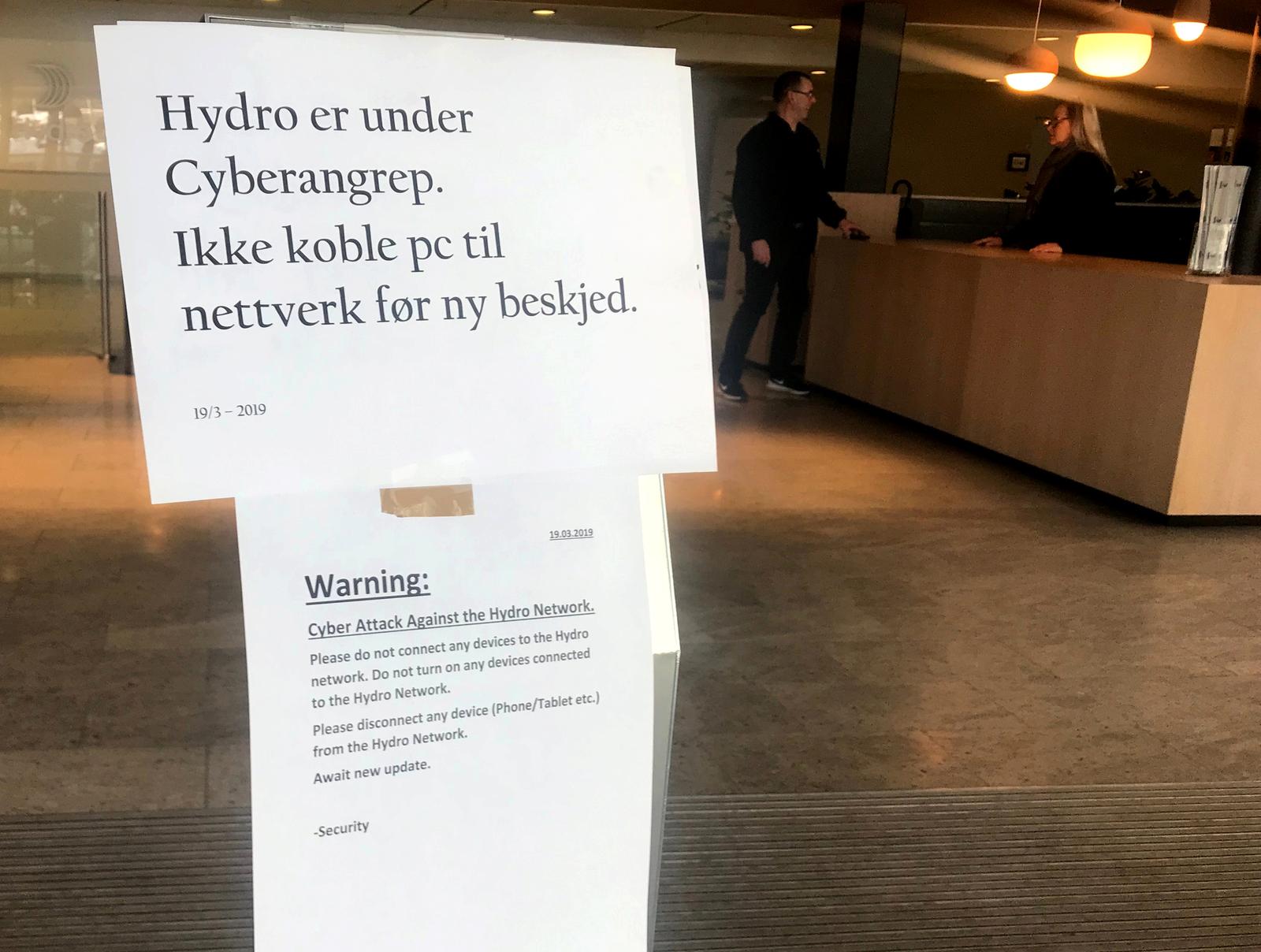

Eine Warnung an die Mitarbeiter von Norsk Hydro, dass Sie aufgrund eines Cyberangriffs keine Geräte mit dem Netzwerk verbinden sollten. Foto, Quelle - www.reuters.com

Was ist LockerGoga-Malware?

Zum ersten Mal wurde die Öffentlichkeit Ende Januar 2019 auf Angriffe mit LockerGoga aufmerksam. Das Beratungsunternehmen Tran litt darunter, aber es gab nur sehr wenige technische Details des Angriffs. Norsk Hydro wurde mit mehreren Versionen der Malware angegriffen, die aufgrund ihrer Funktionsweise (mit Ausnahme einzelner "Merkmale") den beim Angriff im Januar verwendeten Beispielen ähnlich sind.

Die böswilligen ausführbaren Dateien werden mit demselben Zertifikat signiert, das von Sectigo (ehemals Comodo CA) ausgestellt wurde, wie die bei dem Angriff auf Altran verwendeten Proben (wahrscheinlich eine Shell-Firma ALISA LTD mit 2 Eigentümern und 2 Anteilen von jeweils 1 GBP). Im Moment wurde das Zertifikat widerrufen, aber während des Angriffs war es gültig.

Anscheinend wurde jede Malware-Probe einzigartig für das angegriffene Unternehmen generiert, was in der Analyse der Proben durch die Forscher vermerkt ist.

Alle identifizierten Samples können sich nicht selbst replizieren (im Gegensatz zu WannaCry und NotPetya) und müssen auf dem angegriffenen Knoten ausgeführt werden. Die wahrscheinlichste Hypothese für die Verbreitung von Malware im Norsk Hydro-Netzwerk ist die Verwendung von AD-Gruppenrichtlinien zum Erstellen von Aufgaben oder Diensten mit schädlichem Inhalt. Mit hoher Wahrscheinlichkeit bedeutet dies, dass in der Penetrationsphase eine andere Malware verwendet wurde, mit deren Hilfe Administratorrechte in der Domäne erhalten werden konnten. Einer der möglichen Mechanismen könnte Phishing sein, gefolgt vom Diebstahl von Kerberos-Passwörtern oder -Tickets aus dem Speicher eines gefährdeten Knotens.

Während des Infektionsprozesses wird die schädliche ausführbare Datei in das Verzeichnis %TEMP% kopiert und mit erhöhten Rechten gestartet. Danach startet es eine große Anzahl von untergeordneten Prozessen und verteilt die Dateiverschlüsselung gemäß der zusammengestellten Liste an diese. Gemessen am Verhalten der verfügbaren Beispiele werden nicht nur Dateien mit Erweiterungen von Office-Dokumenten, Datenbanken und anderen Arbeitsdateien ( doc, dot, wbk, docx, dotx, docb, xlm, xlsx, xltx, xlsb, xlw, ppt, pot, pps, pptx, potx, ppsx, sldx, pdf ), aber auch andere Dateien auf dem Laufwerk C: \ (z. B. DLL-Bibliotheken) mit Variationen je nach Beispiel. Der untergeordnete Prozess generiert mithilfe von RNG ein Schlüssel / IV-Paar, überschreibt dann die Datei mit dem AES-Algorithmus mit verschlüsselten Daten, verschlüsselt das Schlüssel / IV-Paar mit einem öffentlichen Schlüssel, fügt das verschlüsselte Schlüsselpaar zur Datei hinzu und benennt die Datei um, wobei der Erweiterung .LOCKED hinzugefügt wird. Mit diesem Verhalten können Sie den Prozessor des infizierten Computers stärker für Verschlüsselungsaufgaben nutzen und den gesamten Prozess beschleunigen.

Der übergeordnete Prozess erstellt auch eine Textdatei auf dem Desktop mit einer Lösegeldanforderung (README_LOCKED.txt mit Variationen im Namen), ändert die Kennwörter lokaler Benutzer (dieses Verhalten hängt wahrscheinlich von der Version des Beispiels ab, d. H. Nur die Kennwörter lokaler Administratoren können verschlüsselt werden) und schreibt fest erzwungenes Beenden der Benutzersitzung. In einigen Versionen wurde die Möglichkeit zum Deaktivieren der Netzwerkschnittstelle des Computers offenbart.

In einigen Fällen kann ein infizierter PC einfach nicht gestartet werden (wenn kritische Komponenten des Betriebssystemkerns verschlüsselt sind), oder der Benutzer kann sich nicht anmelden, um die Lösegeldanforderungen anzuzeigen, die für Vipern typischer sind.

Die Lösegeldanforderung (ein Beispiel ist unten angegeben) enthält keine Brieftaschenadressen oder den Lösegeldbetrag, sondern nur Postanschriften für die Interaktion mit Eindringlingen. Verschiedene Versionen bösartiger Beispiele haben unterschiedliche E-Mail-Adressen in der Anfrage.

Greetings! There was a significant flaw in the security system of your company. You should be thankful that the flaw was exploited by serious people and not some rookies. They would have damaged all of your data by mistake or for fun. Your files are encrypted with the strongest military algorithms RSA4096 and AES-256. Without our special decoder it is impossible to restore the data. Attempts to restore your data with third party software as Photorec, RannohDecryptor etc. will lead to irreversible destruction of your data. To confirm our honest intentions. Send us 2-3 different random files and you will get them decrypted. It can be from different computers on your network to be sure that our decoder decrypts everything. Sample files we unlock for free (files should not be related to any kind of backups). We exclusively have decryption software for your situation DO NOT RESET OR SHUTDOWN – files may be damaged. DO NOT RENAME the encrypted files. DO NOT MOVE the encrypted files. This may lead to the impossibility of recovery of the certain files. To get information on the price of the decoder contact us at: AbbsChevis@protonmail.com IjuqodiSunovib98@o2.pl The payment has to be made in Bitcoins. The final price depends on how fast you contact us. As soon as we receive the payment you will get the decryption tool and instructions on how to improve your systems security

Die Malware verwendet keine C & C-Infrastruktur. Der einzige Kommunikationskanal mit dem Angreifer ist E-Mail. Außerdem versucht die Malware nicht, die Spuren ihrer Aktivitäten zu verbergen. Im Zusammenhang mit einer ähnlichen Implementierung des Lösegeldmechanismus sowie der tatsächlichen Funktionsunfähigkeit verschlüsselter PCs kann davon ausgegangen werden, dass das Ziel von LockerGoga der Malware WannaCry und NotPetya ähnelt. Ob es wahr ist oder nicht, kann man im Moment nicht sagen.

Was richtig gemacht wurde und was nicht

Nachdem Sie Informationen zu hochkarätigen Cyber-Angriffen veröffentlicht haben, können Sie häufig Artikel und verschiedene Materialien lesen, in denen dargelegt wird, was die Opfer des Angriffs falsch gemacht haben. Im Fall von Norsk Hydro ist die Situation anders: Das Unternehmen zeigte keine erkennbaren Fehler bei der Organisation der Infrastruktur (die Produktion wurde nicht gestoppt) und führt den Reaktionsprozess auf den Angriff gut durch, nämlich:

- Das Unternehmen ist so offen wie möglich gegenüber Investoren und der Öffentlichkeit, um über die Fortschritte bei der Beseitigung des Angriffs zu informieren. Ein indirekter Indikator für eine positive Reaktion kann der Aktienkurs der Börse sein: Trotz eines leichten Rückgangs (3,6%) der Aktien am 23.03. Sind Voraussetzungen für ein weiteres stabiles Wachstum gegeben.

- Es war möglich, Produktionsanlagen schnell genug zu isolieren, damit die Produktion auf ihnen nicht beeinträchtigt wurde.

- Es gibt gut etablierte Prozesse, die es Produktionsanlagen ermöglichen, im manuellen Steuermodus zu arbeiten (zumindest für den Großteil der Produktion).

- Der Sicherungsprozess wurde eingerichtet, der die Wiederherstellung von Infrastrukturknoten nach dem Vorfall erheblich erleichtert.

- Es gibt Backup-Kommunikationskanäle (Cloud Mail), über die Mitarbeiter auch bei Problemen mit der Hauptinfrastruktur interagieren können.

- Das Unternehmen setzt eine Cyber-Risikoversicherung ein, die dazu beiträgt, einen Teil des durch den Angriff verursachten Schadens zu kompensieren.

Gleichzeitig verließ sich Norsk Hydro zu sehr auf die darin installierte Antivirenlösung. Laut den Forschern wurden Anfang März einige Malware-Beispiele von keiner Antiviren-Lösung erkannt. Zum Zeitpunkt des Angriffs war auch die Anzahl der Lösungen, die die Beispiele als bösartig ermittelten, gering. Darüber hinaus hat das Zertifizierungszentrum das schädliche Zertifikat zu spät widerrufen - nach dem Beginn des Angriffs. Bei einigen Einrichtungen wurde die Segmentierung der industriellen Infrastruktur vom Büro wahrscheinlich nicht ausreichend durchgeführt.

Das frühzeitige Erkennen eines Angriffs würde zur kontinuierlichen Überwachung beitragen:

- privilegierte Kontoaktivität;

- Änderungen der Gruppenrichtlinien

- Erstellen neuer Dienste und Aufgaben des Schedulers;

- Kennwortänderungsereignisse für privilegierte Konten, inkl. und lokale Administratoren;

- Aktivitäten ähnlich wie bei Pass-the-Hash- und Pass-the-Ticket-Angriffen;

Eine solche Kontrolle sollte von einem internen Überwachungsdienst (unter Verwendung von SIEM-ähnlichen Lösungen und Verhaltensanalysesystemen) und / oder einem externen SOC / CSIRT durchgeführt werden.

In der Tat hilft die Früherkennung dabei, erhebliche Mittel einzusparen, um die Folgen des Angriffs zu beseitigen.

Upd. 26.03.2019

Forscher von Alert Logic haben einen Fehler in Malware entdeckt. Die Angreifer haben keine Ausnahmebehandlung vorgesehen, wenn die Malware beim Sammeln einer Liste von Dateien zur Verschlüsselung auf einen Link (* .lnk) stößt, der Fehler enthält (falscher Netzwerkpfad oder mangelnde Zuordnung zum RPC-Endpunkt gemäß der Studie). Dies kann passieren, wenn Dateien aus dem Ordner "Zuletzt verwendete Elemente" erfasst werden. In diesem Fall wird der Hauptprozess vom Betriebssystem beendet und erreicht nicht einmal die Verschlüsselung. Vielleicht kann dies teilweise den ungleichmäßigen Schaden an den Knoten des Unternehmens erklären.

Referenzen

- https://www.bleepingcomputer.com/news/security/new-lockergoga-ransomware-allegedly-used-in-altran-attack/

- https://www.nrk.no/norge/skreddersydd-dobbeltangrep-mot-hydro-1.14480202

- http://webtv.hegnar.no/presentation.php?webcastId=97819442

- https://www.hydro.com/

- https://twitter.com/GossiTheDog/status/1107986706089811968

- https://twitter.com/malwrhunterteam/status/1104082562216062978

- https://twitter.com/_qaz_qaz/status/1108441356836503553

- https://www.bleepingcomputer.com/news/security/lockergoga-ransomware-sends-norsk-hydro-into-manual-mode/

- https://www.bloomberg.com/news/articles/2019-03-19/hydro-says-victim-of-extensive-cyber-attack-impacting-operations-jtfgz6td

- https://blog.talosintelligence.com/2019/03/lockergoga.html

- https://www.nozominetworks.com/blog/breaking-research-lockergoga-ransomware-impacts-norsk-hydro/

- https://www.joesecurity.org/blog/2995389471535835488

- https://doublepulsar.com/how-lockergoga-took-down-hydro-ransomware-used-in-targeted-attacks-aimed-at-big-business-c666551f5880

- https://securityaffairs.co/wordpress/82684/malware/lockergoga-ransomware-spreads.html

- https://www.bbc.com/news/technology-47624207

- https://uk.globaldatabase.com/company/alisa-ltd

- https://blog.alertlogic.com/halting-the-lockergoga-ransomware/