Das W3C und die FIDO Alliance haben

die Fertigstellung des seit 2015

geltenden passwortlosen Authentifizierungsstandards

von WebAuthn angekündigt . Wir werden Ihnen später mehr darüber erzählen.

/ Flickr / Mark Burnett / CC BY (Größe des Fotos geändert)

/ Flickr / Mark Burnett / CC BY (Größe des Fotos geändert)Warum brauchen Sie einen Standard?

Schwache Passwörter sind nach wie vor die häufigste Ursache für Datenlecks in Unternehmen. Sie sind für die meisten Angriffe verantwortlich - laut Verizon 81% der Fälle. Organisationen, die wirklich an Kennwortrichtlinien arbeiten, geben dafür eine Menge Ressourcen aus. Das Ponemon Institute

behauptet, dass die Verfahren zum Zurücksetzen und Aktualisieren von Authentifizierungsdaten Unternehmen jährlich 5,2 Millionen US-Dollar kosten.

Wenn wir über die allgemeine Situation im Bereich der Authentifizierung sprechen, können wir auf die Daten von Spezialisten der Universität Cambridge zurückgreifen. Bereits 2010 analysierten sie die Sicherheitsrichtlinien von 150 großen Websites und stellten

fest, dass 57% von ihnen kein TLS verwenden. Gleichzeitig können Sie auf 84% der Websites endlos Authentifizierungsdaten auswählen.

Neun Jahre später hat sich die Situation mit der Verbreitung der Verschlüsselung verbessert, wirft jedoch immer noch gewisse Bedenken auf - laut WatchGuard-Statistiken für das dritte Quartal 2018 verwenden fast 21% der 100.000

Alexa-Top- Sites

kein HTTPS.

Hier hilft der passwortlose Authentifizierungsstandard von WebAuthn. Er

muss die oben genannten Probleme

lösen . Anstelle von Passphrasen schlagen die Entwickler vor, biometrische Daten zu verwenden: Fingerabdruck, Netzhaut und Gesicht.

Wie funktioniert es?

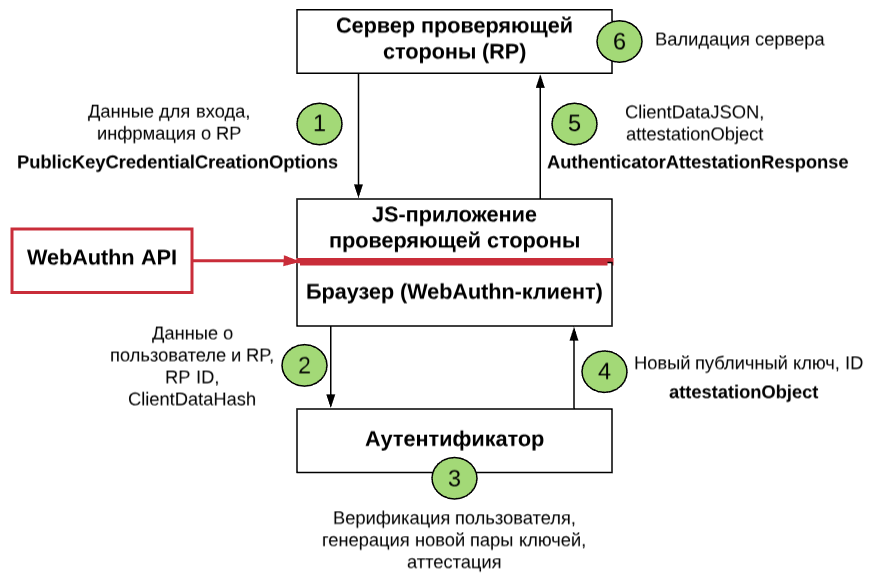

Drei Entitäten sind am Authentifizierungsprozess beteiligt. Die erste ist

WebAuthn Relying Party . Es ist eine Site, die ein Benutzer betreten möchte.

Die zweite Entität ist die

WebAuth-API . Es basiert auf zwei grundlegenden Methoden, die für die Registrierung und Anmeldung verantwortlich sind:

navigator.credentials.create () und

navigator.credentials.get () . Bei der Registrierung eines neuen Kontos werden Zugriffsdetails erstellt und einem vorhandenen ein Schlüsselpaar zugeordnet. Ein anderer - verwendet bekannte Daten zur Autorisierung auf der Site. Beide Methoden verwenden eine sichere Verbindung zum Übertragen von Informationen (z. B. HTTPS).

Die dritte Entität ist der

Authentifikator . Es verwaltet Benutzeranmeldeinformationen und ist für die Generierung von öffentlichen Kontoschlüsseln verantwortlich.

Im Allgemeinen kann das Autorisierungsverfahren auf der Website folgendermaßen aussehen:

- Der Benutzer besucht die Site und wählt die Option der kennwortlosen Authentifizierung (z. B. über ein Telefon).

- Die Site sendet eine entsprechende JavaScript-Anfrage an den WebAuthn-Client (Browser).

- Der Browser kontaktiert den Authentifikator (Smartphone), um die Schlüssel zu generieren und an die vertrauende Partei zu senden.

- Der Server überprüft die Anmeldeinformationen.

- Wenn alles in Ordnung ist, ist der Benutzer auf der Site autorisiert.

Zum Schutz vor Phishing verwendet der Standard spezielle Transaktionen, die an eine bestimmte Sitzung angehängt sind. Wenn der Server feststellt, dass sich die Kennung geändert hat, versteht er, dass die Anforderung von Betrügern stammt, und bestätigt die Autorisierung nicht.

Potenziale und Nachteile

Laut

den Entwicklern von WebAuthn wird die Implementierung des neuen Standards dazu beitragen, Kennwörter und damit die damit verbundenen Schwachstellen zu beseitigen. Laut Yuri Ackermann, Senior Certification Engineer der FIDO Alliance, schützt die kennwortfreie Anmeldung die Benutzer vor Phishing, vereinfacht die Interaktion mit Websites und macht biometrische Technologien zugänglicher.

In unserem Blog haben wir

ein Interview mit Yuri veröffentlicht , in dem wir über Web-Sicherheit und passwortlose Lösungen gesprochen haben.

"WebAuthn kann die Art und Weise ändern, wie wir mit Internetressourcen interagieren", sagte Sergey Belkin, Entwicklungsleiter des IaaS-Anbieters 1cloud.ru . - Benutzer müssen keine Passwörter erfinden und sich diese merken. Bis zu diesem Zeitpunkt sollten Websitebesitzer und Anwendungsentwickler jedoch den Standard verwenden. Es wird bereits von Google, Dropbox, Bank of America implementiert. Bevor sich die kennwortlose Authentifizierung jedoch verbreitet, wird es einige Zeit dauern. “

Eine Reihe von Sicherheitsexperten ist jedoch besorgt darüber, dass WebAuthn ein asymmetrisches ECDAA-Verschlüsselungsschema verwendet. Es wird benötigt, um digitale Signaturen zu erstellen. Die Ingenieure von Paragon sind der

Ansicht, dass die Verwendung von Kryptografiemethoden auf der Grundlage

elliptischer Kurven (die von der ECDAA verwendet werden) aufgrund einer Reihe potenzieller Sicherheitslücken unsicher ist.

Paragon kritisierte auch die Schöpfer des Standards selbst. Angeblich haben sie sich nicht mit führenden Kryptographen der IT-Branche beraten und die Entwicklung „heimlich“ geleitet, ohne einen Standard für die Durchführung umfangreicher kryptografischer Tests bereitzustellen.

Trotz alledem glauben Vertreter der Paragon-Initiative immer noch an die Aussicht auf eine kennwortlose Authentifizierung und setzen sich für die massive Implementierung von WebAuthn ein.

WebAuthn wird bereits in den gängigsten Browsern und Betriebssystemen unterstützt. Die Vervollständigung des Standards war nur der erste Schritt zur Verbreitung passwortfreier Systeme.

Worüber wir in einem Unternehmensblog schreiben: