Der 31. März ist der internationale Backup-Tag, und die Woche zuvor ist immer voller sicherheitsrelevanter Geschichten. Bereits am Montag haben wir von dem kompromittierten Asus und den „drei namenlosen Herstellern“ erfahren. Besonders abergläubische Unternehmen sitzen die ganze Woche auf Nadeln und machen Backups. Und das alles, weil wir alle ein bisschen nachlässig in Bezug auf die Sicherheit sind: Jemand vergisst, einen Sicherheitsgurt auf dem Rücksitz anzulegen, jemand ignoriert das Ablaufdatum von Produkten, jemand speichert einen Benutzernamen und ein Passwort unter der Tastatur und schreibt noch besser alle Passwörter in ein Notizbuch. Einzelpersonen schaffen es, Virenschutzprogramme auszuschalten, "um den Computer nicht zu verlangsamen" und die Trennung von Zugriffsrechten in Unternehmenssystemen nicht zu verwenden (was sind die Geheimnisse in einem Unternehmen mit 50 Mitarbeitern!). Wahrscheinlich hat die Menschheit den Cyber-Selbsterhaltungstrieb einfach noch nicht entwickelt, der im Prinzip zu einem neuen Grundinstinkt werden kann.

Nicht entwickelt solche Instinkte und Geschäft. Eine einfache Frage: Ist ein CRM-System eine Bedrohung für die Informationssicherheit oder ein Sicherheitstool? Es ist unwahrscheinlich, dass jemand sofort mit Sicherheit antwortet. Hier müssen wir beginnen, wie wir im Englischunterricht gelernt haben: Es kommt darauf an ... Es hängt von den Einstellungen, der Form der CRM-Bereitstellung, den Gewohnheiten und Überzeugungen des Anbieters, dem Grad der Missachtung der Mitarbeiter und der Raffinesse der Angreifer ab. Am Ende kann man alles hacken. Wie lebst du?

CRM-System als Schutz

Der Schutz von Daten zu kommerziellen und betrieblichen Aktivitäten und die zuverlässige Speicherung eines Kundenstamms ist eine der Hauptaufgaben eines CRM-Systems, und dies ist bei weitem das Wichtigste für den Rest der Anwendungssoftware in einem Unternehmen.

Sicherlich haben Sie angefangen, diesen Artikel zu lesen, und im Herzen grinsten sie, wer Ihre Informationen braucht. Wenn ja, dann haben Sie sich wahrscheinlich nicht mit Verkäufen befasst und wissen nicht, wie viel Nachfrage nach "live" und qualitativ hochwertigen Kundenstämmen und Informationen zu Methoden für die Arbeit mit dieser Datenbank besteht. Der Inhalt des CRM-Systems ist nicht nur für das Management des Unternehmens interessant, sondern auch

- Für Angreifer (seltener) - sie haben ein Ziel, das sich speziell auf Ihr Unternehmen bezieht und alle Ressourcen verwendet, um Daten abzurufen: Bestechung von Mitarbeitern, Hacken, Kauf Ihrer Daten von Managern, Befragung von Managern usw.

- Mitarbeiter (häufiger), die als Insider für Ihre Konkurrenten fungieren können. Sie sind einfach bereit, ihren Kundenstamm zum Zwecke ihres eigenen Gewinns wegzunehmen oder zu verkaufen.

- Amateur-Hacker (sehr selten) - Sie können in die Cloud gehackt werden, in der sich Ihre Daten befinden, oder in das Netzwerk gehackt werden, oder zum Spaß möchte jemand Ihre Daten "herausziehen" (z. B. Daten über Apotheken oder Alkoholgroßhändler - es ist nur interessant zu sehen )

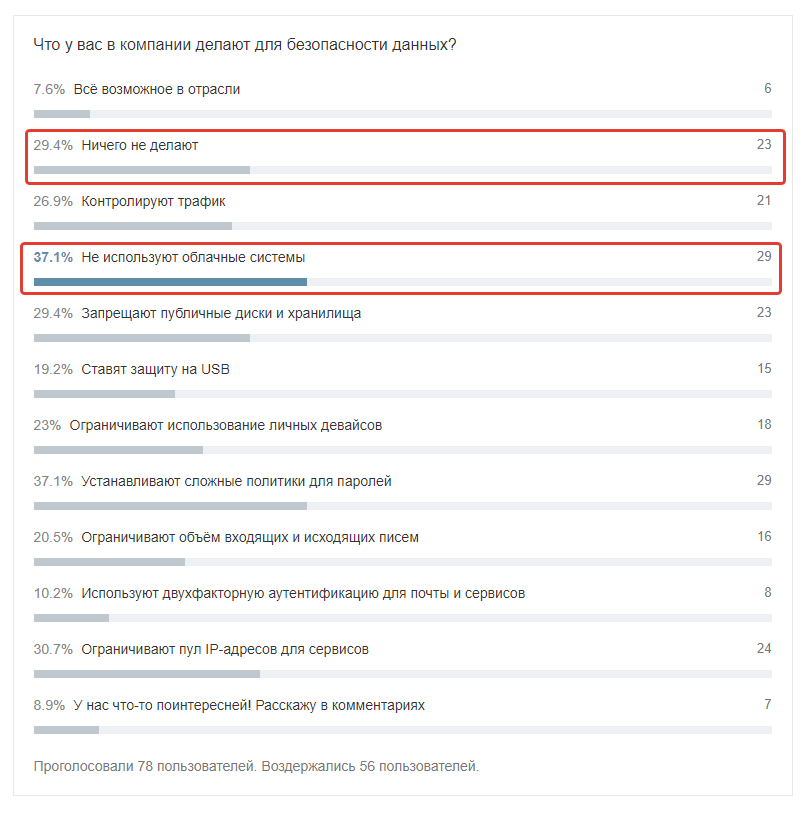

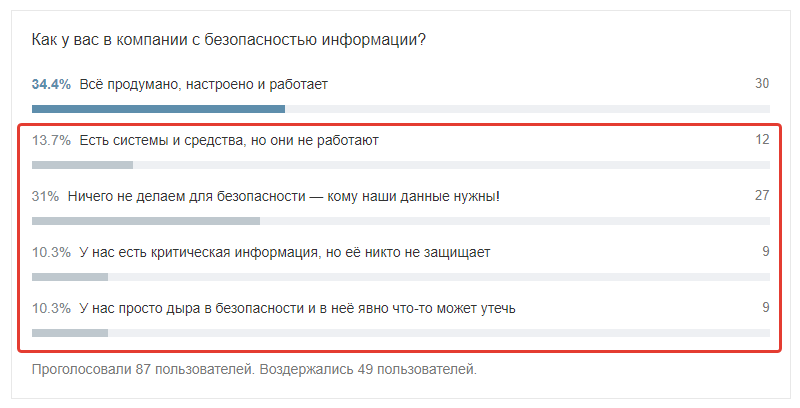

Dies geschieht durch Informationssicherheit in kleinen und mittleren Unternehmen.

Dies geschieht durch Informationssicherheit in kleinen und mittleren Unternehmen.Wenn jemand in Ihr CRM gelangt, erhält er Zugriff auf Ihre operativen Aktivitäten, dh auf das Datenarray, mit dem Sie den größten Gewinn erzielen. Und ab dem Moment des böswilligen Zugriffs auf das CRM-System beginnt der Gewinn denjenigen anzulächeln, in deren Händen sich der Kundenstamm befindet. Nun, oder an seine Partner und Kunden (lesen Sie - an neue Arbeitgeber).

Ein gutes, zuverlässiges

CRM-System kann diese Risiken schließen und im Bereich Sicherheit eine Reihe angenehmer Boni gewähren.

Was macht ein CRM-System in Bezug auf die Sicherheit?

(Wir zeigen am Beispiel von RegionSoft CRM , weil wir nicht für andere verantwortlich sein können.)- Zwei-Faktor-Autorisierung mit USB-Stick und Passwort. RegionSoft CRM unterstützt die Zwei-Faktor-Authentifizierung von Benutzern am Eingang des Systems. In diesem Fall muss beim Eingeben des Systems zusätzlich zur Eingabe des Kennworts ein USB-Stick in den zuvor initialisierten USB-Anschluss des Computers eingesteckt werden. Der Zwei-Faktor-Autorisierungsmodus schützt vor Diebstahl oder Offenlegung eines Passworts.

Klickbar- Ausgehend von vertrauenswürdigen IP- und MAC-Adressen. Aus Sicherheitsgründen können Sie Benutzer daran hindern, sich ausschließlich über registrierte IP-Adressen und MAC-Adressen anzumelden. Da die IP-Adressen als interne IP-Adressen im lokalen Netzwerk und externe Adressen verwendet werden können, wenn der Benutzer remote (über das Internet) verbunden ist.

- Domänenautorisierung (Windows-Autorisierung). Der Systemstart kann so konfiguriert werden, dass Sie beim Anmelden kein Benutzerkennwort eingeben müssen. In diesem Fall erfolgt eine Windows-Autorisierung, die den Benutzer mithilfe von WinAPI definiert. Das System wird unter dem Benutzer gestartet, unter dessen Profil der Computer zum Zeitpunkt des Systemstarts arbeitet.

- Ein weiterer Mechanismus sind Privatkunden . Privatkunden sind Kunden, die nur ihr Kurator sehen kann. Diese Clients werden nicht in den Listen anderer Benutzer angezeigt, selbst wenn andere Benutzer über alle Berechtigungen verfügen, einschließlich Administratorrechten. So ist es möglich, beispielsweise einen Pool besonders wichtiger Kunden oder eine Gruppe auf einer anderen Basis zu schützen, die einem zuverlässigen Manager anvertraut wird.

- Der Mechanismus der Trennung von Zugriffsrechten ist eine Standard- und Hauptschutzmaßnahme in CRM. Um die Verwaltung von Benutzerrechten zu vereinfachen, weist RegionSoft CRM Rechte nicht bestimmten Benutzern, sondern Vorlagen zu. Und dem Benutzer ist bereits die eine oder andere Vorlage zugewiesen, die über bestimmte Rechte verfügt. Auf diese Weise kann jeder Mitarbeiter, vom Anfänger und Auszubildenden bis zum Direktor, Berechtigungen und Zugriffsrechte zuweisen, die ihm den Zugriff auf vertrauliche Daten und wichtige Geschäftsinformationen ermöglichen.

- System zur automatischen Sicherung von Daten (Sicherungen) , konfiguriert mit dem RegionSoft Application Server- Skriptserver.

Dies ist eine Sicherheitsimplementierung am Beispiel eines einzelnen Systems. Jeder Anbieter hat seine eigenen Richtlinien. Das CRM-System schützt Ihre Informationen jedoch wirklich: Sie können sehen, wer und wie viele einen bestimmten Bericht erstellt haben, wer welche Daten angesehen hat, wer den Upload durchgeführt hat und vieles mehr. Selbst wenn Sie später von der Sicherheitslücke erfahren, werden Sie die Tat nicht ungestraft lassen und leicht einen Mitarbeiter herausfinden, der das Vertrauen und die Loyalität des Unternehmens missbraucht hat.

Entspannt? Bald! Der gleiche Schutz mit Nachlässigkeit und dem Ignorieren von Datenschutzproblemen kann gegen Sie spielen.

CRM-System als Bedrohung

Wenn Ihr Unternehmen über mindestens einen PC verfügt, ist dies bereits eine Quelle von Cyberthreats. Dementsprechend steigt der Grad der Bedrohung zusammen mit der Zunahme der Anzahl von Arbeitsstationen (und Mitarbeitern) und der Vielfalt der installierten und verwendeten Software. Und mit CRM-Systemen ist die Situation nicht einfach - schließlich handelt es sich um ein Programm zum Speichern und Verarbeiten des wichtigsten und teuersten Vermögenswerts: des Kundenstamms und der Geschäftsinformationen. Hier erzählen wir Horrorgeschichten über seine Sicherheit. Tatsächlich ist nicht alles so düster, und bei richtiger Handhabung erhalten Sie vom CRM-System nichts anderes als Nutzen und Sicherheit.

Was sind die Anzeichen eines gefährlichen CRM-Systems?

Beginnen wir mit einer kurzen Tour durch die Grundlagen. CRM sind Cloud und Desktop. Cloud sind solche, deren DBMS (Datenbank) sich nicht in Ihrem Unternehmen befindet, sondern in einer privaten oder öffentlichen Cloud in einem Rechenzentrum (zum Beispiel in Tscheljabinsk, und Ihre Datenbank dreht sich in einem super coolen Rechenzentrum in Moskau). weil der CRM-Anbieter dies beschlossen hat und eine Vereinbarung mit diesem Anbieter hat). Desktop (sie sind On-Premise-Server - was nicht so richtig ist) basieren ihr DBMS auf Ihren eigenen Servern (nein, zeichnen Sie sich keinen riesigen Serverraum mit teuren Racks, meistens ist es in kleinen und mittleren Unternehmen ein einsamer Server oder sogar ein gewöhnlicher PC mit moderner Konfiguration), dh physisch in Ihrem Büro.

Sie können unbefugten Zugriff auf beide Arten von CRM erhalten, aber die Geschwindigkeit und der einfache Zugriff sind unterschiedlich, insbesondere wenn es sich um SMB handelt, bei dem die Informationssicherheit nicht wirklich wichtig ist.

Zeichen der Gefahr Nr. 1

Der Grund für die höhere Wahrscheinlichkeit von Problemen mit diesen Daten im Cloud-System ist die Beziehung, die durch mehrere Links verbunden ist: Sie (CRM-Mandant) - Anbieter - Anbieter (es gibt eine längere Version: Sie - Anbieter - Anbieter IT-Outsourcer - Anbieter). 3-4 Links der Beziehung haben mehr Risiken als 1-2: Das Problem kann auf der Seite des Anbieters (Vertragsänderung, Nichtzahlung der Dienste des Anbieters), auf der Seite des Anbieters (höhere Gewalt, Hacking, technische Probleme), auf der Seite des Outsourcers (Managerwechsel oder) auftreten Ingenieur) usw. Natürlich versuchen große Anbieter, Backup-Rechenzentren zu haben, Risiken zu verwalten und ihre DevOps-Abteilung zu behalten, aber dies schließt Probleme nicht aus.

Desktop CRM wird in der Regel nicht gemietet, sondern vom Unternehmen erworben, sodass die Beziehung einfacher und transparenter aussieht: Während der Implementierung von CRM legt der Anbieter die erforderlichen Sicherheitsstufen fest (von der Abgrenzung der Zugriffsrechte und eines physischen USB-Sticks bis zur Platzierung eines Servers in einer Betonwand usw.). und überträgt die Kontrolle an den Firmeninhaber von CRM, wodurch der Schutz erhöht, ein Systemadministrator eingestellt oder bei Bedarf Ihr Softwareanbieter kontaktiert werden kann. Probleme ergeben sich aus der Arbeit mit Mitarbeitern, der Netzwerksicherheit und der physischen Informationssicherheit. Bei Verwendung von Desktop-CRM funktioniert auch eine vollständige Trennung des Internets nicht nicht mehr, da sich die Basis im "nativen" Büro befindet.

Über Cloud-Technologie informiert einer unserer Mitarbeiter, der in einem Unternehmen gearbeitet hat, eine Cloud integrierter Office-Systeme, einschließlich CRM. „An einem meiner Arbeitsplätze hat das Unternehmen etwas erstellt, das dem grundlegenden CRM sehr ähnlich ist, und all dies war mit Online-Dokumenten usw. verbunden. In GA haben wir ungewöhnliche Aktivitäten von einem der abonnierenden Kunden gesehen. Stellen Sie sich die Überraschung von uns Analysten vor, als wir als Entwickler, aber mit hohem Zugriff, einfach die vom Client verwendete Benutzeroberfläche öffnen konnten, indem wir darauf klickten und sahen, welche Art von Tablet es hatte. Übrigens scheint der Kunde nicht zu wollen, dass jemand diese kommerziellen Daten sieht. Ja, es war ein Fehler, der seit einigen Jahren nicht mehr behoben wurde - meiner Meinung nach sind die Dinge immer noch da. Seitdem bin ich ein Kenner des Desktops und vertraue den Clouds nicht wirklich, obwohl wir sie natürlich in der Arbeit und in unserem Privatleben verwenden, wo auch lustige Fakaps passiert sind. " Aus unserer Umfrage zu Habré, und das sind Mitarbeiter fortgeschrittener Unternehmen

Aus unserer Umfrage zu Habré, und das sind Mitarbeiter fortgeschrittener UnternehmenDer Verlust von Daten aus dem Cloud-CRM-System kann auf Datenverlust aufgrund von Serverausfall, Nichtverfügbarkeit von Servern, höherer Gewalt, Kündigung des Anbieters usw. zurückzuführen sein. Die Cloud ist ein ständiger, kontinuierlicher Zugang zum Internet, und der Schutz sollte beispiellos sein: auf der Ebene des Codes, der Zugriffsrechte, zusätzlicher Cybersicherheitsmaßnahmen (z. B. Zwei-Faktor-Autorisierung).

Warnschild Nr. 2

Wir sprechen nicht einmal über ein Attribut, sondern über eine Gruppe von Attributen, die dem Anbieter und seiner Richtlinie zugeordnet sind. Wir listen einige wichtige Beispiele auf, denen wir und unsere Mitarbeiter begegnet sind.

- Der Anbieter kann ein nicht ausreichend zuverlässiges Rechenzentrum auswählen, in dem sich DBMS-Clients „drehen“. Es wird sparen, die SLA nicht kontrollieren, die Last nicht berechnen und das Ergebnis wird für Sie fatal sein.

- Der Anbieter kann die Übertragung des Dienstes an ein Rechenzentrum Ihrer Wahl ablehnen. Dies ist eine ziemlich häufige Einschränkung für SaaS.

- Der Anbieter hat möglicherweise einen rechtlichen oder wirtschaftlichen Konflikt mit dem Cloud-Anbieter, und dann kann während des Showdowns Sicherungsaktionen oder beispielsweise die Geschwindigkeit eingeschränkt sein.

- Der Backup-Service kann zu einem separaten Preis angeboten werden. Eine gängige Praxis, die ein Client eines CRM-Systems nur dann herausfinden kann, wenn eine Sicherung erforderlich ist, dh zum kritischsten und anfälligsten Zeitpunkt.

- Lieferantenmitarbeiter können ungehindert auf Kundendaten zugreifen.

- Datenverletzungen jeglicher Art können auftreten (menschlicher Faktor, Betrug, Hacker usw.).

In der Regel sind diese Probleme mit kleinen oder jungen Anbietern verbunden, große sind jedoch wiederholt in unangenehme Geschichten geraten (google it). Daher sollten Sie immer Möglichkeiten haben, Informationen auf Ihrer Seite zu schützen und Sicherheitsprobleme im Voraus mit Ihrem ausgewählten CRM-Systemanbieter zu besprechen. Selbst die Tatsache, dass Sie an dem Problem interessiert sind, zwingt den Lieferanten bereits dazu, die Implementierung so verantwortungsbewusst wie möglich zu gestalten (dies ist besonders wichtig, wenn Sie sich nicht mit dem Büro des Anbieters befassen, sondern mit seinem Partner, der eine Vereinbarung abschließen und eine Provision erhalten muss, und nicht mit diesen zwei Faktoren ... na ja du verstehst).

Zeichen der Gefahr Nr. 3

Organisation der Arbeit mit Sicherheit in Ihrem Unternehmen. Vor einem Jahr haben wir traditionell über Sicherheit in Habré geschrieben und eine Umfrage durchgeführt. Die Stichprobe war nicht sehr groß, aber die Antworten sind indikativ:

Am Ende des Artikels werden wir Links zu unseren Veröffentlichungen bereitstellen, in denen wir die Beziehungen im System „Unternehmen - Mitarbeiter - Sicherheit“ eingehend untersucht haben. Hier geben wir eine Liste von Fragen an, deren Antworten in Ihrem Unternehmen zu finden sind (auch wenn Sie kein CRM benötigen).

- Wo speichern Mitarbeiter Passwörter?

- Wie ist der Zugriff auf Speichereinrichtungen auf Unternehmensservern organisiert?

- Wie sicher ist die Software, in der kommerzielle und betriebliche Informationen enthalten sind?

- Haben alle Mitarbeiter aktive Virenschutzmittel?

- Wie viele Mitarbeiter haben Zugriff auf Kundendaten, auf welcher Zugriffsebene?

- Wie viele neue Mitarbeiter haben Sie und wie viele Mitarbeiter werden gerade entlassen?

- Haben Sie lange Zeit Kontakt zu wichtigen Mitarbeitern aufgenommen und deren Anfragen und Beschwerden angehört?

- Werden Drucker gesteuert?

- Wie ist die Richtlinie zum Verbinden Ihrer eigenen Geräte mit Ihrem PC sowie zum Verwenden von funktionierendem WLAN?

In der Tat sind dies grundlegende Fragen - sie werden wahrscheinlich Hardcore in den Kommentaren hinzufügen, aber dies ist eine Basis, auf der selbst ein einzelner Unternehmer mit zwei Mitarbeitern die Grundlagen kennen sollte.

Wie können Sie sich schützen?

- Backups sind das Wichtigste, was oft vergessen oder nicht erledigt wird. Wenn Sie über ein Desktop-System verfügen, richten Sie ein Datensicherungssystem mit einer bestimmten Häufigkeit ein (z. B. für RegionSoft CRM kann dies mithilfe von RegionSoft Application Server implementiert werden) und organisieren Sie die kompetente Speicherung von Kopien. Wenn Sie über Cloud-basiertes CRM verfügen, sollten Sie vor der Unterzeichnung eines Vertrags herausfinden, wie die Arbeit mit Sicherungen organisiert ist: Sie benötigen Informationen zur Tiefe und Häufigkeit, zum Speicherort, zu den Kosten für die Sicherung (häufig sind nur die Sicherungen mit den letzten Daten für einen bestimmten Zeitraum kostenlos und eine vollständige, geheime Sicherung Das Kopieren erfolgt als kostenpflichtiger Dienst. Im Allgemeinen gibt es definitiv keinen Platz zum Speichern oder Vernachlässigen. Und ja, vergessen Sie nicht zu überprüfen, was aus Backups wiederhergestellt wird.

- Trennung von Zugriffsrechten auf der Ebene von Funktionen und Daten.

- Sicherheit auf Netzwerkebene - Sie müssen die Verwendung von CRM nur innerhalb des Office-Subnetzes zulassen, den Zugriff auf mobile Geräte einschränken, die Arbeit mit dem CRM-System von zu Hause aus oder, noch schlimmer, von öffentlichen Netzwerken (Coworking, Cafés, Kundenbüros usw.) aus verbieten. Seien Sie besonders vorsichtig mit der mobilen Version - lassen Sie es nur eine stark verkürzte Option für die Arbeit sein.

- Ein Echtzeit-Antiviren-Scan ist ohnehin erforderlich, insbesondere aber im Fall der Datensicherheit von Unternehmen. Deaktivieren Sie auf Richtlinienebene, um es selbst zu deaktivieren.

- Die Schulung der Mitarbeiter in Cyberspace-Hygiene ist keine Zeitverschwendung, sondern ein dringender Bedarf. Es ist notwendig, allen Kollegen zu vermitteln, dass es wichtig ist, dass sie nicht nur warnen, sondern auch richtig auf die Bedrohung reagieren. Das Verbot der Nutzung des Internets oder Ihrer Post im Büro ist das letzte Jahrhundert und der Grund für das akute Negativ. Sie müssen also mit Prävention arbeiten.

Mit einem Cloud-System können Sie natürlich ein ausreichendes Sicherheitsniveau erreichen: Verwenden Sie dedizierte Server, konfigurieren Sie Router und teilen Sie den Datenverkehr auf Anwendungs- und Datenbankebene, verwenden Sie private Subnetze, führen Sie strenge Sicherheitsregeln für Administratoren ein und sorgen Sie für einen unterbrechungsfreien Betrieb aufgrund der Sicherung mit der maximal erforderlichen Häufigkeit und Vollständigkeit, um das Netzwerk rund um die Uhr zu überwachen ... Wenn Sie darüber nachdenken, ist es nicht so schwierig, es ist ziemlich teuer. Wie die Praxis zeigt, ergreifen jedoch nur einige Unternehmen, hauptsächlich große, solche Maßnahmen. Scheuen Sie sich daher nicht, noch einmal zu sagen: Sowohl die Cloud als auch der Desktop sollten nicht alleine leben, sondern Ihre Daten schützen.

Einige kleine, aber wichtige Tipps für alle CRM-Systembereitstellungen

- Überprüfen Sie den Anbieter auf Schwachstellen. Suchen Sie nach Informationen zu den Wortkombinationen "Vendor Name Vulnerability", "Hacked Vendor Name" und "Vendor Name Data Leak". Dies sollte nicht der einzige Suchparameter für ein neues CRM-System sein, aber ein Häkchen im Subkortex ist einfach erforderlich, und es ist besonders wichtig, die Ursachen der Vorfälle zu verstehen.

- Fragen Sie den Anbieter nach dem Rechenzentrum: Verfügbarkeit, wie viele davon, wie das Failover organisiert ist.

- Konfigurieren Sie Sicherheitstoken in CRM, verfolgen Sie Aktivitäten im System und ungewöhnliche Ausbrüche.

- Deaktivieren Sie den Export von Berichten und den Zugriff über API über nicht zum Kerngeschäft gehörende Mitarbeiter, dh diejenigen, die diese Funktionen für permanente Aktivitäten nicht benötigen.

- Stellen Sie sicher, dass die Prozessprotokollierung und die Benutzeraktivitätsprotokollierung in Ihrem CRM-System konfiguriert sind.

Dies sind Kleinigkeiten, aber sie ergänzen perfekt das Gesamtbild. Und in der Tat gibt es keine Kleinigkeiten in der Sicherheit.

Durch die Implementierung eines CRM-Systems stellen Sie die Sicherheit Ihrer Daten sicher - jedoch nur, wenn die Implementierung korrekt durchgeführt wird und Informationssicherheitsprobleme nicht in den Hintergrund treten. Stimmen Sie zu, es ist dumm, ein Auto zu kaufen und nicht die Bremsen, ABS, Airbags, Sicherheitsgurte und EDS zu überprüfen. Schließlich geht es nicht nur darum, zu fahren, sondern sicher zu fahren und gesund und munter zu werden. So ist es auch mit dem Geschäft.

Und denken Sie daran: Wenn die Arbeitsschutzregeln in Blut geschrieben sind, sind die Cybersicherheitsregeln für Unternehmen in Geld geschrieben.

Zum Thema Cybersicherheit und dem Platz des CRM-Systems darin können Sie unsere ausführlichen Artikel lesen:

Wenn Sie nach einem CRM-System suchen, bietet RegionSoft CRM bis zum 31. März Rabatte von 15% . Wenn Sie CRM oder ERP benötigen, studieren Sie unsere Produkte sorgfältig und vergleichen Sie ihre Funktionen mit Ihren Zielen. Es wird Fragen und Schwierigkeiten geben - schreiben, anrufen, wir arrangieren für Sie online eine individuelle Präsentation - ohne Bewertungen und Puzomerki.

Unser Kanal in Telegramm , in dem wir ohne Werbung nicht ganz formale Dinge über CRM und Business schreiben.

Unser Kanal in Telegramm , in dem wir ohne Werbung nicht ganz formale Dinge über CRM und Business schreiben.