In unserer Arbeit verwenden wir aktiv Hashcat, aber wir haben begonnen, einige Funktionen in diesem Produkt zu vermissen. Zum Beispiel: die Möglichkeit, Benachrichtigungen zu senden, das Vorhandensein einer einheitlichen Schnittstelle zum Verwalten von Cracking-Hashes, die bequeme Speicherung von "Cracked" -Hashes (nach einer Weile schmerzt das Betrachten von hashcat.potfile Ihre Augen). In einigen Situationen ist es erforderlich, Hashes parallel zu knacken, dh Cracking-Aufgaben auf mehrere Hosts zu verteilen.

In dieser Artikelserie möchten wir unsere "Funde" zum Thema Verwaltungsschnittstellen und / oder zum verteilten Start des Hashcat-Programms teilen und Statistiken zu "geknackten" Hashes speichern. Im ersten Teil werden wir uns einige vorhandene Lösungen ansehen und dann das Hashtopolis-Produkt genauer ansehen.

Wenn das Thema in Ihrer Nähe ist, fragen wir im Allgemeinen "under the cut" und in den Kommentaren.

Reden wir über Katzen

Ein bisschen über Hashcat selbst (Hashcat)

Hashcat ist nach Angaben der Entwickler das weltweit schnellste Tool zur Wiederherstellung von Passwörtern. Versionen sind für Linux, MacOS und Windows verfügbar und können in Versionen präsentiert werden, die auf CPU oder GPU basieren.

Hashcat gewann seine Popularität aufgrund der Mängel, die sein Schöpfer in anderen Programmen feststellte, die Datenverschlüsselung verwenden. Derzeit wird Hashcat aktiv zur Auswahl von WPA / WPA2-Kennwörtern, zum Knacken von Kennwörtern aus MS Office-Dokumenten, PDF, 7-Zip, RAR und TrueCrypt verwendet.

Quelle

Was ist das für ein Hashing?Heutzutage ist die häufigste Authentifizierungsmethode die Kennwortauthentifizierung. Der Benutzer (oder "Prozess") in der einen oder anderen Form sendet das Kennwort zur Überprüfung an das Zielsystem, wo die erhaltenen Daten mit der im System gespeicherten Darstellung verglichen werden. Beispielsweise wird bei der Digest-Authentifizierung das Kennwort nicht übertragen und nicht im Klartext gespeichert. Mithilfe der Kryptografie wird eine bestimmte Sitzungskennung konvertiert, indem ein Hash des Kennwortwerts angewendet wird. Ein ähnliches Verfahren wird auf dem Zielsystem ausgeführt. Wenn die Ergebnisse der beiden Vorgänge übereinstimmen, wird die Authentifizierung als bestanden betrachtet, ein Autorisierungscookie oder TGT oder etwas anderes generiert.

Der Authentifizierungsmechanismus im Web ist hier zusammengefasst: https://habr.com/en/post/28534/ und im Detail hier: https://habr.com/ru/company/dataart/blog/262817/

Der Sicherheitsforscher (oder der Prüfer) hat eine andere Aufgabe: die Kennwörter zu ermitteln / zu erraten, Authentifizierungskennwörter abzufangen oder zu umgehen.

Bei Angriffen auf Passwörter ist es möglich, in zwei Kategorien zu unterteilen (und alles andere in der dritten, zum Beispiel den Angriff "Spion auf Benutzereingaben"):

- Online-Angriffe: Mehrere Authentifizierungsversuche durch Erraten des Kennworts, die "viel Lärm machen" oder eine Kontosperrung verursachen können. Dies ähnelt dem „Kommissionieren“ mit Hauptschlüsseln in einem Schlüsselloch - die Eigentümer können die Polizei rufen oder sogar Verletzungen verursachen.

- Offline-Angriffe: Der Angreifer hat es geschafft, Hashes zu erhalten, und ein gezielteres System ist für das Erraten von Passwörtern nicht erforderlich. Der gesamte Prozess geht auf die Seite des Angreifers. Als ob es ihnen gelungen wäre, das Schloss zu "besetzen" und von der bewachten Tür wegzupicken.

Situationen können auftreten, wie die Auswahl von Passwörtern für Archive, geschützte Dokumente oder private Schlüssel, aber im Allgemeinen ist dies ein Passwortangriff, d. H. Sie müssen den Schlüssel / die Kombination zum Schloss abholen.

Die meisten Angriffe auf Passwörter und Hashes können unterteilt werden in:

- "Wörterbuch" (Englisch "Wörterbuch", "Wortliste")

- "Stirn" (oder "Bruteforce" aus dem englischen "Bruteforce", dh "Brute Force")

- "Hybrid" (Wörterbuch + eine Brute-Force-Maske)

Bei der Suche im Netzwerk nach vorgefertigten „Schnittstellen“ für die Arbeit mit Hashcat sind wir auf folgende Lösungen gestoßen:

Die Namen beginnen mit dem Wort "Hasch" - aus dem Englischen wird dieses Wort übersetzt als "Hasch", "Verwirrung", "ein Gericht aus fein gehacktem Fleisch und Gemüse". Wenn Sie diese Namen buchstäblich ins Russische übersetzen, verursachen die resultierenden Sätze ein Durcheinander im Gehirn des Lesers. Der Name "Hashtopussy" wird besonders wild wahrgenommen (Lächeln)

Beginnen wir die Überprüfung mit

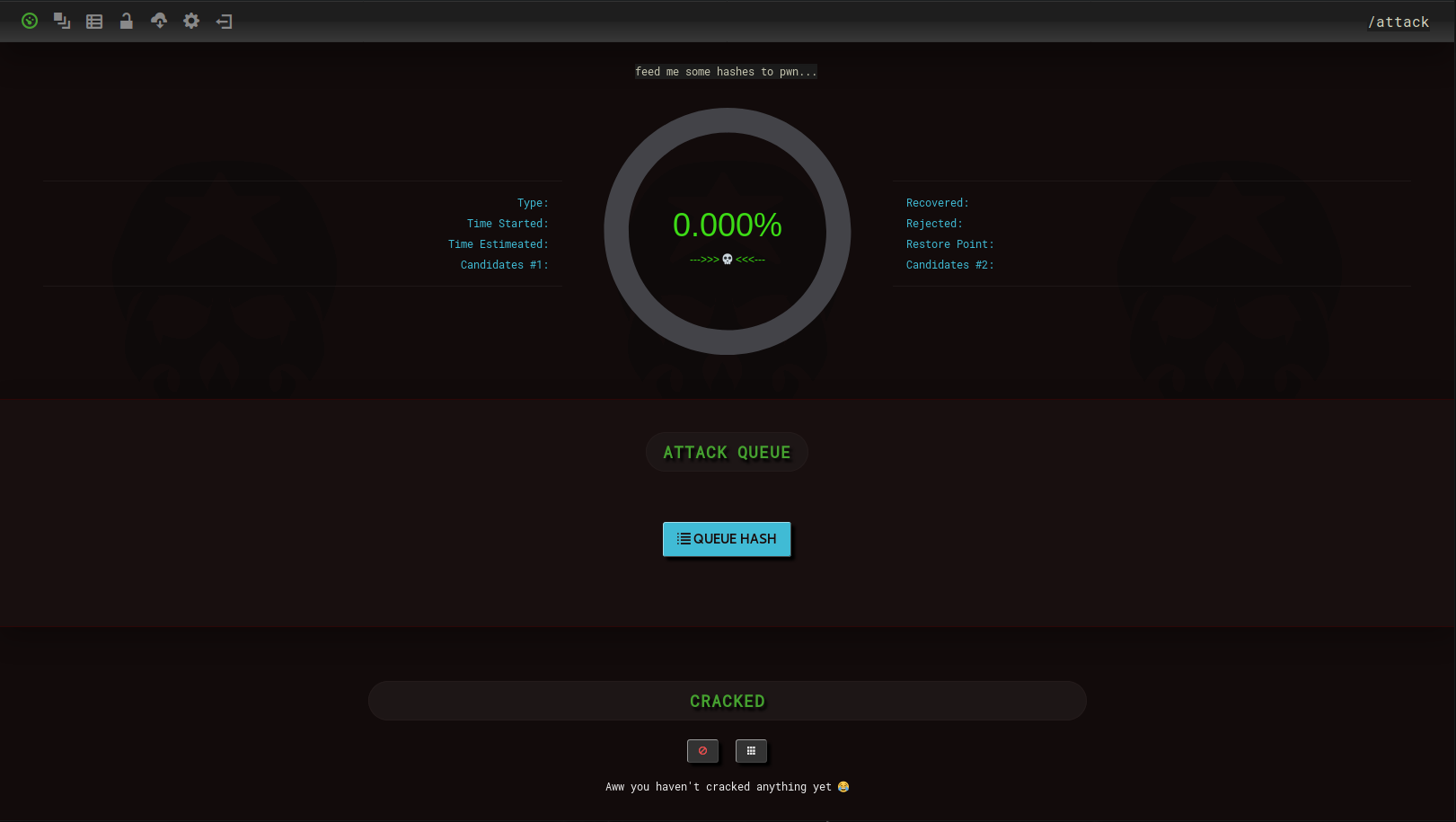

Hashpass . Er interessierte sich für den Funktionsumfang (auf den ersten Blick): die Warteschlange der Hashes zum Hacken, die Visualisierung der gefangenen WPA-Handshakes auf der Weltkarte, C2C für Himbeeren mit „Spyware“, Unterstützung für SMS-Informationen, schöne Hintergrundbilder, eine interessante Schnittstelle zur Visualisierung. Die Statusleiste des Hashpass-Jobs sieht folgendermaßen aus:

Als ich in die Beschreibung des Projekts auf GitHub eintauchte, stellte sich heraus, dass dj-zombie für das verteilte Knacken von Hashes ein separates Projekt entwickelte, Hive. Wir konnten keine relevanten Informationen zu diesem Projekt finden. Das heißt, "Out of the Box" Sie können keinen "Dirigenten-Stick" für paralleles Hacken auf mehreren Hosts erhalten. Als eigenständige Lösung ist Hashpass sehr interessant, und angesichts des damit verbundenen

Rotten Pi- Projekts lohnt es sich auf jeden Fall, auf Hashpass zu achten.

Hier endete die Bekanntschaft mit Hashpass. Vielleicht werden wir in einer Reihe von Artikeln auf die ausführliche Überprüfung zurückkommen.

Das

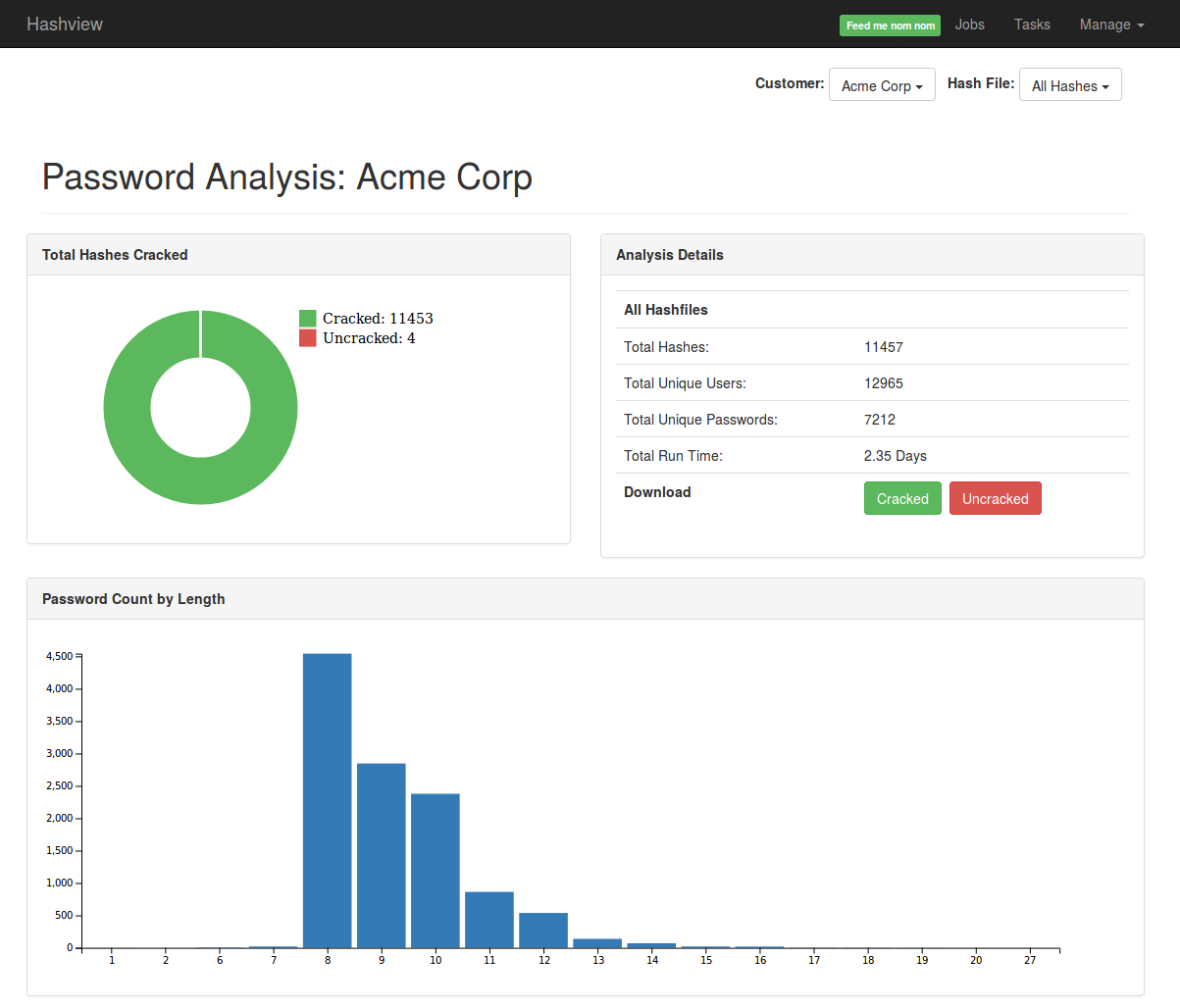

Hashview- Projekt

ist seinem Bruder

Hashpass in Bezug auf die Funktionalität nicht unterlegen, und der Ansatz für die "visuelle Komponente" der Benutzeroberfläche ist unserer Meinung nach besser implementiert.

Beispiel für eine Bildschirmstatistik:

Folgendes hat Hashview zu bieten:

- Zusammenarbeit - Die Anwendung unterstützt die Erstellung separater Konten und die Verteilung von Rollen

- OTP-Unterstützung (One Time Password) für die Benutzerauthentifizierung

- Direkter Zugriff auf die Hashcat-Befehlszeilenschnittstelle der Instanz

- Erstellen Sie Warteschlangen für das Knacken von Hash-Aufgaben

- E-Mail-Benachrichtigungen für Ereignisse

- Suche interne Hash-Datenbank, Benutzername, Passwort

- System zur Visualisierung und Berichterstellung von Metriken

Um den Hashview-Server zu installieren, benötigen Sie einen laufenden Hashcat auf dem Host, eine gültige RVM-, MySQL- und Redis-Umgebung. Offiziell erklärte Unterstützung für Ubuntu-Versionen 14.04 und 16.04, in anderen Linux-Distributionen, wurde die Arbeit von Hashview von der Community bestätigt.

Und nun zu den "Nachteilen":

- Das Projekt unterstützt offiziell Hashcat 4.x, über die Unterstützung der 5. Version ist nichts bekannt (es gibt ein Ticket https://github.com/hashview/hashview/issues/448).

- Die Agentenunterstützung ist offiziell noch in der "Alpha" -Version enthalten. In unserem Fall ist die Unterstützung für Windows-Agenten wichtig (https://github.com/hashview/hashview/wiki/04-Distributed-Cracking).

Beide Projekte, Hashpass und Hashview, erwecken den Eindruck eines Abbruchs, Commits im Repository wurden vor langer Zeit durchgeführt und die Dokumentation wird nicht aktualisiert.

Wir haben uns entschlossen, Hashview mit Hashpass in ein Regal zu stellen und mit dem nächsten Projekt fortzufahren.

Hashtopolis wurde 2016 als Entwicklung eines „Wrappers“ für Hashcat - Hashtopus (https://github.com/curlyboi/hashtopus) veröffentlicht. Anfangs hieß es "Hashtopussy", aber aus Gründen der "politischen Korrektheit" wurde es in "Hashtopolis" umbenannt. Offizielle Projektseite: https://hashtopolis.org. In diesem Forum können Sie nützliche Informationen zum Produkt abrufen. Ein Kanal wurde auch auf Discord gefunden: https://discord.gg/S2NTxbz

Merkmale und Merkmale von Hashtopolis:

- Einfach + bequem zu installieren und Server / Agenten zu verwenden

- Zugriff von überall über die Weboberfläche

- Serverseitige Reaktionsfähigkeit mit gängigen Webhosting-Konfigurationen

- Autonome Mittel an kontrollierten Crackstationen

- Verwalten Sie Wörterbücher und Regeldateien

- Hashtopolis und Hashcat Auto Update

- Hacken mehrerer Hash-Listen desselben Typs, als wären sie eine einzelne Liste

- Eine einzelne Datei zum Ausführen des Agenten unter Windows, Linux und OS X.

- Als "geheim" gekennzeichnete Dateien und Hashes werden nur an als "vertrauenswürdig" gekennzeichnete Agenten verteilt.

- Viele Optionen zum Importieren und Exportieren von Daten

- Umfangreiche Statistiken zu Hashes und laufenden Aufgaben

- Visuelle Darstellung der Verteilung von "Teilen von Hashes" (Chunk-Verteilung)

- Mehrbenutzeranwendung

- Unterstützt Benutzerzugriffsebenen

- Verschiedene Arten von Benachrichtigungen

- Möglichkeit, Mini-Tasks zum Knacken von Hashes nach CPU zu erstellen

- Granulare Verteilung des Zugriffs durch die Verwendung von Gruppen bei der Ernennung von Agenten und Benutzern

Das für uns „faszinierendste“ Hashtopolis-Feature war die Unterstützung von Benachrichtigungen in Telegramm direkt nach dem Auspacken. Wir benutzen diesen Messenger jeden Tag. Es schien äußerst attraktiv, rechtzeitig über „geknackte“ Hashes informiert zu werden. Natürlich kann diese Funktionalität mit Skripten implementiert werden, aber diese Funktion war nicht die einzige, die Hashtopolis anzog.

Hashtopolis kann Hashcat-Instanzen ab Version 4.0.0 verwalten. Außerdem wurde die Unterstützung für "generische Cracker" implementiert (eine gemeinsame Befehlszeilenschnittstelle zur Software für "Cracking-Hashes"). Erfahren Sie hier mehr über generische Cracker

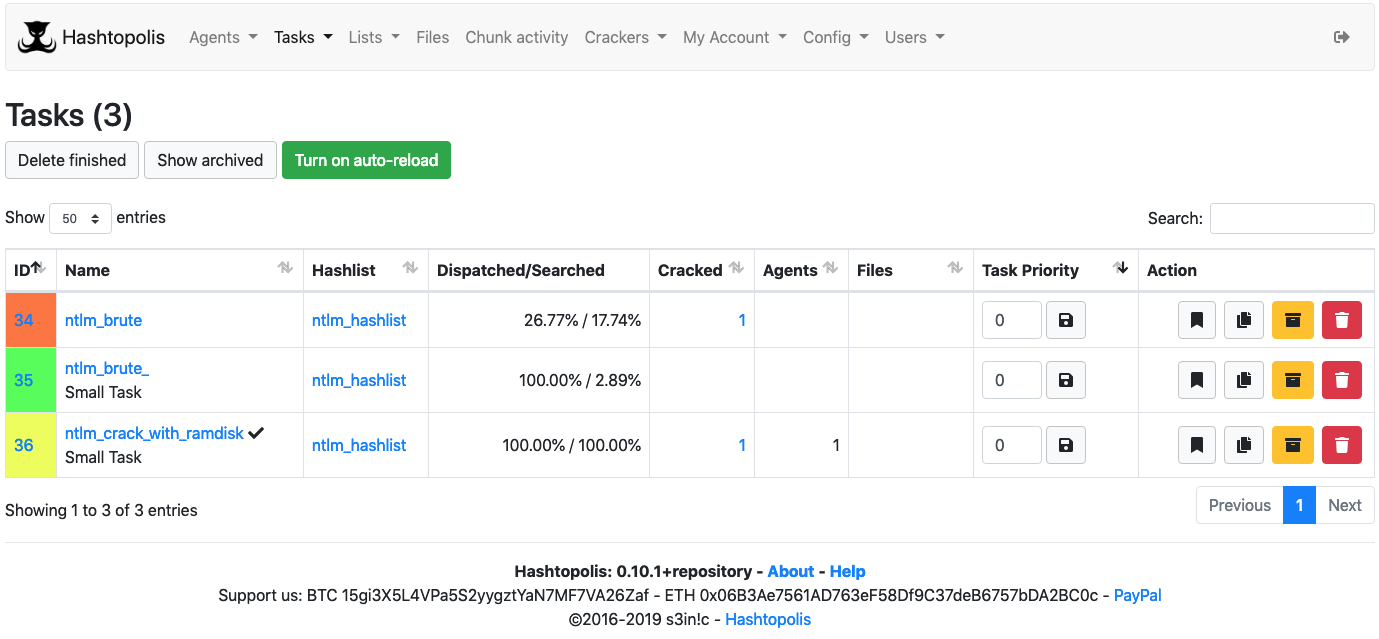

.Das Erscheinungsbild der Hashtopolis-Oberfläche ist angenehm und die Navigation wird nach einigen Minuten Bekanntschaft klar.

Aufgabenliste:

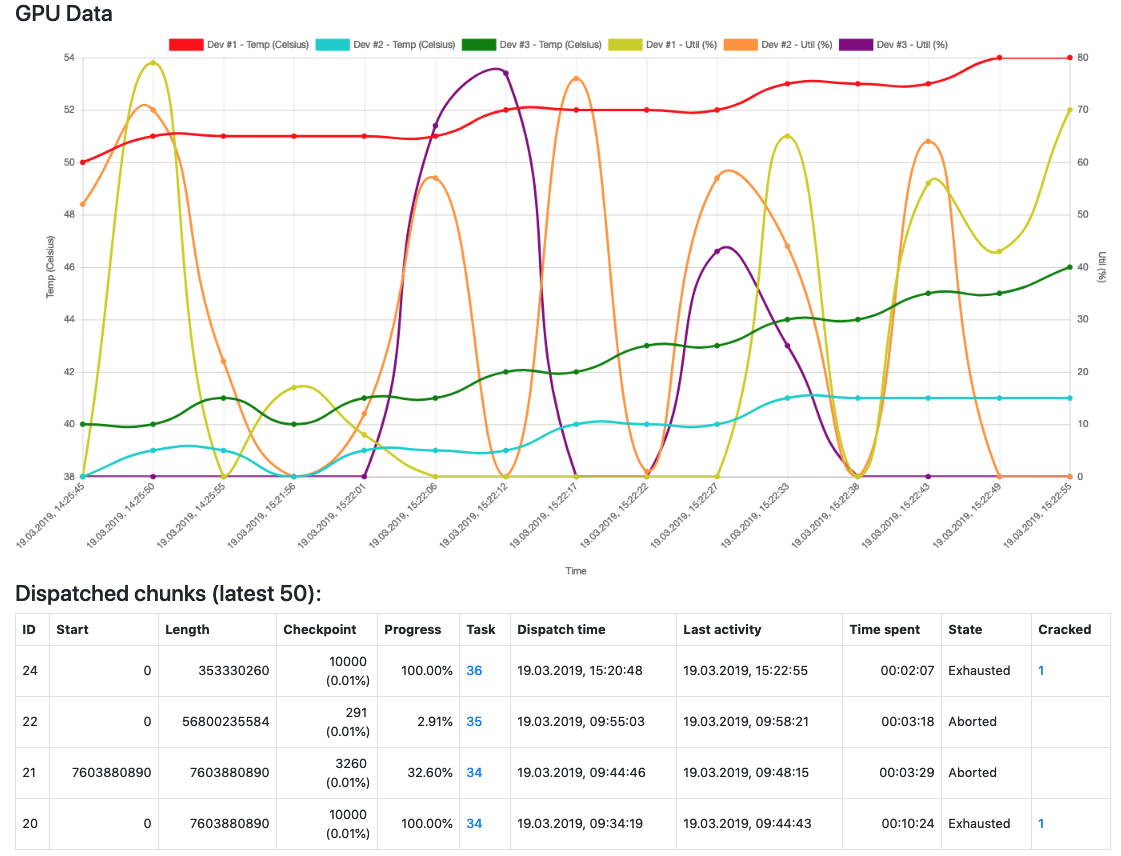

Schöne Statistiken über die Arbeit des Agenten:

Zusätzliche Informationsquellen, die wir zum Thema Hashtopolis angesprochen haben:

- Projekt-Repository auf GitHub: https://github.com/s3inlc/hashtopolis

- GitHub-Projekt-Wiki-Seite: https://github.com/s3inlc/hashtopolis/wiki

- Blog eines der Projektentwickler (s3inlc): https://s3inlc.wordpress.com

- Die Hashtopolis-API-Dokumentation wird in einem PDF-Dokument bereitgestellt: https://github.com/s3inlc/hashtopolis/blob/master/doc/protocol.pdf

Damit ist der einleitende Teil abgeschlossen, wir haben unseren „ersten Eindruck“ geteilt. Leider verfügen die überprüften Projekte nicht über die beste Dokumentation, die Informationen sind verstreut und werden sehr präzise dargestellt.

Wir hoffen, dass wir das Interesse des Lesers an den betreffenden Produkten wecken konnten, denn je mehr Benutzer es gibt, desto bessere Projekte werden und infolgedessen werden mehr Informationen zur Verwendung angezeigt.

Im nächsten Teil werden wir die Installation und Konfiguration des Hashtopolis-Produkts analysieren.