Russische Version dieses Artikels.Einführung

Die Firmware moderner Computer-Motherboards entspricht der

UEFI- Spezifikation und unterstützt seit 2013 die Authentifizierungstechnologie heruntergeladener Programme und Secure Boot-Treiber, die den Computer vor

Bootkits schützen

soll . Secure Boot blockiert die Ausführung von nicht signiertem oder nicht vertrauenswürdigem Programmcode: .efi-Dateien von Programmen und Bootloadern von Betriebssystemen, Firmware zusätzlicher Geräte (OPROM-Grafikkarten, Netzwerkadapter).

Secure Boot kann auf jedem Store-Motherboard deaktiviert werden. Eine physische Anforderung zum Ändern der Einstellungen ist jedoch eine physische Präsenz auf dem Computer. Sie müssen die UEFI-Einstellungen aufrufen, wenn der Computer hochfährt. Erst dann können Sie die Technologie deaktivieren oder ihre Einstellungen ändern.

Die meisten Motherboards werden nur mit vertrauenswürdigen Microsoft-Schlüsseln geliefert. Aus diesem Grund müssen sich die Entwickler der Boot-Software an Microsoft wenden, um die Signatur der Bootloader zu erhalten, sich einem Prüfverfahren zu unterziehen und die Notwendigkeit einer globalen Signatur ihrer Datei zu rechtfertigen, wenn das Laufwerk oder das Flash-Laufwerk unnötig ausgeführt werden soll Deaktivieren Sie den sicheren Start oder fügen Sie den Schlüssel manuell auf jedem Computer hinzu.

Microsoft muss Downloader für Entwickler von Linux-Distributionen, Hypervisoren, Antiviren-Bootdisketten und Computerwiederherstellungsprogrammen signieren.

Ich wollte ein bootfähiges USB-Flash-Laufwerk mit verschiedenen Computer-Wiederherstellungssoftware erstellen, das ohne Deaktivierung von Secure Boot gestartet werden kann. Mal sehen, wie das umgesetzt werden kann.

Signierte Bootloader-Downloader

Um Linux mit aktiviertem Secure Boot zu starten, benötigen Sie einen signierten Bootloader. Microsoft hat das Signieren von unter GPLv3 lizenzierter Software aufgrund des Verbots der

Tivoisierung gemäß den Lizenzregeln verboten, sodass

GRUB nicht signieren kann .

Als Reaktion darauf veröffentlichte die Linux Foundation

PreLoader , und Matthew Garrett schrieb

Shim - kleine Bootloader, die die Signatur oder den Hash der nächsten Download-Datei überprüfen. PreLoader und Shim verwenden keine

UEFI- Datenbankzertifikate, sondern enthalten eine Datenbank mit zulässigen Hashes (PreLoader) oder Zertifikaten (Shim) in sich.

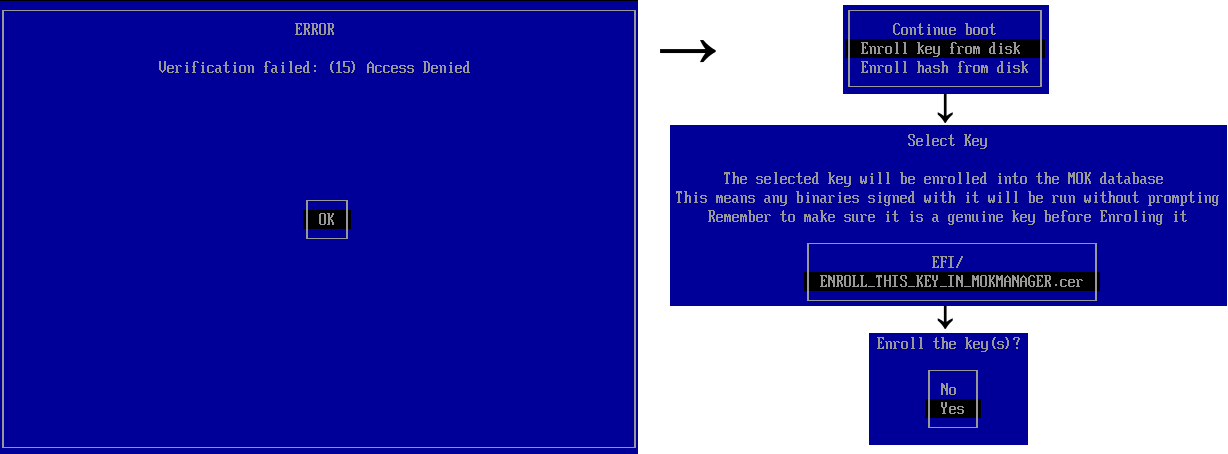

Beide Programme ermöglichen nicht nur das automatische Herunterladen vertrauenswürdiger Dateien, sondern auch das Herunterladen zuvor nicht vertrauenswürdiger Dateien im Secure Boot-Modus, erfordern jedoch die physische Anwesenheit des Benutzers: Beim ersten Start müssen Sie das hinzugefügte Zertifikat oder die Hash-Datei in der grafischen Oberfläche auswählen. Anschließend werden die Daten in eine spezielle NVRAM-Variable eingegeben Ein Motherboard, das von einem geladenen Betriebssystem nicht geändert werden kann. Dateien werden nur für diese Preloader und nicht für Secure Boot im Allgemeinen als vertrauenswürdig eingestuft. Sie können sie ohnehin nicht ohne PreLoader / Shim ausführen.

Erforderliche Aktionen, wenn ein nicht vertrauenswürdiges Programm zum ersten Mal über Shim gestartet wird.

Erforderliche Aktionen, wenn ein nicht vertrauenswürdiges Programm zum ersten Mal über Shim gestartet wird.Alle gängigen Linux-Distributionen verwenden aufgrund der Zertifikatunterstützung Shim, wodurch das Aktualisieren des nächsten Bootloaders ohne Benutzerinteraktion vereinfacht wird. Normalerweise wird Shim verwendet, um GRUB2, den beliebtesten Bootloader unter Linux, auszuführen.

GRUB2

Um zu verhindern, dass die Angreifer mit Hilfe eines signierten Bootloaders eines Distributionskits leise Geschäfte machen, hat Red Hat Patches für GRUB2 erstellt, die „gefährliche“ Funktionen blockieren, wenn Secure Boot aktiviert ist: insmod / rmmod, appleloader, linux (ersetzt durch linuxefi), multiboot, xnu, memrw, iorw. Das Chainloader-Modul, das beliebige .efi-Dateien lädt, wurde durch einen eigenen .efi (PE) -Lader ergänzt, ohne die Befehle UEFI LoadImage / StartImage sowie den Validierungscode der heruntergeladenen Dateien über shim zu verwenden, sodass Dateien heruntergeladen werden können, die für shim vertrauenswürdig, aber nicht vertrauenswürdig sind in Bezug auf UEFI. Warum sie genau das getan haben, ist nicht klar; Mit UEFI können Sie die Funktion zum Überprüfen heruntergeladener Bilder neu definieren (einbinden). So funktioniert PreLoader, und Shim selbst hat eine

solche Funktion , ist jedoch standardmäßig deaktiviert.

Auf die eine oder andere Weise schlägt die Verwendung eines signierten GRUB aus einer Linux-Distribution fehl. Es gibt zwei Möglichkeiten, ein universelles bootfähiges USB-Flash-Laufwerk zu erstellen, bei dem nicht die Schlüssel jeder heruntergeladenen Datei zu den vertrauenswürdigen hinzugefügt werden müssen:

- Verwendung eines modifizierten GRUB, der EFI-Dateien selbst herunterlädt, ohne eine digitale Signatur zu überprüfen und ohne Module zu blockieren;

- Verwenden Sie Ihren eigenen Preloader (zweiten), der die Funktionen zur Überprüfung der digitalen UEFI-Signatur überschreibt (EFI_SECURITY_ARCH_PROTOCOL.FileAuthenticationState, EFI_SECURITY2_ARCH_PROTOCOL.FileAuthentication).

Die zweite Option ist vorzuziehen: Heruntergeladene nicht vertrauenswürdige Programme können auch nicht vertrauenswürdige Programme herunterladen (z. B. können Sie Dateien über die UEFI-Shell herunterladen), und in der ersten Version kann nur GRUB selbst alles herunterladen.

Wir ändern PreLoader , entfernen den zusätzlichen Code und ermöglichen das Starten von Dateien.

Insgesamt sieht die Architektur des Flash-Laufwerks wie folgt aus:

______ ______ ______ ╱│ │ ╱│ │ ╱│ │ /_│ │ → /_│ │ → /_│ │ │ │ → │ │ → │ │ │ EFI │ → │ EFI │ → │ EFI │ │_______│ │_______│ │_______│ BOOTX64.efi grubx64.efi grubx64_real.efi (shim) (FileAuthentication (GRUB2) override) ↓↓↓ ↑ ↑ ______ ↑ ╱│ │ ║ /_│ │ ║ │ │ ═══════════╝ │ EFI │ │_______│ MokManager.efi (Key enrolling tool)

Es gab also

Super UEFIinSecureBoot Disk .

Super UEFIinSecureBoot Disk - ein Disk-Image mit dem GRUB2-Bootloader, mit dem nicht signierte EFI-Programme und Betriebssysteme bequem im UEFI Secure Boot-Modus ausgeführt werden können.

Die Festplatte kann als Grundlage für die Erstellung eines USB-Laufwerks mit Dienstprogrammen zur Computerwiederherstellung, für den Start verschiedener Linux-Live-Distributionen und für WinPE verwendet werden. Booten Sie über das Netzwerk, ohne Secure Boot in den Einstellungen des Motherboards zu deaktivieren. Dies kann bei der Wartung von Computern oder Unternehmen anderer Personen hilfreich sein Laptops, zum Beispiel mit einem Kennwort zum Ändern der UEFI-Einstellungen.

Das Image besteht aus drei Komponenten: einem Shim-Preloader von Fedora (signiert mit einem Microsoft-Schlüssel, der auf den meisten Motherboards und Laptops vorinstalliert ist), einem modifizierten Linux Foundation PreLoader-Preloader (zum Deaktivieren der Signaturüberprüfung beim Laden von .efi-Dateien) und einem modifizierten GRUB2-Bootloader.

Während des ersten Starts einer Festplatte auf einem Computer mit Secure Boot müssen Sie ein Zertifikat über das MokManager-Menü auswählen (es wird automatisch gestartet). Danach funktioniert der Bootloader so, als ob Secure Boot deaktiviert ist: GRUB lädt alle nicht signierten .efi-Dateien oder Linux-Kernel, heruntergeladene EFI-Programme kann andere Programme und Treiber mit einer fehlenden oder nicht vertrauenswürdigen Signatur ausführen.

Um die Funktionsfähigkeit zu demonstrieren, enthält das Image Super Grub Disk (Skripte zum Suchen und Laden installierter Betriebssysteme, auch wenn deren Bootloader beschädigt ist), GRUB Live ISO Multiboot (Skripte zum bequemen Booten von Linux LiveCD direkt von ISO, ohne vorheriges Entpacken und Verarbeiten), One Datei Linux (Kernel und initrd in einer Datei zur Systemwiederherstellung) und mehrere UEFI-Dienstprogramme.

Das Laufwerk ist kompatibel mit UEFI ohne Secure Boot sowie mit älteren Computern mit BIOS.

Signierte Downloader

Ich habe mich gefragt, ob es möglich ist, die Notwendigkeit zu umgehen, beim ersten Start einen Schlüssel per Unterlegscheibe hinzuzufügen. Vielleicht gibt es einige signierte Downloader, mit denen Sie mehr tun können, als die Autoren erwartet haben?

Wie sich herausstellte, gibt es solche Lader. Eine davon wird in

Kaspersky Rescue Disk 18 verwendet - einer Startdiskette mit Antivirensoftware. Mit GRUB von der Festplatte können Sie Module laden (Befehl insmod), während Sie mit Modulen in GRUB regulären ausführbaren Code laden können. Der Disk Pre-Loader ist nativ.

Natürlich, nur weil GRUB von der Festplatte keinen nicht vertrauenswürdigen Code lädt. Das Chainloader-Modul muss so geändert werden, dass GRUB die UEFI LoadImage / StartImage-Funktionen nicht verwendet, sondern die .efi-Datei unabhängig in den Speicher lädt, eine Verschiebung durchführt, den Einstiegspunkt findet und diesem folgt. Glücklicherweise befindet sich fast der gesamte erforderliche Code im

GRUB- Repository

mit Red Hat Secure Boot-Unterstützung . Das einzige Problem: Es gibt keinen

PE- Header-Parsing-Code, der Header analysiert und gibt Shim als Antwort auf einen Funktionsaufruf über ein spezielles Protokoll zurück. Dies kann einfach behoben werden, indem der entsprechende Code von Shim oder PreLoader nach GRUB portiert wird.

Es gab also

Silent UEFIinSecureBoot Disk. Die resultierende Festplattenarchitektur lautet wie folgt:

______ ______ ______ ╱│ │ ╱│ │ ╱│ │ /_│ │ /_│ │ → /_│ │ │ │ │ │ → │ │ │ EFI │ │ EFI │ → │ EFI │ │_______│ │_______│ │_______│ BOOTX64.efi grubx64.efi grubx64_real.efi (Kaspersky (FileAuthentication (GRUB2) Loader) override) ↓↓↓ ↑ ↑ ______ ↑ ╱│ │ ║ /_│ │ ║ │ │ ═══════════╝ │ EFI │ │_______│ fde_ld.efi + custom chain.mod (Kaspersky GRUB2)

Fazit

In diesem Artikel haben wir festgestellt, dass nicht genügend zuverlässige Bootloader vorhanden sind, die mit einem Microsoft-Schlüssel signiert sind, der das Arbeiten im sicheren Startmodus ermöglicht.

Mit den signierten Kaspersky Rescue Disk-Dateien haben wir einen "stillen" Download aller nicht vertrauenswürdigen .efi-Dateien mit aktiviertem Secure Boot erreicht, ohne dass ein Zertifikat zu UEFI db oder shim MOK hinzugefügt werden muss.

Diese Dateien können sowohl für gute Taten (zum Herunterladen von USB-Sticks) als auch für böse Taten (zum Installieren von Bootkits ohne Wissen des Computerbesitzers) verwendet werden.

Ich gehe davon aus, dass das Kaspersky-Zertifikat nicht lange hält und zur

globalen Liste der gesperrten UEFI-Zertifikate hinzugefügt wird, die auf Computern unter Windows 10 über Windows Update installiert werden, wodurch das Laden von Kaspersky Rescue Disk 18 und Silent UEFIinSecureBoot Disk unterbrochen wird. Mal sehen, wie schnell das passieren wird.

Laden Sie die Super UEFIinSecureBoot-Festplatte herunter:

https://github.com/ValdikSS/Super-UEFIinSecureBoot-DiskLaden Sie Silent UEFIinSecureBoot Disk im

ZeroNet Git Center- Netzwerk herunter:

http://127.0.0.1:43110/1KVD7PxZVke1iq4DKb4LNwuiHS4UzEAdAv/Über ZeroNetZeroNet ist ein sehr leistungsfähiges System zum Erstellen dezentraler verteilter dynamischer Websites und Dienste. Beim Besuch einer Ressource beginnt der Benutzer, diese wie in BitTorrent herunterzuladen und zu verteilen. Gleichzeitig ist es möglich, vollwertige Ressourcen zu erstellen: Blogs mit Kommentaren, Foren, Video-Hosting, Wiki-Sites, Chats, E-Mail, Git.

ZeroNet trennt die Konzepte von Code und Site-Daten: Benutzerdaten werden in JSON-Dateien gespeichert und bei der Synchronisierung mit einem standardisierten Schema in die SQLite-Datenbank der Site importiert, mit dem Sie atemberaubende Dinge tun können: lokale Textsuche auf allen jemals geöffneten Sites in Millisekunden, automatisch Echtzeit-Analogon von RSS für alle Sites gleichzeitig.

Standardisiertes Authentifizierungs- und Autorisierungssystem (ähnlich wie OAuth), Unterstützung für die Arbeit hinter NAT und über Tor.

ZeroNet ist sehr schnell, benutzerfreundlich, verfügt über eine moderne Benutzeroberfläche und kleine, aber sehr praktische Funktionen wie das globale Umschalten von Tag / Nacht-Themen auf Websites.

Ich halte ZeroNet für ein sehr unterschätztes System und veröffentliche die Silent-Version absichtlich nur in ZeroNet Git, um neue Benutzer anzulocken.