Die Teilnehmerauthentifizierungstechnologie - das SHAKEN / STIR-Protokoll - gewinnt in den USA zunehmend an Bedeutung. Lassen Sie uns über die Prinzipien seiner Arbeit und die möglichen Schwierigkeiten bei der Umsetzung sprechen.

/ Flickr / Mark Fischer / CC BY-SA

/ Flickr / Mark Fischer / CC BY-SAProblem mit Anrufen

Unerwünschte Robo-Calls sind die häufigste Ursache für Verbraucherbeschwerden bei der US Federal Trade Commission. Im Jahr 2016 verzeichnete die Organisation

fünf Millionen Anrufe , ein Jahr später waren es mehr als sieben Millionen.

Diese Spam-Anrufe kosten mehr als nur Zeit. Automatische Anrufdienste werden verwendet, um Geld zu erpressen. Laut YouMail wurden im September letzten Jahres 40% der vier Milliarden Robo-Anrufe

von Betrügern getätigt . Im Sommer 2018 verloren die New Yorker etwa drei Millionen Dollar an Überweisungen an Kriminelle, die sie im Auftrag der Behörden anriefen und Geld erpressten.

Das Problem wurde der US-amerikanischen Federal Communications Commission (FCC) zur Kenntnis gebracht. Vertreter der Organisation

gaben eine Erklärung ab, in der sie forderten, dass Telekommunikationsunternehmen eine Lösung zur Bekämpfung von Telefon-Spam implementieren. Diese Entscheidung war das SHAKEN / STIR-Protokoll. Im März

führten AT & T und Comcast ihre gemeinsamen Tests durch.

Wie das SHAKEN / STIR-Protokoll funktioniert

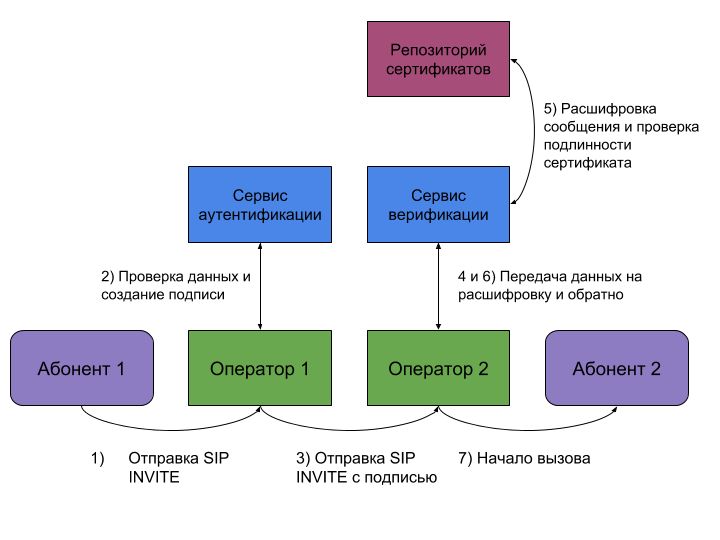

Telekommunikationsbetreiber arbeiten mit digitalen Zertifikaten (sie basieren auf Kryptografie mit einem öffentlichen Schlüssel), mit denen Anrufer überprüft werden können.

Das Überprüfungsverfahren ist wie folgt. Zunächst erhält der Betreiber der Person, die den Anruf tätigt, eine

SIP INVITE-Anforderung zum Herstellen einer Verbindung. Der Anbieterauthentifizierungsdienst überprüft die Informationen zum Anruf - Standort, Organisation, Daten zum Gerät des Anrufers. Gemäß den Ergebnissen der Prüfung wird dem Anruf eine der drei Kategorien zugewiesen: A - Alle Informationen über den Anrufer sind bekannt, B - Organisation und Standort sind bekannt und C - Nur der geografische Standort des Teilnehmers ist bekannt.

Danach fügt der Bediener eine Nachricht mit einem Zeitstempel, einer Anrufkategorie und einem Link zum elektronischen Zertifikat zum INVITE-Anforderungsheader hinzu. Hier ist ein Beispiel für eine solche Nachricht

aus dem GitHub-Repository einer der amerikanischen Telekommunikationsunternehmen:

{ "alg": "ES256", "ppt": "shaken", "typ": "passport", "x5u": "https://cert-auth.poc.sys.net/example.cer" } { "attest": "A", "dest": { "tn": [ "1215345567" ] }, "iat": 1504282247, "orig": { "tn": "12154567894" }, "origid": "1db966a6-8f30-11e7-bc77-fa163e70349d" }

Als nächstes geht die Anfrage an den angerufenen Anbieter. Der zweite Operator entschlüsselt die Nachricht mit einem öffentlichen Schlüssel, vergleicht den Inhalt mit SIP INVITE und überprüft die Authentizität des Zertifikats. Erst danach wird eine Verbindung zwischen den Teilnehmern hergestellt und die "empfangende" Seite erhält eine Benachrichtigung darüber, wer ihn anruft.

Der gesamte Überprüfungsprozess kann im Diagramm dargestellt werden:

Experten zufolge dauert die Überprüfung des Anrufers nicht länger als 100 Millisekunden.

Meinungen

Wie in der USTelecom-Vereinigung erwähnt, gibt SHAKEN / STIR den Menschen mehr Kontrolle über die Anrufe, die sie erhalten - es wird für sie einfacher, zu entscheiden, ob sie den Hörer abheben möchten.

Lesen Sie in unserem Blog:

In der Branche herrscht jedoch die Meinung, dass das Protokoll keine "Silberkugel" werden wird. Experten sagen, dass Betrüger einfach Problemumgehungen nutzen werden. Spammer können im Namen einer Organisation eine "gefälschte" automatische Telefonvermittlung im Netz des Betreibers registrieren und alle Anrufe über diese tätigen. Wenn Sie den Austausch blockieren, können Sie sich einfach neu registrieren.

Laut

einem Vertreter einer der Telekommunikationsunternehmen reicht es nicht aus, einen Teilnehmer nur mithilfe von Zertifikaten zu überprüfen. Um Betrüger und Spammer zu stoppen, müssen Sie den Anbietern erlauben, solche Anrufe automatisch zu blockieren. Dafür muss die Kommunikationskommission jedoch ein neues Regelwerk entwickeln, das es ermöglicht, diesen Prozess zu regulieren. Und dieses Problem in der FCC könnte in naher Zukunft angegangen werden.

Seit Anfang des Jahres

erwägen Kongressabgeordnete

einen neuen Gesetzentwurf, der die Kommission dazu verpflichten wird, Mechanismen zum Schutz der Bürger vor Roboteranrufen zu entwickeln und die Umsetzung des SHAKEN / STIR-Standards zu überwachen.

/ Flickr / Jack Sem / CC BY

/ Flickr / Jack Sem / CC BYEs ist erwähnenswert, dass SHAKEN / STIR in T-Mobile

implementiert wurde - für einige Smartphones und Pläne zur Erweiterung einer Reihe unterstützter Geräte - und

Verizon - die Kunden des Betreibers können eine spezielle Anwendung herunterladen, die Sie auf Anrufe von verdächtigen Nummern aufmerksam macht. Andere US-amerikanische Fluggesellschaften testen die Technologie noch. Es wird erwartet, dass sie die Tests vor Ende 2019 abschließen werden.

Was gibt es sonst noch in unserem Blog über Habré zu lesen: