Russische Version dieses Artikels.Die Firmware moderner PC-Motherboards entspricht seit 2010 der

UEFI- Spezifikation. 2013 wurde eine neue Technologie namens Secure Boot eingeführt, die verhindern soll, dass

Bootkits installiert und ausgeführt werden. Secure Boot verhindert die Ausführung von nicht signiertem oder nicht vertrauenswürdigem Programmcode (.efi-Programme und Bootloader des Betriebssystems, zusätzliche Hardware-Firmware wie Grafikkarten- und Netzwerkadapter-OPROMs).

Secure Boot kann auf jedem Einzelhandels-Motherboard deaktiviert werden. Eine obligatorische Voraussetzung für die Änderung des Status ist jedoch die physische Anwesenheit des Benutzers am Computer. Beim Booten des Computers müssen die UEFI-Einstellungen eingegeben werden. Erst dann können die Einstellungen für den sicheren Start geändert werden.

Die meisten Motherboards enthalten nur Microsoft-Schlüssel als vertrauenswürdig, wodurch bootfähige Softwareanbieter gezwungen werden, Microsoft aufzufordern, ihre Bootloader zu signieren. Dieser Prozess umfasst das Code-Audit-Verfahren und die Begründung für die Notwendigkeit, die Datei mit einem global vertrauenswürdigen Schlüssel zu signieren, wenn die Festplatte oder der USB-Flash im Secure Boot-Modus funktionieren sollen, ohne den Schlüssel manuell auf jedem Computer hinzuzufügen.

Linux-Distributionen, Hypervisoren, Antiviren-Bootdisketten und Autoren von Computerwiederherstellungssoftware müssen ihre Bootloader in Microsoft signieren.

Ich wollte ein bootfähiges USB-Flash-Laufwerk mit verschiedenen Computer-Wiederherstellungssoftware erstellen, das ohne Deaktivierung von Secure Boot gestartet werden kann. Mal sehen, wie dies erreicht werden kann.

Signierte Bootloader von Bootloadern

Um Linux mit aktiviertem Secure Boot zu starten, benötigen Sie einen signierten Bootloader. Microsoft verbietet das Signieren von unter GPLv3 lizenzierter Software aufgrund der Lizenzregel für

Tivoization Restriction. Daher

kann GRUB nicht signiert werden .

Um dieses Problem zu

beheben , veröffentlichte Linux Foundation

PreLoader und Matthew Garrett machte

Shim - kleine Bootloader, die die Signatur oder den Hash einer einzelnen Datei überprüfen und ausführen. PreLoader und Shim verwenden keinen

UEFI- Datenbankzertifikatsspeicher, sondern enthalten eine Datenbank mit zulässigen Hashes (PreLoader) oder Zertifikaten (Shim) in der ausführbaren Datei.

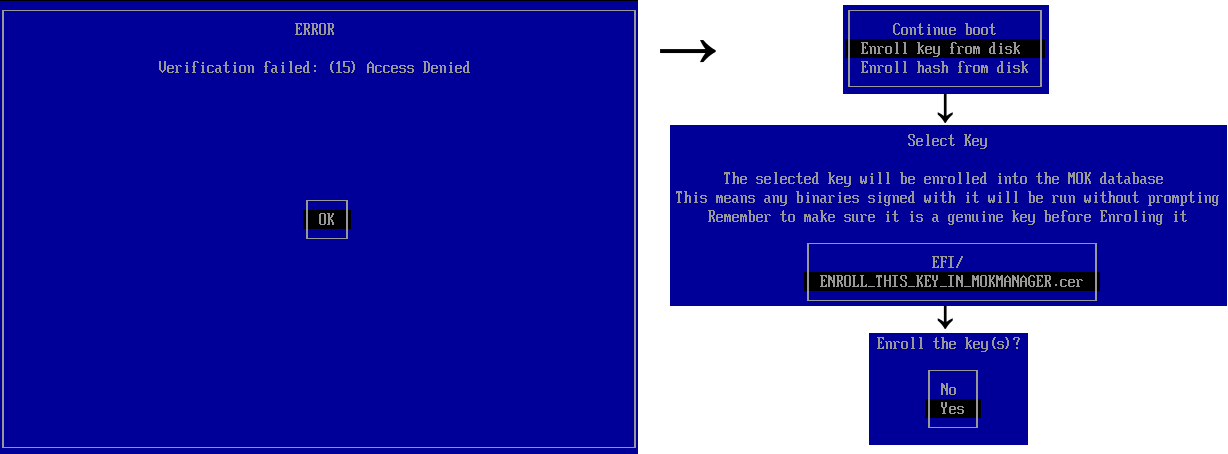

Mit beiden Programmen können Sie nicht nur vertrauenswürdige Dateien automatisch ausführen, sondern auch alle zuvor nicht vertrauenswürdigen Programme im sicheren Startmodus ausführen, benötigen jedoch die physische Anwesenheit des Benutzers. Bei der ersten Ausführung müssen Sie ein Zertifikat auswählen, das hinzugefügt werden soll, oder die Datei, die gehasht werden soll, in der grafischen Oberfläche. Anschließend werden die Daten in eine spezielle NVRAM-Variable auf dem Motherboard eingefügt, auf die das geladene Betriebssystem nicht zugreifen kann . Dateien werden nur für diese Preloader vertrauenswürdig, nicht für Secure Boot im Allgemeinen, und können ohne PreLoader oder Shim immer noch nicht geladen werden.

Nicht vertrauenswürdige Software startet zuerst mit Shim.

Nicht vertrauenswürdige Software startet zuerst mit Shim.Alle modernen, gängigen Linux-Distributionen verwenden Shim aufgrund der Zertifikatunterstützung, wodurch es einfach ist, Updates für den Haupt-Bootloader bereitzustellen, ohne dass Benutzerinteraktionen erforderlich sind. Im Allgemeinen wird Shim verwendet, um GRUB2 auszuführen - den beliebtesten Bootloader unter Linux.

GRUB2

Um den Missbrauch signierter Bootloader mit böswilligen Absichten zu verhindern, hat Red Hat Patches für GRUB2 erstellt, die "gefährliche" Funktionen blockieren, wenn Secure Boot aktiviert ist: insmod / rmmod, appleloader, linux (ersetzt durch linuxefi), multiboot, xnu, memrw, iorw. Das Chainloader-Modul, das beliebige .efi-Dateien lädt, führte einen eigenen benutzerdefinierten internen .efi (PE) -Lader ein, ohne die UEFI LoadImage / StartImage-Funktionen sowie den Validierungscode der geladenen Dateien über Shim zu verwenden, um die Möglichkeit zum Laden von Dateien, denen Shim vertraut, die jedoch in Bezug auf UEFI nicht vertrauenswürdig sind. Es ist nicht genau klar, warum diese Methode vorzuziehen ist - UEFI ermöglicht die Neudefinition (Hook) von UEFI-Überprüfungsfunktionen. So funktioniert PreLoader, und tatsächlich ist die

Shim-Funktion vorhanden, aber standardmäßig deaktiviert.

Die Verwendung des signierten GRUB aus einer Linux-Distribution entspricht jedoch nicht unseren Anforderungen. Es gibt zwei Möglichkeiten, ein universelles bootfähiges Flash-Laufwerk zu erstellen, bei dem nicht die Schlüssel jeder ausführbaren Datei zu den vertrauenswürdigen Dateien hinzugefügt werden müssen:

- Verwenden Sie modifizierten GRUB mit internem EFI-Loader ohne Vertifizierung der digitalen Signatur oder Moduleinschränkungen.

- Verwenden Sie einen benutzerdefinierten Preloader (den zweiten), der die Vertifizierungsfunktionen für UEFI-Dateien verknüpft (EFI_SECURITY_ARCH_PROTOCOL.FileAuthenticationState, EFI_SECURITY2_ARCH_PROTOCOL.FileAuthentication).

Die zweite Methode ist vorzuziehen, da ausgeführte Software eine andere Software laden und starten kann. Beispielsweise kann die UEFI-Shell jedes Programm ausführen. Die erste Methode bietet dies nicht, sodass nur GRUB beliebige Dateien ausführen kann. Lassen Sie uns

PreLoader ändern, indem Sie alle unnötigen Funktionen und den Patch-Überprüfungscode entfernen, um alles zuzulassen.

Die Festplattenarchitektur lautet wie folgt:

______ ______ ______ ╱│ │ ╱│ │ ╱│ │ /_│ │ → /_│ │ → /_│ │ │ │ → │ │ → │ │ │ EFI │ → │ EFI │ → │ EFI │ │_______│ │_______│ │_______│ BOOTX64.efi grubx64.efi grubx64_real.efi (shim) (FileAuthentication (GRUB2) override) ↓↓↓ ↑ ↑ ______ ↑ ╱│ │ ║ /_│ │ ║ │ │ ═══════════╝ │ EFI │ │_______│ MokManager.efi (Key enrolling tool)

So wurde

Super UEFIinSecureBoot Disk erstellt.

Super UEFIinSecureBoot Disk ist ein bootfähiges Image mit GRUB2-Bootloader, das als Basis für die Wiederherstellung von USB-Flash-Laufwerken dient.

Hauptmerkmal: Die Festplatte ist voll funktionsfähig, wenn der UEFI Secure Boot-Modus aktiviert ist. Es kann jedes Betriebssystem oder jede .efi-Datei starten, auch wenn nicht vertrauenswürdige, ungültige oder fehlende Signaturen vorhanden sind.

Auf der Festplatte können verschiedene Live Linux-Distributionen, die WinPE-Umgebung und der Netzwerkstart ausgeführt werden, ohne den sicheren Startmodus in den UEFI-Einstellungen zu deaktivieren. Dies kann praktisch sein, um die Wartung des PCs und der Unternehmens-Laptops eines anderen Benutzers durchzuführen, z. B. mit gesperrten UEFI-Einstellungen ein Passwort.

Das Image enthält 3 Komponenten: Shim-Preloader von Fedora (signiert mit Microsoft Key, der in den meisten Motherboards und Laptops vorinstalliert ist), modifizierter Linux Foundation PreLoader (deaktiviert die Überprüfung der digitalen Signatur ausgeführter Dateien) und modifizierter GRUB2-Loader.

Beim ersten Start muss das Zertifikat mit MokManager ausgewählt werden (startet automatisch). Danach funktioniert alles genauso wie bei deaktiviertem Secure Boot. GRUB lädt alle nicht signierten .efi-Dateien oder Linux-Kernel, ausgeführte EFI-Programme können alle anderen nicht vertrauenswürdigen ausführbaren Dateien laden oder Treiber.

Um die Festplattenfunktionen zu demonstrieren, enthält das Image Super Grub Disk (eine Reihe von Skripten zum Suchen und Ausführen des Betriebssystems, auch wenn der Bootloader defekt ist), GRUB Live ISO Multiboot (eine Reihe von Skripten zum Laden von Linux Live-Distributionen direkt aus der ISO-Datei), One Datei Linux (der Kernel und initrd in einer einzigen Datei für die Systemwiederherstellung) und mehrere UEFI-Dienstprogramme.

Die Festplatte ist auch mit UEFI ohne Secure Boot und mit älteren PCs mit BIOS kompatibel.

Signierte Bootloader

Ich habe mich gefragt, ob es möglich ist, die Registrierung des ersten Startschlüssels über Shim zu umgehen. Könnte es einen signierten Bootloader geben, mit dem Sie mehr tun können, als die Autoren erwartet hatten?

Wie sich herausstellte, gibt es solche Lader. Eine davon wird in

Kaspersky Rescue Disk 18 - Bootdiskette für Antivirensoftware verwendet. Mit GRUB von der Festplatte können Sie Module laden (Befehl insmod), und das Modul in GRUB ist nur ein ausführbarer Code. Der Preloader auf der Festplatte ist ein benutzerdefinierter.

Natürlich können Sie GRUB nicht einfach von der Festplatte verwenden, um nicht vertrauenswürdigen Code zu laden. Das Chainloader-Modul muss so geändert werden, dass GRUB nicht die UEFI LoadImage / StartImage-Funktionen verwendet, sondern die .efi-Datei selbst in den Speicher lädt, eine Verschiebung durchführt, den Einstiegspunkt findet und dorthin springt. Glücklicherweise ist fast der gesamte erforderliche Code im

Red Hat GRUB Secure Boot-Repository vorhanden . Das einzige Problem: Der

PE- Header-Parser fehlt. GRUB erhält den analysierten Header von Shim als Antwort auf einen Funktionsaufruf über ein spezielles Protokoll. Dies kann leicht behoben werden, indem der entsprechende Code vom Shim oder PreLoader nach GRUB portiert wird.

So wurde

Silent UEFIinSecureBoot Disk erstellt. Die endgültige Festplattenarchitektur sieht wie folgt aus:

______ ______ ______ ╱│ │ ╱│ │ ╱│ │ /_│ │ /_│ │ → /_│ │ │ │ │ │ → │ │ │ EFI │ │ EFI │ → │ EFI │ │_______│ │_______│ │_______│ BOOTX64.efi grubx64.efi grubx64_real.efi (Kaspersky (FileAuthentication (GRUB2) Loader) override) ↓↓↓ ↑ ↑ ______ ↑ ╱│ │ ║ /_│ │ ║ │ │ ═══════════╝ │ EFI │ │_______│ fde_ld.efi + custom chain.mod (Kaspersky GRUB2)

Das Ende

In diesem Artikel haben wir nachgewiesen, dass nicht genügend zuverlässige Bootloader vorhanden sind, die mit dem Microsoft-Schlüssel signiert sind, sodass nicht vertrauenswürdiger Code im sicheren Startmodus gestartet werden kann.

Mit signierten Kaspersky Rescue Disk-Dateien haben wir einen stillen Start aller nicht vertrauenswürdigen .efi-Dateien mit aktiviertem Secure Boot erreicht, ohne dass ein Zertifikat zu UEFI db oder shim MOK hinzugefügt werden muss.

Diese Dateien können sowohl für gute Taten (zum Booten von USB-Sticks) als auch für böse Taten (zum Installieren von Bootkits ohne Zustimmung des Computerbesitzers) verwendet werden.

Ich gehe davon aus, dass das Kaspersky Bootloader-Signaturzertifikat nicht lange gültig ist und zur

globalen Sperrliste für

UEFI-Zertifikate hinzugefügt wird, die auf Computern unter Windows 10 über Windows Update installiert wird, wodurch Kaspersky Rescue Disk 18 und Silent UEFIinSecureBoot Disk beschädigt werden. Mal sehen, wie schnell das passieren würde.

Super UEFIinSecureBoot Disk herunterladen:

https://github.com/ValdikSS/Super-UEFIinSecureBoot-DiskStiller UEFIinSecureBoot-Datenträger-Download (

ZeroNet Git Center- Netzwerk):

http://127.0.0.1:43110/1KVD7PxZVke1iq4DKb4LNwuiHS4UzEAdAv/Über ZeroNetZeroNet ist ein sehr leistungsfähiges System für dezentral verteilte dynamische Websites und Dienste. Der Benutzer beginnt beim Besuch mit dem Herunterladen und Seeding von Website-Daten nach dem BitTorrent-Prinzip. Im Gegensatz zu anderen ähnlichen Systemen ermöglicht ZeroNet die Erstellung vollwertiger Blogs mit Kommentaren, Foren, Video-Hostings, Wiki-Sites, Chats, E-Mails und Git.

ZeroNet trennt Website-Daten vom Website-Code: Die Daten werden in JSON-Dateien gespeichert und in SQLite-Datenbanken mit einem definierten Schema kombiniert, mit dem umwerfende Funktionen implementiert werden können: Lokale Suche auf allen geöffneten Websites im Sinne von Millisekunden, All-Site-Real -time RSS-ähnlicher Update-Stream.

ZeroNet bietet ein standardisiertes Authentifizierungssystem ähnlich der OAuth-, NAT- und Tor-Unterstützung.

Das System arbeitet sehr schnell, ist benutzerfreundlich, verfügt über eine moderne Benutzeroberfläche mit kleinen, aber praktischen Funktionen wie dem globalen Wechsel des Nacht- / Tagesthemas für alle Websites.

Ich glaube, dass ZeroNet unterschätzt wird und absichtlich eine stille Version der Festplatte nur auf ZeroNet Git hochgeladen wird, um neue Benutzer anzulocken.