Hallo allerseits! Ich leite das DataLine Cybersecurity Center. Kunden kommen zu uns mit der Aufgabe, die Anforderungen von 152- in der Cloud oder in der physischen Infrastruktur zu erfüllen.

In fast jedem Projekt ist es notwendig, Aufklärungsarbeit zu leisten, um die Mythen rund um dieses Gesetz zu entlarven. Ich habe die häufigsten Missverständnisse zusammengestellt, die das Budget und das Nervensystem des Betreibers personenbezogener Daten erheblich belasten können. Ich muss sofort reservieren, dass Fälle eines Staatsbüros (GIS), das sich mit Staatsgeheimnissen, KII usw. befasst, nicht in den Geltungsbereich dieses Artikels fallen.

Mythos 1. Ich habe ein Antivirenprogramm, eine Firewall und eingezäunte Gestelle um den Zaun gelegt. Befolge ich das Gesetz?

152- - nicht zum Schutz von Systemen und Servern, sondern zum Schutz personenbezogener Daten von Entitäten. Daher beginnt die Einhaltung von 152-FZ nicht mit einem Antivirenprogramm, sondern mit einer großen Anzahl von Papier- und Organisationsproblemen.

Der Hauptinspektor Roskomnadzor wird sich nicht mit der Verfügbarkeit und dem Zustand technischer Schutzmittel befassen, sondern mit der Rechtsgrundlage für die Verarbeitung personenbezogener Daten (PD):

- Zu welchem Zweck sammeln Sie personenbezogene Daten?

- Sammeln Sie mehr, als für Ihre Zwecke erforderlich ist?

- wie viel persönliche Daten speichern;

- Gibt es eine Richtlinie für die Verarbeitung personenbezogener Daten?

- Sammeln Sie die Zustimmung zur Verarbeitung von PD, zur grenzüberschreitenden Übertragung, zur Verarbeitung durch Dritte usw.

Die Antworten auf diese Fragen sowie die Prozesse selbst sollten in den entsprechenden Dokumenten festgehalten werden. Hier ist eine alles andere als vollständige Liste dessen, was der Betreiber personenbezogener Daten vorbereiten muss:

- Eine Standardform der Zustimmung zur Verarbeitung personenbezogener Daten (dies sind die Blätter, die wir jetzt fast überall dort unterschreiben, wo wir unseren Namen hinterlassen, Passdaten).

- Betreiberrichtlinien zur Verarbeitung personenbezogener Daten ( es gibt Empfehlungen für die Registrierung).

- Bestellung nach Ernennung der Person, die für die Organisation der PD-Verarbeitung verantwortlich ist.

- Stellenbeschreibung der Person, die für die Organisation der PD-Verarbeitung verantwortlich ist.

- Regeln der internen Kontrolle und (oder) Prüfung der Übereinstimmung der PD-Verarbeitung mit den gesetzlichen Anforderungen.

- Die Liste der Informationssysteme für personenbezogene Daten (ISPDn).

- Das Verfahren für die Gewährung des Zugangs zu dem Subjekt zu seiner PD.

- Regeln für die Untersuchung von Vorfällen.

- Die Anordnung über die Zulassung von Arbeitnehmern zur Verarbeitung personenbezogener Daten.

- Regeln für die Interaktion mit den Aufsichtsbehörden.

- ILV-Benachrichtigung usw.

- Bestellformular für die PD-Verarbeitung.

- ISPD-Bedrohungsmodell

Nachdem Sie diese Probleme behoben haben, können Sie mit der Auswahl spezifischer Maßnahmen und technischer Mittel fortfahren. Welche Sie benötigen, hängt von den Systemen, ihren Arbeitsbedingungen und den aktuellen Bedrohungen ab. Aber dazu später mehr.

Realität: Die Einhaltung des Gesetzes ist in erster Linie die Einrichtung und Einhaltung bestimmter Prozesse und erstens die Anwendung spezieller technischer Mittel.

Mythos 2. Ich speichere personenbezogene Daten in der Cloud, einem Rechenzentrum, das die Anforderungen von 152-FZ erfüllt. Jetzt sind sie für die Durchsetzung des Gesetzes verantwortlich.

Wenn Sie Ihre persönlichen Daten an einen Cloud-Anbieter oder ein Rechenzentrum auslagern, werden Sie nicht aufhören, ein Betreiber persönlicher Daten zu sein.

Wir bitten um Hilfe bei der Definition des Gesetzes:

Verarbeitung personenbezogener Daten - alle Aktionen (Vorgänge) oder Aktionen (Vorgänge), die mit Automatisierungstools oder ohne Verwendung solcher Tools mit personenbezogenen Daten ausgeführt werden, einschließlich Erfassung, Aufzeichnung, Systematisierung, Akkumulation, Speicherung, Klärung (Aktualisierung, Änderung), Abruf, Nutzung, Übertragung (Verteilung, Bereitstellung, Zugriff), Depersonalisierung, Sperrung, Löschung, Zerstörung personenbezogener Daten.

Quelle: Artikel 3, 152-FZVon all diesen Maßnahmen ist der Dienstleister für die Speicherung und Vernichtung personenbezogener Daten verantwortlich (wenn der Kunde den Vertrag mit ihm kündigt). Alles andere wird vom Betreiber personenbezogener Daten zur Verfügung gestellt. Dies bedeutet, dass der Betreiber und nicht der Dienstleister die Richtlinien für die Verarbeitung personenbezogener Daten festlegt, von seinen Kunden eine unterschriebene Einwilligung zur Verarbeitung personenbezogener Daten erhält, Fälle von seitenseitigem Verlust personenbezogener Daten verhindert und untersucht usw.

Daher muss der Betreiber personenbezogener Daten weiterhin die oben aufgeführten Dokumente sammeln und organisatorische und technische Maßnahmen zum Schutz seiner ISPDn ergreifen.

In der Regel hilft der Anbieter dem Betreiber, indem er die Einhaltung der gesetzlichen Anforderungen auf der Infrastrukturebene sicherstellt, auf der sich die ISPD des Betreibers befindet: Geräteträger oder Cloud. Er sammelt auch ein Paket von Dokumenten, ergreift organisatorische und technische Maßnahmen für seine Infrastruktur gemäß 152-FZ.

Einige Anbieter helfen beim Papierkram und bieten technische Schutzmittel für die ISPD selbst, d. H. Ein Niveau über der Infrastruktur. Der Betreiber kann diese Aufgaben auch auslagern, aber die Verantwortung und die gesetzlichen Verpflichtungen verschwinden nicht.

Realität: Wenn Sie sich auf die Dienste eines Anbieters oder Rechenzentrums beziehen, können Sie ihm nicht die Pflichten eines Betreibers personenbezogener Daten übertragen und die Verantwortung loswerden. Wenn der Anbieter Ihnen dies verspricht, ist er, gelinde gesagt, unaufrichtig.

Mythos 3. Ich habe das notwendige Paket an Dokumenten und Maßnahmen. Ich speichere personenbezogene Daten beim Anbieter, was die Einhaltung von 152- verspricht. Ist alles durchbrochen?

Ja, wenn Sie nicht vergessen haben, die Bestellung zu unterschreiben. Nach dem Gesetz kann der Betreiber die Verarbeitung personenbezogener Daten einer anderen Person anvertrauen, beispielsweise demselben Dienstleister. Eine Bestellung ist eine Art Vereinbarung, in der aufgeführt ist, was der Dienstleister mit den personenbezogenen Daten des Betreibers tun kann.

Der Betreiber hat das Recht, die Verarbeitung personenbezogener Daten mit Zustimmung des Betroffenen personenbezogener Daten einer anderen Person anzuvertrauen, sofern das Bundesgesetz nichts anderes vorsieht, und zwar auf der Grundlage einer mit dieser Person geschlossenen Vereinbarung, einschließlich eines staatlichen oder kommunalen Vertrags, oder durch Annahme des entsprechenden Gesetzes (im Folgenden: Anordnung) durch den Staat oder die kommunale Körperschaft Betreiber). Eine Person, die personenbezogene Daten im Auftrag des Betreibers verarbeitet, ist verpflichtet, die in diesem Bundesgesetz vorgesehenen Grundsätze und Regeln für die Verarbeitung personenbezogener Daten einzuhalten.

Quelle: Artikel 3, Artikel 6, 152-FZDie Verpflichtung des Anbieters, die Vertraulichkeit personenbezogener Daten zu schützen und deren Sicherheit gemäß den festgelegten Anforderungen zu gewährleisten, wird unverzüglich festgelegt:

Die Anweisungen des Betreibers müssen die Liste der Handlungen (Vorgänge) mit personenbezogenen Daten festlegen, die von der Person ausgeführt werden, die die personenbezogenen Daten verarbeitet, sowie den Zweck der Verarbeitung, die Verpflichtung dieser Person, die Vertraulichkeit personenbezogener Daten zu wahren und die Sicherheit personenbezogener Daten während ihrer Verarbeitung zu gewährleisten muss die Anforderungen für den Schutz verarbeiteter personenbezogener Daten gemäß Artikel 19 dieses Bundesgesetzes festlegen.

Quelle: Artikel 3, Artikel 6, 152-FZHierfür ist der Anbieter gegenüber dem Betreiber und nicht gegenüber dem Gegenstand personenbezogener Daten verantwortlich:

Wenn der Betreiber die Verarbeitung personenbezogener Daten einer anderen Person anvertraut, ist der Betreiber gegenüber der betroffenen Person für die Handlungen der angegebenen Person verantwortlich. Eine Person, die im Auftrag des Betreibers personenbezogene Daten verarbeitet, ist gegenüber dem Betreiber verantwortlich.

Quelle: 152-FZ .Es ist auch wichtig, die Verpflichtung zur Gewährleistung des Schutzes personenbezogener Daten in der Bestellung anzugeben:

Die Sicherheit personenbezogener Daten während ihrer Verarbeitung im Informationssystem wird durch den Betreiber dieses Systems, der personenbezogene Daten verarbeitet (im Folgenden als Betreiber bezeichnet), oder durch eine Person, die personenbezogene Daten im Namen des Betreibers auf der Grundlage einer mit dieser Person geschlossenen Vereinbarung (im Folgenden als autorisierte Person bezeichnet) gewährleistet. Der Vertrag zwischen dem Betreiber und der befugten Person muss die Verpflichtung der befugten Person vorsehen, die Sicherheit personenbezogener Daten bei der Verarbeitung im Informationssystem zu gewährleisten.

Quelle: Dekret der Regierung der Russischen Föderation vom 1. November 2012 Nr. 1119Realität: Wenn Sie dem Anbieter personenbezogene Daten geben, unterschreiben Sie die Bestellung. Geben Sie in der Bestellung die Anforderung an, den Schutz persönlicher Personen zu gewährleisten. Andernfalls halten Sie sich nicht an das Gesetz zur Weitergabe personenbezogener Daten an Dritte, und der Anbieter zur Einhaltung von 152-FZ schuldet Ihnen nichts.

Mythos 4. Mossad spioniert mich aus, oder ich habe definitiv UZ-1

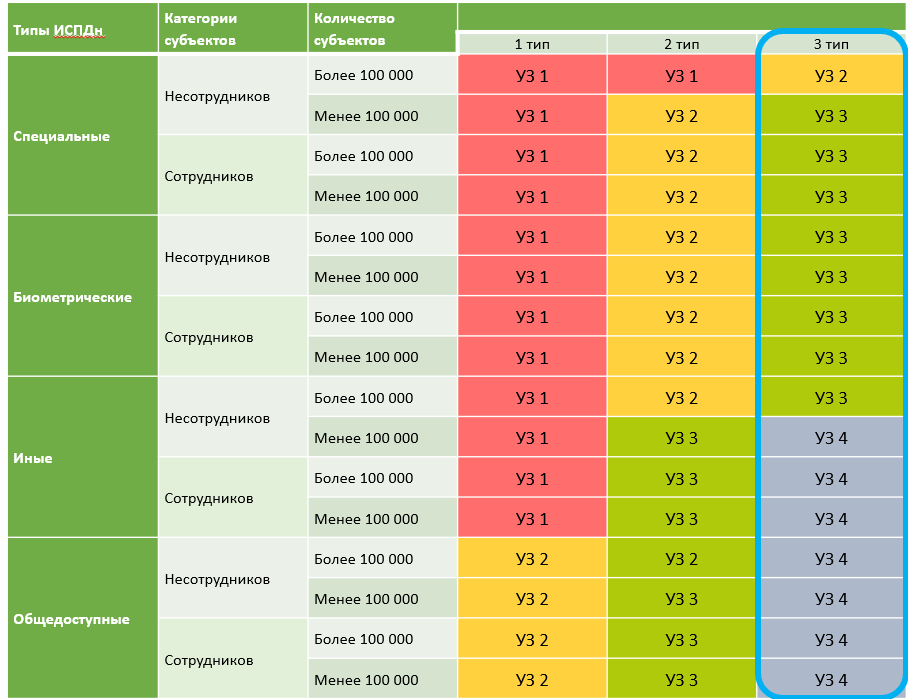

Einige Kunden beweisen eindringlich, dass sie die ISPD-Sicherheitsstufe 1 oder 2 haben. Meistens ist dies nicht der Fall. Erinnern Sie sich an das Material, um herauszufinden, warum dies geschieht.

KM oder die Sicherheitsstufe bestimmt, wovor Sie personenbezogene Daten schützen.

Die folgenden Punkte wirken sich auf die Sicherheitsstufe aus:

- Art der personenbezogenen Daten (spezielle, biometrische, öffentliche und andere);

- wem die personenbezogenen Daten gehören - Mitarbeitern oder Nichtmitarbeitern des Betreibers personenbezogener Daten;

- die Anzahl der betroffenen Personen - mehr oder weniger als 100.000

- Arten von tatsächlichen Bedrohungen.

Über Arten von Bedrohungen wird uns im

Dekret der Regierung der Russischen Föderation vom 1. November 2012 Nr. 1119 berichtet . Hier ist eine Beschreibung von jedem mit meiner kostenlosen Übersetzung in die menschliche Sprache.

Bedrohungen des ersten Typs sind für ein Informationssystem relevant, wenn für dieses auch Bedrohungen im Zusammenhang mit dem Vorhandensein nicht dokumentierter (nicht deklarierter) Funktionen in der im Informationssystem verwendeten Systemsoftware relevant sind.Wenn Sie diese Art von Bedrohung als relevant erkennen, sind Sie der festen Überzeugung, dass CIA-, MI-6- oder MOSSAD-Agenten ein Lesezeichen im Betriebssystem platziert haben, um personenbezogene Daten bestimmter Entitäten von Ihrer ISPD zu stehlen.

Bedrohungen des zweiten Typs sind für das Informationssystem relevant, wenn für dieses auch Bedrohungen im Zusammenhang mit dem Vorhandensein nicht dokumentierter (nicht deklarierter) Funktionen in der im Informationssystem verwendeten Anwendungssoftware relevant sind.Wenn Sie der Meinung sind, dass die Bedrohungen des zweiten Typs Ihr Fall sind, schlafen Sie und sehen, wie dieselben Agenten der CIA, MI-6, MOSSAD, eines bösen Einzelhackers oder einer Gruppe Lesezeichen in ein Office-Softwarepaket gesetzt haben, um gezielt zu jagen für Ihre persönlichen Daten. Ja, es gibt eine zweifelhafte Anwendungssoftware wie μTorrent, aber Sie können eine Liste der für die Installation zulässigen Software erstellen und eine Vereinbarung mit Benutzern unterzeichnen, Benutzern keine lokalen Administratorrechte erteilen usw.

Bedrohungen des 3. Typs sind für ein Informationssystem relevant, wenn Bedrohungen, die für dieses Informationssystem relevant sind, nicht mit dem Vorhandensein nicht dokumentierter (nicht deklarierter) Funktionen in dem im Informationssystem verwendeten System und der Anwendungssoftware zusammenhängen.Bedrohungen der Typen 1 und 2 passen nicht zu Ihnen, was bedeutet, dass Sie hier sind.

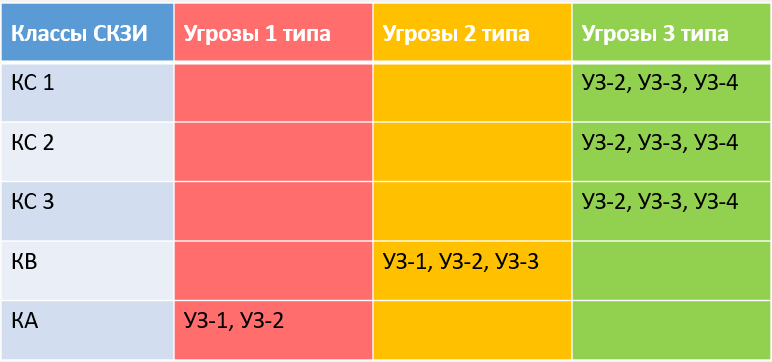

Wir haben die Arten von Bedrohungen aussortiert und prüfen nun, welche Sicherheitsstufe unsere ISPD haben wird.

Die Tabelle basiert auf der Korrespondenz, die im Dekret der Regierung der Russischen Föderation vom 1. November 2012 Nr. 1119 vorgeschrieben ist .

Die Tabelle basiert auf der Korrespondenz, die im Dekret der Regierung der Russischen Föderation vom 1. November 2012 Nr. 1119 vorgeschrieben ist .Wenn wir uns für die dritte Art von dringenden Bedrohungen entschieden haben, haben wir in den meisten Fällen UZ-3. Die einzige Ausnahme, wenn Bedrohungen der Typen 1 und 2 nicht relevant sind, das Sicherheitsniveau jedoch weiterhin hoch ist (UZ-2), sind Unternehmen, die spezielle personenbezogene Daten von Nichtmitarbeitern in Höhe von mehr als 100.000 verarbeiten. Beispielsweise Unternehmen, die an der medizinischen Diagnostik und Rendering beteiligt sind medizinische Dienstleistungen.

Es gibt auch UZ-4, und es ist hauptsächlich in Unternehmen zu finden, deren Geschäft nicht mit der Verarbeitung personenbezogener Daten von Nichtangestellten, d. H. Kunden oder Auftragnehmern, zusammenhängt, oder die persönliche Datenbank ist klein.

Warum ist es so wichtig, das Sicherheitsniveau nicht zu übertreiben? Alles ist einfach: Eine Reihe von Maßnahmen und Schutzmaßnahmen zur Gewährleistung dieses Sicherheitsniveaus hängen davon ab. Je höher der Ultraschall, desto mehr muss organisatorisch und technisch durchgeführt werden (lesen Sie: Je mehr Geld und Nerven Sie ausgeben müssen).

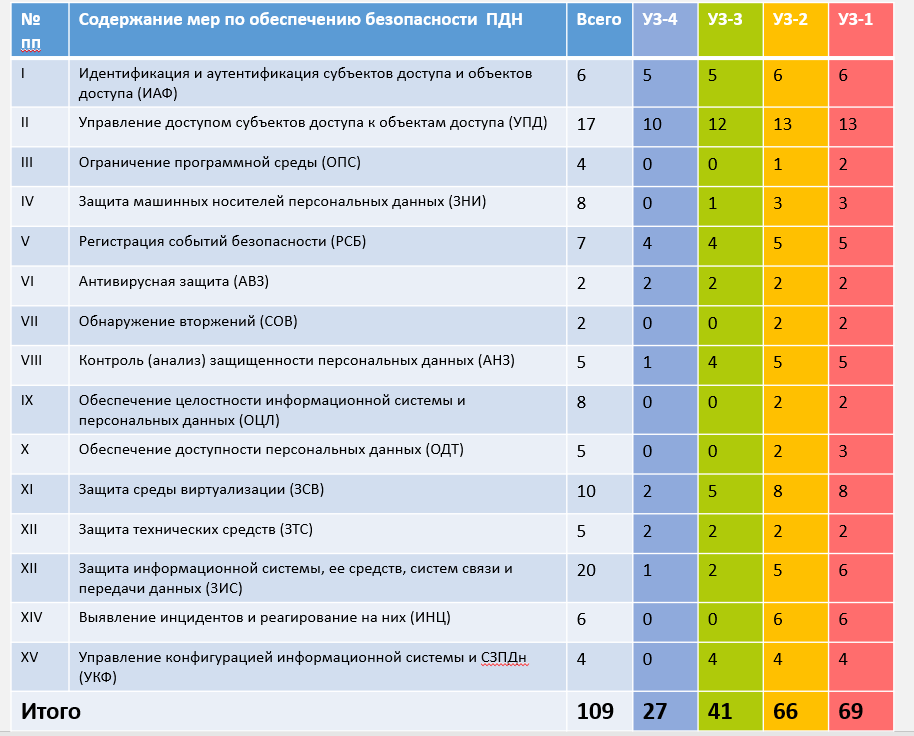

Hier ist zum Beispiel, wie sich die Sicherheitsmaßnahmen gemäß demselben PP-1119 ändern.

Nun schauen wir uns an, wie sich die Liste der erforderlichen Maßnahmen je nach gewählter Sicherheitsstufe gemäß der

Verordnung des FSTEC von Russland Nr. 21 vom 18.02.2013 ändert. Zu diesem Dokument gibt es einen ausführlichen Anhang, in dem die erforderlichen Maßnahmen festgelegt werden. Es gibt 109 von ihnen, für jedes KM werden obligatorische Maßnahmen identifiziert und mit einem „+“ gekennzeichnet - sie werden in der folgenden Tabelle genau berechnet. Wenn Sie nur diejenigen belassen, die für UZ-3 benötigt werden, erhalten Sie 41.

Realität:

Realität: Wenn Sie keine Analysen oder biometrischen Daten von Kunden sammeln, sind Sie nicht

paranoid gegenüber Lesezeichen in System- und Anwendungssoftware, dann haben Sie höchstwahrscheinlich UZ-3. Für ihn gibt es eine vernünftige Liste von organisatorischen und technischen Maßnahmen, die tatsächlich umgesetzt werden können.

Mythos 5. Alle Schutzmaßnahmen (SZI) für personenbezogene Daten müssen von der FSTEC Russlands zertifiziert sein

Wenn Sie eine Zertifizierung durchführen möchten oder müssen, müssen Sie höchstwahrscheinlich zertifizierte Schutzausrüstung verwenden. Die Zertifizierung wird vom Lizenznehmer der FSTEC von Russland durchgeführt, der:

- Interesse am Verkauf von mehr zertifizierten SZI;

- wird Angst vor dem Widerruf der Lizenz durch die Aufsichtsbehörde haben, wenn etwas schief geht.

Wenn Sie keine Zertifizierung benötigen und bereit sind zu bestätigen, dass die Anforderungen auf eine andere Weise erfüllt wurden, die im

Orden der FSTEC von Russland Nr. 21 „Bewertung der Wirksamkeit von Maßnahmen zur Gewährleistung der Sicherheit personenbezogener Daten, die im Rahmen des Systems zum Schutz personenbezogener Daten umgesetzt werden“ genannt wird, ist eine zertifizierte SZI für Sie nicht obligatorisch. Ich werde versuchen, kurz eine Begründung zu geben.

In Artikel 19 Absatz 152 152-FZ heißt es, dass Schutzausrüstung verwendet werden muss, die das Konformitätsbewertungsverfahren auf die vorgeschriebene Weise bestanden hat

:

Die Gewährleistung der Sicherheit personenbezogener Daten wird insbesondere erreicht:

[...]

3) durch Anwendung der Verfahren zur Bewertung der Konformität von Informationsschutzeinrichtungen, die in der festgelegten Weise bestanden wurdenIn

Paragraph 13 von PP-1119 ist es auch erforderlich, Informationsschutzinstrumente zu verwenden, die das Verfahren zur Bewertung der Einhaltung der gesetzlichen Anforderungen bestanden haben:

[...]

Einsatz von Informationsschutzinstrumenten, die das Verfahren zur Bewertung der Einhaltung der Anforderungen der Rechtsvorschriften der Russischen Föderation im Bereich der Informationssicherheit bestanden haben, falls der Einsatz solcher Mittel zur Neutralisierung aktueller Bedrohungen erforderlich ist.Absatz 4 der Verordnung des FSTEC Nr. 21 entspricht praktisch dem Absatz PP-1119:

Maßnahmen zur Gewährleistung der Sicherheit personenbezogener Daten werden unter anderem durch den Einsatz von Informationssicherheitstools im Informationssystem umgesetzt, die das Konformitätsbewertungsverfahren in der vorgeschriebenen Weise bestanden haben, wenn der Einsatz solcher Tools erforderlich ist, um aktuelle Bedrohungen für die Sicherheit personenbezogener Daten zu neutralisieren.Was haben diese Formulierungen gemeinsam? Richtig - sie erfordern keine zertifizierte Schutzausrüstung. Tatsache ist, dass es verschiedene Formen der Konformitätsbewertung gibt (freiwillige oder obligatorische Zertifizierung, Konformitätserklärung). Die Zertifizierung ist nur einer von ihnen. Der Betreiber kann nicht zertifizierte Mittel verwenden, es ist jedoch erforderlich, der Regulierungsbehörde bei der Überprüfung nachzuweisen, dass sie in irgendeiner Form einem Konformitätsbewertungsverfahren unterzogen wurden.

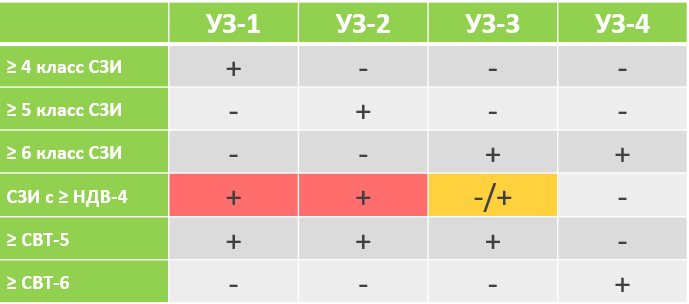

Wenn sich der Betreiber für die Verwendung zertifizierter Schutzausrüstung entscheidet, muss ein SZI gemäß dem Ultraschall ausgewählt werden, wie in der

FSTEC-Verordnung Nr. 21 ausdrücklich angegeben:

Technische Maßnahmen zum Schutz personenbezogener Daten werden mithilfe von Informationsschutz-Tools implementiert, einschließlich Software-Tools (Software und Hardware), in denen sie implementiert sind und die über die erforderlichen Sicherheitsfunktionen verfügen.

Bei Verwendung von Informationsschutzmitteln, die gemäß den Anforderungen an die Informationssicherheit in Informationssystemen zertifiziert sind: Artikel 12 der Verordnung Nr. 21 der FSTEC von Russland .Realität: Das

Artikel 12 der Verordnung Nr. 21 der FSTEC von Russland .Realität: Das Gesetz schreibt nicht die Verwendung zertifizierter Rechtsmittel vor.

Mythos 6. Ich brauche Kryptoschutz.

Hier sind einige Nuancen:

- Viele Leute glauben, dass Kryptographie für jedes ISPDn erforderlich ist. Tatsächlich müssen sie nur verwendet werden, wenn der Betreiber keine anderen Sicherheitsmaßnahmen als die Verwendung von Kryptografie für sich selbst sieht.

- Wenn überhaupt keine Kryptografie vorhanden ist, müssen Sie eine vom FSB zertifizierte CPSI verwenden.

- Sie entscheiden sich beispielsweise dafür, ISPD in der Cloud eines Dienstanbieters zu hosten, vertrauen ihm jedoch nicht. Sie beschreiben Ihre Bedenken im Bedrohungs- und Eindringlingsmodell. Sie haben PDN, also haben Sie entschieden, dass Kryptografie der einzige Schutz ist: Sie verschlüsseln virtuelle Maschinen und bauen sichere Kanäle durch kryptografischen Schutz auf. In diesem Fall müssen vom FSB Russlands zertifizierte kryptografische Informationsschutzzertifikate angewendet werden.

- Zertifizierte kryptografische Informationsschutzmaßnahmen werden gemäß einer bestimmten Sicherheitsstufe gemäß der Bestellnummer 378 des FSB ausgewählt .

Für ISPDn mit UZ-3 können KS1, KS2, KS3 verwendet werden. KC1 ist beispielsweise das C-Terra Virtual Gateway 4.2 für den Kanalschutz.

KC2, KC3 werden nur durch Software- und Hardwaresysteme dargestellt, wie z. B.: ViPNet-Koordinator, Continental-APKs, S-Terra-Gateway usw.

Wenn Sie UZ-2 oder 1 haben, benötigen Sie kryptografische Schutzmittel der Klassen KV1, 2 und KA. Dies sind spezifische Hardware- und Softwaresysteme, sie sind schwierig zu bedienen und die Leistungsmerkmale sind bescheiden.

Realität: Das

Realität: Das Gesetz verpflichtet nicht zur Verwendung des vom FSB zertifizierten FSIS.