Wie oft kaufst du spontan etwas, das cooler Werbung erliegt, und dann verstaubt dieses ursprünglich gewünschte Ding bis zur nächsten allgemeinen Reinigung oder dem nächsten Umzug in einem Schrank, einer Speisekammer oder einer Garage? Infolgedessen Enttäuschung aufgrund ungerechtfertigter Erwartungen und Geldverschwendung. Viel schlimmer, wenn dies im Geschäft passiert. Sehr oft sind Marketing-Tricks so gut, dass Unternehmen eine teure Lösung erwerben, ohne das vollständige Bild ihrer Anwendung zu sehen. In der Zwischenzeit hilft das Testen des Systems zu verstehen, wie die Infrastruktur für die Integration vorbereitet werden kann, welche Funktionen und in welchem Umfang implementiert werden sollten. So können Sie eine Vielzahl von Problemen vermeiden, wenn Sie das Produkt "blind" auswählen. Darüber hinaus wird die Einführung nach einem kompetenten „Piloten“ den Ingenieuren viel weniger geschädigte Nervenzellen und graues Haar bringen. Lassen Sie uns am Beispiel eines beliebten Tools zur Steuerung des Zugriffs auf das Unternehmensnetzwerk - Cisco ISE - sehen, warum Pilottests für ein erfolgreiches Projekt so wichtig sind. Betrachten wir sowohl Standard- als auch völlig nicht-Standardoptionen für die Anwendung der Lösung, die in unserer Praxis angetroffen wurden.

Cisco ISE - Radius Server für Steroide

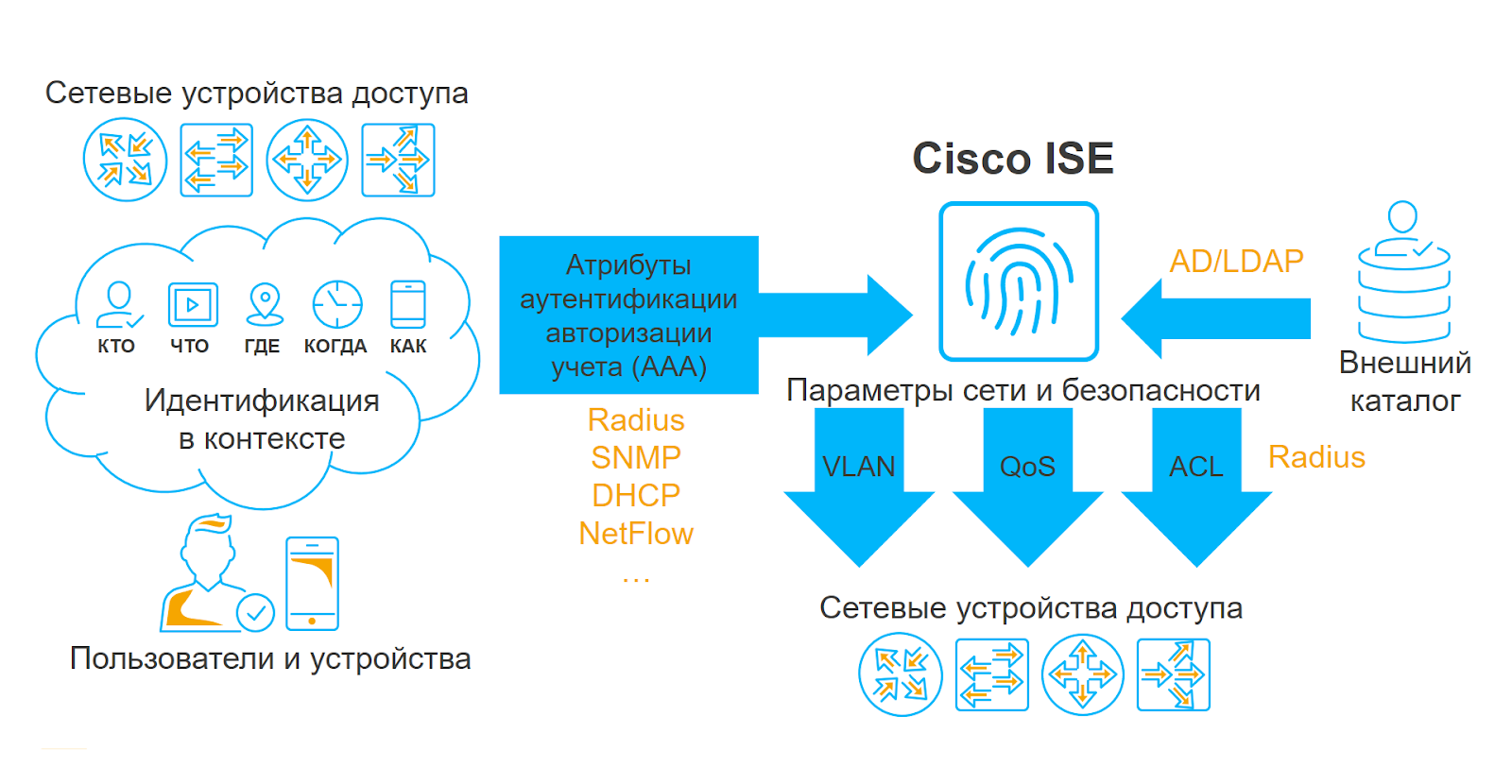

Die Cisco Identity Services Engine (ISE) ist eine Plattform zum Erstellen eines Zugriffskontrollsystems für das lokale Netzwerk eines Unternehmens. In der Expertengemeinschaft wurde das Produkt aufgrund seiner Eigenschaften als "Radius-Server für Steroide" bezeichnet. Warum so? Im Wesentlichen handelt es sich bei der Lösung um einen Radius-Server, auf den eine große Anzahl zusätzlicher Dienste und "Chips" geschraubt wurde, sodass Sie eine große Menge an Kontextinformationen erhalten und die resultierenden Daten in Zugriffsrichtlinien anwenden können.

Wie jeder andere Radius-Server interagiert Cisco ISE mit Netzwerkgeräten der Zugriffsebene, sammelt Informationen über alle Versuche, eine Verbindung zum Unternehmensnetzwerk herzustellen, und ermöglicht oder verweigert Benutzern basierend auf Authentifizierungs- und Autorisierungsrichtlinien den Zugriff auf das LAN. Die Möglichkeit der Profilerstellung, Planung und Integration mit anderen Informationssicherheitslösungen kann jedoch die Logik der Autorisierungsrichtlinie erheblich verkomplizieren und dadurch ziemlich schwierige und interessante Aufgaben lösen.

Das Gerät kann nicht pilotiert werden: Warum müssen wir es testen?

Der Wert von Pilottests besteht darin, alle Funktionen des Systems in einer bestimmten Infrastruktur einer bestimmten Organisation zu demonstrieren. Ich bin überzeugt, dass die Pilotierung von Cisco ISE vor der Bereitstellung für alle Projektteilnehmer nützlich ist. Deshalb.

Für Integratoren gibt dies eine klare Vorstellung von den Erwartungen des Kunden und hilft bei der Formulierung der richtigen technischen Aufgabe, die viel mehr Details enthält als der übliche Satz „Alles in Ordnung bringen“. Mit „Pilot“ können wir den Schmerz des Kunden spüren und verstehen, welche Aufgaben für ihn Priorität haben und welche zweitrangig sind. Für uns ist dies eine großartige Gelegenheit, im Voraus herauszufinden, welche Geräte in der Organisation verwendet werden, wie die Implementierung stattfinden wird, an welchen Standorten, wo sie sich befinden und so weiter.

Während der Pilotversuche sehen Kunden das reale System in Aktion, machen sich mit seiner Schnittstelle vertraut, können prüfen, ob es mit ihrer Hardware kompatibel ist, und erhalten eine ganzheitliche Sicht auf die Funktionsweise der Lösung nach einer vollständigen Implementierung. Ein „Pilot“ ist genau der Moment, in dem Sie alle „Fallstricke“ sehen können, auf die Sie wahrscheinlich während der Integration stoßen werden, und entscheiden können, wie viele Lizenzen Sie erwerben müssen.

Was kann während des "Piloten" "auftauchen"?

Wie bereiten Sie sich auf die Implementierung von Cisco ISE vor? Aus unserer Erfahrung haben wir 4 Hauptpunkte gezählt, die beim Pilotversuch des Systems zu berücksichtigen sind.

Formfaktor

Zuerst müssen Sie entscheiden, in welchem Formfaktor das System implementiert werden soll: physisch oder virtuell. Jede Option hat Vor- und Nachteile. Zum Beispiel ist die Stärke des physischen Uplinings die vorhergesagte Leistung, aber wir dürfen nicht vergessen, dass solche Geräte mit der Zeit veraltet sind. Virtuelle Erhöhungen sind deshalb weniger vorhersehbar Sie hängen von den Geräten ab, auf denen die Virtualisierungsumgebung bereitgestellt wird, haben aber gleichzeitig ein ernstes Plus: Wenn Unterstützung vorhanden ist, können sie immer auf die neueste Version aktualisiert werden.

Ist Ihre Netzwerkausrüstung mit Cisco ISE kompatibel?

Das ideale Szenario wäre natürlich, alle Geräte gleichzeitig an das System anzuschließen. Dies ist jedoch nicht immer möglich, da viele Unternehmen immer noch nicht verwaltete Switches oder Switches verwenden, die einige der Technologien, auf denen Cisco ISE ausgeführt wird, nicht unterstützen. Dabei geht es übrigens nicht nur um Switches, sondern auch um drahtlose Netzwerkcontroller, VPN-Konzentratoren und andere Geräte, mit denen Benutzer eine Verbindung herstellen. In meiner Praxis gab es Fälle, in denen der Kunde nach Demonstration des Systems für die vollständige Implementierung fast die gesamte Flotte von Switches auf Zugriffsebene auf moderne Cisco-Geräte aktualisierte. Um unangenehme Überraschungen zu vermeiden, lohnt es sich, den Anteil nicht unterstützter Geräte im Voraus zu ermitteln.

Sind alle Ihre Geräte typisch?

In jedem Netzwerk gibt es typische Geräte, mit denen keine Verbindung hergestellt werden sollte: Workstations, IP-Telefone, Wi-Fi-Zugangspunkte, Camcorder usw. Es kommt aber auch vor, dass nicht standardmäßige Geräte, z. B. RS232 / Ethernet-Bussignalwandler, unterbrechungsfreie Stromversorgungsschnittstellen, verschiedene Verarbeitungsgeräte usw., an das LAN angeschlossen werden müssen. Es ist wichtig, die Liste solcher Geräte im Voraus zu ermitteln, damit Sie bereits in der Implementierungsphase ein Verständnis dafür haben. wie technisch sie mit Cisco ISE arbeiten werden.

Konstruktiver Dialog mit IT-Spezialisten

Oft sind Cisco ISE-Kunden Sicherheitsabteilungen, wobei IT-Abteilungen in der Regel für die Konfiguration von Switches auf Zugriffsebene und Active Directory verantwortlich sind. Daher ist das produktive Zusammenspiel von Sicherheits- und IT-Fachleuten eine der wichtigen Voraussetzungen für eine schmerzlose Systemimplementierung. Wenn letztere die Integration „mit Feindseligkeit“ wahrnehmen, lohnt es sich, ihnen zu erklären, wie die Lösung für die IT-Abteilung nützlich sein wird.

Top 5 Cisco ISE-Benutzerfälle

Nach unserer Erfahrung wird die erforderliche Systemfunktionalität auch in der Pilotversuchsphase erkannt. Im Folgenden sind einige der beliebtesten und seltensten Fälle der Verwendung der Lösung aufgeführt.

Sicherer LAN-Zugang mit EAP-TLS

Wie die Forschungsergebnisse unserer Pentester zeigen, verwenden Angreifer häufig normale Sockets, um in das Netzwerk des Unternehmens einzudringen, mit dem Drucker, Telefone, IP-Kameras, Wi-Fi-Punkte und andere nicht persönliche Netzwerkgeräte verbunden sind. Selbst wenn der Zugriff auf das Netzwerk auf der dot1x-Technologie basiert, alternative Protokolle jedoch ohne Verwendung von Benutzerauthentifizierungszertifikaten verwendet werden, besteht daher eine hohe Wahrscheinlichkeit für einen erfolgreichen Angriff mit Sitzungsabfang und Brute Force für Kennwörter. Im Fall von Cisco ISE wird es viel schwieriger sein, ein Zertifikat zu erhalten. Dafür benötigen Hacker viel mehr Rechenleistung, sodass dieser Fall sehr effektiv ist.

Dual-SSID Wireless Access

In diesem Szenario werden im Wesentlichen zwei Netzwerkkennungen (SSIDs) verwendet. Einer von ihnen kann bedingt als "Gast" bezeichnet werden. Dadurch können sowohl Gäste als auch Mitarbeiter des Unternehmens in das drahtlose Netzwerk eintreten. Letztere werden beim Versuch, eine Verbindung herzustellen, auf ein spezielles Portal umgeleitet, auf dem die Bereitstellung erfolgt. Das heißt, dem Benutzer wird ein Zertifikat ausgestellt und sein persönliches Gerät wird so konfiguriert, dass es sich automatisch wieder mit der zweiten SSID verbindet, die bereits EAP-TLS mit allen Vorteilen des ersten Falls verwendet.

Bypass und Profiling der MAC-Authentifizierung

Ein weiterer beliebter Fall besteht darin, den zu verbindenden Gerätetyp automatisch zu bestimmen und die richtigen Einschränkungen anzuwenden. Wie ist er interessant? Tatsache ist, dass es immer noch einige Geräte gibt, die die Authentifizierung nach dem 802.1X-Protokoll nicht unterstützen. Daher müssen solche Geräte über die MAC-Adresse in das Netzwerk gestartet werden, was recht einfach zu fälschen ist. Hier hilft Cisco ISE: Mithilfe des Systems können Sie sehen, wie sich das Gerät im Netzwerk verhält, sein Profil kompilieren und es einer Gruppe anderer Geräte zuordnen, z. B. einem IP-Telefon und einer Workstation. Wenn ein Angreifer versucht, eine MAC-Adresse zu fälschen und eine Verbindung zum Netzwerk herzustellen, erkennt das System, dass sich das Geräteprofil geändert hat, signalisiert verdächtiges Verhalten und lässt einen verdächtigen Benutzer nicht in das Netzwerk eintreten.

Eap-Verkettung

Die EAP-Chaining-Technologie impliziert die sequentielle Authentifizierung des funktionierenden PCs und des Benutzerkontos. Dieser Fall ist weit verbreitet, weil Viele Unternehmen begrüßen die Verbindung der persönlichen Geräte der Mitarbeiter mit dem Unternehmens-LAN immer noch nicht. Mit diesem Authentifizierungsansatz können Sie überprüfen, ob eine bestimmte Arbeitsstation Mitglied einer Domäne ist. Wenn das Ergebnis negativ ist, gelangt der Benutzer entweder nicht in das Netzwerk oder meldet sich an, jedoch mit bestimmten Einschränkungen.

Haltung

In diesem Fall geht es darum, die Übereinstimmung der Workstation-Software mit den Anforderungen der Informationssicherheit zu bewerten. Mit dieser Technologie können Sie überprüfen, ob die Software auf der Workstation aktualisiert wurde, ob Sicherheitsfunktionen darauf installiert sind, ob die Host-Firewall konfiguriert ist usw. Interessanterweise können Sie mit dieser Technologie auch andere Aufgaben lösen, die nicht mit der Sicherheit zusammenhängen, z. B. das Vorhandensein der erforderlichen Dateien überprüfen oder systemweite Software installieren.

Cisco ISE-Nutzungsszenarien wie Pass-Through-Domain-Authentifizierung (Passive ID), SGT-basierte Mikrosegmentierung und Filterung sowie die Integration in Mobile Device Management-Systeme (MDM) und Schwachstellenscanner (Vulnerability Scanner) sind ebenfalls seltener.

Nicht standardisierte Projekte: Warum wird möglicherweise Cisco ISE benötigt oder 3 seltene Fälle aus unserer Praxis?

Linux Server-Zugriffssteuerung

Nachdem wir einen nicht trivialen Fall für einen der Kunden gelöst hatten, bei denen das Cisco ISE-System bereits implementiert war, mussten wir einen Weg finden, um Benutzeraktionen (hauptsächlich Administratoren) auf Servern unter Linux zu steuern. Auf der Suche nach einer Antwort kamen wir auf die Idee, die kostenlose PAM Radius Module-Software zu verwenden, mit der wir uns bei Linux-basierten Servern mit Authentifizierung auf einem externen Radius-Server anmelden können. Alles in dieser Hinsicht wäre gut, wenn es nicht ein "aber" gäbe: Der Radius-Server, der eine Antwort auf die Authentifizierungsanforderung sendet, gibt nur den Kontonamen zurück und das Ergebnis wird als akzeptiert oder als abgelehnt bewertet. Für die Autorisierung unter Linux müssen Sie mindestens einen weiteren Parameter zuweisen - das Home-Verzeichnis, damit der Benutzer mindestens irgendwohin gelangt. Wir haben keine Möglichkeit gefunden, dies als Radiusattribut anzugeben. Daher haben wir ein spezielles Skript geschrieben, mit dem Konten auf Hosts im halbautomatischen Modus remote erstellt werden können. Diese Aufgabe war durchaus machbar, da es sich um Administratorkonten handelte, deren Anzahl nicht so groß war. Dann gingen die Benutzer zum erforderlichen Gerät, wonach ihnen der erforderliche Zugriff zugewiesen wurde. Es stellt sich eine vernünftige Frage: Ist die Verwendung von Cisco ISE in solchen Fällen obligatorisch? Eigentlich nein - jeder Radius-Server reicht aus, aber da der Kunde dieses System bereits hatte, haben wir ihm gerade eine neue Funktion hinzugefügt.

Eine Bestandsaufnahme von Hardware und Software in einem LAN

Einmal arbeiteten wir an einem Projekt zur Lieferung von Cisco ISE an einen Kunden ohne vorläufigen „Piloten“. Es gab keine klaren Anforderungen an die Lösung sowie alles, was wir mit einem flachen, nicht segmentierten Netzwerk zu tun hatten, was unsere Aufgabe komplizierte. Während des Projekts haben wir alle möglichen Profilierungsmethoden konfiguriert, die das Netzwerk unterstützt: NetFlow, DHCP, SNMP, AD-Integration usw. Infolgedessen wurde der MAR-Zugriff mit der Möglichkeit konfiguriert, in das Netzwerk einzutreten, wenn die Authentifizierung fehlschlug. Das heißt, selbst wenn die Authentifizierung nicht erfolgreich war, ließ das System den Benutzer dennoch in das Netzwerk, sammelte Informationen über ihn und schrieb sie in die ISE-Datenbank. Eine solche Überwachung des Netzwerks über mehrere Wochen hinweg hat uns geholfen, Plug-In-Systeme und nicht personenbezogene Geräte zu identifizieren und einen Ansatz für deren Segmentierung zu entwickeln. Danach haben wir zusätzlich die Zeitplanung für die Installation des Agenten auf Workstations konfiguriert, um Informationen über die auf ihnen installierte Software zu sammeln. Was ist das Ergebnis? Wir haben es geschafft, das Netzwerk zu segmentieren und die Liste der Software zu ermitteln, die von den Workstations entfernt werden musste. Ich werde mich nicht verstecken, die weiteren Aufgaben der Verteilung von Benutzern nach Domänengruppen und der Abgrenzung von Zugriffsrechten haben viel Zeit in Anspruch genommen, aber auf diese Weise haben wir ein vollständiges Bild davon erhalten, welche Art von Hardware der Kunde im Netzwerk hatte. Dies war übrigens aufgrund der guten Out-of-Box-Profilerstellung nicht schwierig. Nun, und wo die Profilerstellung nicht geholfen hat, haben wir sie uns selbst angesehen und den Switch-Port hervorgehoben, an den das Gerät angeschlossen war.

Remote-Softwareinstallation auf Workstations

Dieser Fall ist einer der seltsamsten in meiner Praxis. Als ein Kunde zu uns kam und um Hilfe rief - bei der Implementierung von Cisco ISE ist ein Fehler aufgetreten, alles ist zusammengebrochen, und niemand sonst konnte auf das Netzwerk zugreifen. Wir begannen zu verstehen und fanden Folgendes heraus. Das Unternehmen verfügte über 2.000 Computer, die von einem Domänenadministrator verwaltet wurden, da kein Domänencontroller vorhanden war. Zu Planungszwecken wurde Cisco ISE in der Organisation eingeführt. Es musste irgendwie verstanden werden, ob das Antivirenprogramm auf vorhandenen PCs installiert war, ob die Softwareumgebung aktualisiert wurde usw. Und da die Netzwerkgeräte von IT-Administratoren in das System eingebracht wurden, ist es logisch, dass sie Zugriff darauf hatten. Nachdem Administratoren gesehen hatten, wie es funktioniert, und nachdem sie ihre PCs geplant hatten, kamen sie auf die Idee, Software ohne persönliche Besuche remote auf den Arbeitsstationen der Mitarbeiter zu installieren. Stellen Sie sich vor, wie viele Schritte Sie an einem Tag sparen können! Administratoren führten mehrere Überprüfungen der Workstation auf das Vorhandensein einer bestimmten Datei im Verzeichnis C: \ Programme durch. In Abwesenheit dieser Datei wurde eine automatische Korrektur mit einem Link gestartet, der zum Dateispeicher für die EXE-Installationsdatei führte. Dies ermöglichte es normalen Benutzern, in die Dateifreigabe zu gehen und die erforderliche Software von dort herunterzuladen. Leider kannte der Administrator das ISE-System nicht gut und beschädigte die Post-Sharing-Mechanismen. Er schrieb die Richtlinie falsch, was zu dem Problem führte, mit dem wir verbunden waren. Persönlich bin ich von einem solch kreativen Ansatz aufrichtig überrascht, da es viel billiger und weniger mühsam wäre, einen Domänencontroller zu erstellen. Aber wie hat der Proof of Concept funktioniert?

Weitere Informationen zu den technischen Nuancen, die bei der Implementierung von Cisco ISE auftreten, finden Sie im Artikel

„Implementierung von Cisco ISE“ meines Kollegen

. Das Aussehen eines Ingenieurs .

"Artyom Bobrikov, Konstrukteur, Informationssicherheitszentrum, Jet InfosystemsNachwort :

Trotz der Tatsache, dass in diesem Beitrag das Cisco ISE-System behandelt wird, sind die beschriebenen Probleme für die gesamte Klasse von NAC-Lösungen relevant. Es ist nicht so wichtig, welche Lösung des Anbieters für die Implementierung geplant ist - die meisten der oben genannten bleiben weiterhin anwendbar.