Im öffentlichen Bereich wurde eine MongoDB-Datenbank gefunden, die keine Authentifizierung erfordert und Informationen von Moskauer Krankenwagenstationen (SSMP) enthielt.

Leider ist dies nicht das einzige Problem: Erstens sind die Daten dieses Mal wirklich durchgesickert, und zweitens wurden alle vertraulichen Informationen auf einem Server in Deutschland gespeichert ( ich möchte fragen, ob dies gegen Gesetze oder Abteilungsanweisungen verstößt? ). .

: . . , .

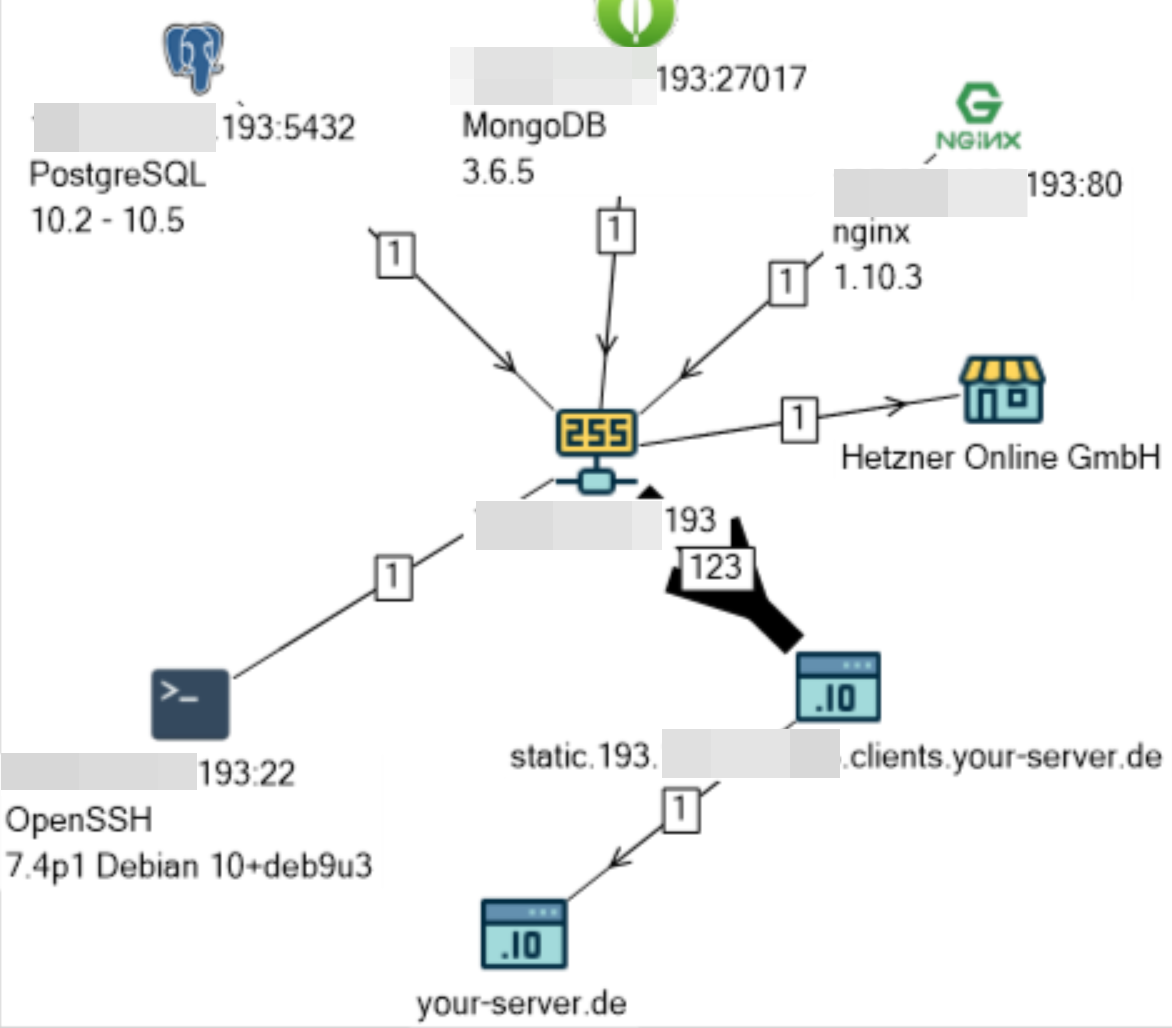

Der Server mit der Basis ssmp befindet sich auf dem Gelände des renommierten Hosting-Anbieters Hetzner in Deutschland.

Durch indirekte Beweise konnte der mutmaßliche Eigentümer des Servers und der Basis - das russische Unternehmen Computer Intelligent Systems LLC - ermittelt werden .

Auf der Seite ci-systems.com/solutions/programs-smp/ informiert uns das Unternehmen:

KIS SMP ist ein Softwareprodukt zur Automatisierung des Betriebs von (spezialisierten) medizinischen Notfallstationen (SMP) innerhalb der Grenzen des Themas der Russischen Föderation und bietet:

- Anrufe entgegennehmen;

- Anrufregistrierung und -umleitung;

- Bildung, Überwachung und Leitung von Feldteams der NSR-Stationen;

- Massenumverteilung von Krankenwagenbrigaden während der Notfallreaktion;

- die Arbeit eines einzigen Call Centers für den NSR;

- Datenaustausch mit externen Informationssystemen.

Die Basis hatte eine Größe von 17,3 GB und enthielt:

- Datum / Uhrzeit des Notrufs

- Name der Besatzungsmitglieder des Krankenwagens (einschließlich Fahrer)

- Kennzeichen der Rettungsmannschaft

- Status des Rettungswagens (z. B. „Ankunft auf Abruf“)

- Adresse anrufen

- Name, Geburtsdatum, Geschlecht des Patienten

- eine Beschreibung des Zustands des Patienten (z. B. „Temperatur> 39, nimmt schlecht ab, Erwachsener“)

- Name des Krankenwagens

- Telefon kontaktieren

- und vieles mehr…

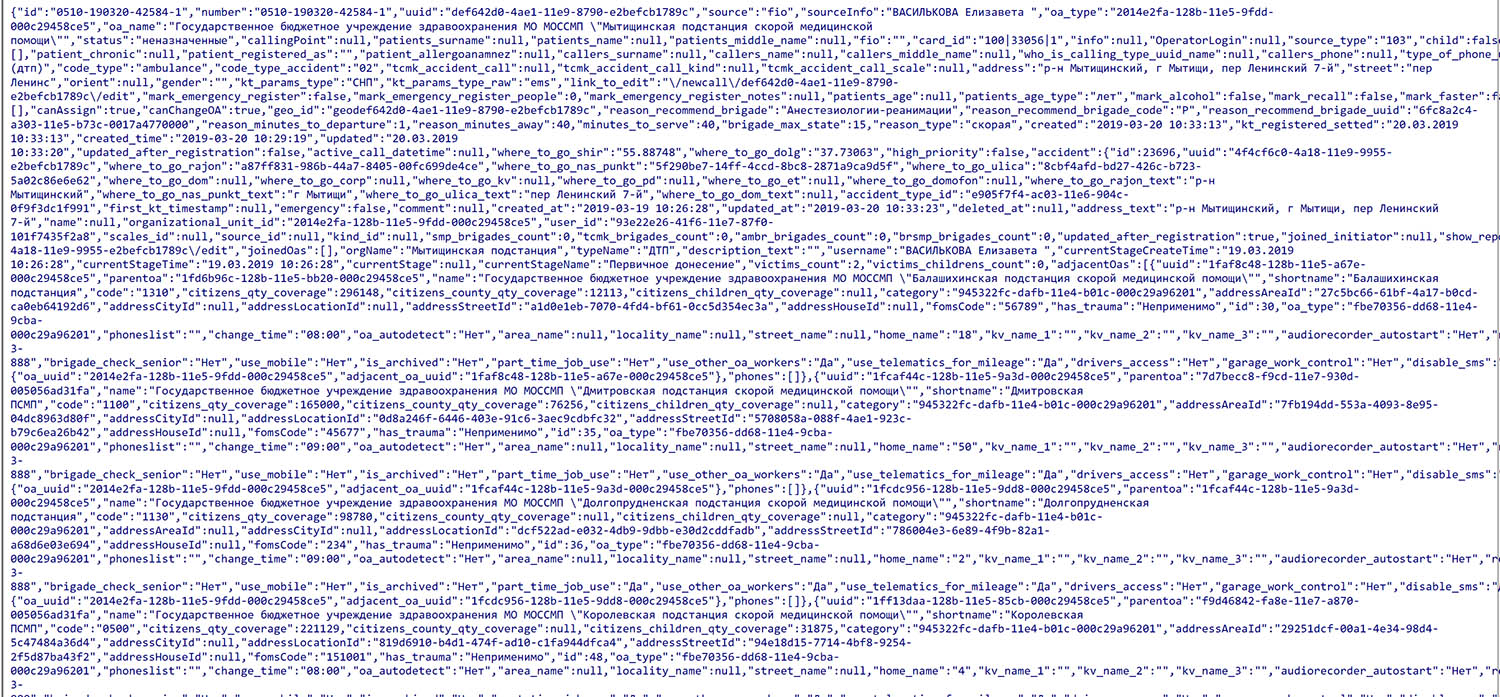

Die Daten in der Datenbank ähneln dem Protokoll einer Art Überwachungs- / Verfolgungssystem für den Prozess der Aufgabenausführung. Interessant ist das Datenfeld in der Tabelle assign_data_history .

(Natürlich habe ich im obigen Bild versucht, alle persönlichen Daten zu verbergen.)

Wie es am Anfang geschrieben wurde - das Fehlen einer Authentifizierung ist diesmal nicht das einzige Problem.

Am wichtigsten ist, dass diese Datenbank die erste war, die von ukrainischen Hackern der THack3forU- Gruppe entdeckt wurde, die verschiedene Nachrichten in der gefundenen MongoDB hinterlassen und die Informationen zerstören. Diesmal zeichneten sich die Jungs dadurch aus:

"Von THack3forU gehackt! Chanel. \ NPutin huylo, \ nMєdvєdєv schmo, \ nStrєlkov gamno, \ nROS_Ya BOTTOM!"

und natürlich durch die Tatsache, dass wir nach dem Herunterladen aller 17 GB diese im CSV-Format auf Mega.nz- Datei-Hosting hochgeladen haben. Hier erfahren Sie, wie offene MongoDB-Datenbanken entdeckt werden .

Sobald der Eigentümer der Datenbank festgestellt wurde, schickte ich ihm eine Benachrichtigung mit dem Vorschlag, den Zugriff auf die Datenbank weiterhin zu schließen, obwohl es bereits zu spät war - die Daten "gingen".

Das erste Mal, dass die Shodan- Suchmaschine diese Datenbank am 28.06.2008 aufzeichnete und der Zugriff darauf schließlich am 08.04.2019 zwischen 17:20 und 18:05 Uhr (GMT) geschlossen wurde. Seit der Benachrichtigung sind weniger als 6 Stunden vergangen.

Nachrichten über Informationslecks und Insider finden Sie immer auf meinem Telegrammkanal „ Informationslecks “.