Haben Sie sich jemals gefragt, wie viele verschiedene Organisationen, Unternehmen, Dienste und Personen an der Erstellung und dem Transport Ihres Computers, Routers und eines anderen Geräts beteiligt waren, das Sie im Alltag oder bei der Arbeit verwenden? Und wie ist das gefährlich? Wenn nicht, dann willkommen unter der Katze zum Nachdenken von Andrew 'bunnie' Huang .

Anfang 2019 wurde auf der BlueHat IL- Konferenz von Microsoft ein Bericht von Andrew Huang über die Sicherheit der Lieferkette vorgestellt: „Wenn ich ein Nationalstaat wäre ...“ . Aber zuerst wollen wir den Redner kennenlernen, um zu verstehen, warum es sich lohnt, auf seine Meinung zu hören, wie auf die Meinung eines Spezialisten in dieser Angelegenheit.

Andrew Huang ist ein Sicherheitsforscher mit einem Abschluss in Elektrotechnik. Bekannt für seine Studien zur Sicherheit der Xbox und der Hardwarekomponenten verschiedener Geräte, war er an der Entwicklung eines vollständig integrierten Silizium-Photonen-Chips beteiligt, einem Aktivisten der Open-Source-Community. Der Autor mehrerer Bücher über Hacking und Sicherheit: Hacking der Xbox , Hardware Hacker und unterhält einen Blog über seine Aktivitäten im Bereich Hardware.

In seinem Bericht Supply Chain Security: „Wenn ich ein Nationalstaat wäre ...“ beschreibt er die Unsicherheit der Lieferketten im Hinblick auf die Einführung von Hintertüren in die Hardwarekomponente vieler elektronischer Geräte.

Wir haben den Bericht kurz durchgesehen, und für diejenigen, die sich mit diesem Thema genauer vertraut machen möchten, können Sie das Originalvideo des Berichts ansehen.

In seinem Bericht gibt der Autor folgende Beispiele an:

Es gibt Fälle der Lieferung und des Verkaufs von Testmustern (mit entsprechenden Sicherheitslücken) von Gerätekomponenten anstelle von endgültigen. Der Autor stieß auf ein FPGA, das Markierungen löschte, dass dies ein Testmuster ist.

Dem Gerät kann ein zusätzliches Element hinzugefügt werden, das seine Funktionalität erweitert, um beispielsweise die darauf gespeicherten Daten zu filtern. Es gab bereits Unruhen im Zusammenhang mit chinesischen Chips und internen Entwicklungen der Spezialdienste;

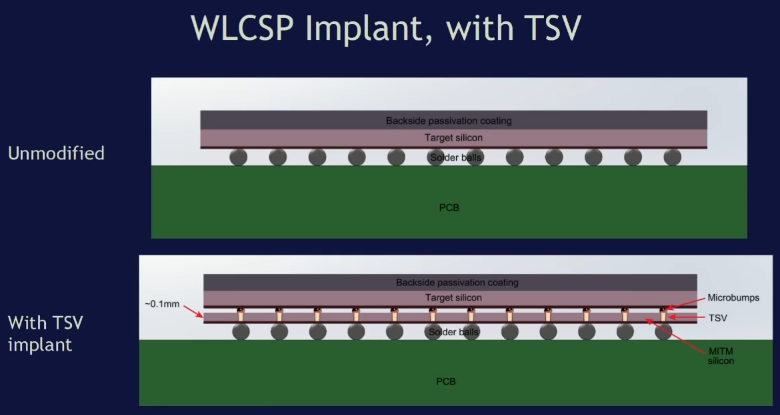

- In der Entwurfs- oder Erstellungsphase können dem Chip „überflüssige“ Elemente hinzugefügt werden, oder unter demselben Chip kann eine Sekunde erscheinen, die genau dieselbe Größe hat, aber eine völlig andere Funktionalität aufweist. Dies kann erfolgen, um „einen Mann in der Mitte“ anzugreifen.

- Ein weiterer Chip kann an dem in der Vorrichtung verwendeten Chip angebracht werden, dessen Zweck nur demjenigen bekannt ist, der ihn ausgeführt hat.

Die folgende Abbildung zeigt ein Diagramm, das sowohl den Schwierigkeitsgrad beim Einführen von Hintertüren als auch deren Erkennung veranschaulicht. Es ist nicht schwierig, die Abhängigkeit zu verfolgen - je komplizierter der Implementierungsprozess, desto schwieriger die Erkennung.

Das Einbringen eines Chips unter einen anderen oder Änderungen direkt im Chip ist selbst mit Röntgenstrahlen und einem Elektronenmikroskop schwer zu bemerken. Manchmal reicht jedoch eine Sichtprüfung aus, um zu verstehen, dass etwas definitiv nicht stimmt, beispielsweise wenn die Hintertür in ein bereits fertiggestelltes Gerät eingebettet war und wie ein separater Chip aussieht.

All dies kann in Ihrem Gerät auf einem der Glieder in der Lieferkette angezeigt werden, was nicht immer nachvollziehbar ist. In den meisten Fällen sind ernsthafte Strukturen am Auftreten solcher Hintertüren und Lesezeichen im importierten Eisen beteiligt. Aus diesem Grund ist das Problem schwer zu bekämpfen, und der einzige Ausweg ist die unabhängige Entwicklung und Gestaltung.

Die Abbildung zeigt verschiedene Optionen für die Lieferkette ab dem Zeitpunkt der Entwicklung des Chips, bevor der Benutzer ihn bereits im Gerät hat. Gefahren "erwarten" ihn an jedem Glied der Kette und manchmal auch außerhalb. Es gibt eine Option, wenn Geräte von Angreifern gekauft werden, Hintertüren in sie eingebaut werden und der Angreifer sie dann unter einem Vorwand an den Verkäufer zurückgibt. Danach kann der Verkäufer dieses Gerät wieder verkaufen und so den neuen Besitzer einer Gefahr aussetzen.

Dies ist ein großes Sicherheitsproblem, das es wert ist, gewusst und erinnert zu werden. Und selbst wenn Sie ein Gerät oder seine Teile von bekannten Anbietern kaufen, denen Sie vertrauen können, erhalten Sie nicht nur das, was Sie wollten, sondern auch eine unangenehme Überraschung in Form von Überwachung und Zugriff auf personenbezogene Daten.

In der russischsprachigen Gemeinschaft von Sicherheitsforschern wurde kürzlich auch das Thema Hintertüren aus Eisen angesprochen. Wir empfehlen Ihnen, den Noise Security Bit- Podcast „Fiktion und Realität: Hintertüren in Hardware und Firmware“ anzuhören und den Artikel zum Schutz von Chips vor Reverse Engineering vor Amartologie zu lesen .

Und wie akut ist dieses Problem Ihrer Meinung nach heute?