Quelle

QuelleEs wird angenommen, dass es drei Ansätze zur Diagnose der Informationssicherheit gibt: Prüfung, Schwachstellenbewertung und Penetrationstests. Lassen Sie uns über Audit und Schwachstellenbewertung sprechen. Im Rahmen der Kürzung werden wir die Probleme berücksichtigen, die im Rahmen des Audits behoben werden müssen, sowie das Quest Software-Toolkit zum Erkennen, Verhindern und Untersuchen von Informationssicherheitsvorfällen auf der Grundlage von maschinellem Lernen (Change Auditor Threat Detection), Sammeln von Protokollen von Infrastrukturobjekten (InTrust) und Überprüfen des aktuellen Konfiguration (Enterprise Reporter) und Ausgabe von Auditdaten für alle aufgelisteten Systeme in einer Schnittstelle (IT Security Search).

Ein IT-Sicherheitsaudit ermittelt, ob das Informationssystem und seine Wartung den Kundenerwartungen und Unternehmensstandards entsprechen. Aus unserer Sicht sollte das Auditsystem über die folgenden Funktionen verfügen:

- normale und atypische Aktivitäten identifizieren und identifizieren;

- Erstellen Sie Abfragen und filtern Sie Daten in einem Array von Ereignissen, um die erforderlichen Informationen zu erhalten.

- Eskalieren von Ereignissen an eine Gruppe von Verantwortlichen;

- über vorkonfigurierte Berichte verfügen, anhand derer Sie atypische Aktivitäten identifizieren können.

Die Besonderheit der Arbeit mit Informationssicherheit, die wir oft sehen, ist die Durchführung einer Prüfung nach dem Restprinzip. Das heißt, die Prüfung von Änderungen wird von der Abteilung durchgeführt, die auch mit anderen Aufgaben geladen ist. Das erste Problem ergibt sich daraus -

Verwenden integrierter Audit-ToolsEs ist nicht genügend Zeit vorhanden, um andere zu suchen und zu konfigurieren. Unter integrierten Tools verstehen wir beispielsweise Windows-Snap-Ins oder spezielle Skripts in Power Shell. Mit solchen Mitteln kann ein Vorfall natürlich erst nachträglich festgestellt werden.

Mit dem Wachstum der Organisation wächst die Anzahl der Benutzer und Änderungen. Es gibt Studien zu diesem Thema mit spezifischen Zahlen, aber auch ohne diese ist klar, dass sich der digitale Austausch jedes Jahr nach oben ändert. Die zweite Prüfungsherausforderung ist

Eine Zunahme der Anzahl von Änderungen aufgrund des Wachstums der InfrastrukturWachstum kann mit einer Erhöhung des Personals oder der Anzahl der Kunden verbunden sein, aber unabhängig davon wird das Ausmaß der Änderungen proportional erhöht.

Die Prüfung wird nicht nur stark von internen Faktoren beeinflusst (dies sind die ersten beiden Probleme), sondern auch von externen Faktoren - Anforderungen staatlicher Stellen oder Unternehmenspolitik. Und wir kommen zum dritten Prüfungsproblem -

Mangel an geeigneten Werkzeugen zur Erfüllung der AnforderungenIn Ermangelung geeigneter Tools kontrollieren Systemadministratoren die erforderlichen Änderungen entweder nicht oder nur mit improvisierten Mitteln (siehe Problem 1).

Nun wenden wir uns einer Überprüfung der Tools zu, die bei der Beantwortung der Frage helfen können: "Wer hat das getan?" (Hilfe bei der Beantwortung einer Reihe anderer Fragen).

Betriebsprüfung von Informationssicherheitsereignissen

Wenn wir zu Installationsbesprechungen zu einigen Unternehmen kommen, sehen wir ein Audit-System, das auf Power Shell basiert. Skripte werden normalerweise von einem einzelnen Windows-Administrator unterstützt. Dies ist bis zur Entlassung dieses Mitarbeiters kein ernstes Problem. Nach seiner Abreise stellt sich die Frage: Wer wird dies weiterhin unterstützen und weiterentwickeln? Der neue Administrator (wenn er über ausreichende Kompetenz verfügt) schreibt diese Skripte normalerweise erneut. Und das sind keine Einzelfälle.

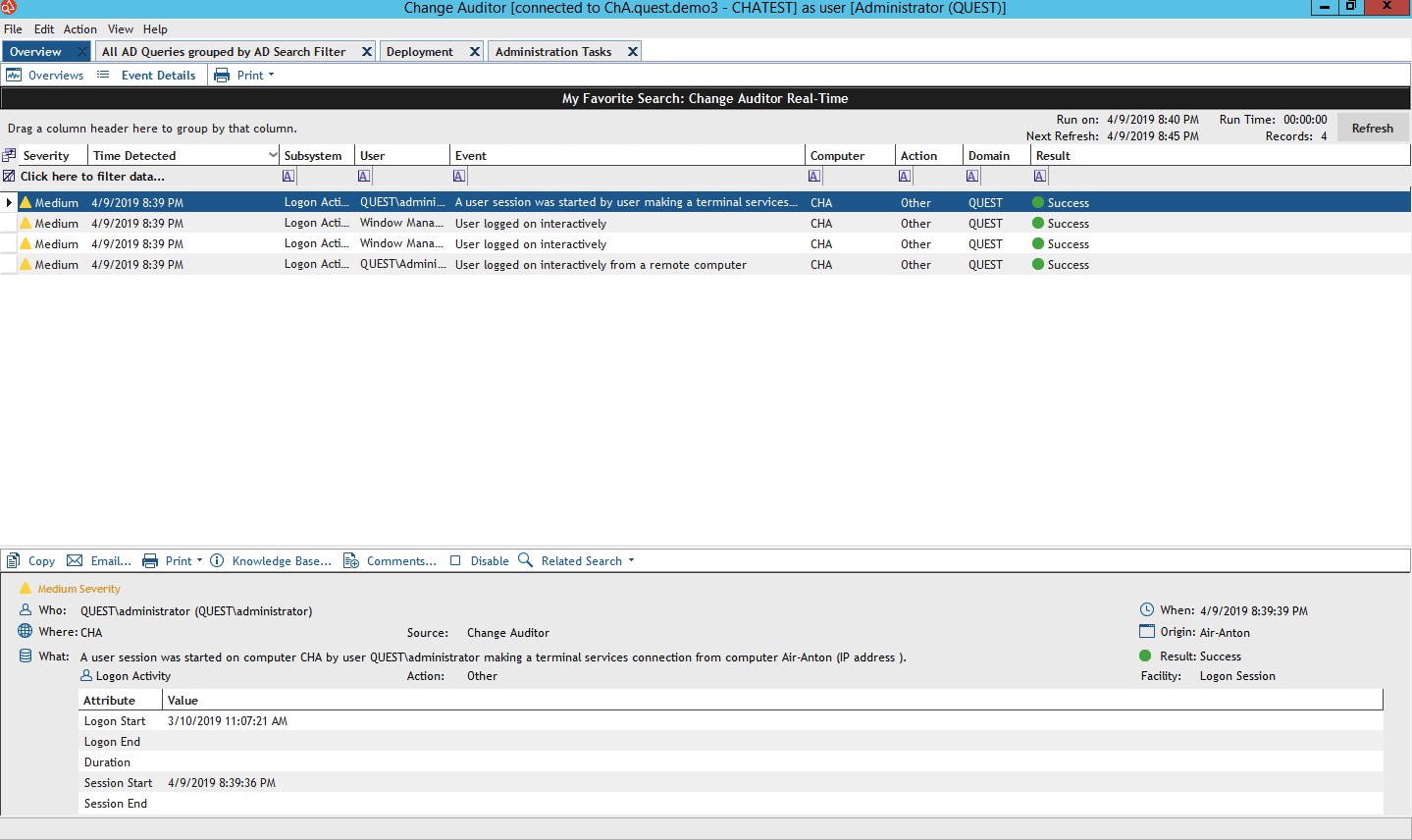

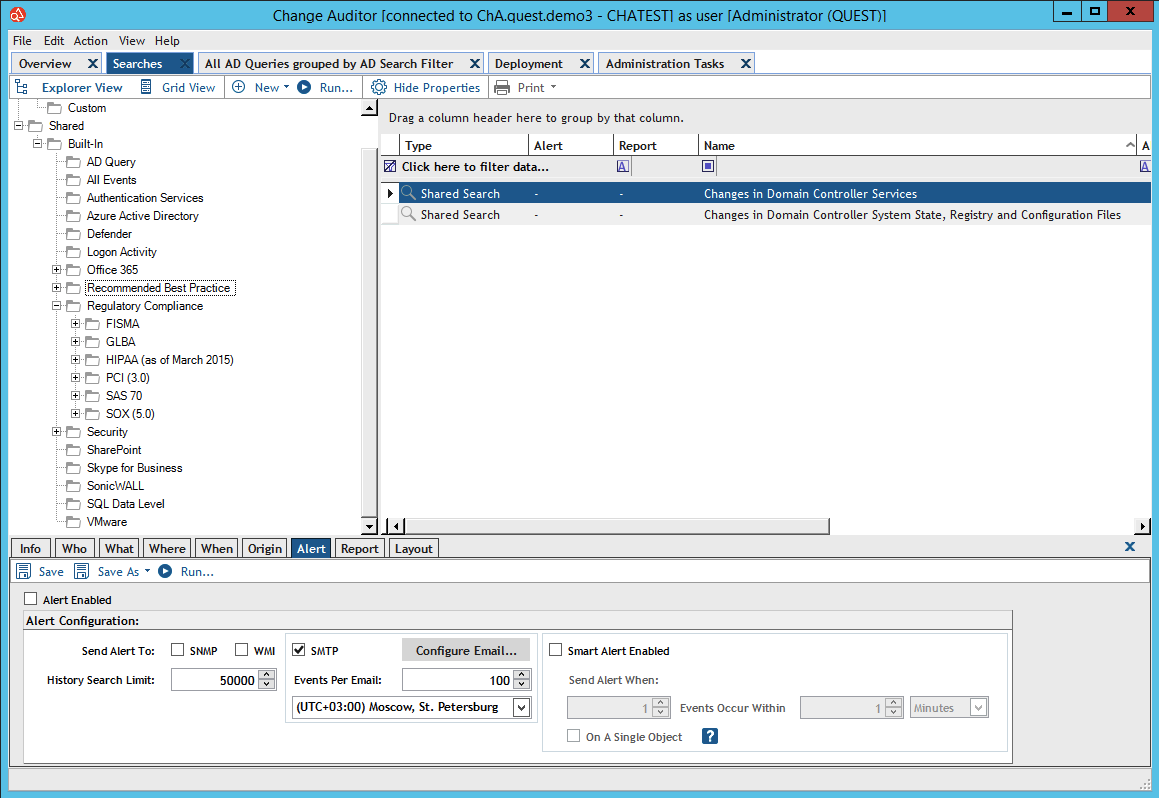

Change Auditor ist ein Tool zur Online-Prüfung von Änderungen in der Microsoft-Umgebung und auf Festplatten-Arrays, für das keine Kenntnisse einer einzelnen Person erforderlich sind.

Audit unterstützt: AD, Azure AD, SQL Server, Exchange, Exchange Online, Sharepoint, Sharepoint Online, Windows-Dateiserver, OneDrive for Business, Skype for Business, VMware, NetApp, EMC, FluidFS. Geeignet für Hybridumgebungen. Es gibt vordefinierte Berichte zur Einhaltung der Standards GDPR, SOX, PCI, HIPAA, FISMA und GLBA.

Zusätzlich zur Überwachung kann Change Auditor Änderungen blockieren. Verbieten Sie beispielsweise das Hinzufügen neuer Benutzer zur AD-Gruppe oder das Ändern der Datei / des Ordners.

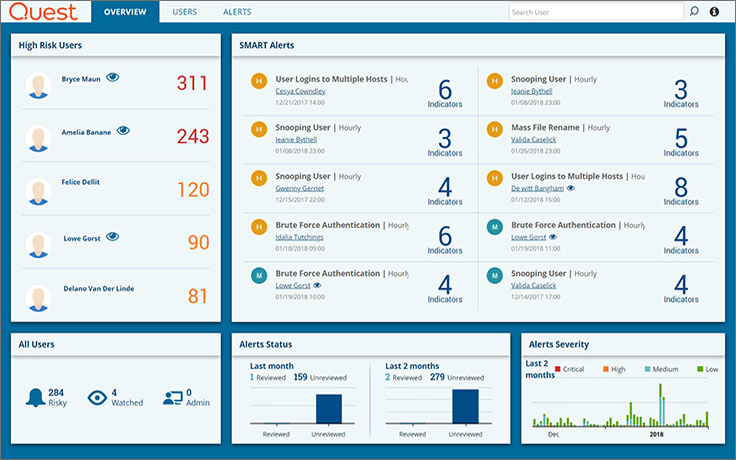

Change Auditor verfügt über ein zusätzliches Analysemodul - Threat Detection.

Unterstützt durch maschinelles Lernen (ML) und Benutzerverhaltensanalyse (UEBA). Es empfängt Ereignisse von Change Auditor in den letzten 30 Tagen und zeigt atypisches Benutzerverhalten: Anmelden von einem ungewöhnlichen Ort oder zu ungewöhnlichen Zeiten, mehrmals hintereinander erfolglose Kennworteingabe auf einem Domänencontroller, Anmelden bei einer verbotenen Dateiressource usw. Das Modul analysiert Ereignisse in mehreren Dimensionen und meldet Anomalien.

Konfiguration der Überwachungsinfrastruktur

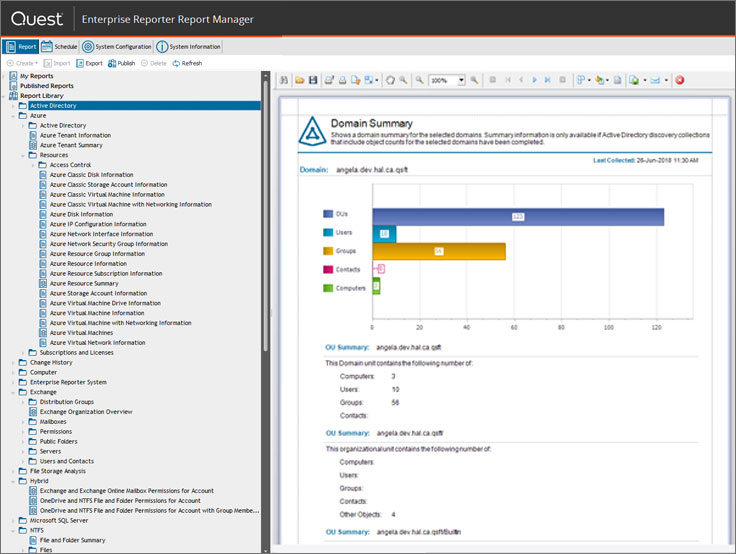

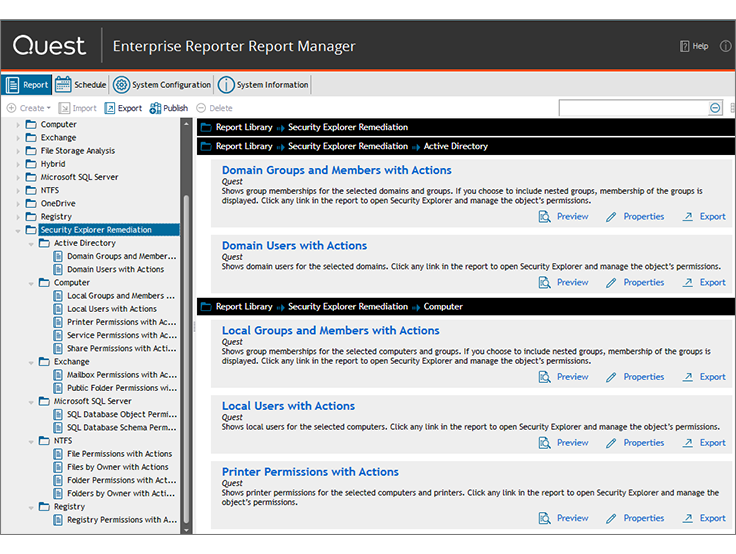

Für diejenigen, die schon lange ihre Windows-Infrastruktur bereinigen wollten, diese aber noch nicht in die Hände bekommen können. Enterprise Reporter, ein Berichterstellungstool, ruft Objektdaten von AD-, Azure AD-, SQL Server-, Exchange-, Exchange Online-, Windows-Dateiserver-, OneDrive for Business- und Azure-Ressourcen (virtuelle Maschinen, Netzwerksicherheitsgruppen und andere Objekte) ab und erstellt schöne Berichte.

Der Hauptwert des Produkts sind die vorhandenen Berichte, mit denen Sie Schwachstellen unmittelbar nach der Installation erkennen können. Bei einem unserer Kunden haben wir beispielsweise Benutzer in Domänenadministratorgruppen gefunden, bei denen die Option zum Ablaufen des Kennworts deaktiviert ist.

Aus vorgefertigten Berichten:

- Benutzer, die in den letzten 30 Tagen nicht angemeldet waren

- Benutzer mit einem abgelaufenen Passwort;

- privilegierte Gruppenbenutzer, die in den letzten 30 Tagen nicht angemeldet waren;

- Windows-Dienste, die unter der lokalen Systemabrechnung nicht funktionieren;

- Auf Servern mit der Domänencontrollerrolle installierte Software;

- Auf Servern installierte Hotfixes

- Sicherheitseinstellungen auf Servern

- verschachtelte Gruppen und Benutzer in verschachtelten Gruppen

- Active Directory-Berechtigungen

- Berechtigungen für Ordner im Dateispeicher und andere.

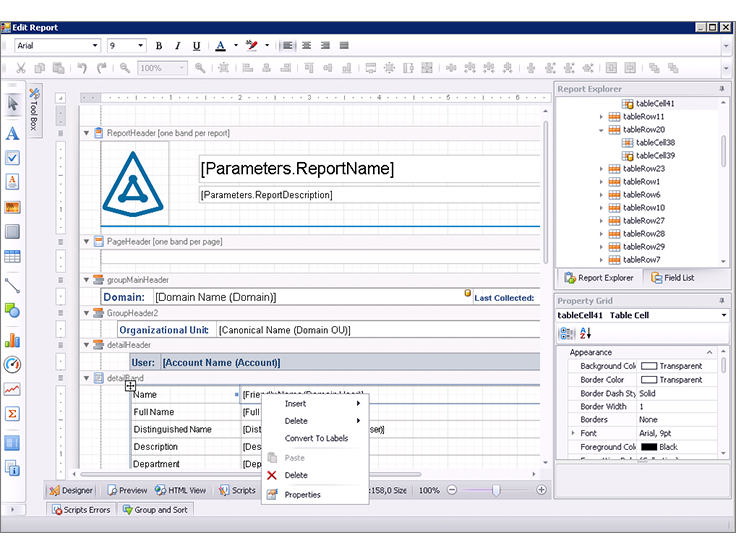

Beispiele für die aufgelisteten Berichte finden

Sie auf der Quest-Website im PDF-Bericht (die Datei wird sofort geöffnet, eine Registrierung ist nicht erforderlich). Es gibt vordefinierte Berichte zur Einhaltung von GDPR, SOX, PCI-DSS, HIPAA, FISMA, GLBA und anderen. Und wenn Sie in Ihrem Unternehmen Berichtsanforderungen haben oder ein Dokument mit einem Branding versehen möchten, gibt es einen speziellen Designer.

Protokollsammlung und -analyse

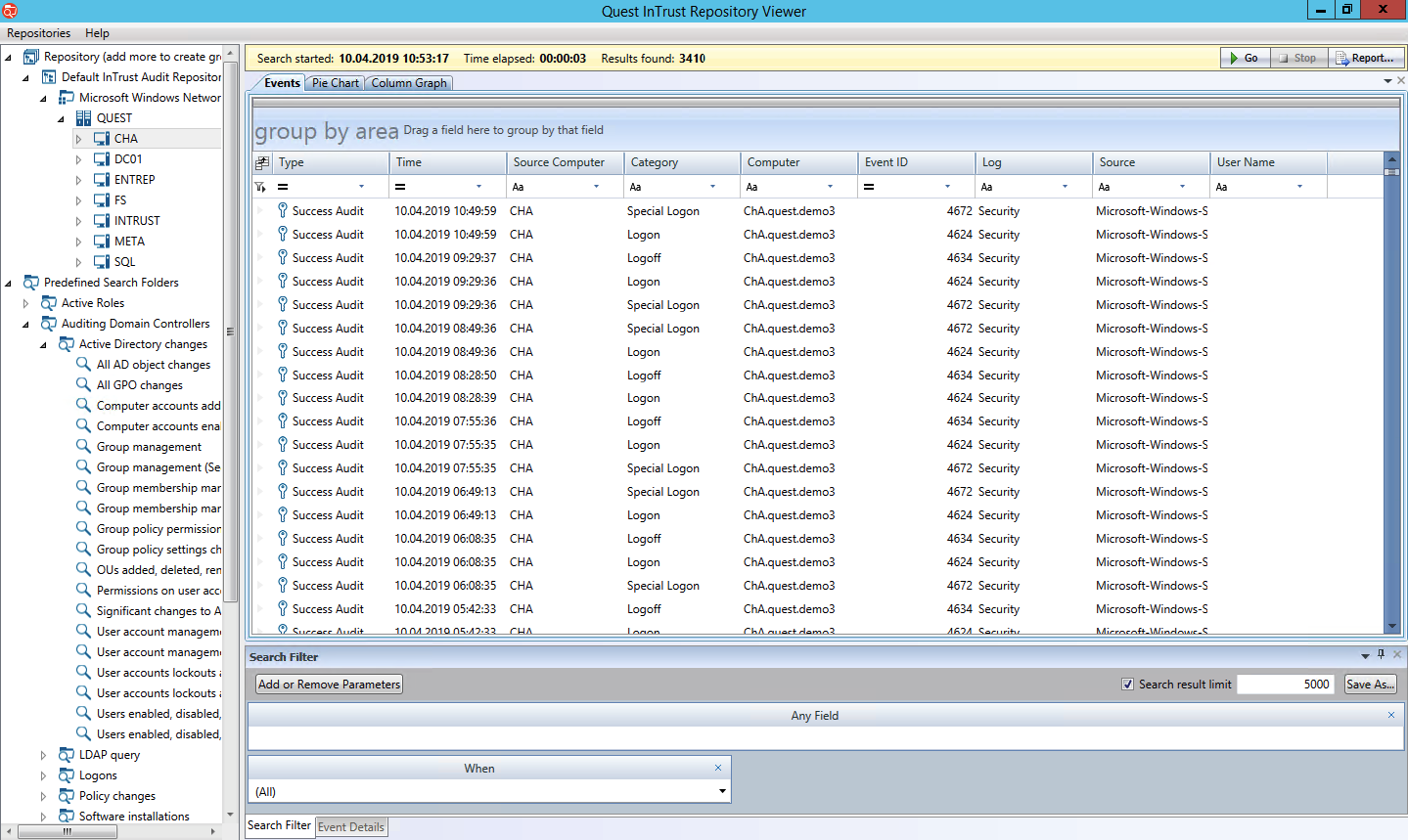

Eine weitere Datenquelle zu Informationssicherheitsereignissen sind Protokolle. In ihnen finden Sie, wenn nicht alles, dann fast alles. Nach dem Sammeln wäre es schön, sie zu normalisieren und zu strukturieren, um zwischen Ereignissen, beispielsweise in AD, und einem Textprotokoll zu korrelieren.

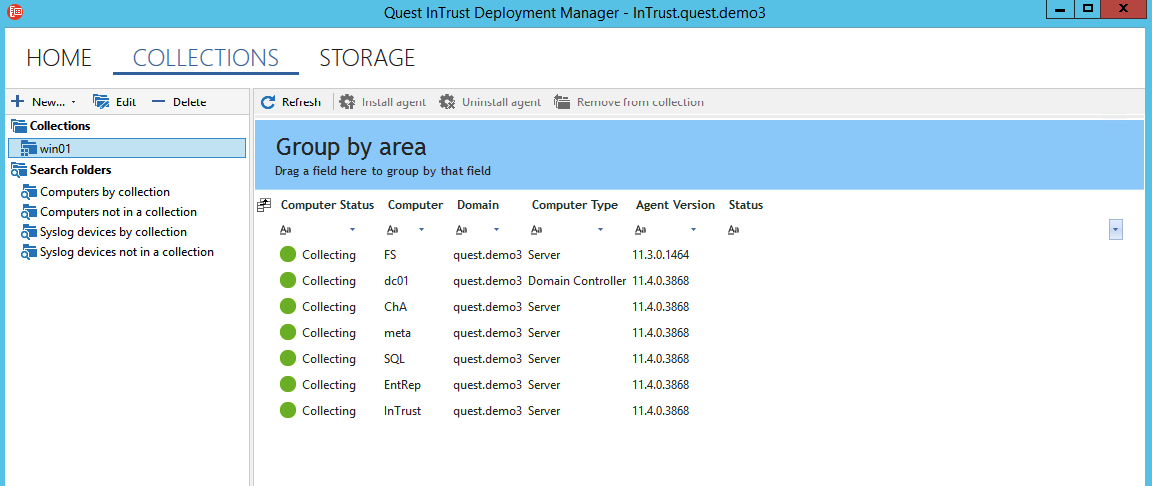

InTrust ist ein Tool zum Sammeln und Analysieren von Protokollen aus heterogenen Quellen. Es kann Windows-Protokolle, Textprotokolle und Syslog von Netzwerkgeräten abrufen. Nach der Erfassung werden alle Statistiken (Ereignisse) auf den Status des Formulars reduziert: Wenn es passiert ist, was passiert ist, wo es passiert ist, wer die Aktion ausgeführt hat, von wo aus diese Aktion ausgeführt wurde.

InTrust kann bis zu 60.000 Ereignisse pro Sekunde aus 10.000 Quellen verarbeiten. Häufig werden Collector-Agenten auf Arbeitsstationen installiert, um die Ereignisse des Windows-Ereignisprotokolls Sysmon (Verfolgung von Änderungen an Registrierungswerten, Erstellen neuer Prozesse mit falschen Hashes und anderen) und PowerShell-Protokollen zu verfolgen.

Rohdaten werden im integrierten Speicher mit einem Komprimierungsverhältnis von 20: 1 gespeichert. Es gibt vorgefertigte Integrationen mit einigen SIEM-Systemen. Wenn Sie sie verwenden, ist InTrust eine bequeme Möglichkeit, Lizenzen zu sparen, z speichert Rohdaten in seinem Speicher und sendet nur Ereignisse an SIEM.

Pool unter dem Regenschirm

Um das Sicherheitskonzept zu vervollständigen, ist es ratsam, Daten aus allen Quellen zu kombinieren und zu beobachten, was in einem Fenster geschieht. Korrelieren Sie außerdem Ereignisse, um die Grundursache blitzschnell zu erkennen.

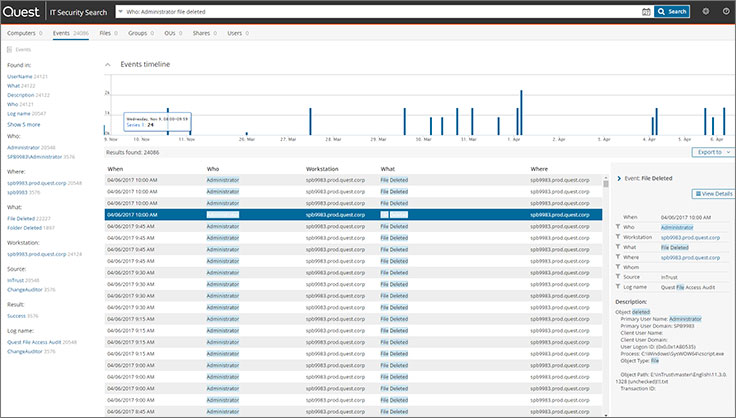

Die IT-Sicherheitssuche ist ein Tool für die globale Volltextsuche bei Google nach Betriebsprüfung, Prüfung der Infrastrukturkonfiguration und Daten aus Protokollen. Alle Daten werden in Echtzeit von verbundenen Systemen abgerufen.

Sie können den Namen des Benutzers, der Arbeitsstation, den Ereignistyp oder etwas beliebiges eingeben und Ereignisse oder Konfigurationen finden, die mit diesem Attribut zusammenhängen. Beim Generieren von Abfragen können Sie logische Ausdrücke verwenden. Aus den Abfrageergebnissen können bequem Berichte erstellt und nach einem Zeitplan an interessierte Parteien gesendet werden.

Über die IT Security Search-Oberfläche können Sie auch Änderungen an AD rückgängig machen. Das heißt, Sie können beispielsweise einen versehentlich gelöschten Benutzer mit all seinen Attributen wiederherstellen. Dies wird durch die Integration in ein anderes Quest-Produkt erreicht - Recovery Manager für Active Directory.

Das Hauptziel des Artikels ist die Einführung der Quest-Produktfamilie in die Prüfung von Änderungen. Die Tools, die Sie jetzt verwenden, haben möglicherweise andere Funktionen (irgendwo mehr, irgendwo weniger). Schreiben Sie in die Kommentare, was Sie zu tun haben, welche Funktionen für Sie nützlich waren und warum Sie sich für die eine oder andere Lösung entschieden haben. Es ist interessant, Erfahrungen auszutauschen.