Die Benutzerarbeitsstation ist in Bezug auf die Informationssicherheit die am stärksten gefährdete Infrastruktur. Benutzer erhalten möglicherweise einen Brief von ihrer Arbeitspost, der anscheinend aus einer sicheren Quelle stammt, jedoch einen Link zur infizierten Site enthält. Vielleicht lädt jemand ein Hilfsprogramm herunter, das für die Arbeit von einem unbekannten Ort nützlich ist. Ja, Sie können sich mehr als ein Dutzend Fälle ausdenken, in denen Malware durch Benutzer in interne Unternehmensressourcen eindringen kann. Daher erfordern Workstations eine erhöhte Aufmerksamkeit. In diesem Artikel erfahren Sie, wo und welche Ereignisse zur Verfolgung von Angriffen erforderlich sind.

Es gibt drei nützliche Ereignisquellen, um einen Angriff in Windows frühzeitig zu erkennen: ein Sicherheitsereignisprotokoll, ein Systemüberwachungsprotokoll und Power Shell-Protokolle.

Sicherheitsprotokoll

Dies ist der Hauptspeicherort für Systemsicherheitsprotokolle. Dies umfasst Benutzeranmelde- / Abmeldeereignisse, Zugriff auf Objekte, Änderungen an Richtlinien und andere sicherheitsrelevante Aktivitäten. Natürlich, wenn die entsprechende Richtlinie konfiguriert ist.

Aufzählung von Benutzern und Gruppen (Ereignisse 4798 und 4799).

Aufzählung von Benutzern und Gruppen (Ereignisse 4798 und 4799). Schädliche Software durchläuft zu Beginn eines Angriffs häufig lokale Benutzerkonten und lokale Gruppen auf einer Workstation, um Anmeldeinformationen für ihre dunklen Angelegenheiten zu finden. Diese Ereignisse helfen dabei, bösartigen Code zu erkennen, bevor er sich weiter bewegt, und verbreiten sich mithilfe der gesammelten Daten auf andere Systeme.

Erstellen eines lokalen Kontos und Ändern lokaler Gruppen (Ereignisse 4720, 4722–4726, 4738, 4740, 4767, 4780, 4781, 4794, 5376 und 5377). Ein Angriff kann beispielsweise auch durch Hinzufügen eines neuen Benutzers zu einer Gruppe lokaler Administratoren beginnen.

Versuche, sich mit einem lokalen Konto anzumelden (Ereignis 4624). Gute Benutzer melden sich mit einem Domänenkonto an und die Identifizierung eines Eintrags unter einem lokalen Konto kann den Beginn eines Angriffs anzeigen. Ereignis 4624 enthält auch Anmeldungen unter einem Domänenkonto. Wenn Sie also Ereignisse verarbeiten, müssen Sie Ereignisse herausfiltern, bei denen sich die Domäne vom Namen der Arbeitsstation unterscheidet.

Anmeldeversuch mit einem bestimmten Konto (Ereignis 4648). Dies geschieht, wenn der Prozess im Modus "Ausführen als" ausgeführt wird. Im normalen Betrieb von Systemen sollte dies nicht der Fall sein, daher sollten solche Ereignisse gesteuert werden.

Sperren / Entsperren der Workstation (Ereignisse 4800-4803). Zu den verdächtigen Ereignissen gehören alle Aktionen, die auf einer gesperrten Workstation ausgeführt wurden.

Änderungen der Firewall-Konfiguration (Ereignisse 4944-4958). Bei der Installation neuer Software können sich natürlich die Einstellungen für die Firewall-Konfiguration ändern, was zu Fehlalarmen führt. In den meisten Fällen ist es nicht erforderlich, solche Änderungen zu kontrollieren, aber es ist nicht überflüssig, über sie Bescheid zu wissen.

Anschließen von Plug'n'play-Geräten (Ereignis 6416 und nur für Windows 10). Es ist wichtig, dies zu überwachen, wenn Benutzer normalerweise keine neuen Geräte an die Workstation anschließen und diese dann plötzlich angeschlossen haben.

Windows enthält 9 Überwachungskategorien und 50 Unterkategorien zur Feinabstimmung. Die Mindestmenge an Unterkategorien, die in den Einstellungen enthalten sein sollten:

Anmelden / Abmelden- Anmeldung;

- Abmelden;

- Kontosperrung;

- Andere Anmelde- / Abmeldeereignisse.

Kontoverwaltung- Benutzerkontenverwaltung;

- Sicherheitsgruppenverwaltung.

Richtlinienänderung- Änderung der Überwachungsrichtlinien

- Änderung der Authentifizierungsrichtlinie;

- Änderung der Autorisierungsrichtlinie.

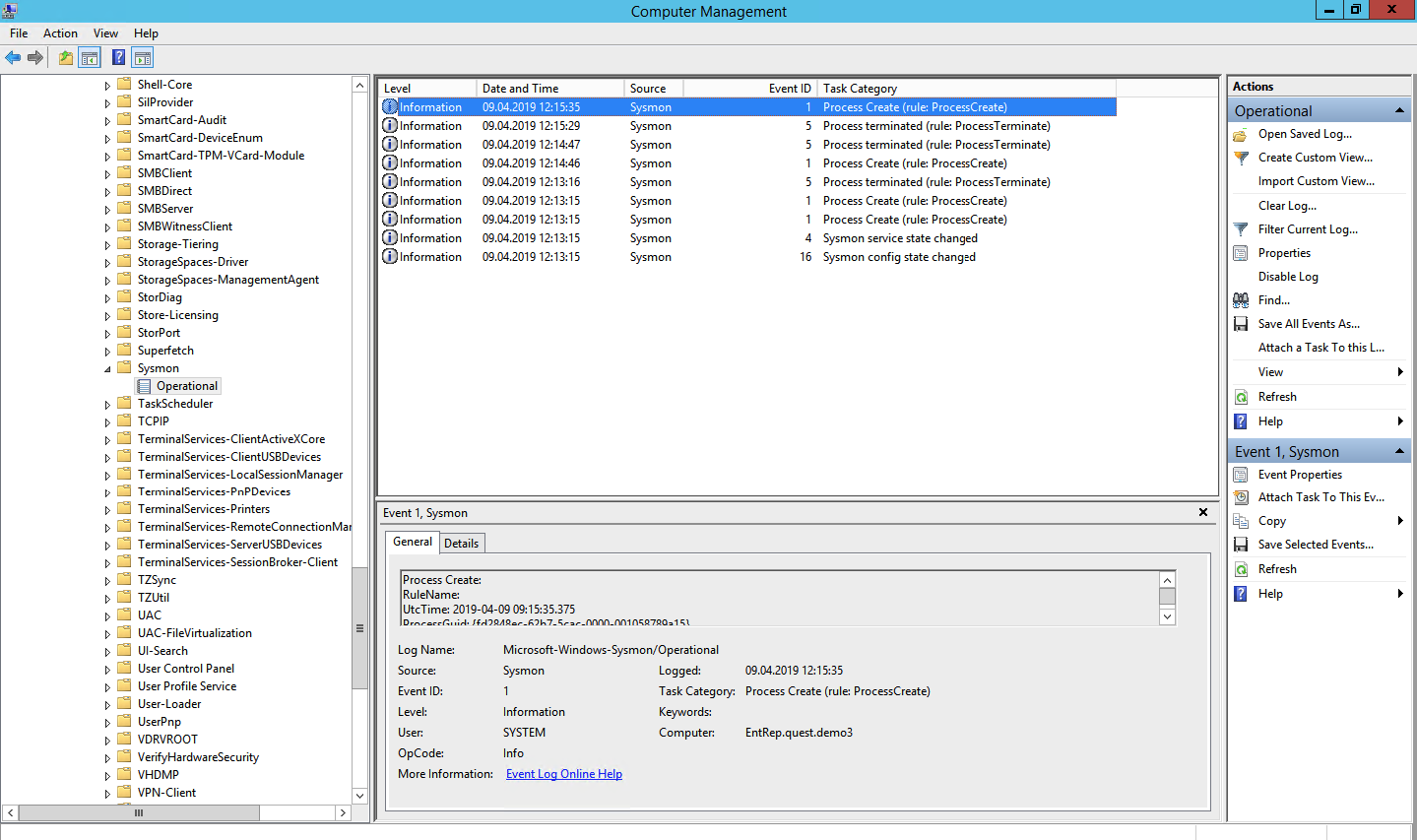

Systemmonitor (Sysmon)

Sysmon ist ein in Windows integriertes Dienstprogramm, das Ereignisse in das Systemprotokoll schreiben kann. Es ist normalerweise erforderlich, es separat zu installieren.

Dieselben Ereignisse finden sich im Prinzip im Sicherheitsprotokoll (unter Einbeziehung der gewünschten Überwachungsrichtlinie), Sysmon bietet jedoch weitere Details. Welche Ereignisse können von Sysmon übernommen werden?

Prozess erstellen (Ereignis-ID 1). Das Systemereignisprotokoll von Sicherheitsereignissen kann auch erkennen, wann eine * .exe gestartet wurde, und sogar den Namen und den Startpfad anzeigen. Im Gegensatz zu Sysmon kann der Hash der Anwendung jedoch nicht angezeigt werden. Schädliche Software kann sogar als harmlose notepad.exe bezeichnet werden, aber es ist der Hash, der sie in klares Wasser bringt.

Netzwerkverbindungen (Ereignis-ID 3). Offensichtlich gibt es viele Netzwerkverbindungen, und Sie können nicht alle im Auge behalten. Es ist jedoch wichtig zu beachten, dass Sysmon im Gegensatz zum Sicherheitsprotokoll eine Netzwerkverbindung an die Felder ProcessID und ProcessGUID binden kann und die Port- und IP-Adressen der Quelle und des Empfängers anzeigt.

Änderungen in der Registrierung (Ereignis-ID 12-14). Der einfachste Weg, sich zum Start hinzuzufügen, besteht darin, sich in der Registrierung zu registrieren. Das Sicherheitsprotokoll kann dies tun, aber Sysmon zeigt an, wer die Änderungen wann, wo, Prozess-ID und vorherigen Schlüsselwert vorgenommen hat.

Dateierstellung (Ereignis-ID 11). Im Gegensatz zu Security Log zeigt Sysmon nicht nur den Speicherort der Datei, sondern auch deren Namen an. Es ist klar, dass Sie nicht alles im Auge behalten können, aber Sie können auch bestimmte Verzeichnisse überwachen.

Und jetzt, was Sicherheitsprotokollrichtlinien nicht haben, aber in Sysmon sind:

Ändern Sie die Erstellungszeit der Datei (Ereignis-ID 2). Einige Malware ersetzt möglicherweise das Dateierstellungsdatum, um es vor Berichten mit kürzlich erstellten Dateien zu verbergen.

Laden Sie Treiber und dynamische Bibliotheken herunter (Ereignis-ID 6-7). Verfolgung des Ladens von DLL- und Gerätetreibern in den Speicher, Überprüfung der digitalen Signatur und ihrer Gültigkeit.

Erstellen eines Threads in einem laufenden Prozess (Ereignis-ID 8). Eine der Angriffsarten, die ebenfalls überwacht werden muss.

RawAccessRead-Ereignisse (Ereignis-ID 9). Lesen Sie Vorgänge mit "\\. \" Von der Festplatte. In den allermeisten Fällen sollte eine solche Aktivität als abnormal angesehen werden.

Erstellen eines benannten Dateistreams (Ereignis-ID 15). Ein Ereignis wird protokolliert, wenn ein benannter Dateistream generiert wird, der Ereignisse mit einem Hash des Inhalts der Datei generiert.

Erstellen einer Named Pipe und einer Verbindung (Ereignis-ID 17-18). Verfolgung von Schadcode, der über eine Named Pipe mit anderen Komponenten kommuniziert.

WMI-Aktivität (Ereignis-ID 19). Registrierung von Ereignissen, die beim Zugriff auf das System über das WMI-Protokoll generiert werden.

Um Sysmon selbst zu schützen, müssen Sie Ereignisse mit der ID 4 (Sysmon stoppen und starten) und der ID 16 (Sysmon-Konfiguration ändern) verfolgen.

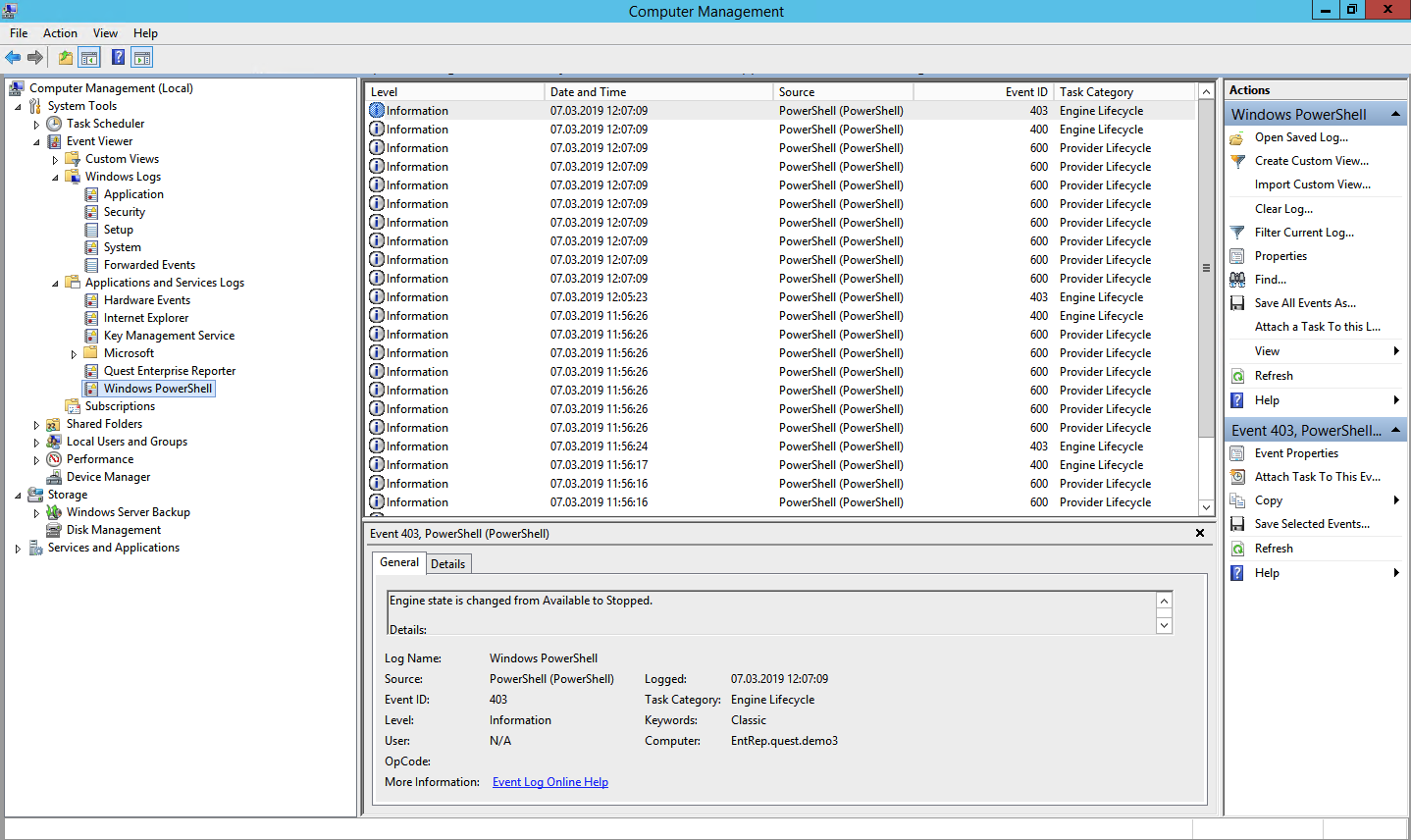

Power Shell Magazine

Power Shell ist ein leistungsstarkes Tool zum Verwalten der Windows-Infrastruktur. Daher besteht eine gute Chance, dass der Angreifer es auswählt. Sie können zwei Quellen verwenden, um Informationen zu Power Shell-Ereignissen abzurufen: Windows PowerShell-Protokoll und Microsoft-WindowsPowerShell / Betriebsprotokoll.

Windows PowerShell-Protokoll

Datenprovider geladen (Ereignis-ID 600).

Datenprovider geladen (Ereignis-ID 600). PowerShell-Anbieter sind Programme, die als Datenquelle für PowerShell dienen, um sie anzuzeigen und zu verwalten. Beispielsweise können die integrierten Anbieter Windows-Umgebungsvariablen oder die Registrierung sein. Das Entstehen neuer Lieferanten muss überwacht werden, um böswillige Aktivitäten rechtzeitig zu erkennen. Wenn beispielsweise WSMan unter Anbietern angezeigt wird, wurde eine Remote-PowerShell-Sitzung gestartet.

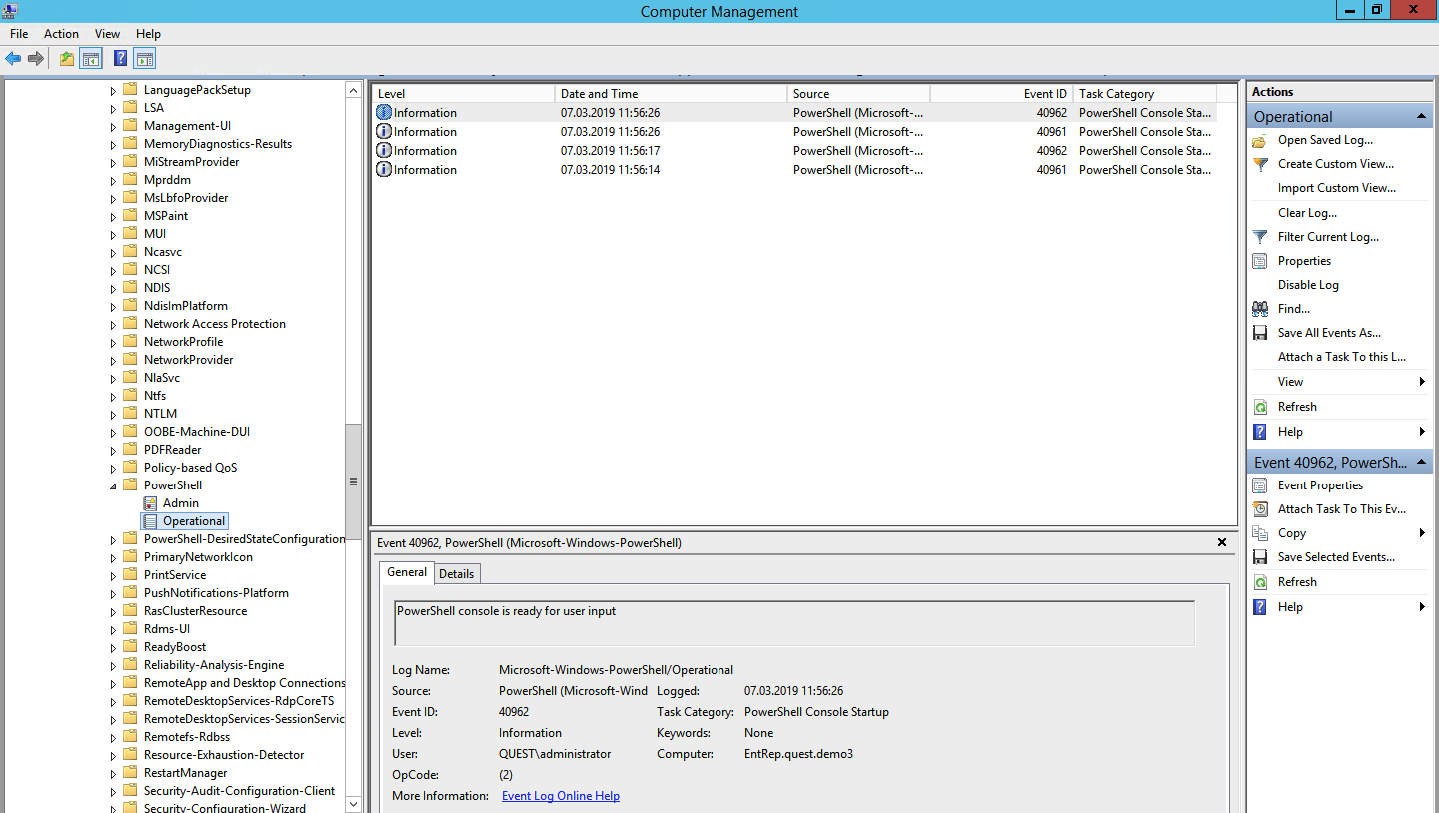

Microsoft-WindowsPowerShell / Betriebsprotokoll (oder MicrosoftWindows-PowerShellCore / Betrieb in PowerShell 6)

Moduljournal (Ereignis-ID 4103).

Moduljournal (Ereignis-ID 4103). Die Ereignisse speichern Informationen zu jedem ausgeführten Befehl und den Parametern, mit denen er aufgerufen wurde.

Protokollierung der Skriptsperre (Ereignis-ID 4104). Die Protokollierung der Skriptsperre zeigt jeden Block des ausgeführten PowerShell-Codes an. Selbst wenn ein Angreifer versucht, den Befehl auszublenden, zeigt dieser Ereignistyp den tatsächlich ausgeführten PowerShell-Befehl an. Selbst bei dieser Art von Ereignissen können einige API-Aufrufe auf niedriger Ebene aufgezeichnet werden. Diese Ereignisse werden normalerweise als ausführlich geschrieben. Wenn jedoch ein verdächtiger Befehl oder ein verdächtiges Skript in einem Codeblock verwendet wird, wird es kritisch als Warnung registriert.

Bitte beachten Sie, dass nach dem Einrichten des Tools zum Sammeln und Analysieren dieser Ereignisse zusätzliche Debugging-Zeit erforderlich ist, um die Anzahl der Fehlalarme zu verringern.

Teilen Sie uns in den Kommentaren mit, welche Protokolle Sie für die Prüfung der Informationssicherheit sammeln und welche Tools Sie dafür verwenden. Einer unserer Bereiche sind Lösungen zur Prüfung von Informationssicherheitsereignissen. Um das Problem des Sammelns und Analysierens von Protokollen zu lösen, können wir

Quest InTrust genauer betrachten, mit dem gespeicherte Daten im Verhältnis 20: 1 komprimiert werden können. Eine installierte Instanz kann bis zu 60.000 Ereignisse pro Sekunde aus 10.000 Quellen verarbeiten.