Smart Home wird durch eine Vielzahl von Geräten repräsentiert. Im zweiten Teil der IoT-Sicherheitsreihe werden Smart-TV-Set-Top-Boxen, Smart-Küchen, Sprachassistenten und Beleuchtung erörtert.

Link zu 1 Teil .

Smart Home Sicherheit

Smart TV - Apple TV

Apple TV ist ein digitaler Mediaplayer mit einer Vielzahl von Funktionen in einem separaten Betriebssystem, der von einem Telefon, Siri, ferngesteuert und aufgrund von Anwendungen von Drittanbietern programmgesteuert erweiterbar ist. Apple TV hat mehrere Generationen:

- Ich Generation - Y'07, MacOS X, traditionelle Festplatte & USB-Anschluss

- II Generation - Y'10, iOS + MicroUSB

- III Generation - Y'12, iOS + MicroUSB

- IV Generation - Y'15, tvOS (iOS) + USB-C & Bluetooth

- V-Generation (4K) - Y'17, tvOS (iOS) + Bluetooth, kein USB

- VI Generation - Modell von 2018, ohne USB

Bekannte Apple TV-Zugriffsmethoden

Auf diese Methoden können Modelle der ersten Generation zugreifen, die auf der Konferenz 2009 „Hacking the Apple TV und wo Ihre forensischen Daten leben“, Kevin Estis und Randy Robbins, Def Con 2009 (

Präsentation ,

Video ) vorgestellt wurden. Das Modell dieser Generation wurde auf der Basis von Mac OS X erstellt, und der Zugriff auf Daten wurde auf die Analyse der Festplatte und die Funktionen zum Anschließen an das Fernsehgerät als Ganzes reduziert.

Der Zugriff auf Apple TV-Daten der Generationen II-V ist in der Methodik dem Zugriff auf andere Apple-Produkte sehr ähnlich und läuft darauf hinaus

- Analyse von Backups mit verschiedenen Tools, einschließlich Forensik.

- Suchen Sie nach einem Jailbreak, um Daten außerhalb von Backups zu recherchieren oder bereits gehacktes Fernsehen zu recherchieren.

- Analyse von Inhalten, Wetterclients, Stream-Inhalten: Netflix, iTunes, NHL, NBA, Vimeo, YouTube usw.

- Zugriff auf Anwendungsdaten zum Extrahieren von Konten und Kreditkarten sowie auf andere nützliche Informationen.

Dienstprogramme für Jailbreak

Im Gegensatz zu Uhren sind die Jailbreak-Dienstprogramme für das Fernsehen mit Ausnahme der Modelle der 3. Generation weit verbreitet:

- Die aktuelle Liste wird beispielsweise in der Pangu-Ressource aktualisiert .

- Apple TV 1 - Skripte, SSH, Festplattenauswurf und andere Methoden ähnlich wie Mac.

- Apple TV 2 - Seas0npass- Gefängnis für tvOS 4.3-Versionen - tvOS 5.3 (nicht angebunden) und tvOS 6.1.2 (angebunden).

- Apple TV 4 - Pangu9-Gefängnis für tvOS 9.0-Versionen - tvOS 9.0.1, LiberTV-Gefängnis für tvOS 9.1-Versionen - tvOS 10.1, GreenG0blin-Gefängnis für tvOS 10.2.2-Versionen.

- Apple TV 4/5 - LiberTV Gefängnis für tvOS Versionen 11.0 und 11.1, Electra Gefängnis für tvOS Versionen 11.2 - tvOS 11.3.

Passwortverwaltung

Das Problem der Kennwortverwaltung für viele Geräte ist von grundlegender Bedeutung. Angesichts von Smartwatches wurde festgestellt, dass Kennwörter und PIN-Codes nicht obligatorisch sind. Bei Apple TV werden Kennwörter wie bei vielen anderen Fernsehgeräten überhaupt nicht verwendet, außer um

den Zugriff auf Inhalte einzuschränken und nur Käufe zu beeinflussen, die im Anwendungsspeicher als Teil von Anwendungen, Inhalten, Ändern von Einstellungen und Löschen angeschlossener Geräte getätigt wurden (

gleichzeitig ist die Gerätekopplung nicht möglich) erfordert Passwort ).

USB-Analyse

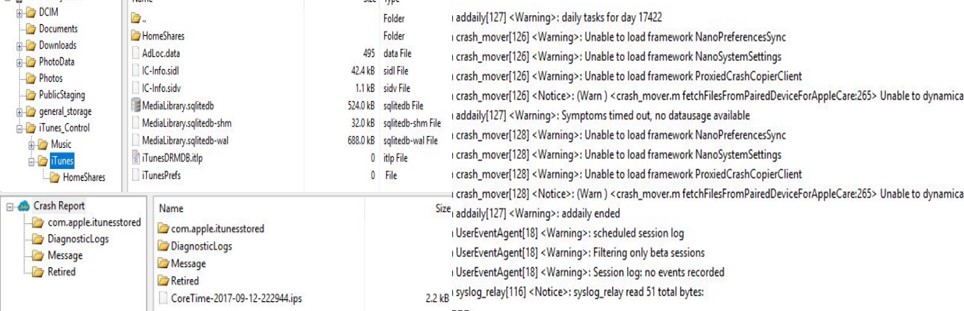

Bei frühen Modellen, mit Ausnahme der letzten zwei Jahre, wurde der USB-Anschluss, obwohl er offiziell für offizielle Zwecke reserviert war, verwendet, um grundlegende Informationen über das Gerät zu erhalten. offiziell verschwunden, beginnend mit der 5. Generation Apple 5th Gen (4k). Zu den grundlegenden Informationen gehören Informationen zur Uhrzeit des Geräts, Protokolle, Zugriff auf einen Medienordner, der kein Systemordner ist (/ private / var / mobile / Media), Informationen zu Wi-Fi, Bluetooth, Ethernet-Mac-Adressen, Gerätename, Seriennummer und Modell .

Ideviceinfo, idevicesyslog, kann als Werkzeug zum

Abrufen von Daten verwendet werden.

Backups

Backups bieten Zugriff auf die folgenden Daten, die sich mit USB-Analysedaten überschneiden:

- Ereignisprotokoll

- Mediendaten in der Datenbank MediaLibrary.sqlitedb.

- iCloud-Daten.

- Wi-Fi-Netzwerk.

- Timeline-Nutzung des Geräts.

- Einkaufsdatenbanken inkl. Inhalt.

TV-Analyse mit Jailbreak

Mit solchen Fernsehgeräten können Sie auf weitere Daten zugreifen: Zeitzone, WLAN-Verlauf, Tastaturwörterbuch, Kontoinformationen, Einstellungen, Liste der Wetterstädte, Kopfteilinformationen (Informationen zu Benutzerinhalten) sowie Screenshots von Benutzerinhalten und zwischengespeicherten Videos , eine Liste der installierten Anwendungen und die Daten der Anwendungen selbst.

Profilerstellung

Die Profilerstellung ist einer der Abwehrmechanismen in einigen neueren Versionen von tvOS 11.3+ und iOS 11.3+. Mit dem Mechanismus können Sie eine Liste oder bestimmte Geräte angeben, die zulässig sind. Danach ist die Interaktion auf bestimmte Geräte beschränkt, und kein Gerät eines Drittanbieters kann eine Verbindung zu Ihrer Set-Top-Box herstellen. Der Mechanismus kann sowohl im Rahmen der Unternehmensverwaltung von Apple-Geräten als auch auf persönlichen Geräten über Profileinstellungen mit den erforderlichen Parametern verwendet werden (vorausgesetzt, Sie verwenden Mac OS Server).

Amazon TV

Amazon Fire TV ist eine Set-Top-Box mit ähnlichen Funktionen. Es ist in zwei Editionen erhältlich - in Form einer herkömmlichen Set-Top-Box (Fire TV-Box) und einer kompakten Version des Chromecast-Typs (Fire TV Stick). Gleichzeitig ermöglicht es, wie viele Android-Lösungen, das Herunterladen von Anwendungen über den ADB-Seitenlademechanismus, mit dem viele Benutzer Inhalte ohne kostenpflichtige Abonnements empfangen können.

Aufgrund der letzteren Tatsache werden Root-Tools für FireOS nicht häufig verwendet, und die verfügbaren Root-Tools sind in klassische Root-Tools und Root-Firmware unterteilt.

Der bekannteste Vertreter der Root-Tools ist KingRoot, mit dem Sie hauptsächlich auf ältere Versionen des Typs 5.0.5 zugreifen können, obwohl dies nicht auf diese beschränkt ist. Eine Funktion ist auch, dass die meisten Tools für die Verwendung einer Tastatur und einer Maus anstelle einer TV-Fernbedienung ausgelegt sind. Daher ist es wichtig, Bluetooth-Verbindungen für die Verbindung von drahtlosen Tastaturen und Mäusen zu haben.

Von den FireOS-Funktionen ist das Seitenladen ohne Root zu beachten, ein gesperrter Bootloader (51.1.xx ist nicht blockiert, 5.xxx ist blockiert, aber 5.0.x kann entsperrt werden, es gibt jedoch keine Informationen zu älteren Versionen), und es ist zulässig, ein Downgrade durchzuführen, um den Root auszuführen alte Versionen.

Verfügbare Versionen von Root-Tools und Firmware:

- Fire TV 1 - root für die Versionen 51.1.0.0 - 51.1.6.3, 5.0.3, 5.0.5, kein root für 5.0.5.1, 5.2.1.0 - 5.2.6.3

- Fire TV 2 - root für die Versionen 5.0.0 - 5.2.1.1, kein root für 5.2.4.0 - 5.2.6.3

- Fire TV 2 - 5.2.6.6 - vorgerootetes ROM

- Fire TV 3, Fire TV Cube - keine Root- oder Pre-Root-ROMs

- Fire TV Stick 1 - root für die Versionen 5.0.0 - 5.2.1.1 und kein root für die Versionen 54.1.2.3 und älter, 5.2.1.2 - 5.2.6.3

- Fire TV Stick 2 - kein Software-Root, es wurde jedoch eine Methode für den physischen Zugriff auf das eMMC-Laufwerk gefunden

- Fire TV Edition Fernsehen - Root für Versionen 5.2.5.0 und kein Root für 5.2.5.1 - 5.2.6.3

Derzeit gibt es keine offiziellen Tools für forensische Lösungen. Forensische Methoden sind jedoch typisch für Android-Lösungen (mit DD, Sideload + ADB usw.).

Bei der Untersuchung von Gerätedaten in einem grundlegenden Satz von Anwendungen können die folgenden nützlichen Datensätze unterschieden werden:

- Browserinformationen - werden in der Datenbank browser.db gespeichert und enthalten den Browserverlauf und andere von Mozilla Firefox gespeicherte Informationen.

- Bilder - gespeichert in [root] /data/com.amazon.bueller.photos/files/cmsimages einschließlich hier bekommen bilder von amazon cloud. Hier gibt es eine Funktion: Trotz der Originalität der Bilder werden Bilder im Fernsehen in das Fernsehformat konvertiert (daher befinden sich zwei Dateien mit derselben Erweiterung und unterschiedlichen Namen auf dem Gerät * -full.jpg und * -thumb.jpg).

- Bluetooth-Geräte - Informationen zu Geräten, Namen und Mac-Adressen werden in [root] /data/com.amazon.device.controllermanager/databases/devices gespeichert.

- Amazon-Protokolle - verschiedene Informationen zu den Aktivitäten von Geräten mit Zeitstempeln, die mit der Benutzeraktivität und dem Starten von Anwendungen korreliert werden können [root] /data/com.amazon.device.logmanager/files + Log.amazon \ main.

- Amazon Appstore - Daten in com.amazon.venezia gespeichert.

- / cache / = Cache und Vorschau für heruntergeladene und angezeigte Anwendungen + empfohlen.

- / database / = SQLite-Dateien werden in Ordnern verteilt.

- / database / contentProvider = Die Tabelle "Apps" mit den Namen der Anwendungen mit Cache und Vorschau ("thumbnailUri") ("VorschauUri") im Ordner ../cache.

- / database / locker = Bestellungen, Wunschliste, Aufgaben, Anwendungen, Cache usw.

- / database / logging = Ereignisprotokolle.

Sprachassistenten (Amazon Echo Dot & Alexa App)

Amazon Voice Assistants bieten Echo als physische Gerät- und Alexa-App-Softwarelösung an. Sie dienen dem gleichen Zweck zur Steuerung von Smart Home und anderen Geräten, die die Integration in die Amazon Voice Assistant-API unterstützen.

Derzeit verfügt der Hardware-Assistent nicht über Kabelkommunikationsmethoden, die Android oder anderen Amazon-Geräten wie FireTablet vertraut sind: Die USB-Kommunikation beschränkt sich auf den Empfang grundlegender Informationen über eine Reihe von MediaTek-Treibern und das SP Flash Tool-Tool, und der Bootloader des Geräts ist gesperrt. Mit Amazon können Entwickler ihre Zertifikate zum Schutz der übertragenen Daten verwenden (

Link Nummer 1 ,

Link Nummer 2 ). Benutzer haben jedoch keine Möglichkeit, zusätzliche Stammzertifikate auf dem Gerät zu installieren, was die Möglichkeit von MITM ausschließt. Außerdem sind Geräte vor SSL-Strip-Angriffen geschützt. Wie bei vielen intelligenten Dingen wird die Firmware jedoch ohne zusätzliche Verschlüsselung über HTTP heruntergeladen.

GET /obfuscated-otav3-9/…/update-kindle-full_biscuit-XXXX_user_[XXXXXXXXX].bin HTTP/1.1 Host: amzdigitaldownloads.edgesuite.net Connection: close User-Agent: AndroidDownloadManager/5.1.1 (Linux; U; Android 5.1.1; AEOBC Build/LVY48F) ro.build.version.fireos=5.5.0.3 ro.build.version.fireos.sdk=4

Fire OS basiert auf Android und hat die folgende Entsprechung

- Version 5.x - Android 5.1.1 Lollipop. Echo funktioniert Version 5.x.

- Version 6.x - Android 7.1 Nougat

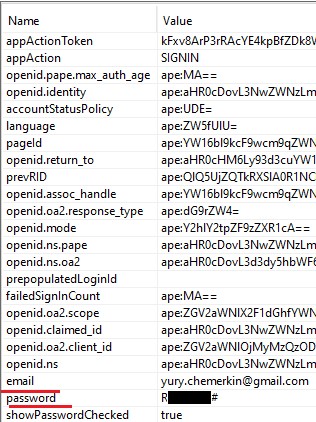

In Bezug auf den Software-Assistenten ist gleichzeitig die weit verbreitete Unterstützung nicht nur des Kindle-Betriebssystems, sondern auch von Android und iOS sowie das Fehlen von Schutzmechanismen gegen MITM zu beachten. Anmeldeinformationen erhalten Sie beispielsweise in der Anfrage "https://www.amazon.com/ap/signin".

{"Credentials":{"AccessKeyId":"ASIAXHE6EPSWNVIGFBVP","Expiration":1.538588872E9,"SecretKey":"+8gSx7/H.....U="},"IdentityId":"us-east-1:503e25f6-2302-4dcd-8cb2-64a0e888f76b"}

- Mail, Passwort aus der POST-Anfrage 'https://www.amazon.com/ap/signin'.

- Token- und Geräteinformationen.

- Die Landesvorwahl lautet „RU“.

Außerdem werden Informationen zum Benutzerprofil (oder zu Profilen, da die Verwendung durch mehrere Benutzer unterstützt wird) im Datenverkehr übertragen:

- Name, Zahlungsadresse, Lieferadresse.

- Die Geräte-ID, das Konto, die Gerätefunktionen und deren Typen.

- Antworten im MP3-Format werden mehrere Monate gespeichert .

Lokale Daten in der Sicherung enthalten hauptsächlich Metriken und Geräteprotokolle, eine Liste der Geräte und ihrer Seriennummern, kurze Kontoinformationen und Einstellungen.

Eine der interessanten Möglichkeiten, Assistenten anzugreifen, besteht darin, einen PIN-Code auszuwählen, der mit einer minimalen Verzögerung zwischen den Versuchen und ohne Begrenzung der Häufigkeit ausgeführt werden kann. Diese Methode wurde 2017 von

Security Analysis of the Amazon Echo mit dem angehängten Skript veröffentlicht. Das Verfahren ist wie folgt:

- Der Computer erwartet, dass ein Wort aufwacht, und der nächste Befehl ist eine Aufforderung zum Kauf.

- Alexa bietet Ergebnisse und Angebote zur Bestellung.

- Der Computer bestätigt die Bestellung und Alexa fragt nach einer vierstelligen PIN.

- Der erste Versuch wird unternommen, um die PIN abzugleichen.

- Alexa akzeptiert oder akzeptiert keine PINs.

- Der Vorgang wird wiederholt, bis die richtige PIN gefunden wurde. Jede Iteration von 2 Versuchen, PINs anzufordern, dauert 30 Sekunden. Unter der Annahme eines gemeinsamen Pools von 10.000 PIN-Codes dauert die Auswahl des richtigen Codes 42 Stunden.

Intelligente Küche / Wasserkocher (Redmond)

Redmond ist ein Anbieter von intelligenter Technologie in Russland. Um mit einer Reihe von „intelligenten Funktionen“ arbeiten zu können, wird das Ready For Sky-Angebot angeboten, das in zwei Versionen implementiert ist - eine Anwendung für die direkte Interaktion über Bluetooth und eine Hub-Anwendung, die einerseits direkt mit dem Gerät interagiert und andererseits die Steuerung von Geräten über das Internet ermöglicht.

Aus den lokalen Daten, die in die Sicherungen fallen (R4S.sqlite), wurden nur eine Liste von Geräten und Modellen, eine Liste von Rezepten und Parametern, Benutzerdaten ohne Kennwort (nur Benutzername, E-Mail) sowie Benutzergeräte und Geräte-Mac-Adressen gefunden.

Als Teil der Netzwerkdaten gibt es keinen Schutz gegen Datenabfangen mit einem Zertifikat, sodass Sie auf die Firmware-Version und das Geräte-Image zugreifen können (außerdem werden diese Daten über http übertragen), eine Liste der Rezepte für das Gerät, eine Liste der Aktionen

https://content.readyforsky.com/api/program/catalog/id:IN:90,97?locale=en "id": 90, "protocol_id": 0, "value": "BOILING", / HEATING "value": "40", | "value": "55", | "value": "70", | "value": "85", | "value": "95".

Auch Anmeldeinformationen, Token inkl. wenn Sie eine Passwortänderung anfordern

https://content.readyforsky.com/headless/change-password {"current_password": "1", "plainPassword": "1"} { "error": "invalid_grant", "error_description": "The access token provided is invalid."} { "access_token": "YjNhYmEwOWM1ZDcwYTk0ODU1ODhmZDZiMDRjNjA5NzUyN2YzM2VhNGUyMjBhYzc0ZjBhYWRhY2IzZmNjMzdiOA", "expires_in": 86400, "token_type": "bearer", "scope": "r4s", "refresh_token": "YzE4ZGUwN2NkMzdiMDBlYmM5NGQwMGVjYmU4YThkYTVkMGE1ZTc4ODQ2MDRkNjhhZWY4NGIxZjlkODRhZGI3MQ“ }

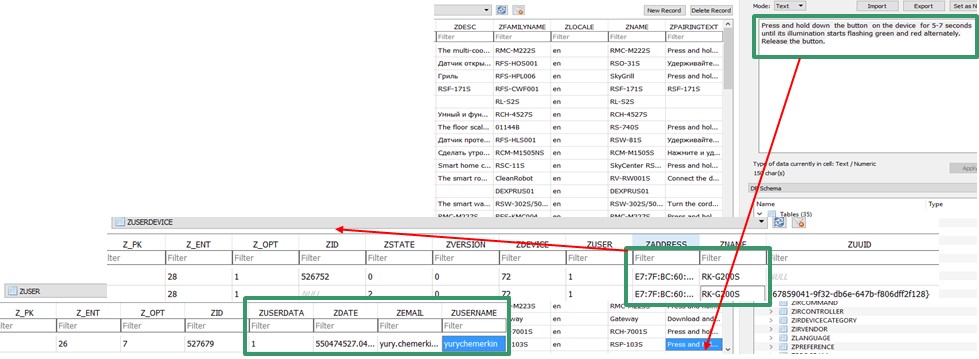

Benutzerinformationen (https://content.readyforsky.com/api/user/current) und Informationen zur internen Netzwerkstruktur (IP-Adresse), Geräteinformationen (Modell, Mac-Adresse, Hub-Name)

Kundenadresse | 192.168.1.38:50654 (Port ändert sich)

Remote-Adresse | content.readyforsky.com/178.62.194.132-00-0043 (fester Port)

https://content.readyforsky.com/api/device/user “name": "RK-G200S", "address": "E7:7F:BC:60:C2:2A", "name": "Gateway XIAOMI Redmi 4X", "address": "77d3efcf-f627-402e-bbed-4ee0c8290417",

Beleuchtung

Intelligente Beleuchtung wurde entwickelt, um die Kosten basierend auf der Automatisierung von Aufgaben zu optimieren. Es wird im Artikel von beliebten Modellen vorgestellt:

- Beleuchten

- IKEA TRÅDFRI

- Philips HUE

Beleuchten

LIGHTIFY Home ist eine Internet of Things-Plattform mit Cloud-Unterstützung und Erweiterbarkeit. Für die Arbeit ist ein Lightify-Konto erforderlich. Die Daten werden über das QUIC-Protokoll mit Verschlüsselung über UDP übertragen. Zum Entschlüsseln von QUIC und gQUIC wird empfohlen, den neuesten Wireshark der

Version 2.9 (

v2.9.1rc0-332-ga0b9e8b652, v2.9.1rc0-487-gd486593ce3 ) und vorzugsweise

3.0 und höher zu verwenden , da In verschiedenen Versionen von Version 2.9 gab es Probleme mit der Unterstützung der Protokollentschlüsselung (und die Standardversion

2.8.6 wurde als stabile Version zum Herunterladen vorgeschlagen). Lightify Gateway läuft ohne Verschlüsselung (mit lokaler Interaktion) auf TCP und verwendet ein

Binärprotokoll, das analysiert wird und für das

Tools von Drittanbietern unterstützt werden . Anmeldeinformationen werden lokal als Teil der Sicherungsdateien gespeichert.

IKEA TRÅDFRI

IKEA-Lampen bieten auch eine Ein- und Ausschaltsteuerung, aber als Bonus gibt es eine Änderung im Farbschema. Die neuen Modelle sind bereits in das Original Ikea unterteilt und mit Xiaomi gekennzeichnet. Unterstützt derzeit keine Fernbedienung. Das Firmware-Update wird traditionell von der http JSON-Datei durchgeführt, die einschließlich enthält verfügbare Firmware für alle TRÅDFRI-Geräte

http://fw.ota.homesmart.ikea.net/feed/version_info.json

Die Kommunikation erfolgt über UDP mit DTLS (SSL für UDP) und Verschlüsselung. Der Pre-Shared Key, der für den Handshake beim Pairing von Geräten verwendet wird, ist der geheime Schlüssel. Um die Anwendung dem Hub zuzuordnen, muss der Benutzer einen QR-Code scannen, der die „Seriennummer“ (die eigentlich die MAC-Adresse ist) und den „Sicherheitscode“ des Geräts enthält. Der Sicherheitscode wird lokal im Keystorage gespeichert und zur weiteren Verschlüsselung mit dem AES-Algorithmus verwendet. Wenn die Anwendung jedoch auf einem alten Android 4.3-Gerät oder niedriger ausgeführt wird oder ein Downgrade-APK-Angriff durchgeführt wurde, befindet sich der Schlüssel im APK selbst in der Datei „key_file.txt“ und ist fest mit „Bar12345Bar12345“ codiert.

Downgrade-Attacke ist sowohl im Rahmen forensischer Lösungen als auch der üblichen adb-Befehle zum Downgrade der apk-Anwendung sehr beliebt, um die Schwachstellen früherer Versionen im Datenschutz auszunutzen. Die Unterstützung und die Fähigkeit, Downgrade-Angriffe auszuführen, hängen vom Gerät, der Betriebssystemversion und dem Gerätehersteller sowie von der Kompatibilität der Datenbanken der neuen und alten Versionen der Anwendung ab.

Philips HUE

Philips Hue bietet eine breite Palette intelligenter Beleuchtungsprodukte für den Innen- und Außenbereich. Im Jahr 2016 wurde die Beleuchtung dieses Herstellers aufgrund eines Fehlers im Kommunikationsprotokoll bereits aus einer Entfernung von 200 Metern über ZigBee

angegriffen . Die Online-Interaktion zwischen Hub und Servern erfolgt in geschützter Form mit Schutz vor Datenabfangen. Bei der ersten Bekanntschaft wurde der Schlüssel zum Entschlüsseln von Daten auf AES nicht gefunden (es wird davon ausgegangen, dass er Teil der Firmware sein könnte). Die Interaktion zwischen der Anwendung und dem Server funktioniert über SSL und schützt vor SSL-Strip- und MITM-Angriffen. Lokale Interaktion - über HTTP.

PUT http://192.168.1.38/api/Ds7KfNjjYtC8uN mU8azGBiOSj-uacXI0q0JKaTs/groups/1/action

sowie Firmware-Download

http://iotworm.eyalro.net/

Tipps

Tipps zum Schutz intelligenter Geräte können in folgende Gruppen unterteilt werden:

Netzwerksicherheitsgruppe

- Namen maskieren . Standardmäßig haben Gerätenamen Basisnamen, die dem Gerätemodell, dem Hersteller oder dem Benutzernamen zugeordnet sind. Aus diesem Grund wird nicht empfohlen, Namen anzugeben, die Benutzerinformationen eindeutig identifizieren.

- Verschlüsselung Die Verwendung von Verschlüsselung in Heimnetzwerken und Einstellungen, um eine schwache Verschlüsselung zu vermeiden.

- Gastnetzwerke . Die Wi-Fi-Freigabe wird vorgeschlagen, um wichtige Informationen und Besucher / Freunde zu verwenden oder diesen Modus zu deaktivieren.

- Netzwerksegmentierung . Aufteilung des Netzwerks in virtuelle Segmente basierend auf dem Grad der Kritikalität der übertragenen Daten, z. B. die Zuordnung von Geräten und Hubs zu einem IOT-Subnetz, Geräte, die mit kritischen Daten und Bankdaten zu einem anderen interagieren, und Test- oder nicht vertrauenswürdige Geräte zu dem dritten. Wenn der Router mehrere SSIDs unterstützt, kann dies auch zum Trennen von Netzwerken verwendet werden.

- Firewall Firewall ist ein Muss in einer Umgebung, in der immer mehr Geräte über das Internet verfügbar sind und Sie deren Verfügbarkeitsszenarien einschränken müssen.

- Einschränkung der öffentlichen Nutzung . Ich schlage vor, die Speicherung kritischer Daten auf tragbaren Geräten, die verloren gehen können, zu trennen und zu begrenzen, insbesondere angesichts der Tatsache, dass in der Cloud viele Daten aggregiert werden und übergreifend zugänglich werden. Für öffentliche Geräte wird außerdem nicht empfohlen, Verbindungsmodi mit nicht vertrauenswürdigen Geräten zu aktivieren und eine große Anzahl von Anwendungen zu verwenden, die Daten nicht ordnungsgemäß schützen.

Passwortverwaltungsgruppe

- Die Standardanmeldeinformationen . Alle Geräte verfügen standardmäßig entweder nicht über Kennwörter oder über eine bekannte Liste von Standardkennwörtern, die sofort geändert werden müssen.

- Eindeutige Passwörter . In der Regel wird empfohlen, eindeutige Kennwörter zu verwenden, die von mehreren Kennwortmanagern überprüft wurden.

Software Management Group

- Einstellungen Ändern Sie die Standardeinstellungen und Einstellungen basierend auf Verwendungsszenarien.

- Möglichkeiten. Deaktivieren oder beschränken Sie Funktionen, die in Skripten nicht erforderlich sind. Zum Beispiel Fernbedienung, Verknüpfung von Geräten der Kategorie Smart Home oder Auto mit Facebook oder anderen sozialen Netzwerken.

- Anwendungen Differenzierung von Geräten und Anwendungen unter dem Gesichtspunkt kritischer Daten, anstatt sie innerhalb desselben Geräts zu mischen, sowie Reduzierung der Anzahl von Anwendungen, die gespeicherte oder übertragene Daten nicht schützen.

- Ein Systemupdate löst Sicherheitsprobleme, aber nicht immer bietet ein neues Update 100% igen Schutz, z. B. die Möglichkeit, mit einem neuen Kennwort für iOS 11+ zu sichern. Außerdem bieten eine Reihe von IOT-Geräten und sogar gewöhnlichen Routern je älter sie sind, desto häufiger bieten sie aus Sicht des Benutzers keine praktischen Aktualisierungsmechanismen. Daher müssen Sie Änderungen unabhängig voneinander überwachen und Geräte aktualisieren.

- VPN zum Schutz des Netzwerks, der Netzwerksegmente sowie einzelner Anwendungen und Geräte, insbesondere an öffentlichen Stellen.

Hacking Tools Group

- Verdächtige Anwendungen - Anwendungen außerhalb der offiziellen Geschäfte, Junk-Anwendungen.

- Gehackt - gehackte Anwendungen "ohne Registrierung und SMS" + Raubkopien sowie Tools zum Hacken.

- Firmware - Hersteller-Firmware (obwohl die Fakten eines vorinstallierten Schadcodes bekannt sind) sowie saubere Firmware.

Gruppe von Dienstprogrammen und Diensten von Clouds und Drittanbietern

- IoT Cloud - Analyse von Berichten über die Prüfung von Cloud-Lösungen.

- Dienste von Drittanbietern für das Internet der Dinge - häufig sind Automatisierungslösungen ein Punkt der Datenerfassung an einem Ort (innerhalb eines Benutzerkontos) und stellen bei Sicherheitsproblemen eine Vielzahl kritischer Benutzerdaten und Verwaltungsmechanismen für intelligente Dinge dar.