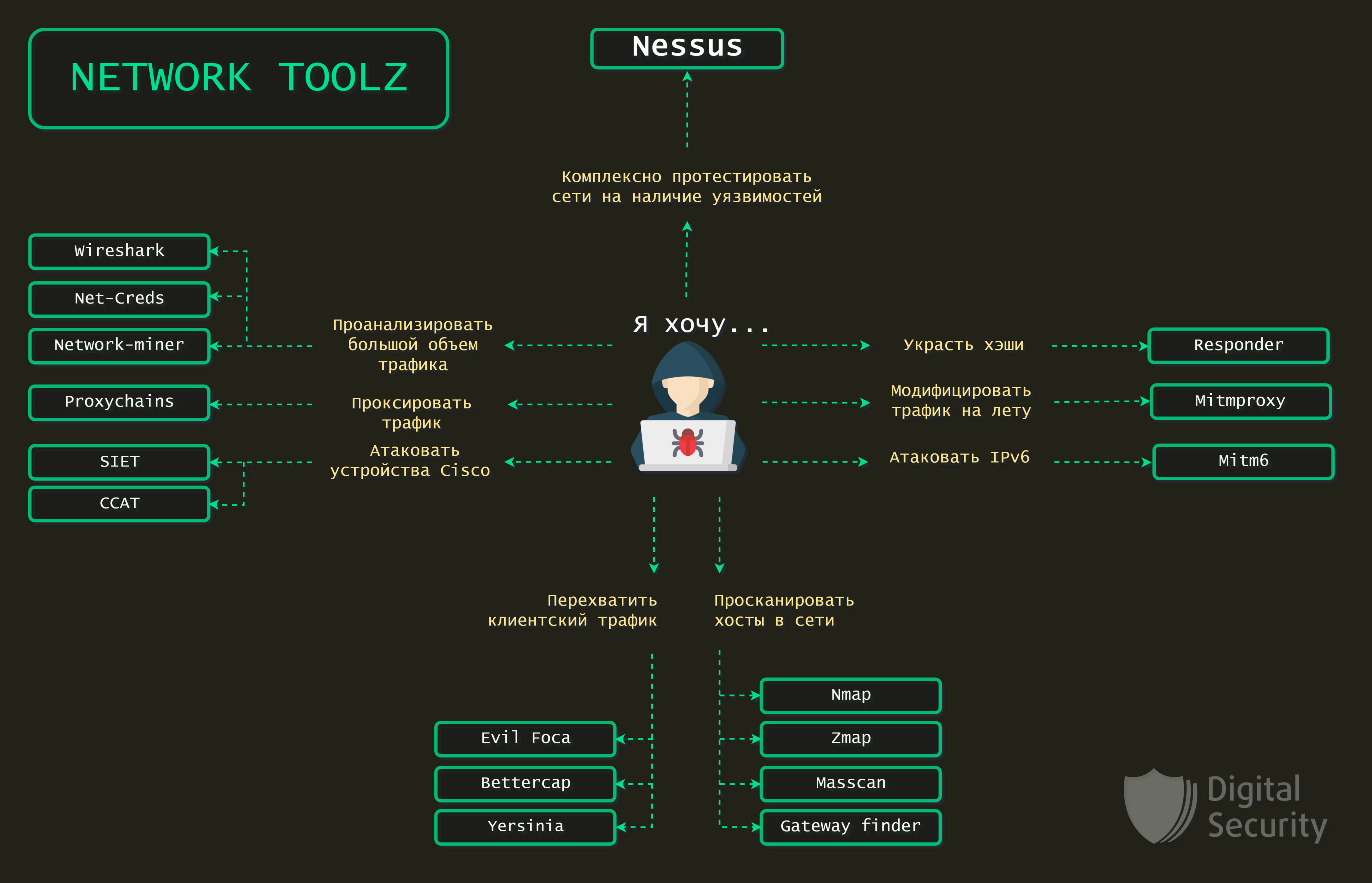

Toolkit für einen Anfänger-Pentester: Wir präsentieren eine kurze Übersicht der wichtigsten Tools, die während des Pentests des internen Netzwerks nützlich sein werden. Diese Tools werden bereits von einer Vielzahl von Spezialisten aktiv eingesetzt, sodass jeder seine Fähigkeiten kennen und perfekt beherrschen kann.

Inhalt:

Nmap

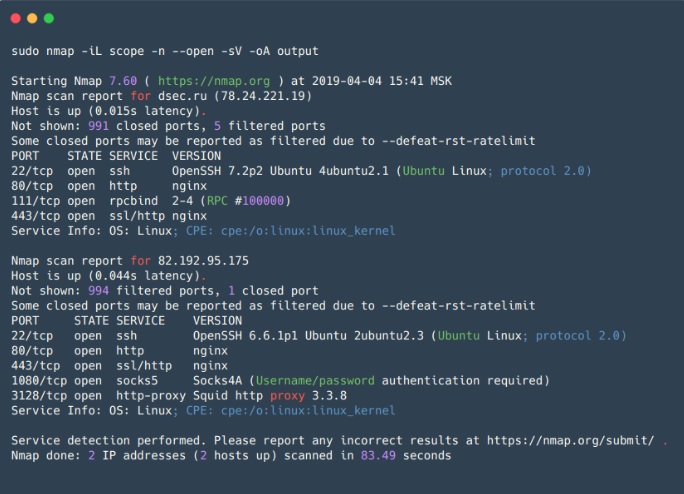

Nmap - OpenSource-Dienstprogramm zum Scannen von Netzwerken, ist eines der beliebtesten Tools bei Sicherheitspersonal und Systemadministratoren. Es wird hauptsächlich zum Scannen von Ports verwendet, verfügt aber auch über eine Vielzahl nützlicher Funktionen, was Nmap im Wesentlichen zu einem

Super-Harvester für die Netzwerkforschung macht.

Zusätzlich zur Überprüfung offener / geschlossener Ports kann Nmap den Dienst identifizieren, der den offenen Port und seine Version überwacht, und manchmal hilft es, das Betriebssystem zu bestimmen. Nmap bietet Scripting-Unterstützung für das Scannen (NSE - Nmap Scripting Engine). Mithilfe von Skripten können Sie Schwachstellen für verschiedene Dienste überprüfen (es sei denn, es gibt natürlich ein Skript für sie oder Sie können immer Ihre eigenen schreiben) oder Kennwörter von verschiedenen Diensten optimieren.

Auf diese Weise können Sie mit Nmap eine detaillierte Karte des Netzwerks erstellen, die maximalen Informationen zum Ausführen von Diensten auf Hosts im Netzwerk abrufen und einige Schwachstellen proaktiv überprüfen. Nmap verfügt auch über flexible Scaneinstellungen. Sie können die Scangeschwindigkeit, die Anzahl der Streams, die Anzahl der zu scannenden Gruppen usw. einstellen.

Praktisch zum Scannen kleiner Netzwerke und unverzichtbar für das Spot-Scannen einzelner Hosts.

Vorteile:

- Funktioniert schnell mit einer kleinen Anzahl von Hosts.

- Flexibilität der Einstellungen - Sie können Optionen so kombinieren, dass Sie in angemessener Zeit die informativsten Daten erhalten.

- Paralleles Scannen - Die Liste der Zielhosts wird in Gruppen unterteilt. Anschließend wird jede Gruppe einzeln gescannt. Das parallele Scannen wird innerhalb der Gruppe verwendet. Auch die Aufteilung in Gruppen ist ein kleiner Nachteil (siehe unten);

- Vordefinierte Skriptsätze für verschiedene Aufgaben - Sie können nicht viel Zeit damit verbringen, bestimmte Skripte auszuwählen, sondern Gruppen von Skripten angeben.

- Die Ausgabe erfolgt in 5 verschiedenen Formaten, einschließlich XML, die in andere Tools importiert werden können.

Nachteile:

- Scannen einer Gruppe von Hosts - Informationen zu einem Host sind erst verfügbar, wenn das Scannen der gesamten Gruppe abgeschlossen ist. Dies wird gelöst, indem die maximale Gruppengröße und das maximale Zeitintervall in den Optionen festgelegt werden, in denen eine Antwort auf die Anforderung erwartet wird, bevor Versuche gestoppt oder eine andere durchgeführt wird.

- Beim Scannen sendet Nmap SYN-Pakete an den Zielport und wartet auf ein Antwortpaket oder eine Zeitüberschreitung, wenn keine Antwort erfolgt. Dies wirkt sich negativ auf die Leistung des gesamten Scanners im Vergleich zu asynchronen Scannern (z. B. Zmap oder Masscan) aus.

- Wenn große Netzwerke mit Flags gescannt werden, um das Scannen zu beschleunigen (--min-rate, --min-parallelism), kann dies zu falsch negativen Ergebnissen führen und offene Ports auf dem Host überspringen. Verwenden Sie diese Optionen auch mit Vorsicht, da eine große Paketrate zu unbeabsichtigtem DoS führen kann.

Zmap

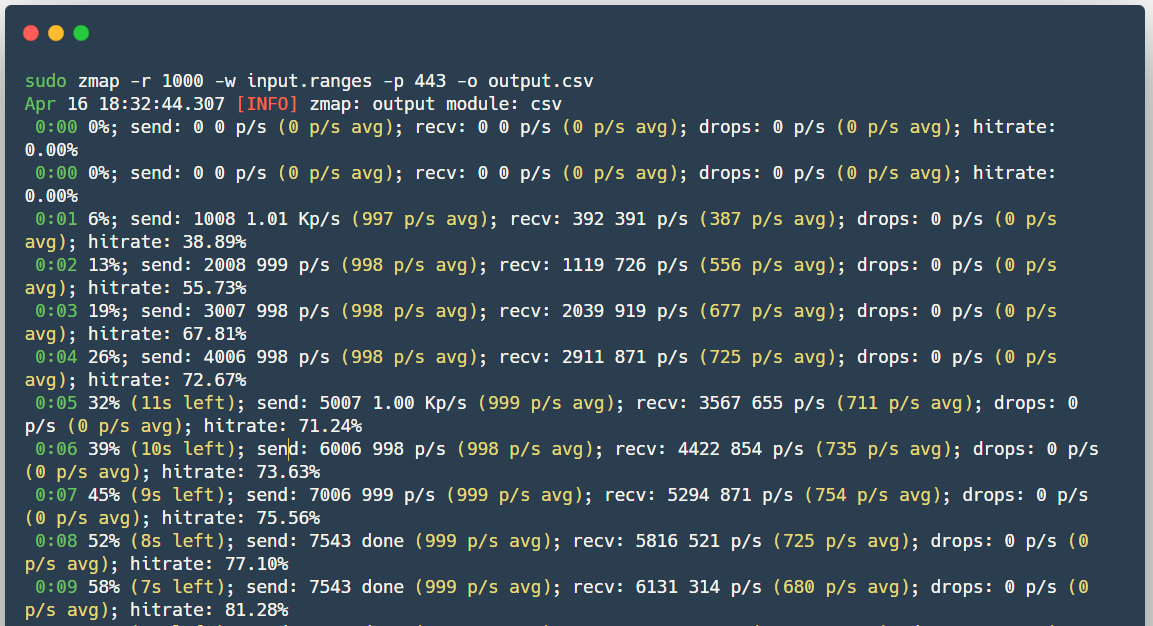

Zmap (nicht zu verwechseln mit ZenMap) ist auch ein Open-Source-Scanner, der als schnellere Alternative zu Nmap entwickelt wurde.

Im Gegensatz zu Nmap wartet Zmap beim Senden von SYN-Paketen nicht auf die Rückgabe der Antwort, sondern scannt weiter, während auf Antworten von allen Hosts gewartet wird, sodass der Verbindungsstatus nicht unterstützt wird. Wenn die Antwort auf das SYN-Paket eintrifft, versteht Zmap anhand des Inhalts des Pakets, welcher Port und auf welchem Host es geöffnet war. Außerdem sendet Zmap nur ein SYN-Paket an den zu scannenden Port. Es ist auch möglich, PF_RING zum schnellen Scannen großer Netzwerke zu verwenden, wenn Sie plötzlich eine 10-Gigabit-Schnittstelle und eine kompatible Netzwerkkarte zur Hand hatten.

Vorteile:

- Scangeschwindigkeit;

- Zmap generiert Ethernet-Frames unter Umgehung des TCP / IP-Systemstapels.

- Fähigkeit, PF_RING zu verwenden;

- ZMap randomisiert Ziele für eine gleichmäßige Lastverteilung auf der gescannten Seite.

- Integrationsfähigkeit in ZGrab (ein Tool zum Sammeln von Informationen zu Diensten auf Anwendungsebene L7).

Nachteile:

- Dies kann zu einem Denial-of-Service für Netzwerkgeräte führen, z. B. zum Deaktivieren von Zwischenroutern trotz verteilter Last, da alle Pakete einen Router passieren.

Masscan

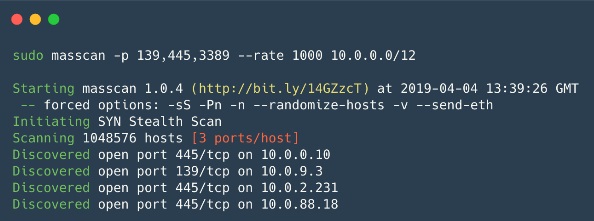

Masscan -

überraschenderweise ist es auch ein Open-Source-Scanner, der für einen bestimmten Zweck entwickelt wurde -, um das Internet noch schneller zu scannen (in weniger als 6 Minuten mit einer Geschwindigkeit von ~ 10 Millionen Paketen / s). Tatsächlich funktioniert es fast genauso wie Zmap, nur noch schneller.

Vorteile:

- Die Syntax ähnelt der von Nmap, und das Programm unterstützt auch einige Nmap-kompatible Optionen.

- Geschwindigkeit ist einer der schnellsten asynchronen Scanner.

- Ein flexibler Scanmechanismus - die Wiederaufnahme eines unterbrochenen Scans, die Lastverteilung auf mehrere Geräte (wie in Zmap).

Nachteile:

- Ähnlich wie bei Zmap ist die Belastung des Netzwerks selbst extrem hoch, was zu DoS führen kann.

- Standardmäßig ist es nicht möglich, auf Anwendungsebene L7 zu scannen.

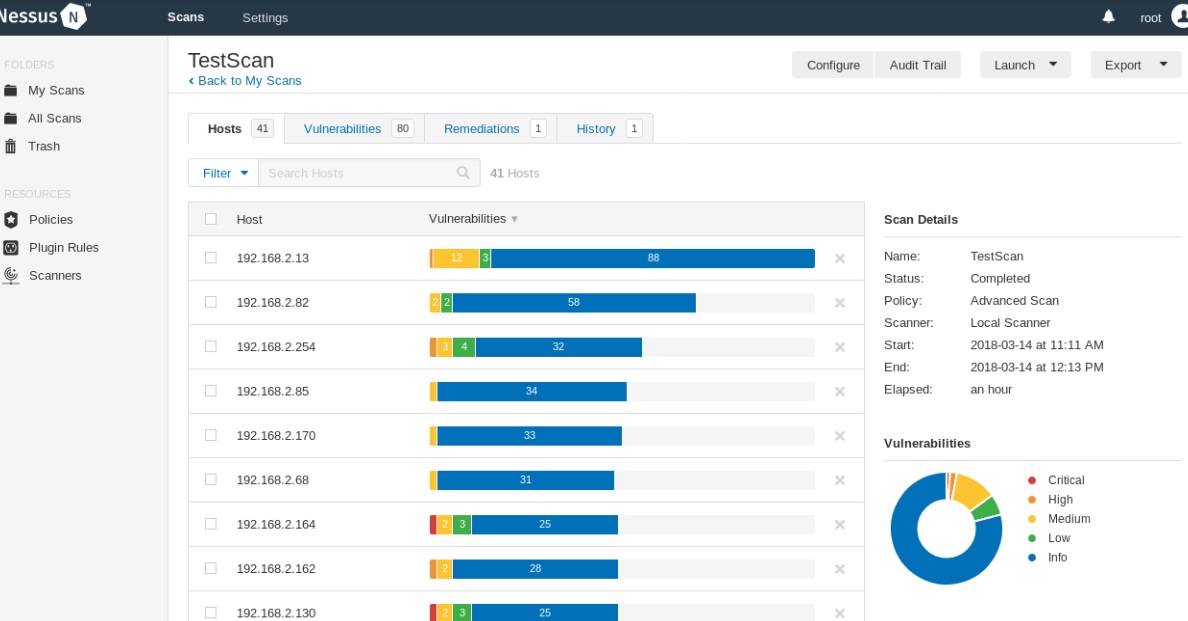

Nessus

Nessus ist ein Scanner zur Automatisierung der Überprüfung und Erkennung bekannter Schwachstellen im System. Der Quellcode ist geschlossen, es gibt eine kostenlose Version von Nessus Home, mit der Sie bis zu 16 IP-Adressen mit der gleichen Geschwindigkeit und detaillierten Analyse wie in der kostenpflichtigen Version scannen können.

Kann anfällige Versionen von Diensten oder Servern identifizieren, Fehler in der Systemkonfiguration erkennen und Bruteforce-Wörterbuchkennwörter ausführen. Es kann verwendet werden, um die Richtigkeit der Diensteinstellungen (E-Mail, Updates usw.) sowie zur Vorbereitung der PCI-DSS-Prüfung festzustellen. Darüber hinaus kann Nessus Host-Anmeldeinformationen (SSH oder ein Domänenkonto in Active Directory) übertragen. Der Scanner erhält Zugriff auf den Host und führt direkt Überprüfungen durch. Diese Option wird als

Anmeldeinformations-Scan bezeichnet . Praktisch für Unternehmen, die Audits ihrer eigenen Netzwerke durchführen.

Vorteile:

- Separate Szenarien für jede Sicherheitsanfälligkeit, deren Basis ständig aktualisiert wird;

- Ausgabe - Klartext, XML, HTML und LaTeX;

- API Nessus - Ermöglicht die Automatisierung des Scannens und Erhaltens von Ergebnissen.

- Anmeldeinformations-Scan: Sie können Windows- oder Linux-Anmeldeinformationen verwenden, um nach Updates oder anderen Schwachstellen zu suchen.

- Möglichkeit zum Schreiben eigener eingebetteter Sicherheitsmodule - Der Scanner verfügt über eine eigene Skriptsprache NASL (Nessus Attack Scripting Language).

- Sie können die Zeit für das regelmäßige Scannen des lokalen Netzwerks festlegen. Aus diesem Grund sind dem Informationssicherheitsdienst alle Änderungen in der Sicherheitskonfiguration, das Auftreten neuer Hosts und die Verwendung von Wörterbuchkennwörtern oder Standardkennwörtern bekannt.

Nachteile:

- Es kann zu Unregelmäßigkeiten beim Betrieb gescannter Systeme kommen. Wenn die Option für sichere Überprüfungen deaktiviert ist, müssen Sie sorgfältig arbeiten.

- Die kommerzielle Version ist nicht kostenlos.

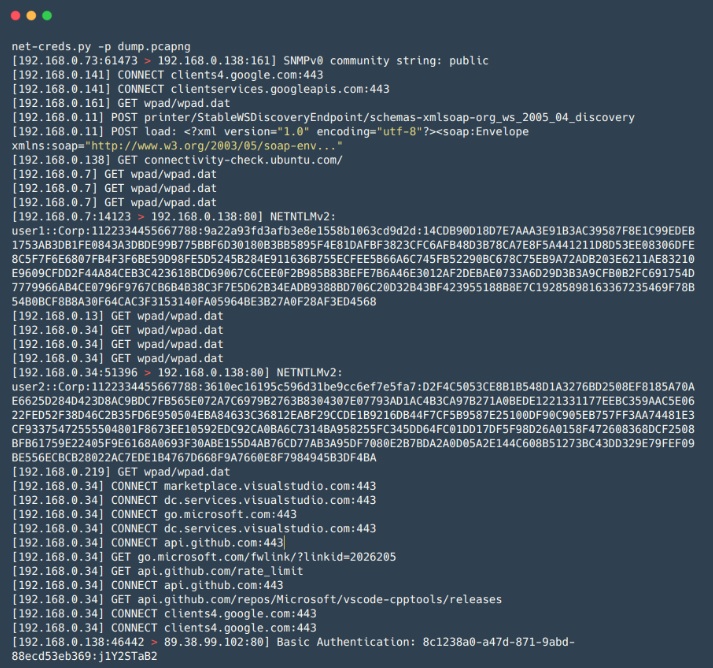

Netcreds

Net-Creds ist ein Python-Tool zum Sammeln von Passwörtern und Hashes sowie anderen Informationen, z. B. besuchten URLs, heruntergeladenen Dateien und anderen Verkehrsinformationen, sowohl in Echtzeit während eines MiTM-Angriffs als auch aus zuvor gespeicherten PCAP-Dateien . Es eignet sich für die schnelle und oberflächliche Analyse großer Verkehrsmengen, z. B. bei MiTM-Netzwerkangriffen, wenn die Zeit begrenzt ist, und die manuelle Analyse mit Wireshark erfordert viel Zeit.

Vorteile:

- Die Identifizierung von Diensten basiert auf der Analyse von Paketen, anstatt den Dienst anhand der Nummer des verwendeten Ports zu bestimmen.

- Einfach zu bedienen;

- Eine breite Palette von abgerufenen Daten - einschließlich Anmeldungen und Kennwörtern für FTP-, POP-, IMAP-, SMTP-, NTLMv1 / v2-Protokolle sowie Informationen aus HTTP-Anforderungen, z. B. Anmeldeformulare und Basisauthentifizierung.

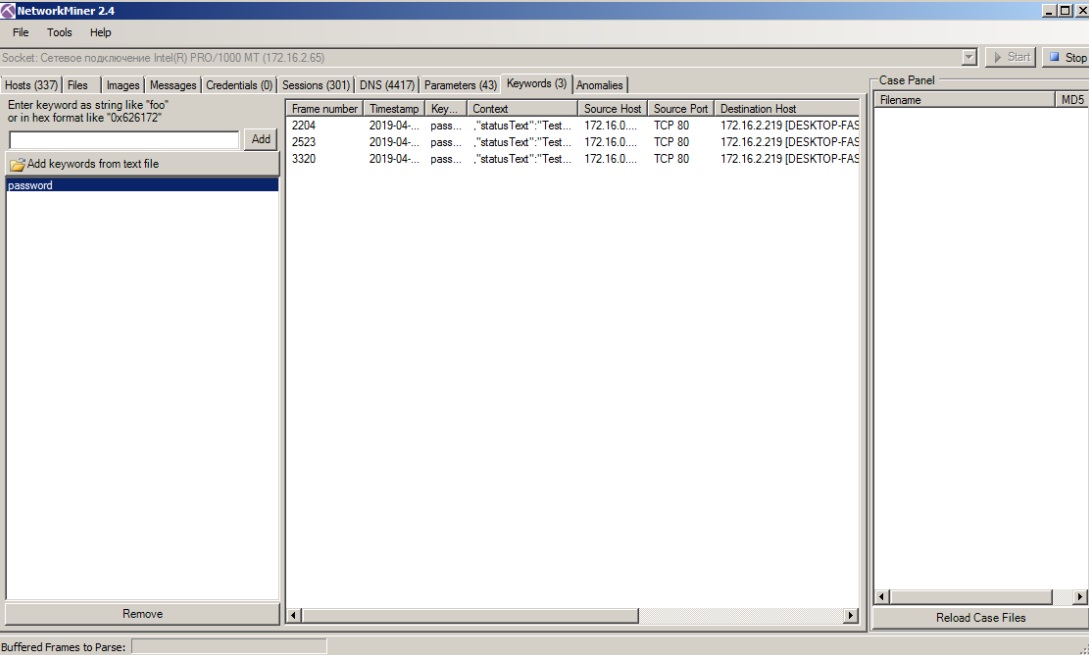

Network-Miner

Network-Miner ist ein Analogon von Net-Creds nach dem Funktionsprinzip, verfügt jedoch über eine hervorragende Funktionalität. Beispielsweise können über SMB-Protokolle übertragene Dateien extrahiert werden. Wie bei Net-Creds ist es praktisch, wenn Sie schnell eine große Menge an Datenverkehr analysieren müssen. Hat auch eine bequeme grafische Oberfläche.

Vorteile:

- Grafische Oberfläche;

- Visualisierung und Klassifizierung von Daten nach Gruppen - vereinfacht die Verkehrsanalyse und macht sie schnell.

Nachteile:

- Die Testversion verfügt über einige Funktionen.

mitm6

mitm6 - ein Tool zum Durchführen von Angriffen auf IPv6 (SLAAC-Angriff). IPv6 hat in Windows Priorität (im Allgemeinen auch in anderen Betriebssystemen). Die IPv6-Schnittstelle ist in der Standardkonfiguration aktiviert. Auf diese Weise kann ein Angreifer mithilfe von Router Advertisement-Paketen seinen eigenen DNS-Server für das Opfer einrichten. Anschließend erhält der Angreifer die Möglichkeit, das DNS des Opfers zu ersetzen . Perfekt für die Durchführung eines Relay-Angriffs mit dem Dienstprogramm ntlmrelayx, mit dem Sie Windows-Netzwerke erfolgreich angreifen können.

Vorteile:

- Es funktioniert in vielen Netzwerken hervorragend, nur aufgrund der Standardkonfiguration von Windows-Hosts und -Netzwerken.

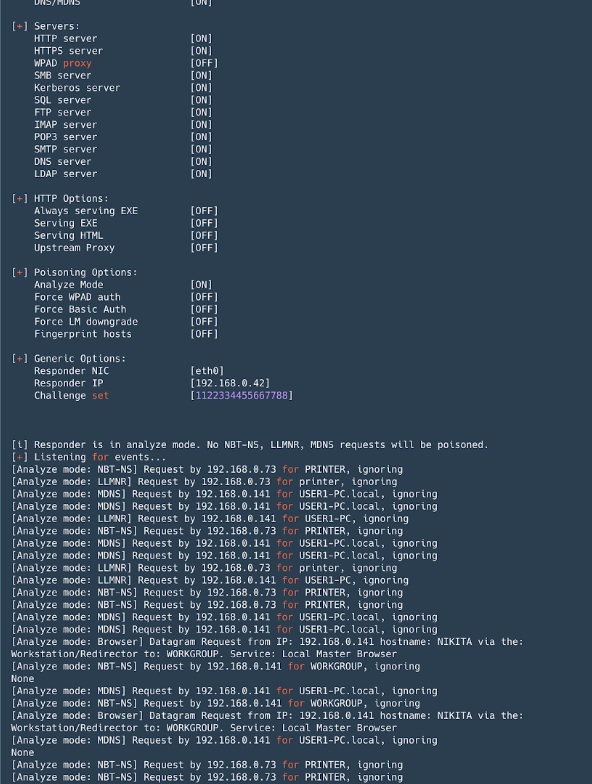

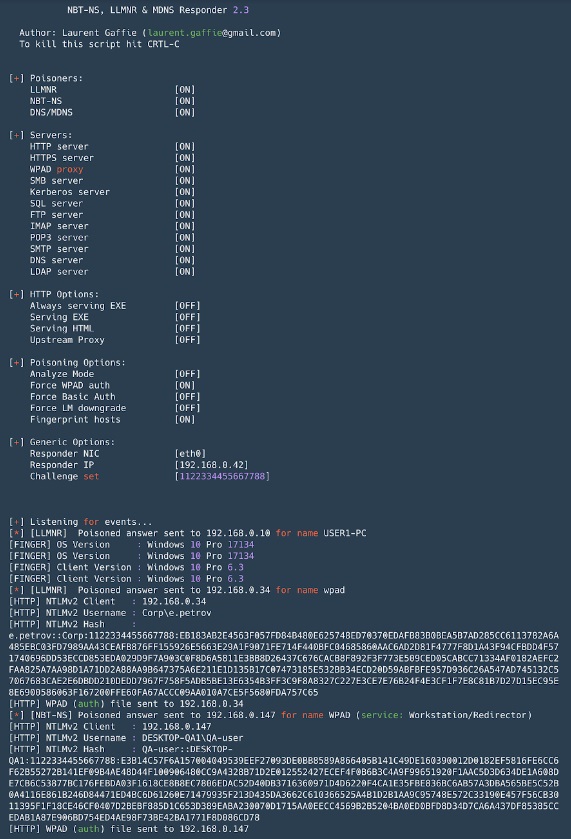

Antwort

Der Responder ist ein Tool zum Spoofing von Protokollen zur Auflösung von Broadcast-Namen (LLMNR, NetBIOS, MDNS). Ein unverzichtbares Werkzeug in Active Directory-Netzwerken. Zusätzlich zum Spoofing kann es die NTLM-Authentifizierung abfangen und verfügt über eine Reihe von Tools zum Sammeln von Informationen und Implementieren von NTLM-Relay-Angriffen.

Vorteile:

- Standardmäßig werden viele Server mit Unterstützung für die NTLM-Authentifizierung ausgelöst: SMB, MSSQL, HTTP, HTTPS, LDAP, FTP, POP3, IMAP, SMTP;

- Ermöglicht das Ersetzen von DNS bei MITM-Angriffen (ARP-Spoofing usw.).

- Fingerabdruck von Hosts, die eine Broadcast-Anfrage gestellt haben;

- Analysemodus - zur passiven Überwachung von Anfragen;

- Das NTLM-Authentifizierungs-Hash-Intercept-Format ist mit John the Ripper und Hashcat kompatibel.

Nachteile:

- Unter Windows ist das Binning von Port 445 (SMB) mit einigen Schwierigkeiten verbunden (es erfordert das Stoppen der entsprechenden Dienste und einen Neustart).

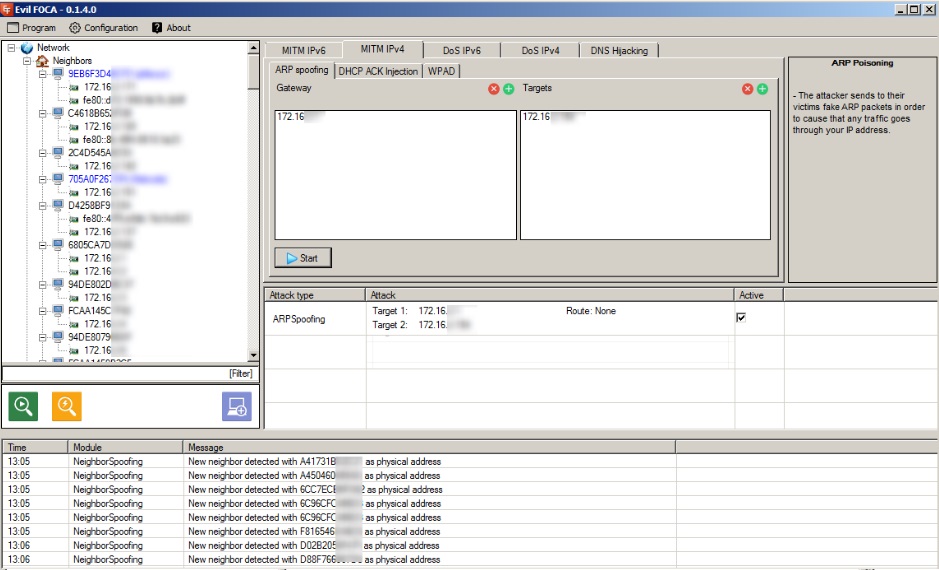

Evil_Foca

Evil Foca ist ein Tool zum Überprüfen verschiedener Netzwerkangriffe in IPv4- und IPv6-Netzwerken. Es scannt das lokale Netzwerk und identifiziert Geräte, Router und deren Netzwerkschnittstellen. Anschließend können Sie verschiedene Angriffe auf Netzwerkteilnehmer ausführen.

Vorteile:

- Praktisch für MITM-Angriffe (ARP-Spoofing, DHCP-ACK-Injektion, SLAAC-Angriff, DHCP-Spoofing);

- Sie können DoS-Angriffe ausführen - mit ARP-Spoofing für IPv4-Netzwerke und mit SLAAC DoS in IPv6-Netzwerken.

- Sie können DNS-Hijacking implementieren.

- Einfach zu bedienende, benutzerfreundliche grafische Oberfläche.

Nachteile:

- Es funktioniert nur unter Windows.

Bettercap

Bettercap ist ein leistungsstarkes Framework zum Analysieren und Angreifen von Netzwerken. Hier geht es auch um Angriffe auf drahtlose Netzwerke, BLE (Bluetooth Low Energy) und sogar MouseJack-Angriffe auf drahtlose HID-Geräte. Darüber hinaus enthält es Funktionen zum Sammeln von Informationen aus dem Verkehr (ähnlich wie bei Net-Creds). Im Allgemeinen ein Schweizer Messer (alles in einem). Vor kurzem hat es noch eine

grafische webbasierte Oberfläche .

Vorteile:

- Sniffer für Anmeldeinformationen - Sie können besuchte URLs und HTTPS-Hosts, HTTP-Authentifizierung und Anmeldeinformationen über viele verschiedene Protokolle abrufen.

- Viele integrierte MITM-Angriffe;

- Modularer transparenter HTTP (S) -Proxy - Sie können den Datenverkehr je nach Ihren Anforderungen steuern.

- Eingebauter HTTP-Server;

- Unterstützung für Caplets - Dateien, mit denen Sie komplexe und automatisierte Angriffe mit einer Skriptsprache beschreiben können.

Nachteile:

- Einige Module - zum Beispiel ble.enum - werden von macOS und Windows teilweise nicht unterstützt, andere sind nur für Linux - packet.proxy - konzipiert.

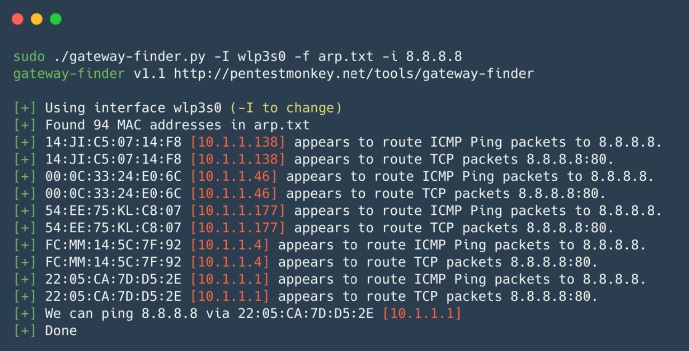

gateway_finder

Gateway Finder - Ein Python-Skript, mit dessen Hilfe mögliche Gateways im Netzwerk identifiziert werden können. Dies ist praktisch, um die Segmentierung zu überprüfen oder nach Hosts zu suchen, die zum erforderlichen Subnetz oder Internet weiterleiten können. Geeignet für interne Pentests, wenn Sie schnell nach nicht autorisierten Routen oder Routen zu anderen internen lokalen Netzwerken suchen müssen.

Vorteile:

- Einfach zu bedienen und anzupassen.

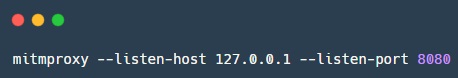

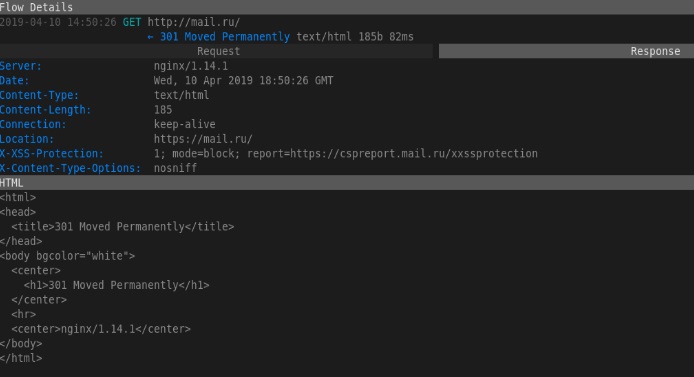

Mitmproxy

Mitmproxy ist ein OpenSource-Tool zur Analyse des mit SSL / TLS gesicherten Datenverkehrs. Mitmproxy ist natürlich praktisch, um geschützten Verkehr abzufangen und zu ändern, mit einigen Einschränkungen. Das Tool führt keine Angriffe auf die Entschlüsselung von SSL / TLS durch. Es wird verwendet, wenn Änderungen des durch SSL / TLS geschützten Datenverkehrs abgefangen und aufgezeichnet werden müssen. Es besteht aus Mitmproxy - für Traffic Proxy, Mitmdump - ähnlich wie tcpdump, jedoch für HTTP (S) Traffic, und Mitmweb - einer Webschnittstelle für Mitmproxy.

Vorteile:

- Es funktioniert mit verschiedenen Protokollen und unterstützt auch die Änderung verschiedener Formate von HTML bis Protobuf.

- API für Python - Ermöglicht das Schreiben von Skripten für nicht standardmäßige Aufgaben.

- Es kann im transparenten Proxy-Modus mit Verkehrsüberwachung arbeiten.

Nachteile:

- Das Dump-Format ist mit nichts kompatibel - es ist schwierig, grep zu verwenden, Sie müssen Skripte schreiben.

SIET

SIET ist ein Tool zur Nutzung der Funktionen des Cisco Smart Install-Protokolls. Es ist möglich, die Konfiguration abzurufen und zu ändern sowie die Kontrolle über das Cisco-Gerät zu übernehmen. Wenn Sie die Konfiguration Ihres Cisco-Geräts

abrufen konnten , können Sie sie mithilfe von

CCAT überprüfen. Dieses Tool ist nützlich, um die Sicherheit Ihrer Cisco-Gerätekonfiguration zu analysieren.

Vorteile:

Mit dem Cisco Smart Install-Protokoll können Sie:

- Ändern Sie die Adresse des TFTP-Servers auf dem Clientgerät, indem Sie ein verzerrtes TCP-Paket senden.

- Gerätekonfigurationsdatei kopieren;

- Ersetzen Sie die Gerätekonfiguration, indem Sie beispielsweise einen neuen Benutzer hinzufügen.

- Aktualisieren Sie das iOS-Image auf dem Gerät.

- Führen Sie einen beliebigen Befehlssatz auf dem Gerät aus. Dies ist eine neue Funktion, die nur in den Versionen 3.6.0E und 15.2 (2) E iOS funktioniert.

Nachteile:

- Es funktioniert mit einer begrenzten Anzahl von Cisco-Geräten. Sie benötigen außerdem eine „weiße“ IP-Adresse, um eine Antwort vom Gerät zu erhalten, oder Sie müssen sich mit dem Gerät im selben Netzwerk befinden.

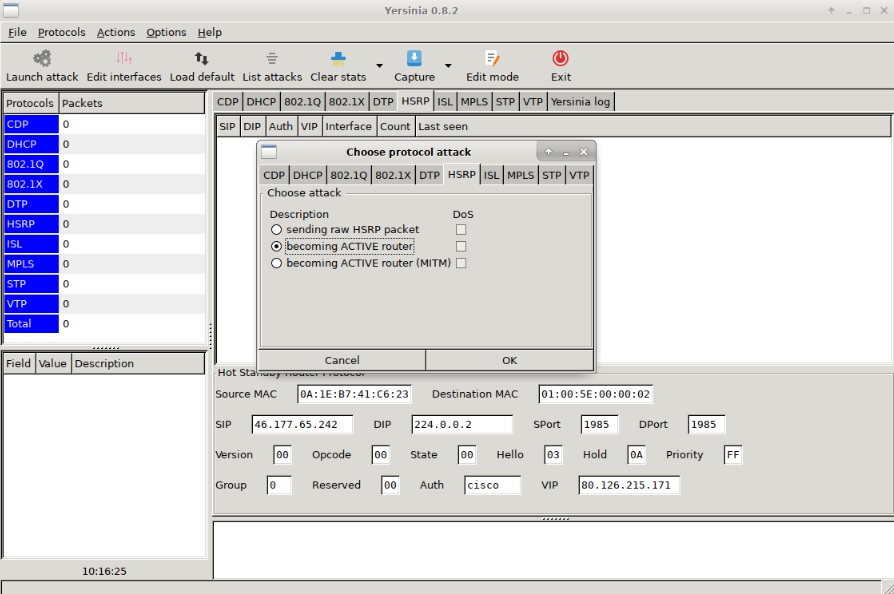

Yersinia

yersinia ist ein L2-Angriffsframework, das Sicherheitslücken in verschiedenen L2-Netzwerkprotokollen ausnutzt.

Vorteile:

- Ermöglicht den Angriff auf die Protokolle STP, CDP, DTP, DHCP, HSRP, VTP und andere.

Nachteile:

- Nicht die bequemste Schnittstelle.

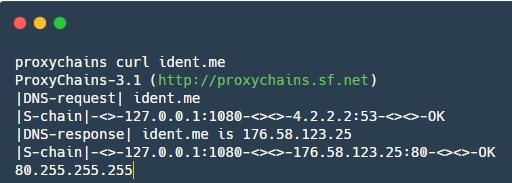

Proxy-Ketten

Proxychains ist ein Tool, mit dem Sie den Anwendungsverkehr über einen bestimmten SOCKS-Proxy umleiten können.

Vorteile:

- Hilft bei der Umleitung des Datenverkehrs zu einigen Anwendungen, die standardmäßig nicht mit Proxys arbeiten können.

In diesem Artikel haben wir kurz die Vor- und Nachteile der grundlegenden Tools für das interne Pentest-Netzwerk untersucht. Bleiben Sie dran, wir planen, solche Sammlungen weiter hochzuladen: Web, Datenbanken, mobile Anwendungen - wir werden auch darüber schreiben.

Teilen Sie Ihre Lieblingsdienstprogramme in den Kommentaren!