Bild: Bekanntes 404 Team

Bild: Bekanntes 404 TeamForscher für Informationssicherheit im Knownsec 404-Team untersuchten den Patch auf die im März entdeckte Confluence-Sicherheitsanfälligkeit und

veröffentlichten einen Code, um ihn auszunutzen. Durch die Verwendung dieses Sicherheitsfehlers können Angreifer Befehle auf dem Confluence-Server ausführen und Malware herunterladen.

Kurz nach der Veröffentlichung des Exploits für die Sicherheitsanfälligkeit entdeckten PT ESC-Experten einen massiven Versuch, ihn auszunutzen. Wir sagen Ihnen, was das Problem ist und wie Sie sich schützen können.

Was ist das Problem

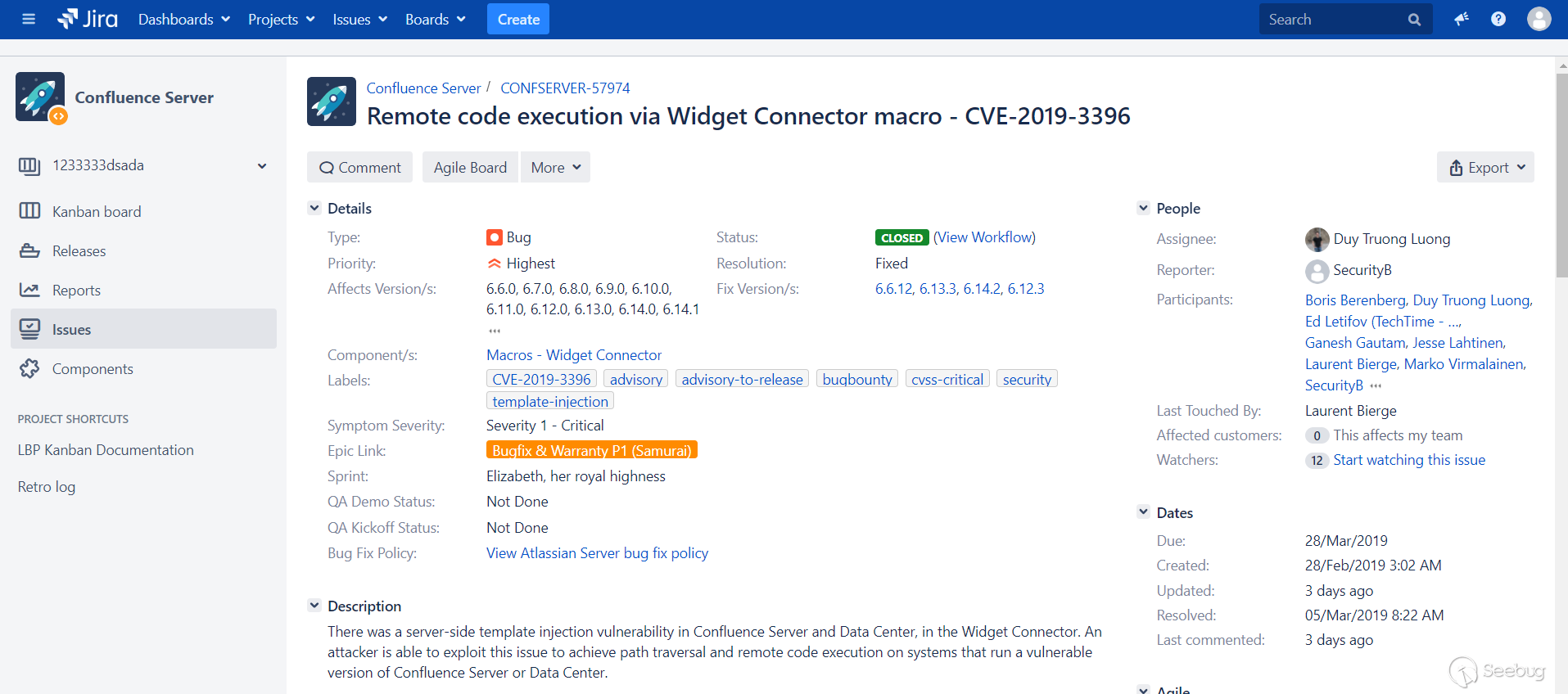

Sicherheitsanfälligkeit CVE-2019-3396 ist aufgrund eines Fehlers im Code des Widget Connector-Moduls in Confluence Server aufgetreten. Mit seiner Hilfe kann ein Angreifer den anfälligen Confluence zwingen, eine schädliche Vorlage von seinem Server herunterzuladen und Befehle auszuführen. Der Angriff erfordert keine Autorisierung auf dem Server.

In einem von den Confluence-Entwicklern von Atlassian veröffentlichten

Security Bulletin wird die Sicherheitsanfälligkeit wie folgt beschrieben:

Ein Angreifer kann die Sicherheitsanfälligkeit ausnutzen, um Vorlagen auf der Serviceseite einzufügen, Pfade zu umgehen und Code auf Systemen mit anfälligem Confluence Server und Data Server remote auszuführen.

Darüber hinaus haben Forscher von Assetnote und DEVCORE die Sicherheitsanfälligkeit CVE-2019-3395 im WebDAV-Plugin entdeckt. Sie können damit Abfragen auf der Serverseite fälschen (Server Side Request Forgery, SSRF). Hacker können zufällige HTTP- und WebDAV-Anforderungen von anfälligen Instanzen von Confluence Server und Data Server senden.

Anfällige Softwareversionen:

- Alle Versionen 1.xx, 2.xx, 3.xx, 4.xx und 5.xx.

- Alle Versionen 6.0.x, 6.1.x, 6.2.x, 6.3.x, 6.4.x und 6.5.x.

- Alle Versionen 6.6.x bis 6.6.12

- Alle Versionen 6.7.x, 6.8.x, 6.9.x, 6.10.x und 6.11.x.

- Alle Versionen 6.12.x bis 6.12.3

- Alle Versionen 6.13.x bis 6.13.3

- Alle Versionen 6.14.x bis 6.14.2

Fehler behoben:

- In Version 6.6.12 und späteren Versionen 6.6.x.

- In Version 6.12.3 und späteren Versionen 6.12.x.

- In Version 6.13.3 und späteren Versionen 6.13.x.

- In Version 6.14.2 und höher.

Bedienung

Details zur Sicherheitsanfälligkeit wurden am 10. April veröffentlicht, und schon am nächsten Tag entdeckten ESC-Experten von Positive Technologies einen Massenscan von 8090 Ports im Internet - dies ist der Standardport für den Confluence-Server.

Angriffsversuche sind leicht zu erkennen: Sie werden immer von eingehenden POST-Anforderungen an URL / rest / tinymce / 1 / macro / Preview und im Falle eines Server-Hacks von ausgehenden Anforderungen an den FTP-Server eines Angreifers zum Herunterladen einer Datei mit der Erweiterung .vm begleitet. Laut dem Suchdienst von ZoomEye sind im Internet mindestens 60.000 Confluence-Server verfügbar.

Darüber hinaus haben Experten die Infektion von Confluence-Servern mit Malware von Linux Spike Trojan, früher bekannt als MrBlack, beobachtet. Es ist eine ELF-Datei und hauptsächlich für DDoS-Angriffe gedacht.

Beim Eintritt in das System wird Malware mithilfe der Datei rc.local behoben und jedes Mal gestartet, wenn der infizierte Computer gestartet wird. Nach dem Start werden in einem separaten Thread und in einer Endlosschleife Informationen über das System gesammelt und an einen Server gesendet, der von den Angreifern C2 gesteuert wird. Unter den gesammelten Daten befinden sich Informationen über den Prozessor, Netzwerkschnittstellen und laufende Prozesse. Danach wird eine Endlosschleife in einem separaten Thread gestartet, in dem die Zeichenfolge „VERSONEX: 1 | 1 | 1 | 1 | 1 | Hacker“ an den Server gesendet wird und als Antwort auf einen Befehl gewartet wird.

Die Befehle, die die Malware ausführen kann, sind:

- Befehl über Shell ausführen

- Starten Sie DDOS

- Arbeit beenden

Der Befehl für DDOS enthält verschlüsselte AES-Adressen der Server, auf die der Angriff gestartet werden muss. Die Malware entschlüsselt mit einem Kabelschlüssel.

Verfügbare DDOS-Angriffsoptionen:

- Syn Flut

- LSYN Flut

- UDP-Flut

- UDPS-Flut

- TCP-Flut

- CC Flut

Wie Sie sich schützen können

Die Sicherheitsanfälligkeit CVE-2019-3396 wurde am 20. März 2019 behoben. Auf der Atlassian-Website finden Sie ein

Security Bulletin mit einer Beschreibung und einer Liste der gepatchten Versionen. Um die Sicherheitsanfälligkeit zu beheben, müssen Benutzer das System auf die im Patch enthaltenen Versionen aktualisieren.

Um Versuche zu erkennen, die Sicherheitsanfälligkeit CVE-2019-3396 und die Linux Spike-Aktivität auszunutzen, haben wir Regeln für Suricata IDS entwickelt: