Dieser Artikel ist eine Fortsetzung des

vorherigen Materials zu den Funktionen des Geräte-Setups von

Palo Alto Networks . Hier möchten wir über das Einrichten von

IPSec Site-to-Site-VPN auf Geräten von

Palo Alto Networks und über eine mögliche Konfigurationsoption für die Verbindung mehrerer Internetanbieter sprechen.

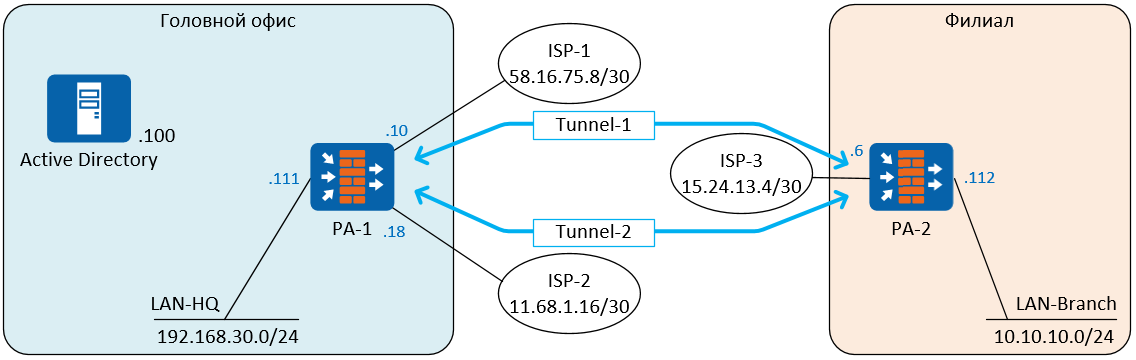

Zur Demonstration wird das Standardschema zum Verbinden der Zentrale mit der Niederlassung verwendet. Um eine fehlertolerante Internetverbindung bereitzustellen, nutzt die Zentrale die gleichzeitige Verbindung zweier Anbieter: ISP-1 und ISP-2. Die Zweigstelle hat nur eine Verbindung zu einem Anbieter, ISP-3. Zwischen den Firewalls PA-1 und PA-2 werden zwei Tunnel gebaut. Die Tunnel arbeiten im

Aktiv-Standby- Modus, Tunnel-1 ist aktiv, Tunnel-2 beginnt mit der Übertragung von Verkehr, wenn Tunnel-1 ausfällt. Tunnel-1 verwendet eine Verbindung zum ISP-1-Internetdienstanbieter, Tunnel-2 verwendet eine Verbindung zum ISP-2-Internetdienstanbieter. Alle IP-Adressen werden zu Demonstrationszwecken zufällig generiert und sind nicht realitätsbezogen.

Zum Erstellen eines Site-to-Site-VPN wird

IPSec verwendet - eine Reihe von Protokollen zum Schutz von Daten, die über IP übertragen werden.

IPSec arbeitet mit dem

ESP- Sicherheitsprotokoll (Encapsulating Security Payload), das die Verschlüsselung der übertragenen Daten ermöglicht.

IPSec enthält

IKE (Internet Key Exchange), das Protokoll, das für die Aushandlung von SA-Sicherheitsparametern (Security Associations) verantwortlich ist, die zum Schutz der übertragenen Daten verwendet werden. PAN-Firewalls unterstützen

IKEv1 und

IKEv2 .

In

IKEv1 VPN wird die Verbindung in zwei Phasen aufgebaut:

IKEv1 Phase 1 (IKE-Tunnel) und

IKEv1 Phase 2 (IPSec-Tunnel).

Daher werden zwei Tunnel erstellt, von denen einer für den Austausch von

Dienstinformationen zwischen Firewalls und der zweite für die Verkehrsübertragung dient. In

IKEv1 Phase 1 gibt es zwei Betriebsmodi: Hauptmodus und aggressiver Modus. Der aggressive Modus verwendet weniger Nachrichten und ist schneller, unterstützt jedoch keinen Peer-Identitätsschutz.

IKEv2 ersetzte

IKEv1 und im Vergleich zu

IKEv1 besteht sein Hauptvorteil in geringeren Bandbreitenanforderungen und einer schnelleren SA-Aushandlung.

IKEv2 verwendet weniger Dienstnachrichten (insgesamt 4), unterstützt das EAP- und MOBIKE-Protokoll und fügt einen Peer-Verfügbarkeitsprüfungsmechanismus hinzu, mit dem ein Tunnel erstellt wird -

Liveness Check , der die Dead Peer-Erkennung in IKEv1 ersetzt. Wenn der Test fehlschlägt, kann

IKEv2 den Tunnel zurücksetzen und dann so schnell wie möglich automatisch wiederherstellen. Hier können

Sie mehr über die Unterschiede

lesen .

Wenn der Tunnel zwischen Firewalls verschiedener Hersteller aufgebaut ist, kann es zu Fehlern bei der Implementierung von

IKEv2 kommen . Aus

Gründen der Kompatibilität mit solchen Geräten kann

IKEv1 verwendet werden . In anderen Fällen ist es besser,

IKEv2 zu verwenden.

Einrichtungsschritte:

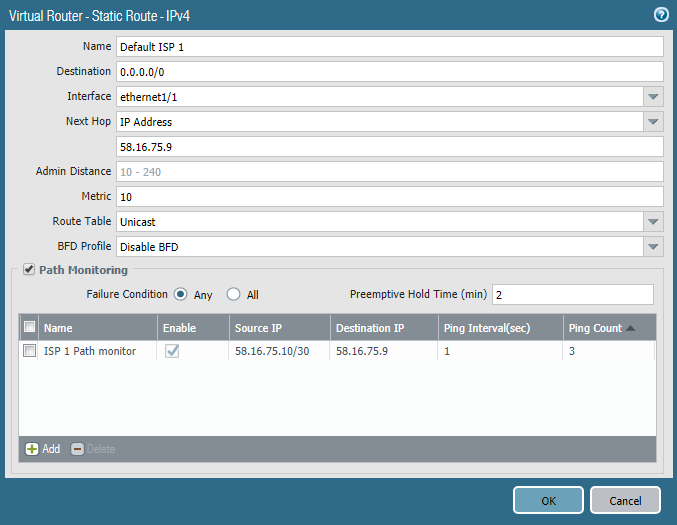

• Konfigurieren von zwei Internetanbietern im Active \ Standby-ModusEs gibt verschiedene Möglichkeiten, diese Funktion zu implementieren. Eine davon ist die Verwendung des

Pfadüberwachungsmechanismus , der seit

PAN-OS 8.0.0 verfügbar ist. In diesem Beispiel wird Version 8.0.16 verwendet. Diese Funktion ähnelt IP SLA in Cisco-Routern. Im Parameter der statischen Standardroute wird das Senden von Ping-Paketen an eine bestimmte IP-Adresse von einer bestimmten Quelladresse konfiguriert. In diesem Fall pingt die Ethernet1 / 1-Schnittstelle das Standard-Gateway einmal pro Sekunde an. Wenn auf drei Pings hintereinander keine Antwort erfolgt, wird die Route als nicht funktionsfähig betrachtet und aus der Routing-Tabelle entfernt. Dieselbe Route wird in Richtung des zweiten Internetproviders konfiguriert, jedoch mit mehr Metriken (es handelt sich um eine Sicherung). Sobald die erste Route aus der Tabelle entfernt wurde, sendet die Firewall Datenverkehr entlang der zweiten Route -

Failover . Wenn der erste Anbieter auf Pings reagiert, kehrt seine Route zur Tabelle zurück und ersetzt die zweite aufgrund der besten Metrik -

Failback . Der

Failover- Vorgang dauert abhängig von den konfigurierten Intervallen einige Sekunden. In jedem Fall erfolgt der Vorgang jedoch nicht sofort, und zu diesem Zeitpunkt geht der Datenverkehr verloren.

Fail-Back- Pässe ohne Verkehrsverlust. Es ist möglich, das

Failover mit

BFD zu beschleunigen, wenn Ihr ISP diese Option bietet.

BFD wird ab der

PA-3000-Serie und

VM-100 unterstützt . Als Ping-Adresse ist es besser, nicht das Gateway des Anbieters anzugeben, sondern eine öffentliche, immer zugängliche Internetadresse.

• Erstellen einer Tunnelschnittstelle

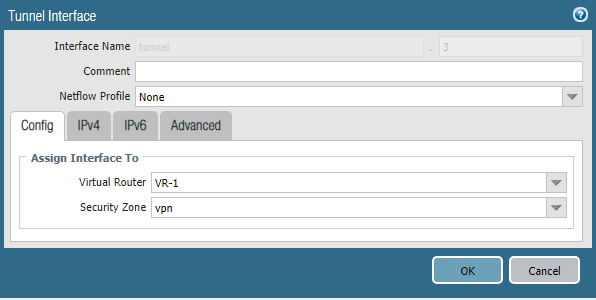

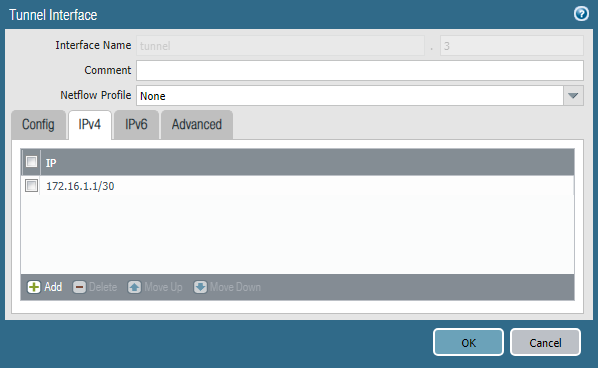

• Erstellen einer TunnelschnittstelleDer Verkehr innerhalb des Tunnels wird über spezielle virtuelle Schnittstellen übertragen. Jeder von ihnen muss mit einer IP-Adresse aus dem Transitnetzwerk konfiguriert sein. In diesem Beispiel wird das Subnetz 172.16.1.0/30 für Tunnel-1 und das Subnetz 172.16.2.0/30 für Tunnel-2 verwendet.

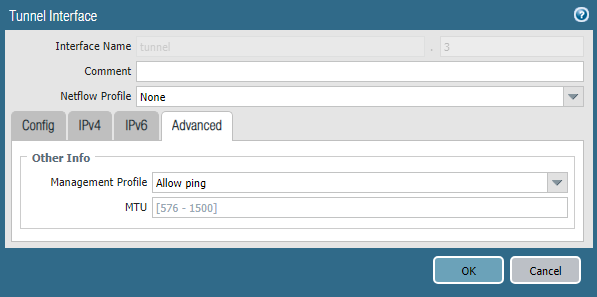

Die Tunnelschnittstelle wird im Abschnitt

Netzwerk -> Schnittstellen -> Tunnel erstellt . Sie müssen den virtuellen Router und die Sicherheitszone sowie die IP-Adresse des entsprechenden Transportnetzwerks angeben. Die Schnittstellennummer kann beliebig sein.

Im Abschnitt

Erweitert können Sie ein

Verwaltungsprofil angeben, das das Pingen an diese Schnittstelle ermöglicht. Dies kann zum Testen hilfreich sein.

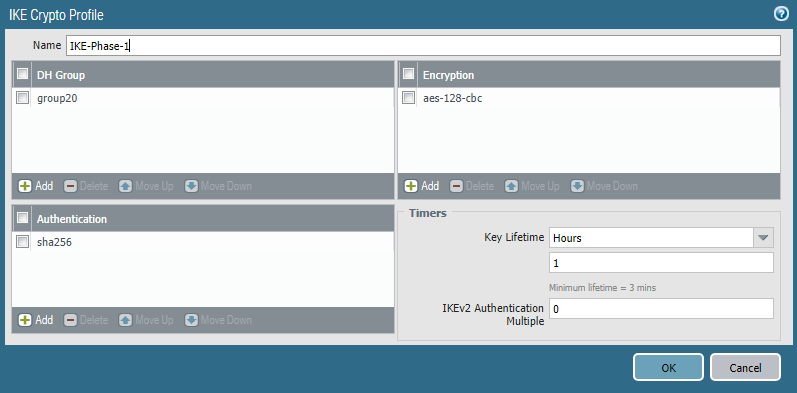

• Konfigurieren Sie das IKE-ProfilDas IKE-Profil

• Konfigurieren Sie das IKE-ProfilDas IKE-Profil ist für den ersten Schritt beim Erstellen einer VPN-Verbindung verantwortlich. Hier werden die Tunnelparameter der

IKE-Phase 1 angegeben. Das Profil wird im Abschnitt

Netzwerk -> Netzwerkprofile -> IKE Crypto erstellt . Sie müssen den Verschlüsselungsalgorithmus, das Hashing, die Diffie-Hellman-Gruppe und die Schlüssellebensdauer angeben. Je komplexer die Algorithmen sind, desto schlechter ist im Allgemeinen die Leistung. Sie müssen basierend auf bestimmten Sicherheitsanforderungen ausgewählt werden. Es wird jedoch dringend davon abgeraten, die Diffie-Hellman-Gruppe unter 14 Jahren zum Schutz wichtiger Informationen zu verwenden. Dies liegt an der Sicherheitsanfälligkeit des Protokolls, die nur mit einer Modulgröße von 2048 Bit oder höher oder an elliptischen Kryptografiealgorithmen, die in den Gruppen 19, 20, 21, 24 verwendet werden, ausgeglichen werden kann. Diese Algorithmen sind produktiver als herkömmliche Kryptografie.

Weitere Details hier . Und

hier .

• Konfigurieren Sie das IPSec-Profil

• Konfigurieren Sie das IPSec-ProfilDer zweite Schritt beim Erstellen einer VPN-Verbindung ist der IPSec-Tunnel. SA-Parameter dafür werden unter

Netzwerk -> Netzwerkprofile -> IPSec-Kryptoprofil konfiguriert. Hier müssen Sie das IPSec-Protokoll -

AH oder

ESP sowie

SA- Parameter - Hashing, Verschlüsselungsalgorithmen, Diffie-Hellman-Gruppen und die Lebensdauer der Schlüssel angeben. Die SA-Einstellungen in IKE Crypto Profile und IPSec Crypto Profile stimmen möglicherweise nicht überein.

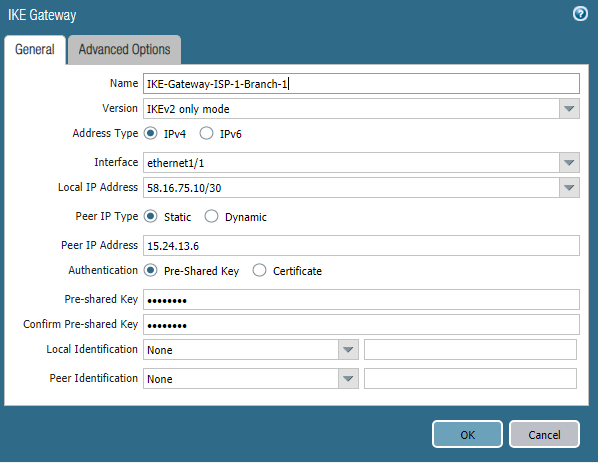

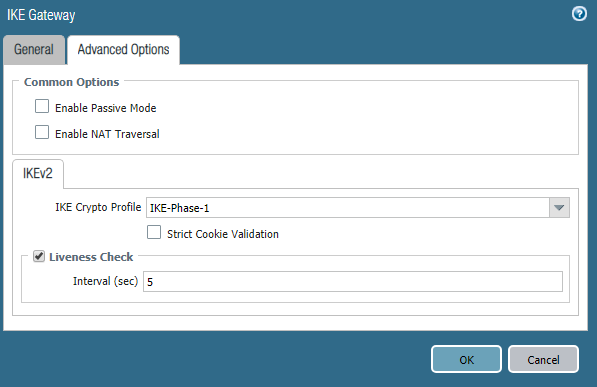

• Konfigurieren Sie IKE GatewayEin IKE-Gateway

• Konfigurieren Sie IKE GatewayEin IKE-Gateway ist ein Objekt, das den Router oder die Firewall identifiziert, mit denen ein VPN-Tunnel erstellt wird. Für jeden Tunnel müssen Sie Ihr eigenes

IKE-Gateway erstellen. In diesem Fall werden zwei Tunnel erstellt, einer über jeden Internetprovider. Die entsprechende ausgehende Schnittstelle und ihre IP-Adresse, Peer-IP-Adresse und gemeinsamer Schlüssel werden angezeigt. Sie können Zertifikate als Alternative zu einem gemeinsam genutzten Schlüssel verwenden.

Dies zeigt das zuvor erstellte

IKE-Kryptoprofil an . Die Parameter für das zweite

IKE Gateway- Objekt sind mit Ausnahme der IP-Adressen ähnlich. Wenn sich die Firewall von Palo Alto Networks hinter einem NAT-Router befindet, muss der

NAT-Traversal- Mechanismus aktiviert sein.

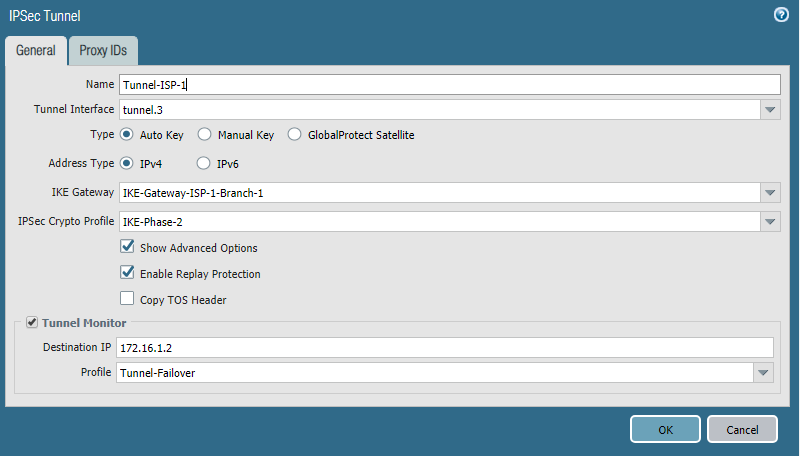

• Konfigurieren Sie den IPSec-TunnelIPSec-Tunnel

• Konfigurieren Sie den IPSec-TunnelIPSec-Tunnel ist ein Objekt, das die IPSec-Tunnelparameter angibt, wie der Name schon sagt. Hier müssen Sie die Tunnelschnittstelle und zuvor erstellte

IKE Gateway- ,

IPSec Crypto Profile- Objekte angeben. Um eine automatische Umschaltung des Routings zum Standby-Tunnel sicherzustellen, müssen Sie

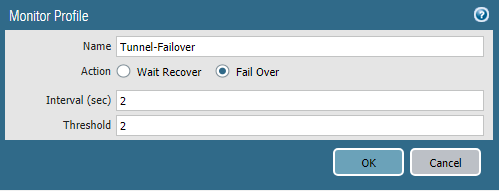

Tunnel Monitor aktivieren. Dies ist ein Mechanismus, der mithilfe des ICMP-Verkehrs überprüft, ob ein Peer am Leben ist. Als Zieladresse müssen Sie die IP-Adresse der Tunnelschnittstelle des Peers angeben, mit dem der Tunnel erstellt wird. Das Profil zeigt die Timer und die Aktion bei Verbindungsverlust an.

Warten Wiederherstellen - Warten Sie, bis die Verbindung wiederhergestellt ist.

Failover - Senden Sie gegebenenfalls Datenverkehr auf einer anderen Route. Die Konfiguration des zweiten Tunnels ist völlig identisch, die zweite Tunnelschnittstelle und das IKE-Gateway werden angezeigt.

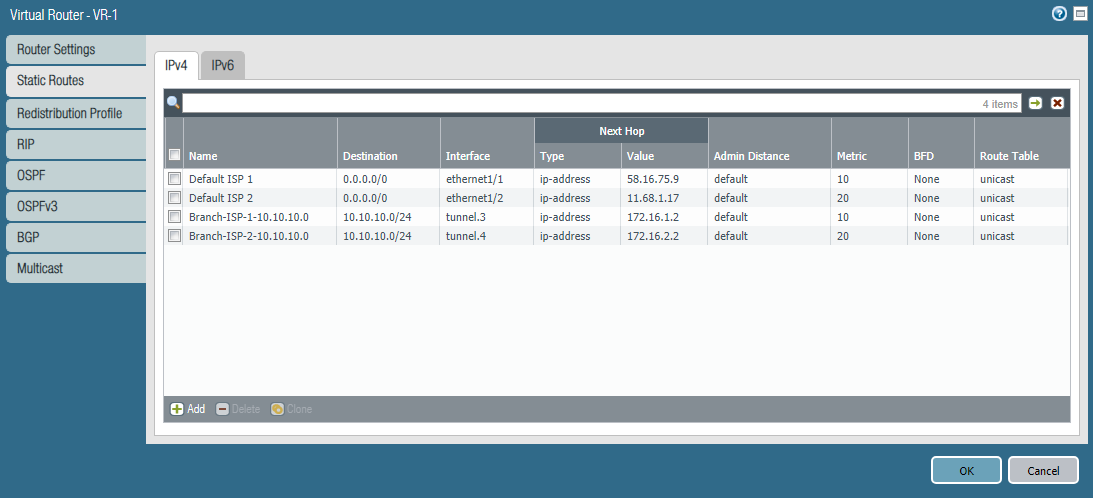

• Routing-Setup

• Routing-SetupIn diesem Beispiel wird statisches Routing verwendet. In der PA-1-Firewall müssen Sie zusätzlich zu zwei Standardrouten zwei Routen zum Subnetz 10.10.10.0/24 in der Verzweigung angeben. Eine Route verwendet Tunnel-1, die andere Tunnel-2. Die Route durch Tunnel-1 ist einfach, da sie eine niedrigere Metrik hat. Der

Pfadüberwachungsmechanismus für diese Routen wird nicht verwendet.

Tunnel Monitor ist für die Umschaltung verantwortlich.

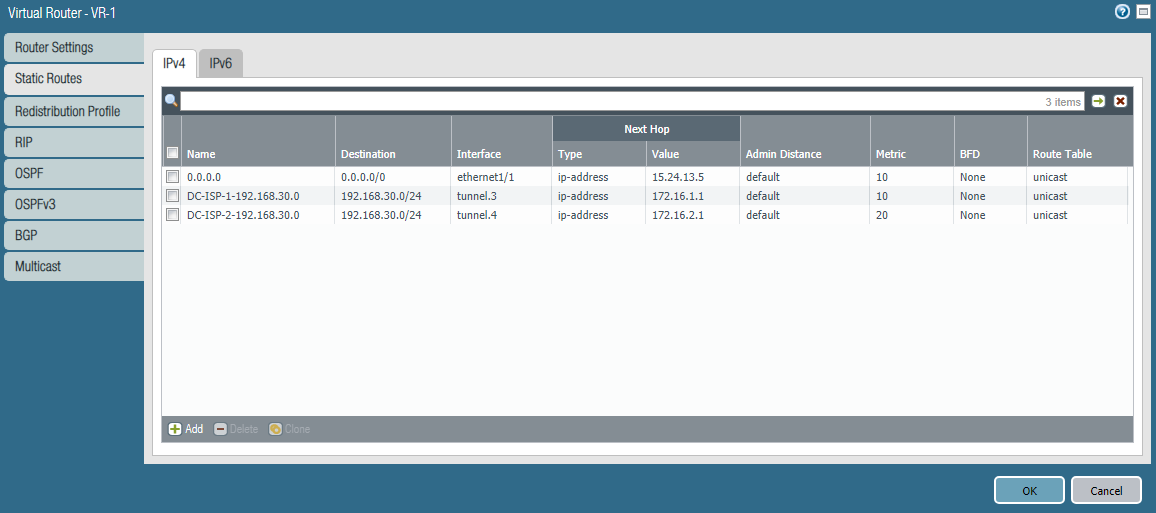

Die gleichen Routen für das Subnetz 192.168.30.0/24 müssen auf PA-2 konfiguriert werden.

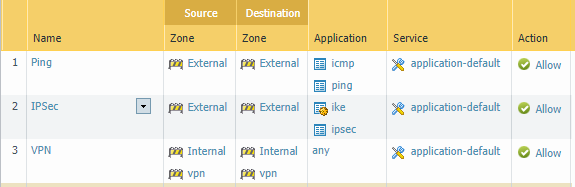

• Konfigurieren Sie Netzwerkregeln

• Konfigurieren Sie NetzwerkregelnDamit der Tunnel funktioniert, benötigen Sie drei Regeln:

- Aktivieren Sie ICMP auf externen Schnittstellen, damit Path Monitor funktioniert.

- Aktivieren Sie für IPSec ike- und ipsec- Anwendungen auf externen Schnittstellen.

- Zulassen des Datenverkehrs zwischen internen Subnetzen und Tunnelschnittstellen.

Fazit

FazitDieser Artikel beschreibt die Konfiguration einer ausfallsicheren Internetverbindung und eines

Site-to-Site-VPN . Wir hoffen, dass die Informationen nützlich waren und der Leser eine Vorstellung von den in den

Palo Alto-Netzwerken verwendeten Technologien bekam. Wenn Sie Fragen zur Anpassung und Vorschläge zu den Themen zukünftiger Artikel haben - schreiben Sie diese in die Kommentare, wir beantworten diese gerne.