Sie haben viele Male über Botnets auf Habré geschrieben, was nicht verwunderlich ist - dies ist wirklich eine bedeutende Bedrohung, die nicht verschwunden ist. In unserem heutigen Artikel werden wir darüber sprechen, welche Botnets 2019 relevant sind und welchen Schaden sie für Unternehmen anrichten können - nicht große Unternehmen, sondern kleine und mittlere Unternehmen.

An wen richtet sich die Bedrohung?

Laut

Securelist sind Finanzorganisationen und -dienste für Botnet-Entwickler von größtem Interesse. Sie machen mehr als 70% aller Angriffe aus. Dies sind Online-Banking-Dienste, Online-Shops, verschiedene Arten von Zahlungsaggregatoren usw.

Der zweite Platz (hier nur etwa 6% aller Angriffe) wird von sozialen Netzwerken und großen Informationsseiten sowie Suchmaschinen und Social Mail-Diensten belegt. Hier versuchen Angreifer, so viele persönliche Daten des Benutzers wie möglich für weitere Angriffe zu erfassen.

Der dritte Platz mit ungefähr 5% wird von Ressourcen belegt, die verschiedene Produkte und Dienstleistungen anbieten, und diese Websites sind keine Online-Shops. Hosting-Anbieter und einige andere Organisationen fallen in diese Kategorie. Angreifer sind in erster Linie an den persönlichen Daten des Opfers interessiert.

Außerdem haben „Botovods“ ihre Systeme an verschiedene Arten von Kryptowährungsdiensten gesendet, einschließlich Börsen, Brieftaschen usw.

Es ist klar, dass Angreifer in erster Linie an Unternehmen aus reichen Ländern interessiert sind, sodass Dienste und Standorte in den USA, Großbritannien, Kanada, Europa und China angegriffen werden.

Wie schadet ein Botnetz dem Geschäft?

Spam von Firmen-IP-AdressenEin Botnetz darf nicht für komplexe Angriffe „eingesperrt“ werden, sondern fungiert als Spam-Tool. Und je mehr Elemente im Botnetz enthalten sind, desto höher ist die Effizienz dieses Tools. Wenn Spam von infizierten Geräten eines Unternehmens gesendet wird, wird seine IP-Adresse automatisch an Spamfilter weitergeleitet. Dies bedeutet, dass nach einiger Zeit alle E-Mails, die von Mitarbeitern des Unternehmens von lokalen PCs gesendet werden, an Spam von Kunden, Partnern und anderen Kontakten gesendet werden. Es ist nicht so einfach, diese Situation zu korrigieren, aber es kann erheblichen Schaden anrichten (man kann sich vorstellen, wie die Vereinbarung gebrochen wird, weil wichtige Dokumente nicht rechtzeitig in die richtigen Hände geraten sind).

DDoS von Firmen-IP-AdressenUngefähr das gleiche wie im obigen Fall, nur dieses Mal verwendet das Botnetz infizierte Computer des Unternehmens, um DDoS-Angriffe durchzuführen. In diesem Fall werden die im „dunklen Geschäft“ angezeigten IPs von verschiedenen Anbietern auf die schwarze Liste gesetzt und blockiert. Zukünftig werden Mitarbeiter des Unternehmens, deren PCs betroffen waren, Schwierigkeiten beim Zugriff auf bestimmte Ressourcen haben - Anfragen werden auf der Ebene von Anbietern verschiedener Größenordnungen blockiert.

In einigen Fällen können Unternehmen den Netzwerkzugriff vollständig deaktivieren, wenn der Angriff schwerwiegend war. Und das Fehlen des Internets, selbst für mehrere Stunden, ist ein ernstes Problem für das Geschäft.

Direkter DDoS-Angriff auf ein UnternehmenFür DDoS-Angriffe wird eine große Anzahl von Botnetzen erstellt. Ihre Leistung ist jetzt sehr hoch, sodass das durchschnittliche Botnetz die Dienste und Websites eines regulären Unternehmens vollständig „platzieren“ kann. Und das ist ein sehr teures Vergnügen. Experten zufolge kann ein solches direktes Unternehmen ein Unternehmen in Höhe von

20.000 bis 100.000 US-Dollar pro Stunde kosten.

Selbst wenn die Dienste des angegriffenen Unternehmens weiterhin funktionieren, ist dies viel langsamer als gewöhnlich. Dies ist ein direkter und indirekter Verlust. Und selbst bei einem schwachen DDoS-Angriff, der die Effizienz des Unternehmens nicht beeinträchtigte, können "schmutzige Protokolle" auftreten - wenn die Analyse der Dienste des Unternehmens aufgrund der großen Anzahl von IPs von Drittanbietern nicht möglich ist. Google Analytics wird in solchen Fällen unbrauchbar.

Diebstahl wichtiger InformationenDie heute existierenden Botnets sind multifunktional und bestehen aus einer Vielzahl von Modulen. Ein Botnetzbetreiber kann ein "schlafendes" Botnetz in einen Unternehmensdatendieb verwandeln (Kundendaten, Zugriff auf interne Ressourcen, Zugriff auf eine Kundenbank usw.). auf Knopfdruck. Dies ist eine viel empfindlichere Bedrohung für Unternehmen als Spam oder DDoS.

Ein Botnetz kann Daten auf viele Arten stehlen, einschließlich solcher wie Keylogging. Ein Keylogger kann beispielsweise für die Arbeit mit PayPal „geschärft“ und nur aktiviert werden, wenn ein Benutzer versucht, sich in sein Konto einzuloggen.

Proxies für AngriffeEin Botnetz kann Unternehmenscomputer in Proxys verwandeln, die als „Transitpunkt“ für Angriffe dienen. Und hier ist alles viel schlimmer als bei Spam oder DDoS - wenn der Angriff schwerwiegend war und jemandem Schaden zufügte, könnte das Unternehmen von den Strafverfolgungsbehörden aufmerksam beobachtet werden.

UnternehmensressourcenWenn das Botnetz aktiv ist, sind möglicherweise erhebliche Rechenressourcen erforderlich. Das heißt, Unternehmensmaschinen werden von Cyberkriminellen mit entsprechender Energie und Prozessorzeit verwendet. Wenn ein Unternehmen, dessen Computer infiziert sind, mit ressourcenintensiven Kosten arbeitet, kann dies die Effizienz von Arbeitsprozessen beeinträchtigen. Ein Beispiel ist der Bergbau. Ein Botnetz kann als Bergmann aktiviert werden, und dann geben infizierte PCs Angreifern einen erheblichen Teil ihrer Münzgewinnungskraft.

ReputationsverlustAll dies kann letztendlich den Ruf des Unternehmens beeinträchtigen, da eine Organisation, deren IP-Adressen in „dunklen Angelegenheiten“ gesehen werden, eine schwierige Situation sein wird. Es ist vielleicht nicht so einfach, alles wieder auf den ersten Platz zu bringen.

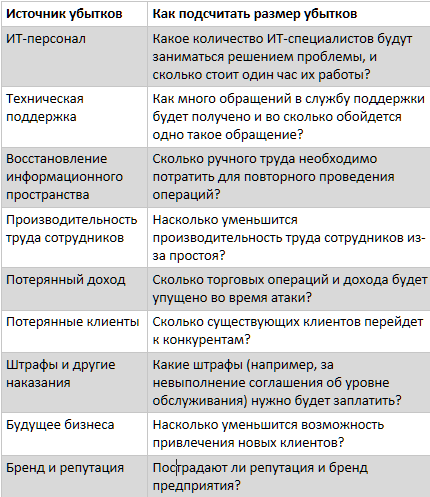

Wie berechnet man Verluste?

Es ist natürlich besser, wenn es keine Verluste gibt. Wenn es jedoch ein Problem mit dem Botnetz gibt, können Sie die aktuellen und zukünftigen Kosten, die zur Behebung des Problems erforderlich sind, mithilfe des folgenden Algorithmus berechnen. Wir fassen alle kostspieligen Artikel zusammen und erhalten den Gesamtbetrag.

Laut dem Ponemon Institute

können die Verluste in schwierigen Situationen, in denen das Unternehmen nicht mehr arbeitet,

enorm sein und sich auf Tausende von Dollar pro Minute belaufen. Bei großen Unternehmen sind dies Hunderttausende. Für kleine und mittlere Unternehmen ist der Gesamtverlust nicht so groß wie der von Unternehmen, aber für das Unternehmen selbst können sogar ein paar tausend Dollar ein unzulässiger Luxus sein, wenn wir von einer kleinen Organisation sprechen.

Botnet-Beispiele

Es gibt viele kleine und große Botnetze mit Millionen von Elementen in ihrem Netzwerk. Als Beispiel können wir diejenigen nennen, die

2018 am aktivsten waren (und die heute nirgendwo hingegangen sind).

Beta-BotDie Anzahl der von diesem Botnetz begangenen Angriffe beträgt mehr als 13% des Gesamtvolumens der einzigartigen Angriffe von 2018. Die Malware funktionierte in 42 Ländern. Das größte Interesse ihrer Entwickler wurde durch Finanzdienstleistungen, soziale Netzwerke und große Portale verursacht.

Trickster (TrickBot)Fast das gleiche aktive Botnetz wie das vorherige. Mit seiner Hilfe wurden 12,85% der Gesamtzahl der eindeutigen Angriffe begangen. Er arbeitete in 65 Ländern, griff Finanz- und Kryptowährungsdienste an.

PandaDieses Botnetz machte 9,84% der Gesamtzahl der einzigartigen Angriffe aus. Er arbeitete in 33 Ländern, griff Finanz- und Kryptowährungsdienste an.

Unter den erfolgreichen Botnetzen sind auch SpyEye und Ramnit erwähnenswert.

Herausragend ist das riesige Mirai-Botnetz, das einst Hunderten von Millionen US-Dollar Schaden zufügte. Eine neue Version des Botnetzes ist bereits aktiv und funktioniert

und infiziert allmählich neue Geräte auf der ganzen Welt .

Wie schützen Sie sich vor einem Botnetz?

Grundsätzlich unterscheiden sich die Schutzmethoden nicht von denen, mit denen verhindert wird, dass Malware Computer infiziert. Dies ist vor allem die persönliche „IT-Hygiene“. Das heißt, Sie müssen sich bewusst sein, dass Sie auf Links in E-Mail-Nachrichten klicken, Dateien öffnen, die von bekannten und unbekannten Kontakten gesendet wurden, und auf Banner wie „Ihr PC ist infiziert und müssen behandelt werden “- all dies ist mit einer Infektion nicht nur der persönlichen, sondern auch der Unternehmensausrüstung behaftet.

Die Unternehmen müssen regelmäßig Schulungen für Mitarbeiter zum Thema Informationssicherheit durchführen und verschiedene Fälle demonstrieren. Die Leute sollten verstehen, dass das Folgen eines Links mit lustigen Katzen, den ein persönlicher Kontakt gesendet hat, das Geschäft gefährden kann. Das schwächste Glied in der Sicherheitskette für Geschäftsinformationen ist eine Person, keine Software oder Hardware.

Aber Hardware- und Softwareschutz sollte sein. Hierbei handelt es sich um Software-Virenschutzprogramme, Firewalls oder „eiserne“

Firewalls wie ZyWALL ATP500 , die einen mehrstufigen Schutz für den mehrschichtigen Schutz bieten. Solche Systeme helfen, nicht nur bekannte, sondern auch unbekannte Bedrohungen (Zero-Day-Bedrohungen) zu blockieren und DDoS auf mittlerer Ebene zu verhindern. Abhängig von der Größe des Unternehmensnetzwerks und seinen finanziellen Möglichkeiten können Sie die Modelle Zyxel ATP200, ATP500 oder ATP800 verwenden.

In jedem Unternehmen, dessen Arbeit stark von Computern und Software abhängt, einschließlich Cloud-Diensten, sollte es eine detaillierte Strategie für die Informationssicherheit geben. Und dies ist nicht nur ein Stück Papier, das neben dem Evakuierungsplan hängt. Die Entwicklung der Strategie bedeutet, dass die vorgeschlagenen Maßnahmen "vor Ort" getestet werden sollten. Es ist notwendig, Schulungen und Workshops mit den Mitarbeitern durchzuführen. All dies schließt Informationsbedrohungen, die für das Unternehmen gefährlich sind, nicht aus, reduziert sie jedoch erheblich.