Spoiler aus dem Titel des Berichts "Die Zahl der Fälle, in denen eine starke Authentifizierung verwendet wird, ist aufgrund der Bedrohung durch neue Risiken und der Anforderungen der Aufsichtsbehörden gestiegen."

Das Forschungsunternehmen Javelin Strategy & Research hat den Bericht The State of Strong Authentication 2019 veröffentlicht (das

Original im PDF-Format kann hier heruntergeladen werden ). In diesem Bericht heißt es: Wie viel Prozent der US-amerikanischen und europäischen Unternehmen verwenden Passwörter (und warum verwenden derzeit nur wenige Menschen Passwörter)? warum der Prozentsatz der Verwendung der Zwei-Faktor-Authentifizierung basierend auf kryptografischen Token so schnell wächst; warum einmalige Codes, die per SMS gesendet werden, unsicher sind.

Jeder, der sich für das Thema aktuelle, vergangene und zukünftige Authentifizierung in Unternehmen und Benutzeranwendungen interessiert, ist willkommen.

Der zweite Teil des BerichtsVom ÜbersetzerLeider ist die Sprache, in der dieser Bericht verfasst wurde, ziemlich „trocken“ und formal. Und die fünffache Verwendung des Wortes „Authentifizierung“ in einem kurzen Satz sind nicht die krummen Hände (oder Gehirne) des Übersetzers, sondern die Launen der Autoren. Bei der Übersetzung aus zwei Optionen - um den Lesern den ursprünglichen oder interessanteren Text näher zu bringen - habe ich manchmal den ersten und manchmal den zweiten gewählt. Aber seien Sie geduldig, liebe Leser, der Inhalt des Berichts ist es wert.

Einige der unbedeutenden und für die Erzählungen nicht notwendigen Stücke wurden entfernt, sonst hätte die Mehrheit nicht den gesamten Text beherrscht. Wer den Bericht „ohne Banknoten“ lesen möchte, kann dies in der Originalsprache tun, indem er auf den Link klickt.

Leider sind die Autoren mit der Terminologie nicht immer korrekt. Einmalige Passwörter (One Time Password - OTP) werden manchmal als "Passwörter" und manchmal als "Codes" bezeichnet. Authentifizierungsmethoden sind noch schlechter. Für einen ungeübten Leser ist es nicht immer leicht zu erraten, dass „Authentifizierung mit kryptografischen Schlüsseln“ und „starke Authentifizierung“ ein und dasselbe sind. Ich habe versucht, die Begriffe so weit wie möglich zu vereinheitlichen. Außerdem enthält der Bericht selbst ein Fragment mit ihrer Beschreibung.

Trotzdem wird der Bericht zum Lesen dringend empfohlen, da er einzigartige Forschungsergebnisse und die richtigen Schlussfolgerungen enthält.

Alle Zahlen und Fakten werden ohne die geringste Änderung dargestellt. Wenn Sie ihnen nicht zustimmen, ist es besser, nicht mit dem Übersetzer, sondern mit den Autoren des Berichts zu streiten. Aber meine Kommentare (als Zitate verfasst und vom Italiener im Text markiert) sind mein Werturteil und für jeden von ihnen werde ich gerne argumentieren (sowie die Qualität der Übersetzung).

Rückblick

Heutzutage sind digitale Geschäftskanäle für die Kommunikation mit Kunden wichtiger denn je. Innerhalb des Unternehmens konzentriert sich die Kommunikation zwischen Mitarbeitern mehr denn je auf die digitale Umgebung. Wie sicher diese Interaktionen sind, hängt von der gewählten Methode der Benutzerauthentifizierung ab. Angreifer verwenden eine schwache Authentifizierung, um Benutzerkonten zu hacken. Als Reaktion darauf verschärfen die Regulierungsbehörden die Standards, damit Unternehmen Benutzerkonten und Daten besser schützen können.

Authentifizierungsbedrohungen erstrecken sich nicht nur auf Verbraucheranwendungen, sondern Angreifer können auch auf eine Anwendung zugreifen, die im Unternehmen ausgeführt wird. Eine solche Operation ermöglicht es ihnen, sich als Unternehmensbenutzer auszugeben. Angreifer, die schwache Authentifizierungszugriffspunkte verwenden, können Daten stehlen und andere betrügerische Aktivitäten ausführen. Glücklicherweise gibt es Maßnahmen, um dies zu bekämpfen. Eine starke Authentifizierung kann das Risiko, dass ein Angreifer sowohl Verbraucheranwendungen als auch Unternehmenssysteme angreift, erheblich verringern.

In dieser Studie wird untersucht, wie Unternehmen die Authentifizierung implementieren, um Benutzeranwendungen und Unternehmenssysteme zu schützen. Faktoren, die sie bei der Auswahl einer Authentifizierungslösung berücksichtigen; die Rolle, die eine starke Authentifizierung in ihren Organisationen spielt; die Vorteile, die diese Organisationen erhalten.

Zusammenfassung

Wichtigste Ergebnisse

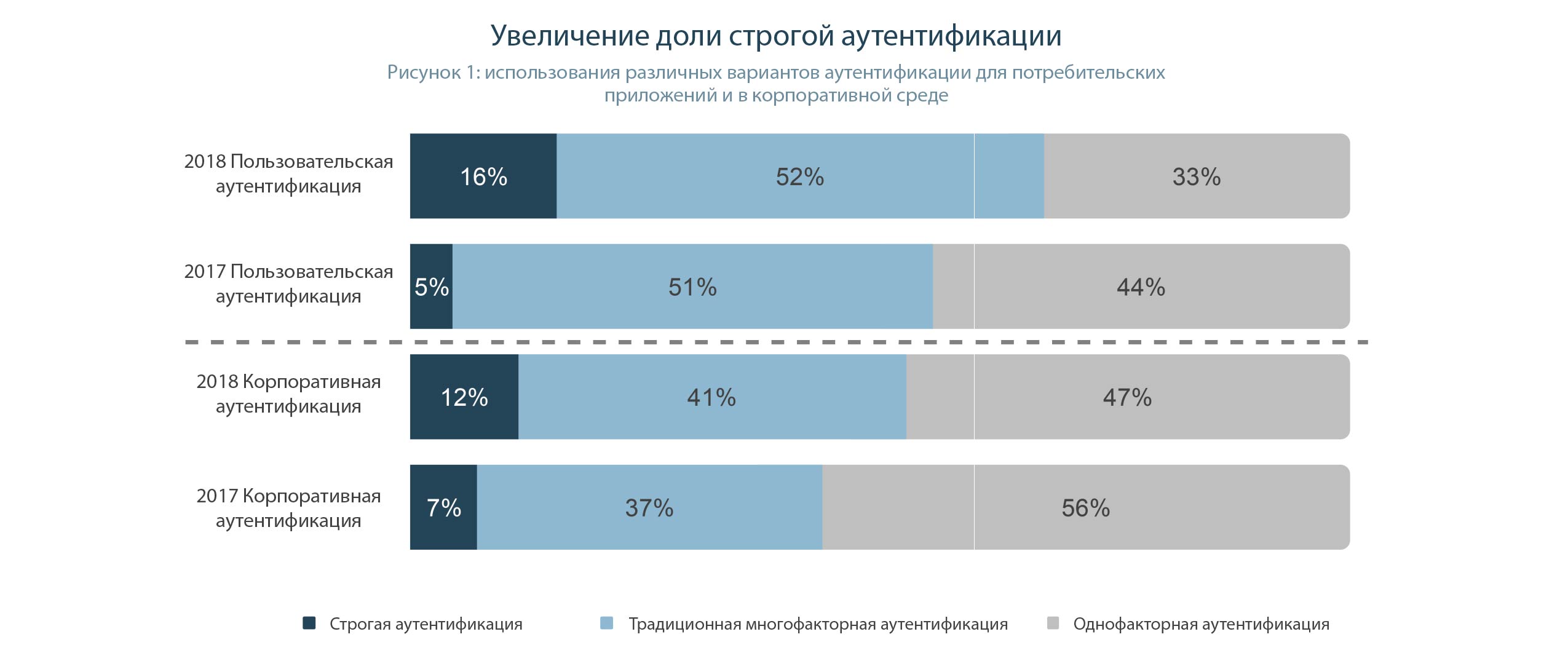

Seit 2017 ist der Prozentsatz der Verwendung einer starken Authentifizierung stark gestiegen. Mit der wachsenden Anzahl von Schwachstellen, die herkömmliche Authentifizierungslösungen betreffen, erweitern Unternehmen ihre Authentifizierungsfunktionen durch eine starke Authentifizierung. Die Anzahl der Organisationen, die die Multifaktorauthentifizierung mithilfe der Kryptografie (MFA) verwenden, hat sich seit 2017 für Verbraucher verdreifacht und für Unternehmensanwendungen um fast 50% erhöht. Das schnellste Wachstum wird bei der mobilen Authentifizierung aufgrund der zunehmenden Verfügbarkeit der biometrischen Authentifizierung beobachtet.

Hier sehen wir eine Illustration des Sprichworts "Bis der Donner schlägt, bekreuzigt sich der Mann nicht." Als Experten vor Kennwortschwächen warnten, hatte es niemand eilig, die Zwei-Faktor-Authentifizierung zu implementieren. Sobald Hacker anfingen, Passwörter zu stehlen, begannen die Leute, die Zwei-Faktor-Authentifizierung zu implementieren.

Zwar sind Einzelpersonen bei der Einführung von 2FA viel aktiver. Erstens fällt es ihnen leichter, ihre Ängste zu beruhigen, indem sie sich auf die in Smartphones integrierte biometrische Authentifizierung verlassen, die eigentlich sehr unzuverlässig ist. Unternehmen müssen in den Kauf von Token investieren und (eigentlich recht einfach) an ihrer Implementierung arbeiten. Und zweitens hat nur der Faule nicht über Passwortlecks von Diensten wie Facebook und Dropbox geschrieben, aber die IT-Direktoren dieser Organisationen werden keine Geschichten darüber austauschen, wie Passwörter in Organisationen gestohlen wurden (und was als nächstes geschah).

Diejenigen, die keine starke Authentifizierung verwenden, unterschätzen ihr Risiko für Unternehmen und Kunden. Einige Organisationen, die derzeit keine starke Authentifizierung verwenden, betrachten Anmeldungen und Kennwörter als eine der effektivsten und am einfachsten zu verwendenden Benutzerauthentifizierungsmethoden. Andere sehen den Wert ihrer digitalen Vermögenswerte nicht. Schließlich ist zu berücksichtigen, dass Cyberkriminelle an Verbraucher- und Geschäftsinformationen interessiert sind. Zwei Drittel der Unternehmen, die nur Kennwörter zur Authentifizierung ihrer Mitarbeiter verwenden, tun dies, weil sie der Meinung sind, dass die Kennwörter für die Art der von ihnen geschützten Informationen gut genug sind.

Passwörter sind jedoch auf dem Weg zum Grab. Im vergangenen Jahr hat die Kennwortabhängigkeit sowohl für Verbraucher- als auch für Unternehmensanwendungen erheblich abgenommen (von 44% auf 31% bzw. von 56% auf 47%), da Unternehmen die Verwendung traditioneller MFA und eine starke Authentifizierung ausweiten.

Wenn Sie jedoch die Situation als Ganzes bewerten, haben immer noch anfällige Authentifizierungsmethoden Vorrang. Für die Benutzerauthentifizierung verwendet etwa ein Viertel der Unternehmen SMS OTP (Einmalkennwort) zusammen mit Sicherheitsfragen. Infolgedessen müssen zusätzliche Schutzmaßnahmen zum Schutz vor Schwachstellen implementiert werden, was die Kosten erhöht. Die Verwendung viel zuverlässigerer Authentifizierungsmethoden, wie z. B. kryptografischer Hardwareschlüssel, ist in etwa 5% der Unternehmen weitaus seltener.

Das sich entwickelnde regulatorische Umfeld verspricht, die Implementierung einer starken Authentifizierung für Verbraucheranwendungen zu beschleunigen. Mit der Einführung von PSD2 sowie neuen Datenschutzbestimmungen in der EU und mehreren US-Bundesstaaten wie Kalifornien fühlen sich Unternehmen heiß. Fast 70% der Unternehmen stimmen zu, dass sie einem starken regulatorischen Druck ausgesetzt sind, ihren Kunden eine starke Authentifizierung zu bieten. Mehr als die Hälfte der Unternehmen ist der Ansicht, dass ihre Authentifizierungsmethoden in einigen Jahren nicht mehr ausreichen werden, um die gesetzlichen Standards zu erfüllen.

Der Unterschied in den Ansätzen des russischen und des US-europäischen Gesetzgebers zum Schutz personenbezogener Daten von Nutzern von Programmen und Diensten ist deutlich zu spüren. Die Russen sagen: Liebe Servicebesitzer, tun Sie, was Sie wollen und wie Sie wollen, aber wenn Ihr Administrator die Basis zusammenführt, werden wir Sie bestrafen. Sie sagen im Ausland: Sie müssen eine Reihe von Maßnahmen ergreifen, die es nicht ermöglichen, die Basis zusammenzuführen. Aus diesem Grund werden dort die Anforderungen für das Vorhandensein einer starken Zwei-Faktor-Authentifizierung mit Macht und Kraft eingeführt.

Es ist wahr, dass es weit davon entfernt ist, dass unsere Gesetzgebungsmaschinerie zu einem bestimmten Zeitpunkt nicht zur Besinnung kommt und die westlichen Erfahrungen nicht berücksichtigt. Dann stellt sich heraus, dass jeder 2FA entsprechend den russischen kryptografischen Standards implementieren muss, und zwar dringend.

Durch die Schaffung einer soliden Authentifizierungsgrundlage können Unternehmen ihren Fokus von der Einhaltung gesetzlicher Vorschriften auf die Kundenzufriedenheit verlagern. Für Unternehmen, die weiterhin einfache Kennwörter verwenden oder Codes per SMS erhalten, ist die Einhaltung der gesetzlichen Anforderungen der wichtigste Faktor bei der Auswahl einer Authentifizierungsmethode. Unternehmen, die bereits eine starke Authentifizierung verwenden, können sich jedoch auf die Auswahl der Authentifizierungsmethoden konzentrieren, die die Kundenbindung erhöhen.

Bei der Auswahl einer Methode zur Unternehmensauthentifizierung innerhalb eines Unternehmens spielen die Anforderungen der Aufsichtsbehörden keine wesentliche Rolle mehr. In diesem Fall sind die einfache Integration (32%) und die Kosten (26%) viel wichtiger.

Im Zeitalter des Phishing können Cyberkriminelle Unternehmens-E-Mails für Betrug verwenden , um betrügerisch auf Daten und Konten (mit den entsprechenden Zugriffsrechten) zuzugreifen und sogar Mitarbeiter davon zu überzeugen, Geld auf sein Konto zu überweisen. Daher sollten E-Mail-Konten und Portale von Unternehmen besonders gut geschützt werden.

Google hat seine Sicherheit durch starke Authentifizierung gestärkt. Vor mehr als zwei Jahren veröffentlichte Google einen Bericht über die Implementierung der Zwei-Faktor-Authentifizierung basierend auf kryptografischen Sicherheitsschlüsseln gemäß dem FIDO U2F-Standard, der beeindruckende Ergebnisse liefert. Nach Angaben des Unternehmens wurde kein einziger Phishing-Angriff gegen mehr als 85.000 Mitarbeiter durchgeführt.

Empfehlungen

Implementieren Sie eine starke Authentifizierung für mobile und Online-Anwendungen. Die Multifaktorauthentifizierung basierend auf kryptografischen Schlüsseln schützt viel mehr vor Hacking als herkömmliche MFA-Methoden. Darüber hinaus ist die Verwendung von kryptografischen Schlüsseln wesentlich bequemer, da Sie keine zusätzlichen Informationen verwenden und übertragen müssen - Kennwörter, Einmalkennwörter oder biometrische Daten vom Gerät des Benutzers an den Authentifizierungsserver. Darüber hinaus erleichtert die Standardisierung von Authentifizierungsprotokollen die Implementierung neuer Authentifizierungsmethoden, sobald diese verfügbar sind, erheblich. Dies reduziert die Nutzungskosten und schützt vor komplexeren Betrugsschemata.

Machen Sie sich bereit für den Sonnenuntergang von Einmalkennwörtern (OTP). OTP-Sicherheitslücken werden immer offensichtlicher, wenn Cyberkriminelle Social Engineering, Klonen von Smartphones und Malware verwenden, um diese Authentifizierungstools zu gefährden. Und wenn OTP in einigen Fällen bestimmte Vorteile hat, dann nur unter dem Gesichtspunkt der universellen Zugänglichkeit für alle Benutzer, aber nicht unter dem Gesichtspunkt der Sicherheit.

Es ist nicht zu übersehen, dass das Empfangen von Codes per SMS oder Push-Benachrichtigungen sowie das Generieren von Codes mithilfe von Programmen für Smartphones - dies ist die Verwendung derselben Einmalkennwörter (OTP), für die wir uns auf den Sonnenuntergang vorbereiten. Aus technischer Sicht ist die Lösung sehr korrekt, da ein seltener Betrüger nicht versucht, ein Einmalkennwort von einem leichtgläubigen Benutzer zu erhalten. Aber ich denke, dass Hersteller solcher Systeme bis zuletzt an der aussterbenden Technologie festhalten werden.

Verwenden Sie eine starke Authentifizierung als Marketinginstrument, um das Kundenvertrauen zu erhöhen. Eine starke Authentifizierung kann nicht nur die tatsächliche Sicherheit Ihres Unternehmens verbessern. Wenn Sie Kunden darüber informieren, dass Ihr Unternehmen eine starke Authentifizierung verwendet, kann dies die öffentliche Wahrnehmung der Sicherheit dieses Unternehmens stärken - ein wichtiger Faktor, wenn eine erhebliche Kundennachfrage nach zuverlässigen Authentifizierungsmethoden besteht.

Führen Sie eine gründliche Bestandsaufnahme und Bewertung der Wichtigkeit von Unternehmensdaten durch und schützen Sie diese entsprechend ihrer Wichtigkeit. Selbst risikoarme Daten wie Kundenkontaktinformationen (

nein, der Bericht sagt jedoch "risikoarm", es ist sehr seltsam, dass sie die Bedeutung dieser Informationen unterschätzen ) können Betrügern einen erheblichen Wert bringen und Probleme für das Unternehmen verursachen .

Verwenden Sie eine starke Authentifizierung im Unternehmen. Eine Reihe von Systemen sind die attraktivsten Ziele für Kriminelle. Dazu gehören interne und mit dem Internet verbundene Systeme wie ein Buchhaltungsprogramm oder die Speicherung von Unternehmensdaten. Durch die starke Authentifizierung erhalten Angreifer keinen unbefugten Zugriff und können genau bestimmen, welcher der Mitarbeiter die böswillige Aktivität begangen hat.

Was ist eine starke Authentifizierung?

Bei Verwendung einer starken Authentifizierung werden verschiedene Methoden oder Faktoren verwendet, um einen Benutzer zu authentifizieren:

- Wissensfaktor: ein gemeinsames Geheimnis zwischen dem Benutzer und dem Benutzerauthentifizierungssubjekt (z. B. Passwörter, Antworten auf geheime Fragen usw.)

- Eigentümerfaktor: Ein Gerät, das nur ein Benutzer besitzt (z. B. ein mobiles Gerät, ein kryptografischer Schlüssel usw.)

- Unveräußerlichkeitsfaktor: die physischen (oft biometrischen) Eigenschaften des Benutzers (z. B. Fingerabdruck, Irismuster, Stimme, Verhalten usw.)

Die Notwendigkeit, mehrere Faktoren zu hacken, erhöht die Wahrscheinlichkeit eines Ausfalls für Angreifer erheblich, da die Umgehung oder Täuschung verschiedener Faktoren die Verwendung verschiedener Arten von Hacking-Taktiken für jeden Faktor separat erfordert.

Mit 2FA „Passwort + Smartphone“ kann sich ein Angreifer beispielsweise authentifizieren, indem er das Passwort des Benutzers überprüft und eine genaue Softwarekopie seines Smartphones erstellt. Und das ist viel komplizierter als nur ein Passwort zu stehlen.

Wenn jedoch ein Kennwort und ein kryptografisches Token für 2FA verwendet werden, funktioniert die Kopieroption hier nicht - es ist unmöglich, das Token zu duplizieren. Der Betrüger muss dem Benutzer den Token leise stehlen. Wenn der Benutzer den Zeitverlust bemerkt und den Administrator benachrichtigt, wird das Token blockiert und die Arbeit des Betrügers ist vergeblich. Aus diesem Grund müssen für den Eigentumsfaktor spezielle geschützte Geräte (Token) und keine Allzweckgeräte (Smartphones) verwendet werden.

Die Verwendung aller drei Faktoren macht die Implementierung dieser Authentifizierungsmethode sehr teuer und unpraktisch. Daher werden normalerweise zwei der drei Faktoren verwendet.

Die Prinzipien der Zwei-Faktor-Authentifizierung werden hier im Abschnitt „Funktionsweise der Zwei-Faktor-Authentifizierung“ ausführlicher beschrieben.

Es ist wichtig zu beachten, dass mindestens einer der bei der starken Authentifizierung verwendeten Authentifizierungsfaktoren die Kryptografie mit öffentlichem Schlüssel verwenden muss.Eine starke Authentifizierung bietet viel mehr Schutz als eine Einzelfaktorauthentifizierung auf der Basis klassischer Kennwörter und herkömmlicher MFA. Passwörter können mithilfe von Keyloggern, Phishing-Sites oder Angriffen auf der Grundlage von Social Engineering ausspioniert oder abgefangen werden (wenn das betrogene Opfer sein Passwort selbst sendet). Darüber hinaus weiß der Inhaber des Passworts nichts über den Diebstahl. Das herkömmliche MFA (einschließlich OTP-Codes, Bindung an ein Smartphone oder eine SIM-Karte) kann ebenfalls recht einfach gehackt werden, da es nicht auf Kryptografie mit öffentlichen Schlüsseln basiert (

es gibt übrigens viele Beispiele, bei denen Betrüger Benutzer mit denselben Social-Engineering-Techniken überzeugten gib ihnen ein einmaliges Passwort ).

Glücklicherweise gewinnt seit letztem Jahr die Verwendung einer starken Authentifizierung und traditioneller MFA sowohl in Verbraucher- als auch in Unternehmensanwendungen an Dynamik. Die Verwendung einer starken Authentifizierung in Verbraucheranwendungen hat besonders schnell zugenommen. Wenn es 2017 nur von 5% der Unternehmen genutzt wurde, ist es 2018 bereits dreimal so viel - 16%. Dies kann durch die erhöhte Verfügbarkeit von Token erklärt werden, die PKC-Algorithmen (Public Key Cryptography) unterstützen. Darüber hinaus wirkte sich der zunehmende Druck der europäischen Regulierungsbehörden nach der Verabschiedung neuer Informationsschutzbestimmungen wie PSD2 und DSGVO auch außerhalb Europas (

einschließlich Russlands ) stark aus.

Schauen wir uns diese Zahlen genauer an. Wie wir sehen können, stieg der Prozentsatz der Privatpersonen, die für das Jahr die Multi-Faktor-Authentifizierung verwenden, um beeindruckende 11%. Und dies geschah eindeutig auf Kosten von Passwortliebhabern, da sich die Anzahl derer, die an die Sicherheit von Push-Benachrichtigungen, SMS und Biometrie glauben, nicht geändert hat.

Bei der Zwei-Faktor-Authentifizierung für den Unternehmensgebrauch ist jedoch nicht alles so gut. Erstens wurden nach dem Bericht nur 5% der Mitarbeiter von der Passwortauthentifizierung auf Token übertragen. Und zweitens ist die Zahl derer, die im Unternehmensumfeld alternative MFA-Optionen nutzen, um 4% gestiegen.

Ich werde versuchen, Analytics zu spielen und meine Interpretation zu geben. Im Zentrum der digitalen Welt der einzelnen Nutzer steht ein Smartphone. Daher ist es nicht verwunderlich, dass die meisten die Funktionen nutzen, die das Gerät ihnen bietet - biometrische Authentifizierung, SMS- und Push-Benachrichtigungen sowie Einmalkennwörter, die von Anwendungen auf dem Smartphone selbst generiert werden. Menschen denken normalerweise nicht an Sicherheit und Zuverlässigkeit, wenn sie ihre üblichen Werkzeuge verwenden.

Aus diesem Grund bleibt der Prozentsatz der Benutzer primitiver „traditioneller“ Authentifizierungsfaktoren unverändert. Diejenigen, die zuvor Passwörter verwendet haben, wissen jedoch, wie viel sie riskieren, und bei der Auswahl eines neuen Authentifizierungsfaktors bleiben sie bei der neuesten und sichersten Option stehen - einem kryptografischen Token.

Für den Unternehmensmarkt ist es wichtig zu verstehen, in welcher Systemauthentifizierung durchgeführt wird. Wenn die Anmeldung bei einer Windows-Domäne implementiert ist, werden kryptografische Token verwendet. Die Möglichkeiten, sie für 2FA zu verwenden, sind bereits in Windows und Linux integriert, und es ist langwierig und schwierig, alternative Optionen zu implementieren. Soviel zur Migration von 5% von Passwörtern zu Token.

Und die Implementierung von 2FA im Unternehmensinformationssystem hängt stark von den Qualifikationen der Entwickler ab. Für Entwickler ist es viel einfacher, vorgefertigte Module zum Generieren von Einmalkennwörtern zu verwenden, als die Arbeit kryptografischer Algorithmen zu verstehen. Daher verwenden selbst sicherheitskritische Anwendungen wie Single Sign-On oder Privileged Access Management OTP als zweiten Faktor.

Viele Schwachstellen bei herkömmlichen Authentifizierungsmethoden

Obwohl viele Unternehmen weiterhin auf ältere Einzelfaktorsysteme angewiesen sind, werden Schwachstellen bei der herkömmlichen Multi-Faktor-Authentifizierung immer offensichtlicher. Einmalkennwörter, normalerweise sechs bis acht Zeichen lang, die per SMS übermittelt werden, bleiben die häufigste Form der Authentifizierung (natürlich zusätzlich zum Kennwortwissensfaktor). Und wenn in der Fachpresse die Wörter „Zwei-Faktor-Authentifizierung“ oder „Zwei-Schritt-Überprüfung“ erwähnt werden, beziehen sie sich fast immer auf die Authentifizierung mit einmaligen SMS-Passwörtern.

Hier irrt sich der Autor ein wenig. Die Zustellung von Einmalkennwörtern per SMS war noch nie eine Zwei-Faktor-Authentifizierung. Dies ist in seiner reinen Form die zweite Stufe der zweistufigen Authentifizierung, wobei die erste Stufe die Eingabe des Logins und des Passworts ist.

Im Jahr 2016 hat das Nationale Institut für Standards und Technologie (NIST) seine Authentifizierungsregeln aktualisiert, um die Verwendung von Einmalkennwörtern per SMS auszuschließen. Diese Regeln wurden jedoch nach Protesten in der Branche erheblich gelockert.

Folgen Sie also der Handlung. Die amerikanische Regulierungsbehörde erkennt zu Recht an, dass veraltete Technologien die Sicherheit der Benutzer nicht gewährleisten können, und führt neue Standards ein. , ( ). , , « ». , NIST. , , ( ) . .

, SMS OTP, . SMS-:

- SIM-. SIM ( , , ). SMS . AT&T , 24 . , AT&T - , SIM-.

. AT&T? , , , . ? ? ? ? , ?

- - , , – , «»

- (malware). . , « » (man-in-the-browser) « » (man-in-the-middle) , .

— «» . — , - , .

, , , , — , .

- . , SMS, , , , .

, , - -. , , . , « », . , . - , « ».

, . , (

? ? ), OTP (

, ), ; .

, (

), (

) , , . .

2., , , FIDO (U2F FIDO2). , – , , (, , ).

- PIN-. , USB, Bluetooth, NFC SmartCard Reader. , PIN-, . PIN- , . . PIN- , / -.

, , .Das Köstlichste wartet auf uns - Zahlen und Fakten, auf denen die Schlussfolgerungen und Empfehlungen des ersten Teils basieren. Die Authentifizierung in Benutzeranwendungen und Unternehmenssystemen wird separat erläutert.