"Ethische Hacker" versuchten, die Augen eines Unternehmens zu öffnen, das Programme für Glücksspiele und Fehler in seinen Produkten herstellt - aber am Ende ging alles zur Hölle

Menschen, die ein Sicherheitsproblem in einem Unternehmen finden, haben oft Schwierigkeiten, es zu informieren. Viel seltener erhalten solche Situationen jedoch den Charakter fairer Konfrontationen und gegenseitiger Vorwürfe von Angriffen und Erpressungen.

Und genau das geschah, als Atrients Hauptsitz für Casino-Technologie mit Hauptsitz in West Bloomfield, Michigan, nicht mehr auf zwei Cybersicherheitsforscher aus Großbritannien reagierte über angebliche Mängel im Schutz des Unternehmens. Die Forscher glaubten, sie hätten sich bereit erklärt, für ihre Arbeit zu bezahlen, erhielten aber nichts. Am 5. Februar 2019 kam einer von ihnen, Dylan Wheeler, ein 23-jähriger Australier, der in Großbritannien lebt, auf einer Londoner Ausstellung zum Atrient-Stand, um sich persönlich mit dem Chief Operating Officer des Unternehmens zu befassen.

Was als nächstes geschah, ist nicht ganz klar. Wheeler sagt, Jesse Gill, COO von Atrient, habe mit ihm gestritten und schließlich sein Abzeichen abgerissen. Gill besteht darauf, dass er nichts dergleichen getan hat, und beschuldigt Wheeler, versucht zu haben, zu erpressen.

Diese Probleme führten zu rechtlichen Bedrohungen und gegenseitigem Schlammlawinen, wobei auf Twitter Kommentare abgegeben wurden. Tod Beardsley, Forschungsdirektor bei Rapid7, war einer der Zuschauer dieser Aufführung. "Meine erste Reaktion", scherzt Beardsley, "war" eh, ich möchte, dass der Lieferant mich schlägt, weil ich die Sicherheitslücke aufgedeckt habe. " Dies ist besser als jede Belohnung für gefundene Fehler "".

Bingo zum Aufdecken von Schwachstellen:

Bingo zum Aufdecken von Schwachstellen:

- Wir hatten noch keine Hacks.

- Wir können Ihren Bericht ohne einen Vertrag über technischen Support nicht annehmen.

- Unsere normalen Benutzer werden dies nicht tun, dies ist kein Problem.

- Dieses Produkt wird bald geschlossen.

- eine Anordnung zum Verbot rechtswidriger Handlungen;

- völlige Stille;

- Wir haben die Polizei gerufen.

- Wir verwenden militärische Verschlüsselung.

- so wurde es konzipiert;

- wir wissen davon, wir arbeiten an einer neuen Version;

- Wir betrachten dies nicht als Sicherheitslücke.

- Wir haben alle Standardeinstellungen beibehalten.

- Für wen arbeitest du?

- Diese Einschränkung spiegelt sich in der Dokumentation wider und jeder weiß davon. Es gibt keinen Grund, sie zu beheben.

- Dieses Produkt ist für den internen Gebrauch bestimmt und sollte keinen Internetzugang haben.Diese Geschichte ist nur ein Lehrbuchbeispiel für die Probleme, die bei der Erforschung und Entdeckung von Schwachstellen auftreten können.

Viele große Unternehmen und Technologieanbieter unterstützen Belohnungsprogramme für Fehler, die Hacker und Sicherheitsforscher von Drittanbietern umleiten, um Probleme in Bezug auf Software und Infrastruktur zu lösen. Die überwiegende Mehrheit der Unternehmen verfügt jedoch nicht über einen klaren Mechanismus, mit dem Drittanbieter Informationen über Lücken in ihnen austauschen können. Sicherheit.

Beardsley deckt Schwachstellen für solche Unternehmen auf und sagt: „Als Antwort erhielt ich alles, von Schweigen bis zu aktivem Ignorieren -„ Ich will das nicht hören! “- und Briefe, in denen die Einstellung illegaler Handlungen gefordert wurde. Es gab all das, aber ich erhielt viele positive Bewertungen. "Ich habe mit Leuten zusammengearbeitet, die nicht genug Erfahrung mit der Aufdeckung von Schwachstellen hatten, und ich habe ihnen dabei geholfen, dies herauszufinden."

In diesem Fall versuchten zwei relativ unerfahrene "ethische Hacker", ein Sicherheitsproblem zu lösen, das ihnen relativ ernst erschien, und die Direktoren von Atrient glaubten, dass einige Hacker ohne Prinzipien versuchten, mit ihnen Geld zu verdienen. Dank der monatelangen Aufzeichnung von Anrufen und E-Mail-Korrespondenz zwischen Wheeler, Atrient und anderen Aktionären - einschließlich eines großen Casino-Betreibers in den USA und der FBI-Cyberabteilung - haben wir eine gute Vorstellung davon, wie sich die Dinge entwickelt haben.

Firma

Las Vegas Atrient Office, in der Nähe des internationalen Flughafens McCarran

Las Vegas Atrient Office, in der Nähe des internationalen Flughafens McCarran Der Hauptsitz von Atrient West Bloomfield befindet sich in diesem Gebäude.

Der Hauptsitz von Atrient West Bloomfield befindet sich in diesem Gebäude.Atrient ist ein kleines Unternehmen, das mit einer sehr engen Nische in der Casino- und Spielebranche arbeitet.

Atrient wurde im April 2002 von Sam Attisha und Dashinder Gill gegründet, zunächst unter dem Namen Vistron, Inc., und ein Jahr später nach dem staatlichen Register umbenannt, zunächst in technischen Konsultationen. Sie bot „kundenspezifische Lösungen“ für die Rekrutierung von IT-Mitarbeitern, Softwareentwicklung, Kreativdienstleistungen und Projektmanagement an. Für kurze Zeit stieg das Unternehmen in das Mobilfunkgeschäft ein, indem es Vistron Wireless Inc. eröffnete. "Bereitstellung von Marketing- und Technologiedienstleistungen für die Mobilfunkbranche", wie in den Registrierungsdokumenten des Unternehmens angegeben.

Im Laufe der Jahre seines Bestehens ist die Integration von Online-Casino-Software auch in das Tätigkeitsfeld des Unternehmens eingetreten. Bis 2015 konzentrierte sich Atrient hauptsächlich auf das PowerKiosk Casino-Kundenbindungssystem und kombinierte einzelne Spielautomaten, elektronische Geräte und mobile Anwendungen, um Glücksspielspieler zu verfolgen und ihnen Belohnungen, spezielle Spiele und Marketingangebote zu geben. Das System kann Benutzer über Kundenkarten oder über Bluetooth-Beacons und die Geolokalisierung mithilfe mobiler Anwendungen verfolgen und die Kosten für die vom Spieler erhaltenen Boni speichern.

Atrient hat ein Büro in Las Vegas für Vertrieb und Kundenbetreuung. Der Hauptsitz befindet sich jedoch in einem kleinen Geschäftszentrum in West Bloomfield (Michigan). Es befindet sich im zweiten Stock mit der Zahnarztpraxis und der H & R Block Advisors-Praxis. Darunter befinden sich ein Donut-Café und ein Matratzenladen. Das Büro von Atrient ist ein weiteres ausgelagertes IT-Unternehmen,

Azilen , das zwei weitere Büros in Indien und eines in Belgien hat. Die Beziehung zwischen Atrient und Azilen ist nicht vollständig verstanden; Mindestens ein Entwickler aus Azilen arbeitet jetzt im Atrient in Hyderabad, Indien, das im Mai 2018 registriert wurde.

Atrient fühlt sich anscheinend in seiner Nische ziemlich wohl und hat Partner unter den größten Unternehmen im Bereich Casinos und Glücksspiele. Konami hat 2014 einen Vertrag mit ihr über die exklusiven Rechte zum Vertrieb des Atrient-Softwareprodukts an bestehende Konami-Kunden abgeschlossen. Atrient hat seine Software auch in die Spielesysteme Scientific Games Bally Technology und International Game Technology integriert.

Im vergangenen Jahr hat Atrient mit Everi Holdings, einem Unternehmen für Spiele- und Finanzsoftware, verhandelt. Der Höhepunkt war der 12. März 2019, als bekannt wurde, dass Everi „bestimmte Vermögenswerte und geistiges Eigentum von Atrient erwerben“ wird. Der Deal wurde für 40 bis 20 Millionen US-Dollar an Lebendgeldern und zusätzlichen Zahlungen in den nächsten zwei Jahren ausgegeben, basierend auf bestimmten im Vertrag festgelegten Bedingungen. Sicherheitsforscher wollten während dieser Verhandlungen gehört werden.

Forscher

Unsere Forscher haben einige Erfahrungen in der Informationssicherheit, aber Sie können sie nicht als Branchenveteranen bezeichnen. Wheeler ist 23 Jahre alt und sein Atrient-Partner war ein 17-jähriger Brite, der per E-Mail und Telefon Ben genannt wurde. Ben studiert Informationstechnologie und schreibt auf Twitter und anderen Netzwerken unter dem Spitznamen @ Me9187 oder einfach „Ich“.

Wheeler hatte in der Vergangenheit ziemlich ernsthafte Probleme mit dem Gesetz - Gill bemerkte dies sofort in der redaktionellen Antwort und kommentierte die Ereignisse vom 5. Februar auf der Londoner Ausstellung. In Australien angekommen, wurde Wheeler beschuldigt, als Minderjähriger gehackt zu haben. Mit 20 Jahren floh er aus der Kaution in die Tschechische Republik, um einer strafrechtlichen Verfolgung zu entgehen. Wheeler selbst behauptet, sein Fall sei in Australien abgeschlossen worden und habe beschlossen, ihn nicht weiter zu verfolgen. Er ist jetzt legal in Großbritannien präsent und die Behörden sind sich seiner „kriminellen Vergangenheit“ bewusst, sagte er.

"Er wurde angemacht, als ich 14 war", sagte Wheeler der Redaktion und erklärte, dass sein Fall nach australischem Recht nicht in gedruckter Form veröffentlicht werden könne (obwohl viele australische Zeitungen den Fall ausführlich beschrieben hätten). "Aber trotzdem ist die Vergangenheit vorbei." Ich versuche so transparent wie möglich zu sein und ich mag es nicht, dass meine Vergangenheit Atrient aufregt. Dies ist eine Informationssicherheitsbranche, und viele Menschen haben eine dunkle Vergangenheit. “

Jage durch Shodan

Über das Internet können Sie auf über 100.000 Jenkins-Server zugreifen. Viele von ihnen haben Schwachstellen, die über Shodan.io und Censys.io gefunden werden können.

Über das Internet können Sie auf über 100.000 Jenkins-Server zugreifen. Viele von ihnen haben Schwachstellen, die über Shodan.io und Censys.io gefunden werden können.Am 29. Oktober 2018 suchten Wheeler und ich im Internet nach anfälligen Systemen. Sie sendeten Anfragen an zwei Schwachstellensuchmaschinen - Censys und Shodan - über eine Kombination aus Webanfragen und direkten Befehlen über die von diesen Tools unterstützte Befehlszeile. Während der Suche stießen sie auf eine „offene Tür“ - den

Jenkins- Server, auf dem angeblich keine Zugriffskontrolle aktiviert war.

Das Jenkins-Projekt, das ursprünglich Sun Microsystems gehörte, muss im Softwareentwicklungsprozess verwendet werden. Sie können damit Assemblys kontinuierlich integrieren, kompilieren und bereitstellen. Er hat ziemlich schwerwiegende Sicherheitsprobleme, einschließlich früherer Mängel, die es ihm ermöglichten, Code aus der Ferne auszuführen, wodurch der Angreifer einen Brückenkopf in der Softwareentwicklungskette des Unternehmens organisieren konnte. Wheeler und ich behaupten, dass auf dem Jenkins-Server von Atrient, der auf einer virtuellen Windows-Maschine in der Cloud ausgeführt wurde, keine Benutzerberechtigung eingerichtet wurde und der Benutzer durch einfache Zugriffe auf die Webkonsole des Servers Administratorrechte erhielt. In dieser Erklärung behauptet Atrient, dass dieses Paar Brute-Force-Kennwortraten verwendet hat, um Zugriff auf den Server zu erhalten.

Wheeler und ich beschlossen, dort zu stöbern und zu sehen, ob sie den Besitzer des Servers bestimmen konnten. Mithilfe des Serverzugriffs zum Ausführen eines zweizeiligen Groovy-Skripts erstellten sie eine Remote-Befehlszeile, mit der sie den gesamten Server untersuchen konnten. Basierend auf den gefundenen Dokumenten und Daten entschieden sie, dass der Server von Mitarbeitern von Atrient und Azilen verwendet wird, um Fehlermeldungen über die PowerKiosk-Plattform sowie Code-Repositorys für mobile Anwendungen und Kioskoptionen für verschiedene Casinos zu entwickeln und zu senden. Sie stellten außerdem fest, dass der Server über das FileZilla File Transfer Protocol sowie über die Kommunikation mit mehreren Datenbanken, ein Quellcode-Repository und Arbeitscode verfügt, der die PowerKiosk-API unterstützt.

Gill behauptet, das Paar habe gerade eine Demo-Plattform gefunden, auf der es keinen funktionierenden Code gab. Mindestens eines der auf dem Server aufgeführten Casinos war eine Demo-Umgebung. Casino Monaco war ein gefälschtes Casino, in dem Produkte auf Messen und Marketingmaterialien von Atrient präsentiert wurden.

Am 4. November 2018 schickten Me und Wheeler E-Mails an eine ganze Reihe von Adressen in Atrient und Azilen - einschließlich des Direktors Sam Attish - mit einer Warnung vor einem Sicherheitsproblem auf dem Server. "Bitte geben Sie diese Daten an die zuständigen Sicherheitsteams weiter und empfehlen Sie ihnen, mich zu kontaktieren", heißt es in der E-Mail. Es gab auch eine Liste von Datenbanken und APIs im Zusammenhang mit PowerKiosk, seiner Weboberfläche und mobilen Anwendungen, die auf bestimmte Atrient-Clients zugeschnitten waren.

Oft bleiben diese E-Mails unbeantwortet. Sie waren voller grammatikalischer Fehler und Tippfehler, und sie sahen nicht wie typische professionelle Korrespondenz aus. Wheeler sagt, Attisha habe ihm mitgeteilt, dass sich diese Briefe im Spam-Ordner befinden.

Aber Beardsley sagte, dass seiner Erfahrung nach sogar professionell formatierte Nachrichten ignoriert werden können. „Wir haben eine Nachricht über Guardzilla geschrieben, eine WiFi-Überwachungskamera, die in großen Supermärkten verkauft wird. Und wir haben nichts erreicht “, sagte er. "Wir haben eine Supportanfrage gestellt, Mitarbeiter, die für das Unternehmen arbeiten, über LinkedIn verfolgt, und ein Journalist hat sogar Unternehmensvertreter gefunden und mit einem von ihnen gesprochen."

Und nach all dem reagierte das Unternehmen nicht. "Die Kamera ist immer noch gefährlich zu bedienen", sagte Beardsley. "Ihr Speicher in AWS S3, in dem sich alle Ihre Heimvideos befinden, ist nicht geschützt."

Wheeler ging nicht so weit. Sie und ich begannen zu twittern und versuchten, die öffentliche Aufmerksamkeit auf diesen Anlass zu lenken. Zu diesem Zeitpunkt war Guise Bule in die Situation verwickelt.

Aufmerksamkeit erregt

Guise Bühl, ehemaliger Sicherheitsbeauftragter der Regierung und Mitbegründer von WebGap, einem sicheren webbasierten Unternehmen, gründete auch SecJuice, einen „Club für Autoren im Bereich Informationssicherheit“. Wheeler und ich versuchten, Hilfe bei der Förderung der Situation zu gewinnen, und wandten sich an Beul, der die Aufzeichnungen über Atrient erneut veröffentlichte. Jetzt sind diese Tweets bereits gelöscht.

Beuls Hilfe erregte die Aufmerksamkeit von zwei interessierten Organisationen - einem großen Casino-Betreiber, der Atrient-Software verwendet, und dem FBI.

Am 9. November kontaktierten mich die Sicherheitskräfte des Casinos. Am 10. November griff Wheeler in den Fall ein und schickte ihnen eine kurze Beschreibung dessen, was sie als Paar gefunden hatten:

Ich bin der Kollege von Me, mit dem Sie auf Twitter geplaudert und dann einen Brief gesendet haben. Die Sicherheitsanfälligkeit hängt mit einem Ihrer Lieferanten, Atrient, und dessen schrecklichem Sicherheitsansatz zusammen, aufgrund dessen Kioske ungeschützte Daten über HTTP verarbeiten und übertragen.

Diese Mängel, die wir zu korrigieren versuchen, zwangen uns, ihre Existenz öffentlich bekannt zu geben. Darunter gibt es sowohl kleine Probleme (ich werde nicht alle Details offenlegen, aber eines der guten Beispiele ist, dass Ihre vom Anbieter gespeicherten Daten auf FTP gespeichert sind, deren Login und Passwort einfach die Namen von Unternehmen in Kleinbuchstaben sind) als auch große mit ihren Produkten verbundene Löcher (PowerKiosk).

Am selben Tag wurde Bule vom FBI wegen seiner Retweets kontaktiert. Beul arrangierte ein allgemeines Telefongespräch mit Wheeler, Me und FBI-Agenten der Cybercrime Division und der Las Vegas Branch. Wheeler zeichnete ihr Gespräch auf.

Wheeler teilte dem FBI mit, dass er und ich nicht die Absicht hätten, die gefundenen Informationen zu veröffentlichen, da sie sich Sorgen über die Schwere der Probleme machten. Es könnte tatsächlich verwendet werden, um "Geld zu drucken", sagte Wheeler den Agenten. Er sagte auch, dass er und ich ein Gespräch mit dem Casino-Betreiber hatten, aber Atrient nicht erreichen konnten.

"Vielleicht können wir Ihnen dabei helfen", sagte ein FBI-Agent.

Wheelers Interaktion mit dem Casino am 11. November wurde vom Sicherheitsdirektor des Unternehmens in einem Brief gelobt. Er schrieb an Wheeler: "Ich wollte mich persönlich bei Ihnen für den professionellen Ansatz bei der Offenlegung von Informationen bedanken. Obwohl Sie keine sofortige Antwort vom Lieferanten erhalten haben, haben Sie ihm eine zweite Chance gegeben, dies zu beheben." Er schlug vor, "Händler nach Wheeler zu schicken" und fragte nach der Größe seines T-Shirts und seiner Kopfbedeckung.

Am selben Tag organisierte das FBI einen

weiteren gemeinsamen Anruf - diesmal unter Beteiligung von Atrient's Gill. In einem Gespräch, das auch von Wheeler aufgezeichnet wurde, sagte Gill: „Die Informationen, die Sie uns gegeben haben, sind erstaunlich. Wir würden es gerne besitzen. Wie kann das organisiert werden? “

Bis zu diesem Zeitpunkt wurde Geld in den Gesprächen nicht erwähnt. Die Forscher hatten vor, ihre Ergebnisse eines Tages auf einer Computersicherheitskonferenz zu präsentieren, daher baten Wheeler und ich nur die „Händler“ des Casino-Betreibers, während der Aufführung „zu glänzen“.

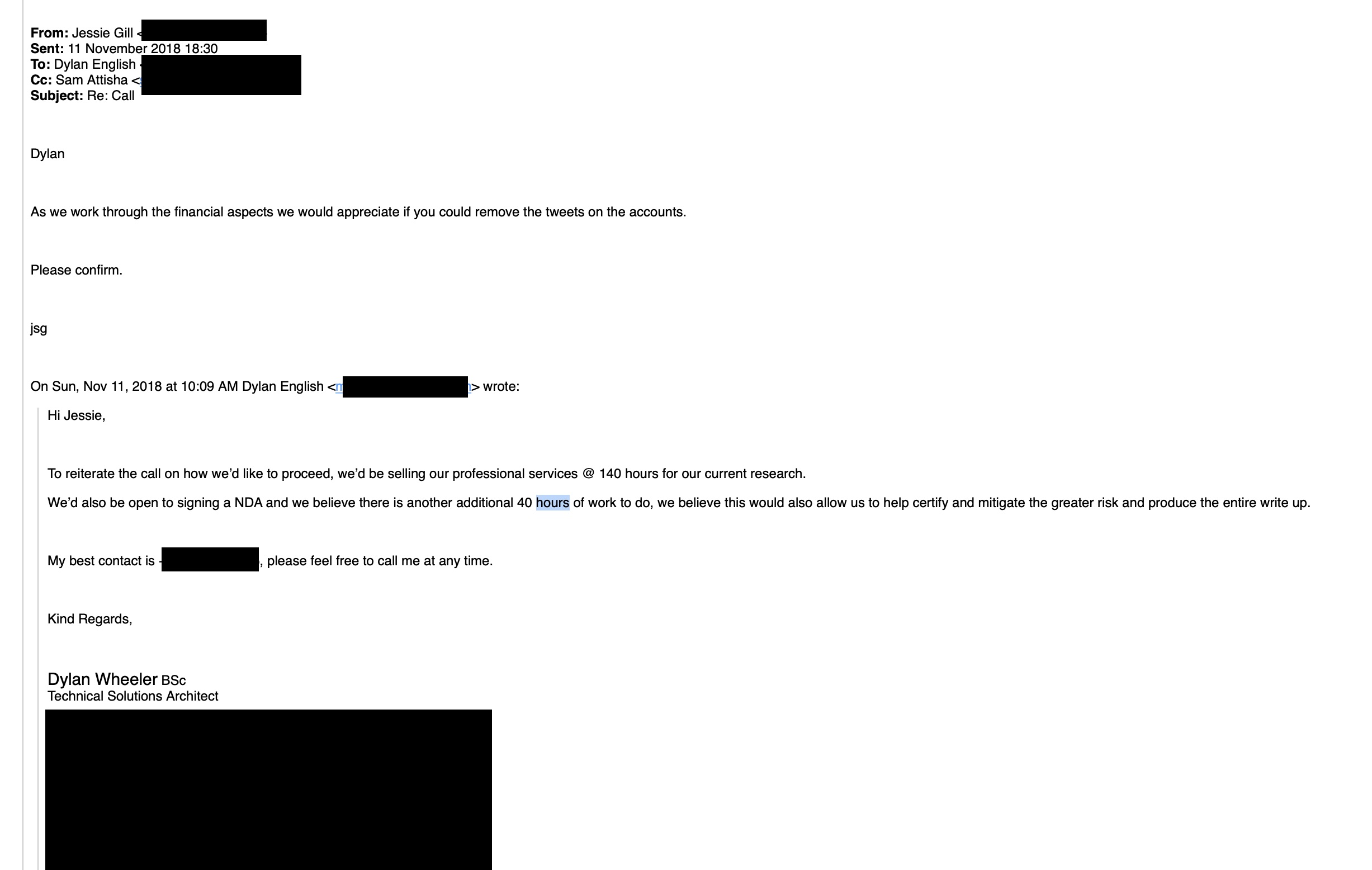

Nachdem jedoch die Idee einer Geheimhaltungsvereinbarung in den Verhandlungen aufgetaucht war, erwähnte Wheeler die Belohnung für die Erkennung eines Fehlers. Er schlug Atrient vor, seinem Unternehmen 140 Stunden Konsultation zu zahlen, was ungefähr 60.000 US-Dollar entspricht. Anscheinend ging in diesem Moment alles weiter.

Die Rechnung bitte

"Wenn ich Schwachstelleninformationen konsistent offenlege - ich rufe zum ersten Mal den Softwareanbieter an -, ist es für mich sehr wichtig zu betonen, dass" ich nicht versuche, etwas zu verkaufen, ich erpresse Sie nicht, ich versuche nicht, diesen Aufruf zu einer Präsentation für den Verkauf meiner zukünftigen Produkte zu machen ". Sagt Beardsley. „Ich betone dies immer aus mehreren Gründen. Erstens möchte ich nicht ins Gefängnis gehen. Zweitens ist dies für die meisten Menschen ein sehr emotionales Ereignis, insbesondere für diejenigen, die sich zuvor nicht mit der Offenlegung von Sicherheitslücken befasst haben. "

Beardsley sagte oft, wenn er Schwachstellen aufdeckt: "Ich bin der erste Sicherheitsspezialist von Drittanbietern, mit dem die Leute sprechen." Daher: „Ich versuche, die Situation maximal zu entschärfen, und es scheint mir, dass eine solche Fähigkeit auf dem Gebiet der IT-Sicherheit einfach nicht ausreicht.“

Jetzt tauchte jedoch die Idee der Zahlungen im Gespräch auf, und die Forscher beschlossen, dass sie bezahlt werden würden. Dieser Aufruf endete, aber die Verhandlungen wurden fortgesetzt. Nach Anfragen zum Entfernen von "negativen Atrient-Tweets" von Me's Konto und nach Anfragen nach dem Speicherort der Daten, die das Paar vom Atrient-Server heruntergeladen hat, sprachen Gill, Attisha und Atrients Anwalt 2018 mit Wheeler. Sie sagten, sie würden ihm einen Entwurf einer Geheimhaltungsvereinbarung schicken, damit er ihn mit seinem Anwalt besprechen könne.

Am 7. Dezember 2018 schrieb der Anwalt von Atrient an Wheeler eine E-Mail mit den Worten: „Wir haben einen Entwurf fertig. Möchten Sie, dass wir es an Ihren Anwalt weiterleiten? " Wheeler bat mich, ihm einen Entwurf zu schicken. Aber er wurde nie ausgewiesen.

Eine Woche später informierte Gill Wheeler in einem Brief, dass ein Entwurf „diese Woche bei uns eingetroffen ist. Sam und ich studieren es. Wir können es Ihnen bis Montag [17. Dezember] schicken. “ Aber an allen Feiertagen gab es keine Neuigkeiten von ihnen. Am 4. Januar 2019 erklärte Attisha in einer E-Mail, dass er und Gill Geschäftsreisen unternommen hätten.

Ein paar Wochen vergingen schweigend. Dann, am 21. Januar 2019, schrieb Attisha:

Ich sende die Vereinbarung bald. Ende Januar - Anfang Februar werden wir in London sein. Wir können uns dort treffen und eine Vereinbarung unterzeichnen, wenn das zu Ihnen passt.

, , ICE , , . Atrient .

Atrient Everi. ICE Everi „“ Atrient, . , , – Atrient.

, , Luta Security, „ , “. , , , [holding statement].

» , — . – , , ". , , « , ».

.

Atrient Everi ICE 5 . , . , , «» . , – . .

, , , Atrient. , :

, ICE, , .

2018 , , . . .

, , , .

, :

- , , , .

- , .

- , , , , , , , , , , .

, , - .

, 9 , .

, . .

Atrient .

Atrient , , . ( , - «»). . :

, . 2018 , , , . .

, , , , , secjuice.com, , .

, . .

6 2019 Atrient ICE « ». , , , . , , Atrient , , – , , ExCel.

. , .

« » – , . Atrient, , .

Atrient, , , , Atrient . , SecJuice. , Atrient, .

, ,

. «, , – , . , , ».

– , – . , , , «, , , , , , . , ».

– , – , , . .

Atrient , , - . , $40- . -, ( ) , , , Atrient . .

, , : «, , , - , . , , – , , , , ».