Ich grüße dich, Habravchane!

Sicherheitsprobleme sind für die meisten von uns eine Schwachstelle. Es ist für uns alle unangenehm zu kollidieren, geschweige denn durch einen versehentlichen Mausklick etwas Wertvolles zu verlieren. Und deshalb habe ich beschlossen, die Materialien, die ich gefunden habe, mit Ihnen zu teilen.

Um die am häufigsten gestellte Frage zu zerstreuen - warum werden sie mich angreifen? Wen brauche ich? - Wir werden den Artikel mit ihm beginnen.

Denken Sie daran, dass nicht nur Menschen Sie angreifen können. Dies kann beispielsweise von einem Bot durchgeführt werden.

Jeder von uns ist mit dem Internetprovider verbunden. Und auf ihn finden Angriffe höchstwahrscheinlich jeden Tag statt. Haben Sie den Spam-Bereich in Ihrer Mail bemerkt? Jede solche E-Mail hat möglicherweise einen Phishing-Angriff. Dieser Angriff ist für Sie nicht persönlich. Dies ist ein groß angelegter Angriff, der auf eine Vielzahl von Gesichtern abzielt. Wir sind die potenziellen Opfer.

Meistens ist ihr Ziel Geld. Wie können sie sie bekommen?

Verwenden Sie Ihren Computer beispielsweise als Webserver, stehlen Sie Ihre Inhalte, führen Sie E-Mail-Angriffe, Botnet-Aktivitäten, Kontodiebstahl und Erpressungsangriffe durch. Ja, und ein E-Mail-Konto ist möglicherweise wichtig, da wir bei mehreren Diensten häufig dasselbe Kennwort verwenden.

Zeit ist teuer und wir möchten so wenig Zeit wie möglich mit sicherheitsrelevanten Themen verbringen.

Als erstes müssen Sie ein paar Fragen für sich selbst beantworten:

- Welche Dateien speichern die wichtigsten Daten?

- Welche Konten in sozialen Netzwerken können Sie nicht verlieren?

- Was könnte am schädlichsten sein?

- Und was könnte Ihren Ruf beeinträchtigen?

Zum Beispiel Laptop-Diebstahl. Ja, es tut weh und ist traurig. Aber wie kann dich das bedrohen?

Dies kann der Verlust von Daten sein, um in das soziale Netzwerk zu gelangen. Dies können vertrauliche Informationen sein, die während der Arbeit erhalten werden. Oder vielleicht sind es persönliche Fotos.

Okay, wir haben entschieden, was wir schützen müssen. Der nächste Schritt ist die Auswahl einer Schutzmethode.

Ja, natürlich gibt es viele Angriffe auf der Welt und es ist einfach unmöglich, sich gegen alle zu verteidigen.

Daher werden wir eines der effektivsten Tools betrachten - die Verschlüsselung.

Was ist Verschlüsselung?

Um im Bereich Sicherheit die richtige Wahl zu treffen, müssen Sie verstehen, was Verschlüsselung ist. Es ist nicht notwendig, Hardcore-Mathematik zu kennen. Genug, um auf einer grundlegenden Ebene zu verstehen. Dies ist eines der besten und unverzichtbarsten Werkzeuge in unserem Arsenal.

Die Verschlüsselung ist eine Methode zum Konvertieren von Daten, die von einer Person gelesen werden können, in eine Form, die eine Person nicht lesen kann. Aus diesem Grund bleiben die Daten vertraulich und privat.

Die Entschlüsselung erfolgt in umgekehrter Reihenfolge. Konvertieren Sie nicht lesbare Daten in lesbare.

OK, wo gilt das? Eigentlich an vielen Orten. Haben Sie beispielsweise auf das https-Protokoll geachtet? Ihm ist es zu verdanken, dass Ihre dritte Person Ihre Daten während Ihres Aufstiegs im Internet nicht abfangen kann. Ich werde es genauer erklären. Sie gehen auf die Website "

www.google.com " und stellen eine Anfrage. Gleichzeitig werden alle Daten, die zur Anzeige der Ergebnisse erforderlich sind, über das https-Protokoll übertragen. Wenn sich also eine Person entscheidet, die Daten zu Ihrem Datenverkehr anzuzeigen (Man In the Middle-Angriff), sieht sie nur, dass Sie bei Google angemeldet sind. Außerdem erhält er viele verschlüsselte Pakete. Das heißt, wir können sagen, dass er nichts erhalten wird.

Aber zurück zur Grundtheorie. Der Verschlüsselungsprozess umfasst zwei Hauptkomponenten - den Algorithmus und den Schlüssel.

Ein Algorithmus ist gewissermaßen eine Sperre, mit der Sie Ihre Daten geheim halten können. Aufgrund dessen wird der Text konvertiert.

Der Schlüssel ist, sorry für die Tautologie, der Schlüssel zum Schloss. Ein eindeutiges Datenelement, das Text konvertiert

Hm, in Ordnung. Wir gehen weiter. Erhöhen Sie die Spannung leicht.

Arten der Verschlüsselung

Wie sonst können wir die Verschlüsselung für unsere eigenen egoistischen Zwecke verwenden? Zum besseren Verständnis werden wir die Archivverschlüsselung in Betracht ziehen. Bei der Archivierung können viele Archivierer ein Kennwort festlegen. In diesem Fall verwendet der Archivierer einen Algorithmus zur Verschlüsselung. Und meistens ist es ein symmetrischer Algorithmus.

Symmetrische Verschlüsselung

Symmetrischer Verschlüsselungsalgorithmus - Ein Algorithmus, bei dem derselbe Schlüssel für die Ver- und Entschlüsselung verwendet wird. Ein auffälliges und gleichzeitig einfaches Beispiel wird Caesars Code sein.

Die ganze Arbeit dieses Algorithmus besteht darin, das Zeichen mit einem bestimmten Schritt in ein anderes zu ändern.

Bei einem Versatz von 5 Zeichen wird beispielsweise das Zeichen, das an der ersten Position steht, durch ein Zeichen an Position 6 usw. ersetzt.

Der derzeit robusteste wird als AES-Algorithmus (Advanced Encryption Standard) angesehen.

Ein weiterer erwähnenswerter Punkt ist die Macht des Passworts. Die Passwortstärke wird in Bit gemessen. Eine der häufigsten Lösungen sind 128 oder 256 Bit. Dies ist die Anzahl der Bits, die dem Kennwort zugewiesen werden. Diese Zahl bedeutet auch die Anzahl der Passwörter, die Sie mit diesem Verschlüsselungsalgorithmus erhalten können. Aber je länger die Schlüssellänge ist, desto langsamer ist der Prozess der Ver- oder Entschlüsselung.

Am häufigsten wird jedoch asymmetrische Verschlüsselung verwendet.

Also haben wir den Brief verschlüsselt, aber wie können wir ihn an unseren Freund senden? An soziale senden Netzwerke oder Textnachrichten sind keine gute Idee. Als würde ich mit ihm telefonieren.

Und das führt uns zu einer neuen Art der Verschlüsselung.

Bei der asymmetrischen Verschlüsselung werden 2 Schlüssel verwendet - öffentlich und privat (geheim).

Der öffentliche Schlüssel dient zur Verschlüsselung, der private Schlüssel zur Entschlüsselung.

Welche Algorithmen erlauben die Verwendung dieser Technologie?

Hier ist eine Liste:

- Rivest - Shamir - Adleman (RSA) (am häufigsten)

- Kryptosystem mit elliptischen Kurven (ECC)

- Diffie - Hellman (DH)

- El Gamal

Vorteile asymmetrischer Algorithmen:

- Sie können den öffentlichen Schlüssel frei teilen und jeder kann Ihnen eine geheime Nachricht senden.

Nachteile:

- Verschlüsselungs- / Entschlüsselungsgeschwindigkeit.

Für FortgeschritteneDa ich einen Programmiererkern in mir habe und eine Vorliebe für Mathematik habe, kann ich nur sagen, wie alles „unter der Haube“ funktioniert.

Betrachten Sie das Beispiel des RSA-Algorithmus.

Als erstes müssen wir die öffentlichen und privaten Schlüssel generieren. Die Reihenfolge der Aktionen ist ungefähr wie folgt:

1) Wir wählen zwei Primzahlen. Es ist ratsam, dass sie nah genug sind

p = 19

s = 13

2) Wir berechnen ihr Produkt sowie die Euler-Funktion

n = p * s

f = (p - 1) * (s - 1)

3) Der zeitaufwändigste Teil ist nun die Wahl des Exponenten und eines beliebigen Koeffizienten.

Tatsache ist, dass bei den ausgewählten Koeffizienten der Wert von "d" eine ganze Zahl sein muss. "D" ist eine notwendige Komponente des Algorithmus

e = 5

k = 9

d = (k * f + 1) / e

Jetzt besteht unser öffentlicher Schlüssel (zum Verschlüsseln der Nachricht) aus den Werten der Variablen "e" und "n" und dem privaten Schlüssel (zum Entschlüsseln) der Werte "d" und "n".

Das heißt, in unserem Fall ...

Anschließend wird die Nachricht mit der Formel verschlüsselt: crypt = m ^ e% n.

Und Entschlüsselung: entschlüsseln = Krypta ^ d% n.

Nun, aus Sicht des Programmierers können wir diese Informationen wie folgt verwenden:

- Erstellen Sie ein Array von Übereinstimmungen mit einem Zeichen und seinem Code (z. B. ASCII-Code).

- Wenden Sie für jedes Zeichen einen Algorithmus an und erstellen Sie ein Array konvertierter Werte

- Konvertieren Sie das resultierende Array zurück in die Zeichenfolgenform

- Gewinn!

Wie kann asymmetrische Verschlüsselung für meine Zwecke verwendet werden?

Wenn wir nun die Theorie, die Vor- und Nachteile des Algorithmus kennen und auch wissen, warum Sie ihn überhaupt verwenden müssen, können wir über die praktische Anwendung sprechen.

Unter allen gefundenen Programmen schien mir gpg4usb am bequemsten zu sein.

Dieses Programm verwendet die PGP-Verschlüsselung. Warum empfehle ich die Verwendung?

Alles ist einfach. Diese Art der Verschlüsselung wurde noch nicht geknackt. Für niemanden. Also benutze es.

Die Verwendung des Programms ist recht einfach. Sie müssen nur wissen, wo Sie klicken müssen.

Und genau das wird jetzt besprochen.

Als erstes müssen Sie das Programm herunterladen. Sie können dies über den Link tun:

der Link .Ich werde gleich sagen - dieses Programm ist plattformübergreifend. Das heißt, Sie können es sowohl unter Windows als auch unter Linux verwenden.

Die zweite besteht darin, ein Verschlüsselungsschlüsselpaar zu erstellen.

Dies kann folgendermaßen erfolgen:

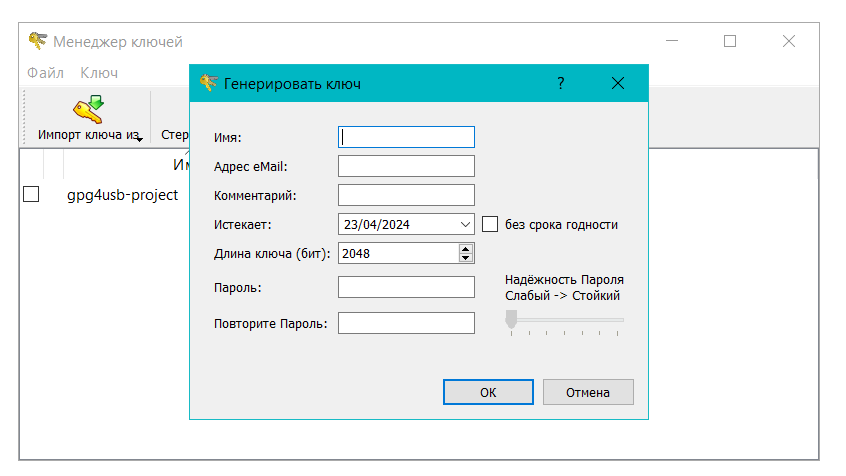

1) Gehen Sie zum Abschnitt "Key Manager"

2) Wählen Sie im oberen Bereich "Schlüssel" und dann "Schlüssel generieren".

Es sollte ungefähr so aussehen:

3) Füllen Sie die erforderlichen Felder aus. Ich warne Sie sofort - es ist besser, das Passwort irgendwo aufzuschreiben (oder sich daran zu erinnern), da es später zum Entschlüsseln der Nachricht benötigt wird.

Jetzt wird der Schlüssel erstellt und wir können direkt mit der Verschlüsselung fortfahren.

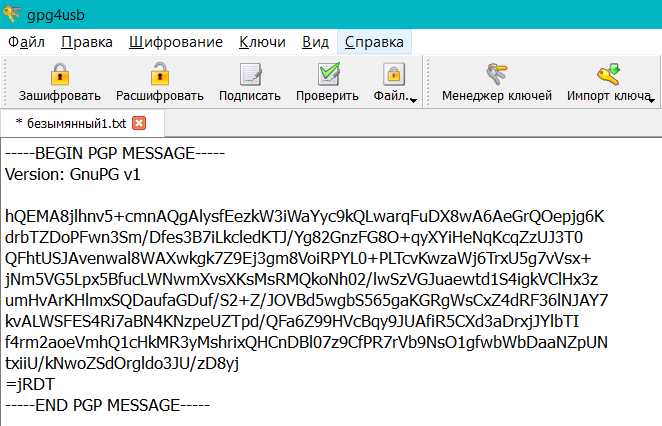

Auf dem Hauptbildschirm befindet sich ein Textfeld - dies ist unser Sprungbrett zum Erstellen von Nachrichten. Kreuzen Sie in der rechten Seitenleiste Ihren Schlüssel an.

Nachdem Sie die Nachricht in das Feld eingegeben haben, klicken Sie im oberen Bereich fett auf "Verschlüsseln".

Herzlichen Glückwunsch, Sie können Nachrichten verschlüsseln.

Die Entschlüsselung erfolgt auf die gleiche Weise, außer dass Sie anstelle von „Verschlüsseln“ die Schaltfläche „Entschlüsseln“ verwenden.

Und jetzt der Moment, in dem das Gehirn mich eine halbe Stunde lang beschäftigt hat: Wie kann man den Schlüssel an einen Freund weitergeben?

Ja, wir haben ein Verschlüsselungssystem eingerichtet, und es funktioniert. Ja, wir können einem Freund einen öffentlichen Schlüssel geben und haben keine Angst, dass die Nachricht gelesen wird. Aber wo bekommt man es?

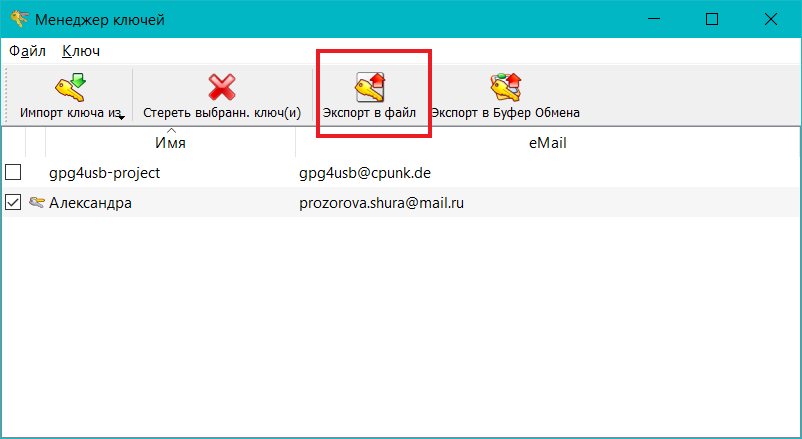

Wie sich herausstellte, ist alles ganz einfach. In dem Fenster, in dem wir die Schlüssel für die Verschlüsselung erstellt haben, kreuzen wir den gewünschten Schlüssel an und wählen im oberen Bereich "In Datei exportieren". Wir haben den öffentlichen Schlüssel erhalten und können ihn an jeden weitergeben, um verschlüsselte Nachrichten zu erhalten, die nur wir lesen können.

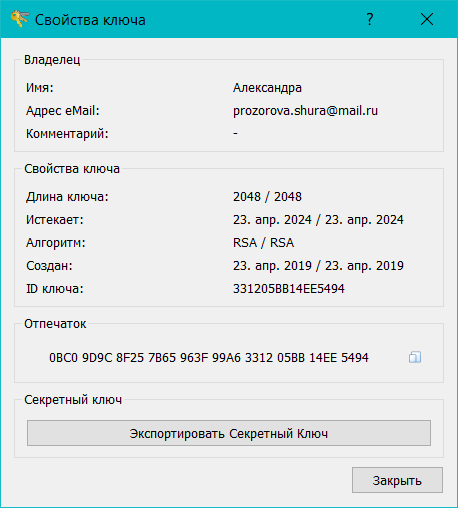

Jetzt möchte ich den privaten Schlüssel erhalten (was ist, wenn ich von einem anderen Computer aus arbeite? Schließlich werden die Schlüssel lokal gespeichert).

Um dieses Problem zu lösen, kehren wir wieder zum Hauptbildschirm zurück. Klicken Sie im rechten Seitenbereich mit der rechten Maustaste auf den gewünschten Schlüssel und wählen Sie "Schlüsseleigenschaften anzeigen". Wählen Sie im folgenden Fenster "Privaten Schlüssel exportieren".

Fertig, jetzt haben Sie "öffentliche" öffentliche und private Verschlüsselungsschlüssel, die Sie nach eigenem Ermessen verwenden können.

Nun, am Ende des Artikels möchte ich eine nützliche Technik vorstellen: Bedrohungsmodellierung und Risikobewertung.

Das erste, was Sie verstehen müssen, ist, dass Sie nicht 100% ige Sicherheit gewährleisten und nicht alle Risiken auf Null reduzieren können. Sie können nicht 100% Anonymität erhalten. Sie können keine 100% ige Sicherheit erhalten (es sei denn, Sie verwenden ein Telefon und einen PC).

Über das Internet akzeptieren wir irgendwie die Risiken. Es gibt uns die Möglichkeit, unsere Fähigkeiten zu erweitern, aber es besteht die Gefahr, dass unsere Daten verloren gehen. Sicherheit ist daher für uns ein Spagat zwischen Bequemlichkeit, Erweiterung des Wissens, Komfort und Bewahrung bereits definierter, wichtiger Daten.

Wir müssen einen risikobasierten Ansatz verfolgen.

Risiko = Sicherheitslücke * Bedrohungen * Folgen

Zum Beispiel Laptop-Diebstahl. Was können wir tun? Verschlüsseln Sie die gesamte Festplatte und fügen Sie zusätzliche Autorisierungsschritte hinzu.

Um den Qualitätsschutz zu gewährleisten, müssen Sie mehrere Phasen durchlaufen:

- Wählen Sie

- Anpassen

- Schätzung. Überprüfen Sie, ob das Laufwerk vollständig verschlüsselt ist

- Wir kontrollieren. Suchen Sie nach Sicherheitsupdates