Wie wir im Bericht über Probleme und Verfügbarkeit von Interconnected Networks 2018-2019 zu Beginn dieses Jahres geschrieben haben, ist die Ankunft von TLS 1.3 unvermeidlich. Vor einiger Zeit haben wir die Version 1.3 des Transport Layer Security-Protokolls erfolgreich bereitgestellt. Nachdem wir die Daten gesammelt und analysiert haben, können wir nun die aufregendsten Teile dieses Übergangs hervorheben.

Wie wir im Bericht über Probleme und Verfügbarkeit von Interconnected Networks 2018-2019 zu Beginn dieses Jahres geschrieben haben, ist die Ankunft von TLS 1.3 unvermeidlich. Vor einiger Zeit haben wir die Version 1.3 des Transport Layer Security-Protokolls erfolgreich bereitgestellt. Nachdem wir die Daten gesammelt und analysiert haben, können wir nun die aufregendsten Teile dieses Übergangs hervorheben.Wie die Vorsitzenden der IETF TLS-Arbeitsgruppe

im Artikel geschrieben haben :

"Kurz gesagt, TLS 1.3 ist bereit, in den nächsten 20 Jahren und darüber hinaus eine Grundlage für ein sichereres und effizienteres Internet zu schaffen."

TLS 1.3 ist nach 10 Jahren Entwicklung angekommen. Qrator Labs sowie die IT-Branche insgesamt haben den Entwicklungsprozess vom ersten Entwurf bis zu jeder der 28 Versionen genau beobachtet, während ein ausgewogenes und verwaltbares Protokoll ausgereift ist, das wir 2019 unterstützen können. Die Unterstützung ist bereits bei den Wir möchten mit der Implementierung dieses robusten, bewährten Sicherheitsprotokolls Schritt halten.

Eric Rescorla, der einzige Autor von TLS 1.3 und CTO von Firefox,

sagte gegenüber The Register :

"Es ist ein Ersatz für TLS 1.2, verwendet dieselben Schlüssel und Zertifikate, und Clients und Server können TLS 1.3 automatisch aushandeln, wenn beide es unterstützen", sagte er. "Es gibt bereits eine ziemlich gute Bibliotheksunterstützung, und Chrome und Firefox haben beide standardmäßig TLS 1.3 aktiviert."

Es gibt eine Liste der aktuellen Implementierungen von TLS 1.3 auf GitHub für alle, die sich die am besten passende Bibliothek

ansehen :

https://github.com/tlswg/tls13-spec/wiki/Implementations . Es ist klar, dass die Einführung des aktualisierten Protokolls schnell und weit verbreitet sein würde - und bereits erfolgt -, da jetzt jeder versteht, wie grundlegend die Verschlüsselung in der modernen Welt ist.

Was hat sich gegenüber TLS 1.2 geändert?

Aus dem

Artikel der

Internet Society :

„Wie verbessert TLS 1.3 die Dinge?

TLS 1.3 bietet einige technische Vorteile, z. B. einen vereinfachten Handshake zum Herstellen sicherer Verbindungen, und ermöglicht es Clients, Sitzungen mit Servern schneller fortzusetzen. Dies sollte die Setup-Latenz und die Anzahl der fehlgeschlagenen Verbindungen auf schwachen Verbindungen verringern, die häufig als Rechtfertigung für die Aufrechterhaltung von Nur-HTTP-Verbindungen verwendet werden.

Ebenso wichtig ist, dass die Unterstützung für mehrere veraltete und unsichere Verschlüsselungs- und Hashing-Algorithmen, die derzeit mit früheren TLS-Versionen wie SHA-1, MD5, DES, 3DES und AES- zulässig sind (obwohl dies nicht mehr empfohlen wird), entfernt wird. CBC, während Unterstützung für neuere Cipher Suites hinzugefügt wird. Weitere Verbesserungen umfassen mehr verschlüsselte Elemente des Handshakes (z. B. der Austausch von Zertifikatinformationen wird jetzt verschlüsselt), um Hinweise auf potenzielle Lauscher zu reduzieren, sowie Verbesserungen der Weiterleitungsgeheimnis bei Verwendung bestimmter Schlüsselaustauschmodi für die Kommunikation zu einem bestimmten Zeitpunkt sollten auch dann sicher bleiben, wenn die zu ihrer Verschlüsselung verwendeten Algorithmen in Zukunft kompromittiert werden. “

DDoS und moderne Protokollentwicklung

Wie Sie vielleicht bereits gehört haben, gab es während der Protokollentwicklung und

auch danach erhebliche Spannungen in der IETF-TLS-Arbeitsgruppe. Es ist jetzt offensichtlich, dass einzelne Unternehmen (einschließlich Finanzinstitute) die Art und Weise ändern müssten, in der ihre Netzwerksicherheit aufgebaut ist, um sich an das jetzt eingebaute

perfekte Vorwärtsgeheimnis anzupassen.

Die Gründe, warum dies erforderlich sein könnte, sind in einem

von Steve Fenter verfassten Dokument aufgeführt . In dem 20 Seiten langen Entwurf werden mehrere Anwendungsfälle erwähnt, in denen ein Unternehmen möglicherweise eine Out-of-Band-Verkehrsentschlüsselung durchführen möchte (was PFS nicht zulässt), einschließlich Betrugsüberwachung, behördlicher Anforderungen und des Layer 7-DDoS-Schutzes.

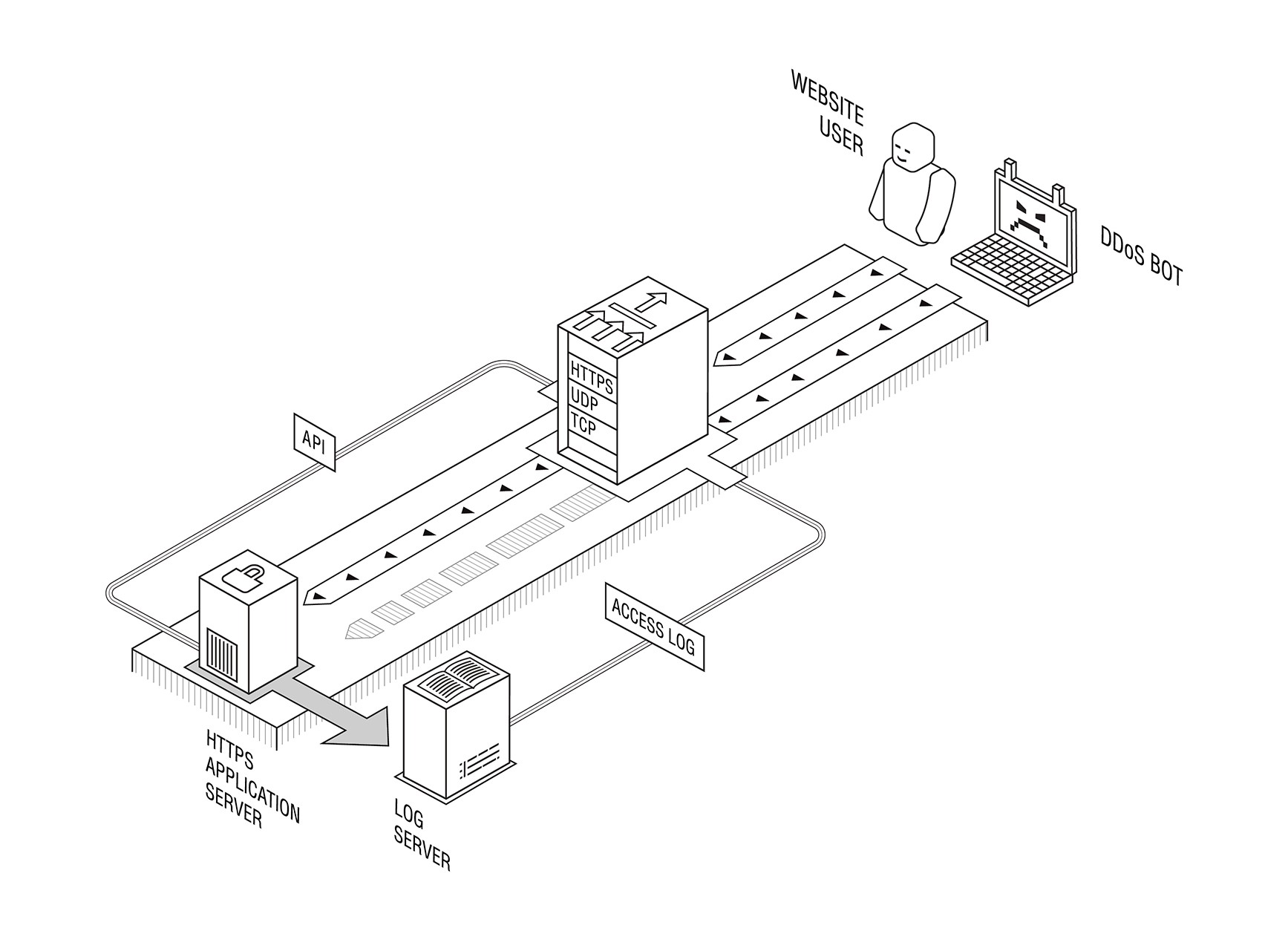

Obwohl wir definitiv kein Recht haben, über die regulatorischen Anforderungen zu sprechen, wurde unser eigenes Layer 7 DDoS-Minderungsprodukt (einschließlich der Lösung, bei der

kein Kunde uns sensible Daten

offenlegen muss) im Jahr 2012 unter Berücksichtigung von PFS aus dem Jahr 2012 entwickelt Nach dem Upgrade der serverseitigen TLS-Version mussten unsere Kunden keine Änderungen an ihrer Infrastruktur vornehmen.

Ein Problem bei der Entwicklung der Protokollsuiten und -funktionen der nächsten Generation ist jedoch, dass dies normalerweise stark von der akademischen Forschung abhängt und der Stand der DDoS-Minderungsbranche recht schlecht ist.

Abschnitt 4.4 des IETF-Entwurfs „QUIC-Verwaltbarkeit“ , der Teil der zukünftigen QUIC-Protokollsuite ist, könnte als perfektes Beispiel dafür angesehen werden: Es heißt, dass „derzeitige Praktiken zur Erkennung und Abschwächung von [DDoS-Angriffen] im Allgemeinen passiv sind Messung mit Netzwerkflussdaten “, wobei letzteres in realen Unternehmensumgebungen (und nur teilweise für ISP-Setups) sehr selten der Fall ist - und in der Praxis in keiner Weise ein„ allgemeiner Fall “-, aber definitiv ein allgemeiner Fall in akademische Forschungsarbeiten, die meistens nicht durch ordnungsgemäße Implementierungen und reale Tests gegen die gesamte Bandbreite potenzieller DDoS-Angriffe, einschließlich der Angriffe auf Anwendungsebene (die aufgrund des Fortschritts bei der weltweiten TLS-Bereitstellung offensichtlich sind), unterstützt werden nie mehr mit passiver Messung behandelt werden).

Ebenso wissen wir noch nicht, wie sich die Hersteller von DDoS-Minderungshardware an die TLS 1.3-Realität anpassen würden. Aufgrund der technischen Komplexität der Unterstützung für Out-of-Band-Protokolle kann dies einige Zeit dauern.

Die Festlegung eines angemessenen akademischen Forschungstrends ist eine Herausforderung für die DDoS-Minderungsanbieter im Jahr 2019. Ein Bereich, in dem dies möglich ist, ist die

SMART-Forschungsgruppe innerhalb des IRTF, in der Forscher mit der Industrie zusammenarbeiten können, um ihr Problembereichswissen und die Forschungsrichtungen zu verfeinern. Wir würden alle Forscher herzlich willkommen heißen, die uns mit Fragen oder Vorschlägen in dieser Forschungsgruppe sowie per E-Mail erreichen

möchten :

rnd@qrator.net .