Donjon ist ein Informationssicherheitslabor der französischen Firma Ledger. Ledger erstellt Hardware-Wallets, in denen die privaten Schlüssel von Kryptowährungseigentümern gespeichert sind. Angreifer jagen diesen Schlüsseln nach und die Hardware-Brieftasche schützt die Schlüssel vor Leckagen. Wie zuverlässig? Im "Donjon" alle Anstrengungen unternehmen, damit eine solche Frage nicht einmal auftaucht.

Diese Leute tun alles, damit Ledger-Brieftaschenbesitzer friedlich schlafen können.

Diese Leute tun alles, damit Ledger-Brieftaschenbesitzer friedlich schlafen können.Die Existenz des Labors wurde lange Zeit geheim gehalten. Es beschäftigt acht Mitarbeiter, die es vorziehen, anonym zu bleiben. Es ist nur bekannt, dass sie „Weltklasse-Experten“ für Cybersicherheit und Smartcards sind. Diese „weißen Hacker“ suchen nach Schwachstellen in der Software und in der Hardware von Ledger sowie in den Produkten von Wettbewerbern. Das Labor selbst befindet sich im Pariser Büro des Unternehmens. Der Arbeitsbereich ist durch einen Alarm geschützt und kann nur von Donjon-Mitarbeitern betreten werden.

Das Labor erforscht verschiedene Arten von Angriffen.

Bei den Software-Angriffen , denen Crypto-Wallets ausgesetzt sind, wird normalerweise das ungewöhnliche Verhalten von Systemen und Schnittstellen untersucht. Ein typisches Beispiel dafür, wonach Donjon sucht: ein Heartbleed-Fehler in der OpenSSL-Kryptografiebibliothek. Diese berühmte Sicherheitsanfälligkeit verbreitete sich 2012 und bestand in der Möglichkeit des unbefugten Lesens des Serverspeichers, wobei dieser einschließlich des privaten Schlüssels entfernt wurde. Sie haben das Problem erst 2014 behoben. Danach hat Google das Projekt Zero gestartet, um ähnliche Bedrohungen zu verhindern.

xkcd darüber, was Heartbleed ist

xkcd darüber, was Heartbleed istDie Spezialisten von Donjon wenden Standardtechniken an: Reverse Engineering, statistische Analyse, Kryptographie und Fuzzing. Fuzzing ist die Übertragung von zufälligen oder unerwarteten Daten an ein Programm. Im vergangenen Oktober haben Hacker mit seiner Hilfe zwei Sicherheitslücken im Crypto Wallet-Code des Rivalen Trezor gefunden.

Dies waren Pufferüberlauffehler. In beiden Fällen hat die Funktion die Bedingung falsch angegeben. Wie so oft in solchen Fällen funktionierte der Code, aber nicht so, wie es die Autoren wollten. Weitere

Informationen hierzu finden Sie

im Trezor-Blog .

Mit beiden Sicherheitsanfälligkeiten konnten Sie die Brieftasche aus der Ferne deaktivieren, indem Sie sie ohne Benutzereingriff über den Browser angreifen. Sie betrafen die Firmware-Versionen 1.6.2 und 1.6.3 und behebten Fehler in der neuen Version.

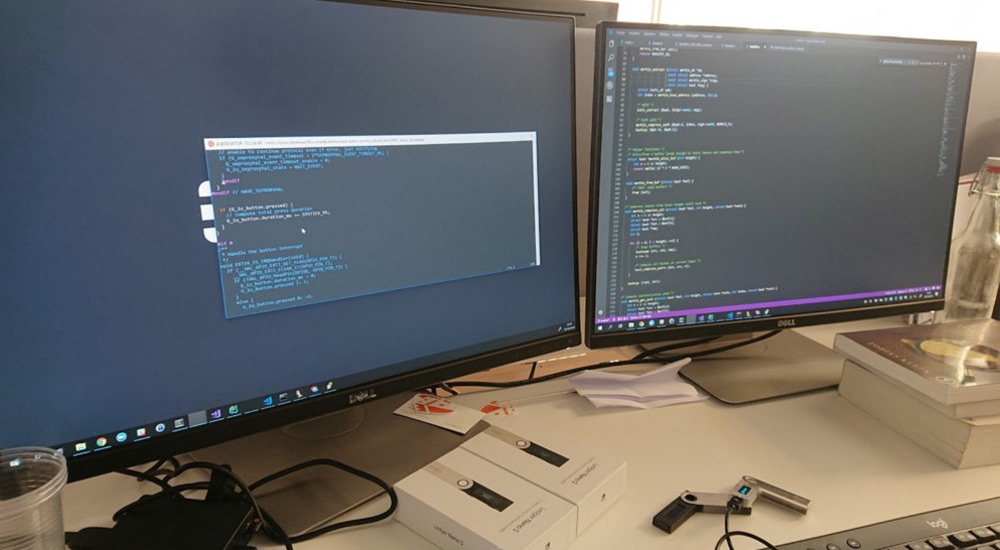

Wie der Sicherheitsdirektor von Ledger Charles Guillaume ehrlich sagte, entwickelt das Unternehmen Software nur von Grund auf neu. Chips und Elektronik werden von Drittanbietern bereitgestellt. Daher ist „Donjon“ wie ein mittelalterlicher Dungeon mit „Folter“ -Werkzeugen ausgestattet, um Brieftaschen methodisch auf physische Schwachstellen zu testen, die zu Datenlecks führen können.

Angriffe auf Kanäle von Drittanbietern sehen beeindruckend und komplex aus

. Solche Angriffe zielen auf die physischen Schwachstellen eines funktionierenden Geräts ab. Wenn ein Angreifer eine verlorene Krypto-Brieftasche gestohlen oder gefunden hat, kann er die elektromagnetische Strahlung und die Änderung des Stromverbrauchs des Geräts während der Codeausführung messen. Der Hacker verwendet die empfangenen Daten, um den Schutz zu umgehen.

Angriff auf laufende Hardware-Brieftasche

Angriff auf laufende Hardware-BrieftascheIn der Praxis ermöglichte diese Idee Ledger-Hackern, die Trezor One-Brieftaschen-PIN erfolgreich zu knacken. Der PIN-Code wurde für den Zugriff auf das Gerät benötigt und es wurden großzügige 15 Versuche unternommen, die richtige Kombination einzugeben. "Donjon" lernte fünfmal, die PIN zu erraten.

Folgendes geschah: Eine Brieftasche mit einem bekannten PIN-Code wurde zerlegt, und dann wurden Sensoren in ihrem Flash-Speicher installiert, um den Stromverbrauch und das elektromagnetische Feld zu messen. In die Brieftasche wurden beliebige Zahlen eingegeben, und das Oszilloskop schrieb Daten von den Sonden. Die Daten wurden als Reaktionen auf korrekte und falsche Eingaben markiert und dann dem Algorithmus zum Training „zugeführt“.

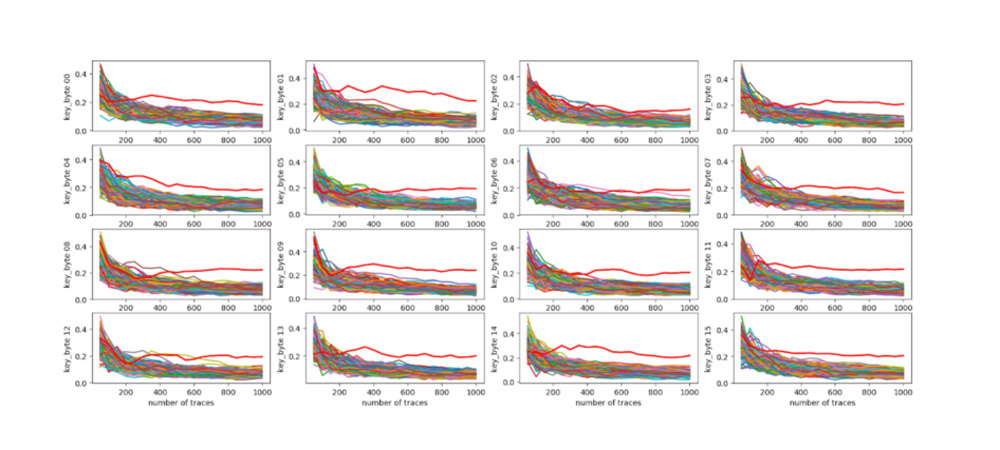

Angriffsergebnisse. Die Zukunft ist gekommen, damit der Roboter sie versteht

Angriffsergebnisse. Die Zukunft ist gekommen, damit der Roboter sie verstehtNachdem die Forscher den Algorithmus zur Unterscheidung verschiedener Reaktionen gelehrt hatten, setzten sie die Sensoren auf das zweite Gerät. Es spielte die Rolle einer potenziell gestohlenen Brieftasche, und bei der Eingabe des PIN-Codes wurden genau dieselben Daten daraus geschrieben. Der auf der ersten Brieftasche trainierte Algorithmus erkannte, welche Zahlen korrekt waren und welche nicht, und erriet die PIN vollständig.

Da es vor jedem neuen Versuch, eine PIN einzugeben, eine zusätzliche Verzögerung gibt, ist ein solcher Hack ein langes Geschäft. Das Sortieren aller 15 Codes kann einen ganzen Arbeitstag dauern. Bei Erfolg erhält der Hacker uneingeschränkten Zugriff auf die Vermögenswerte anderer Personen, sodass das Spiel die Kerze wert ist.

Das Experiment teilte Donjon erneut mit Wettbewerbern, die sie sehr ernst nahmen und den PIN-Überprüfungsalgorithmus komplett neu schrieben.

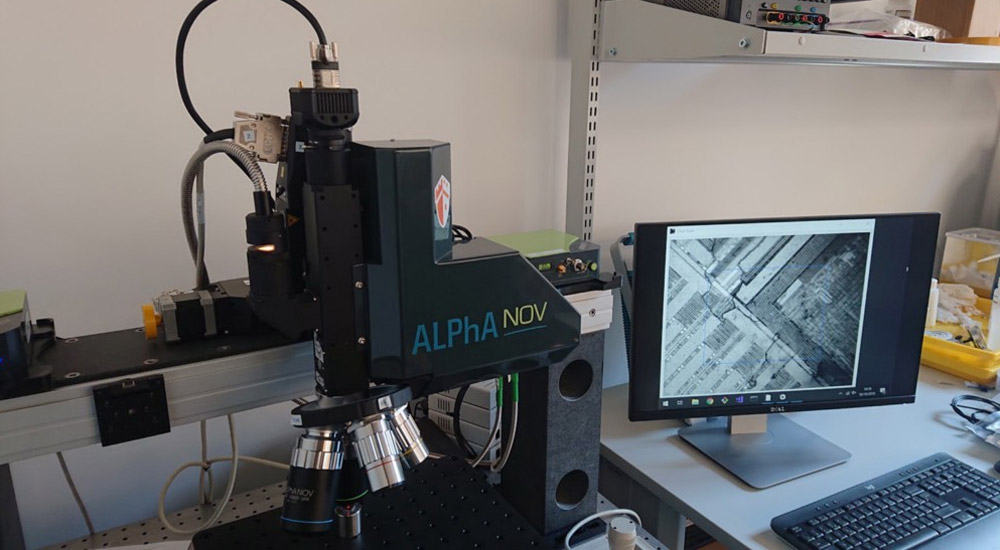

Installation zur Durchführung von Angriffen auf Rechenfehler

Installation zur Durchführung von Angriffen auf RechenfehlerEine weitere beliebte Technik von Ledger-Hackern:

Angriff auf Rechenfehler. Dies ist ein Subtyp des Angriffs auf Kanäle von Drittanbietern, der einen aktiven Eingriff in den Betrieb des Geräts impliziert: Verringern und Erhöhen der Spannung in der Schaltung, Erhöhen der Taktfrequenz. Ein Hardware-Portemonnaie kann durch ionisierende Strahlung, einen Laser und ein elektromagnetisches Feld beeinträchtigt werden. Mit dem Angriff können Sie die Eingabe des PIN-Codes umgehen: Erhöhen Sie die Spannung, das Gerät verirrt sich und überspringt die Überprüfung der Richtigkeit der eingegebenen Nummern.

Ein erfahrener Cracker kann andere Daten extrahieren, die eine Hardware-Brieftasche schützen sollte. Beispiel: seed, eine Mnemonik, die den Zugriff auf alle Assets gleichzeitig ermöglicht. Dies ist ein kompliziertes, aber machbares Verfahren, und das Donjon-Team hat es mit den Brieftaschen Keepkey, B Wallet, Trezor One und Trezor T. geschafft.

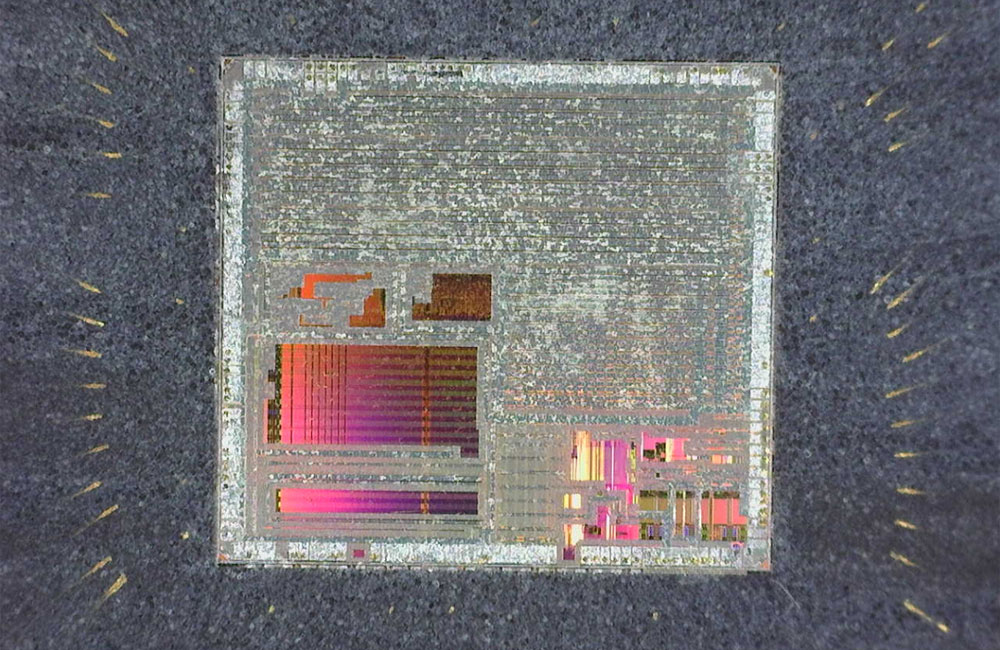

Dieses Board wird in Donjon verwendet, um Kryptowährungschips anzugreifen

Dieses Board wird in Donjon verwendet, um Kryptowährungschips anzugreifenLeider gibt Donjon die Details des letzten Hacks nicht bekannt. Hacker haben einen sehr strengen „Ehrenkodex“: Sie knacken zuerst das Gerät, geben dann die Details der Sicherheitsanfälligkeit an Ledger oder Konkurrenten weiter und warten auf Korrekturen. Erst danach wird die Öffentlichkeit darüber informiert, dass das Problem besteht.

Hacker berichteten bereits im Dezember 2018, dass sie Samen aus ihren Brieftaschen ziehen könnten. Die Sicherheitsanfälligkeit ist immer noch nicht behoben. Laut Guillaume kann mit diesem Defekt im Prinzip nichts getan werden, sodass das Donjon-Team nicht sagen kann, wie genau die Brieftaschen gehackt wurden.

Um Angriffe auf Berechnungsfehler zu verhindern, verwenden Ledger Crypto Wallets einen separaten Secure Element-Sicherheitschip. Solche Chips werden in Kreditkarten, SIM-Karten und biometrischen Pässen aufbewahrt. Er erkennt einen versuchten Angriff und reagiert aktiv darauf. Secure Element verbirgt auch elektromagnetische Strahlung und Stromverbrauch, um zu verhindern, dass ein Angreifer auf sich selbst „hört“.

Chip für Angriff vorbereitet

Chip für Angriff vorbereitetIn vielen anderen Kryptowährungs-Wallets werden alle Berechnungen auf einem herkömmlichen Mikrocontroller ausgeführt. Ledger hält diese Architektur für unsicher, auch weil ihre eigenen Hacker einfache Chips wie Nüsse „knacken“. Konkurrenten, einschließlich Trezor, wirken der Behauptung entgegen, dass für einen solchen Hack physischer Zugriff auf das Gerät und Expertenwissen auf dem Gebiet der Kryptographie erforderlich sind. Die meisten Inhaber von Ethereum oder Bitcoin sind viel besorgter über Remote-Angriffe, daher konzentrieren sich die Hersteller auf die Software-Sicherheit.

xkcd über Hacker Alltag

xkcd über Hacker AlltagEin pragmatischer Ansatz zahlt sich in der Gegenwart aus. Ledger blickt jedoch in die Zukunft, die Kryptowährungen, wie das Unternehmen sicher ist, haben. Ein Taschendieb, der gestern ein „Flash-Laufwerk“ aus der Tasche eines Touristen gezogen hat, hätte möglicherweise nicht bemerkt, dass er den Schlüssel zum Wohlstand in seinen Händen hatte. In einem Jahr wird er genau wissen, an wen er die gestohlenen Hardware-Krypto-Geldbörsen verkaufen kann, damit jemand anderes in sie eindringen kann.

Mit der Verbreitung von Hardware-Geldbörsen wird es unweigerlich „Märkte“ für den Weiterverkauf gestohlener Geräte geben. Genau das gleiche wie beim Weiterverkauf von Daten gestohlener Kreditkarten. Ledger bereitet im Sommer Schlitten vor und testet daher bereits andere Hersteller von Kryptogeräten mit komplexen Hacking-Ideen (mit Lasern und neuronalen Netzen).

Ledger Nano S Geldbörse: zertifiziert, sicher und vollständig sicher (Schraubenschlüsselschutz nicht enthalten)

Ledger Nano S Geldbörse: zertifiziert, sicher und vollständig sicher (Schraubenschlüsselschutz nicht enthalten)Laut Eric Larshevek, CEO von Ledger, geht es nicht darum, nach Schwächen bei Wettbewerbern zu suchen, sondern die Verantwortung der Blockchain-Branche insgesamt zu erhöhen. Jetzt ist der Besitzer einer Krypto-Brieftasche seine eigene Bank und sein eigenes Sicherheitssystem. Die Verlagerung der Verantwortung auf die Schultern des Kunden ist sehr praktisch für Unternehmen, die ihre Waren möglicherweise überhaupt nicht zertifizieren.

In der Zwischenzeit hat die Ledger Nano S-Brieftasche als erste auf dem Markt die Zertifizierung der französischen nationalen Cybersicherheitsbehörde Agence Nationale de Sécurité des Systèmes d'Information erfolgreich bestanden. Hauptbuch ist nicht genug. "Ich glaube, die Branche braucht mehr Sicherheitszertifizierungssysteme", sagt Guillaume. Obwohl es keine solchen Systeme gibt, bemüht sich Donjon, sicherzustellen, dass die Ledger-Hardware-Portemonnaies so sicher wie möglich sind.

Geschrieben von Ledger. Sie können

Hardware-Geldbörsen von einem französischen Unternehmen in unserem Online-Shop kaufen.