Zu Beginn des Jahres haben wir im Bericht über Probleme und Internetzugang für 2018-2019 bereits geschrieben, dass die Verbreitung von TLS 1.3 unvermeidlich ist. Vor einiger Zeit haben wir selbst Version 1.3 des Transport Layer Security-Protokolls bereitgestellt und sind nach dem Sammeln und Analysieren der Daten endlich bereit, über die Funktionen dieses Übergangs zu sprechen.

Zu Beginn des Jahres haben wir im Bericht über Probleme und Internetzugang für 2018-2019 bereits geschrieben, dass die Verbreitung von TLS 1.3 unvermeidlich ist. Vor einiger Zeit haben wir selbst Version 1.3 des Transport Layer Security-Protokolls bereitgestellt und sind nach dem Sammeln und Analysieren der Daten endlich bereit, über die Funktionen dieses Übergangs zu sprechen.Die Vorsitzenden der IETF TLS-Arbeitsgruppe

schreiben :

"Kurz gesagt, TLS 1.3 sollte die Grundlage für ein sichereres und effizienteres Internet für die nächsten 20 Jahre bilden."

Die Entwicklung von

TLS 1.3 dauerte lange 10 Jahre. Wir von Qrator Labs haben zusammen mit dem Rest der Branche den Prozess der Erstellung des Protokolls vom ersten Projekt an genau verfolgt. In dieser Zeit mussten 28 aufeinanderfolgende Versionen des Entwurfs geschrieben werden, damit die Welt im Jahr 2019 ein ausgewogenes und einfach zu implementierendes Protokoll sah. Die aktive Unterstützung von TLS 1.3 durch den Markt ist bereits offensichtlich: Die Implementierung eines bewährten und zuverlässigen Sicherheitsprotokolls entspricht den Anforderungen der Zeit.

Laut Eric Rescorla (CTO von Firefox und alleiniger Autor von TLS 1.3)

in einem Interview mit The Register :

"Dies ist ein vollständiger Ersatz für TLS 1.2 mit denselben Schlüsseln und Zertifikaten, sodass Client und Server automatisch über TLS 1.3 kommunizieren können, wenn beide dies unterstützen", sagte er. "Es gibt bereits eine gute Bibliotheksunterstützung, und Chrome und Firefox enthalten standardmäßig TLS 1.3."

Parallel dazu schließt die IETF-TLS-Arbeitsgruppe die

Vorbereitung eines RFC ab , der ältere Versionen von TLS (außer nur TLS 1.2) für veraltet und unbrauchbar erklärt. Höchstwahrscheinlich wird der endgültige RFC vor Ende des Sommers veröffentlicht. Dies ist ein weiteres Signal der IT-Branche: Die Aktualisierung der Verschlüsselungsprotokolle sollte nicht verschoben werden.

Eine Liste der aktuellen Implementierungen von TLS 1.3 ist auf Github für alle verfügbar, die nach der am besten geeigneten Bibliothek suchen:

https://github.com/tlswg/tls13-spec/wiki/Implementations . Die Annahme und Unterstützung des aktualisierten Protokolls wird natürlich schnelle Schritte sein - und ist bereits im Gange. Das Verständnis, wie grundlegend die Verschlüsselung in der modernen Welt geworden ist, hat sich weit verbreitet.

Was hat sich gegenüber TLS 1.2 geändert?

Aus der

Internet Society Hinweis :

"Wie macht TLS 1.3 die Welt zu einem besseren Ort?"

TLS 1.3 bietet bestimmte technische Vorteile - wie einen vereinfachten Handshake-Prozess zum Herstellen einer sicheren Verbindung - und ermöglicht es Clients, Sitzungen mit Servern schneller fortzusetzen. Diese Maßnahmen sollen die Verbindungsverzögerung und die Anzahl fehlgeschlagener Verbindungen auf schwachen Kanälen verringern, die häufig als Entschuldigung dafür dienen, nur unverschlüsselte HTTP-Verbindungen bereitzustellen.

Ebenso wichtig ist, dass die Unterstützung mehrerer älterer und unsicherer Verschlüsselungs- und Hash-Algorithmen, die mit früheren TLS-Versionen, einschließlich SHA-1, MD5, DES, 3DES und AES-CBC, weiterhin verwendet werden dürfen (obwohl dies nicht empfohlen wird), entfällt. während Unterstützung für neue Cipher Suites hinzugefügt wird. Weitere Verbesserungen umfassen mehr verschlüsselte Handshake-Elemente (z. B. wird der Austausch von Zertifikatinformationen jetzt verschlüsselt), um die Anzahl der Hinweise auf einen potenziellen Verkehrsabfangjäger zu verringern, sowie Verbesserungen der Vorwärtsgeheimnis bei Verwendung bestimmter Schlüsselaustauschmodi, sodass die Kommunikation jederzeit erhalten bleiben sollte "Sicher, auch wenn die zur Verschlüsselung verwendeten Algorithmen in Zukunft kompromittiert werden."

Entwicklung moderner Protokolle und DDoS

Wie Sie vielleicht bereits gelesen haben, sind in der IETF TLS-Arbeitsgruppe während der Entwicklung des Protokolls

und auch danach ernsthafte Widersprüche aufgetreten. Es ist bereits klar, dass einzelne Unternehmen (einschließlich Finanzinstitute) die Art und Weise ändern müssen, in der sie ihr eigenes Netzwerk sichern, um sich an das

perfekte Vorwärtsgeheimnisprotokoll anzupassen, das jetzt in das Protokoll integriert ist.

Die Gründe, warum dies erforderlich sein kann, werden in einem

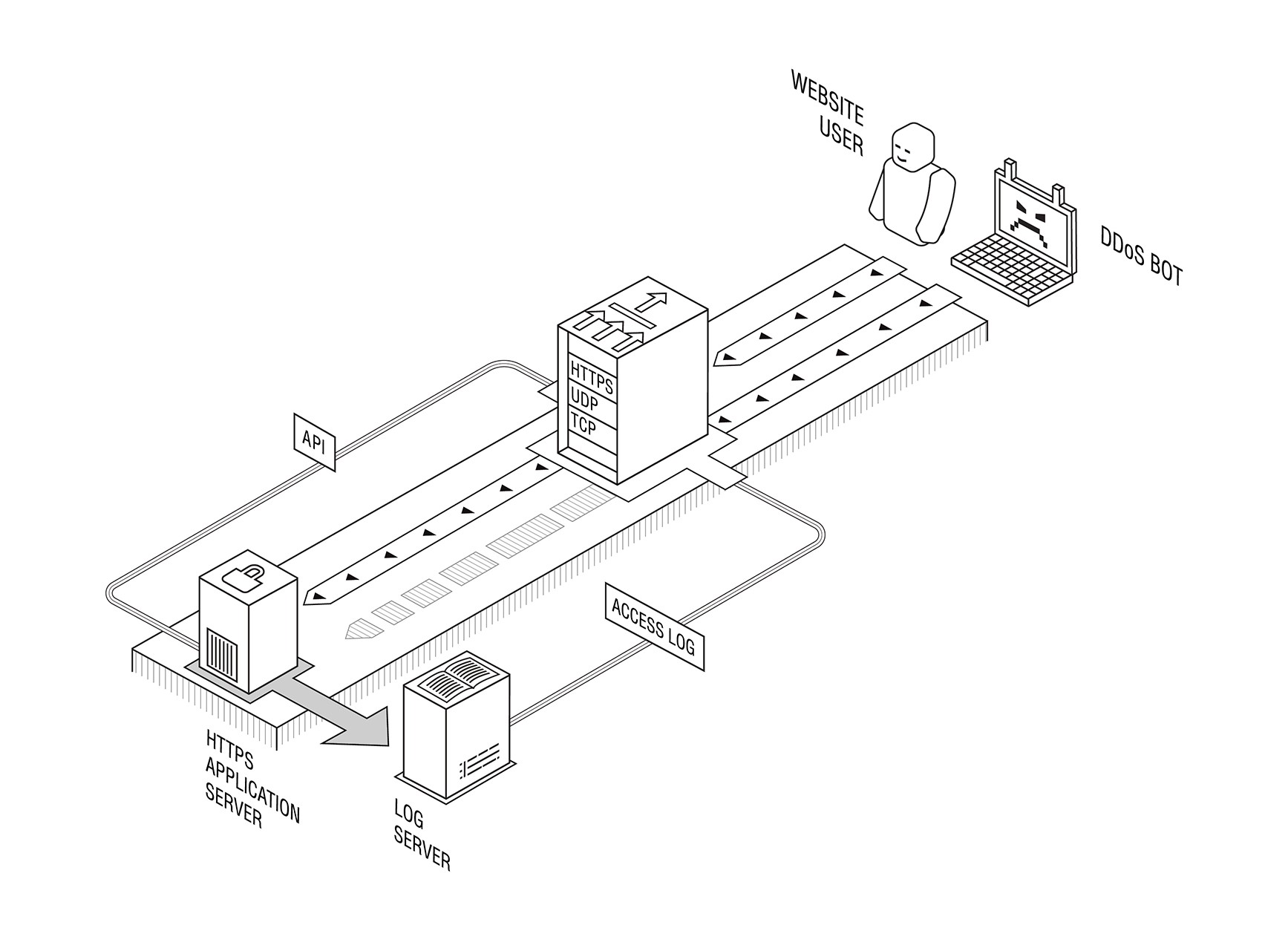

von Steve Fenter verfassten Artikel beschrieben . In dem 20-seitigen Artikel werden mehrere Beispiele genannt, bei denen ein Unternehmen möglicherweise Out-of-Band-Datenverkehr entschlüsseln möchte (was PFS nicht zulässt), um auf Anwendungsebene (L7) zu überwachen, gesetzliche Anforderungen zu erfüllen oder Schutz vor DDoS-Angriffen zu bieten.

Obwohl wir definitiv nicht bereit sind, über regulatorische Anforderungen zu sprechen, wurde 2012 unser eigenes Produkt zur Neutralisierung angewandter DDoS-Angriffe (einschließlich einer Lösung,

die keine Offenlegung sensibler und / oder vertraulicher Informationen

erfordert ) unter Berücksichtigung von PFS entwickelt, sodass keine Änderungen an unseren Kunden und Partnern vorgenommen werden Nach dem Upgrade der serverseitigen Version von TLS war deren Infrastruktur nicht erforderlich.

Außerdem wurden seit dem Zeitpunkt der Implementierung keine Probleme im Zusammenhang mit der Transportverschlüsselung festgestellt. Offiziell: TLS 1.3 ist einsatzbereit.

Es gibt jedoch immer noch ein Problem bei der Entwicklung von Protokollen der nächsten Generation. Es besteht in der Tatsache, dass der Fortschritt bei der Entwicklung von Protokollen in der IETF in der Regel stark von den Ergebnissen der wissenschaftlichen Forschung abhängt und der Stand der akademischen Forschung in der Branche zur Neutralisierung verteilter Denial-of-Service-Angriffe sehr bedauerlich ist.

Ein gutes Beispiel ist

Abschnitt 4.4 des IETF-Entwurfs „QUIC Manageability“, der Teil der zukünftigen QUIC-Protokollsuite ist: „Moderne Methoden zur Erkennung und Neutralisierung von [DDoS-Angriffen] umfassen normalerweise die passive Messung mit Daten zu Netzwerkflüssen. "

Letzteres ist in der Tat in realen Unternehmensumgebungen sehr selten (und nur teilweise für Internetanbieter anwendbar) und in der realen Welt ohnehin kaum ein „häufiger Fall“ - es erscheint jedoch ständig in wissenschaftlichen Veröffentlichungen, die normalerweise nicht durch Tests unterstützt werden das gesamte Spektrum potenzieller DDoS-Angriffe, einschließlich Angriffe auf Anwendungsebene. Letzteres kann zumindest aufgrund der globalen Bereitstellung von TLS offensichtlich nicht durch die passive Messung von Netzwerkpaketen und -flüssen erkannt werden.

Ebenso wissen wir noch nicht, wie sich Hersteller von Geräten zur Neutralisierung von DDoS an die Realität von TLS 1.3 anpassen werden. Aufgrund der technischen Komplexität der Unterstützung des Out-of-Band-Protokolls kann das Upgrade einige Zeit dauern.

Das Setzen der richtigen Forschungsziele ist eine große Herausforderung für DDoS-Neutralisierungsdienstleister. Ein Bereich, in dem die Entwicklung beginnen kann, ist das

SMART-Forschungsteam am IRTF, in dem Forscher mit der Industrie zusammenarbeiten können, um ihr Wissen über die Problemindustrie zu verfeinern und neue Forschungsrichtungen zu finden. Wir sind auch bereit, alle Forscher, falls vorhanden, herzlich willkommen zu heißen. Sie können uns bei Fragen oder Vorschlägen zu DDoS-Studien oder bei der SMART-Forschungsgruppe unter

rnd@qrator.net kontaktieren