Ich bin seit 2008 auf dem digitalen Markt und habe in dieser Zeit einen Übergang von Websites auf Joomla (erinnerst du dich daran?) Zum heutigen Internet mit seinen Mobile-First-Anwendungen und Hunderten von Millionen von IoT-Geräten gesehen, die mit dem Netzwerk verbunden sind.

Auch die Angriffe im Internet haben sich in dieser Zeit gut entwickelt :)

Der DDoS-Schutzmarkt und die Technologien, mit denen Betreiber vor Angriffen schützen, sind jedoch noch weitgehend geschlossen.

Ich werde Ihnen erzählen, was ich über ihn gelernt habe, indem ich Websites und Internetdienste unterstütze, die in den letzten Jahren ständig angegriffen wurden.

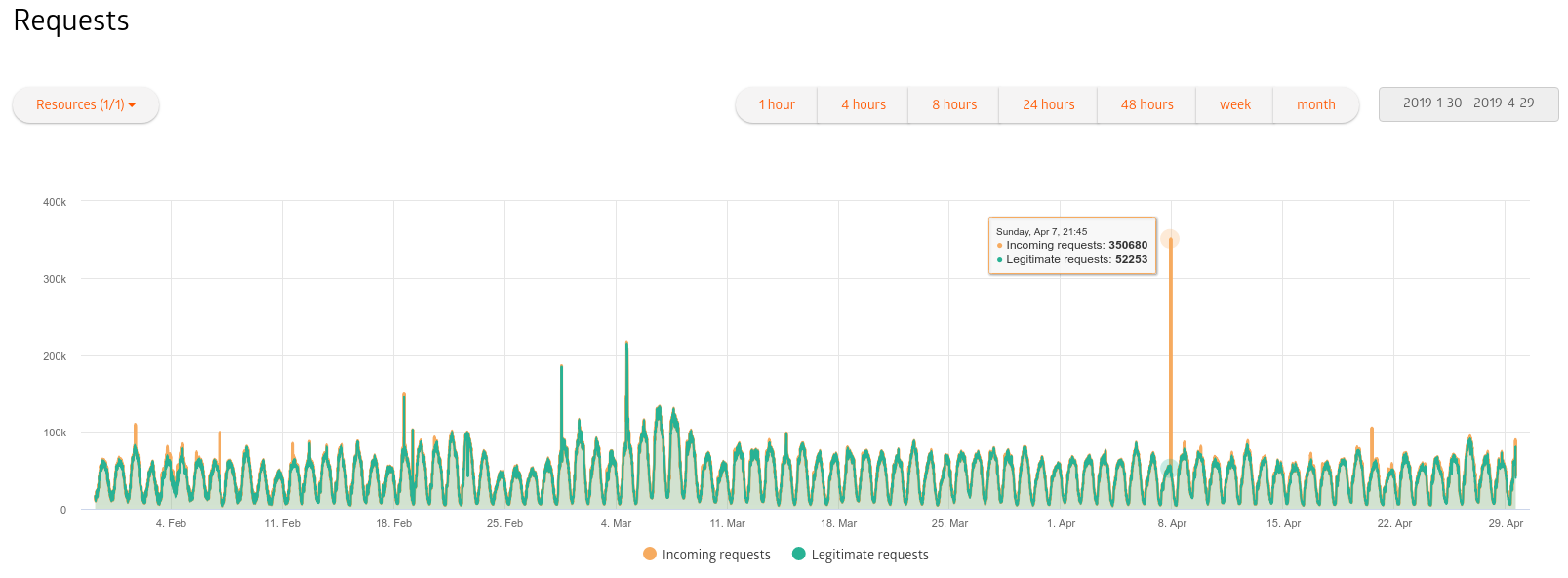

Regelmäßige Angriffe. 350.000 Anforderungen insgesamt, 52.000 Anforderungen legitim

Regelmäßige Angriffe. 350.000 Anforderungen insgesamt, 52.000 Anforderungen legitimDie ersten Angriffe erfolgten fast gleichzeitig mit dem Internet. DDoS als Phänomen ist seit Ende der 2000er Jahre weit verbreitet (

siehe www.cloudflare.com/learning/ddos/famous-ddos-attacks ).

Von etwa 2015 bis 2016 waren fast alle Hosting-Anbieter vor DDoS-Angriffen geschützt, wie die meisten bekannten Websites in Wettbewerbsbereichen (do whois auf IP-Websites eldorado.ru, leroymerlin.ru, tilda.ws, siehe Netzwerk der Schutzbetreiber).

Wenn vor 10 bis 20 Jahren die meisten Angriffe auf dem Server selbst abgewehrt werden konnten (bewerten Sie die

Empfehlungen des Lenta.ru-Systemadministrators Maxim Moshkov aus den 90er Jahren ), ist jetzt alles komplizierter.

Zunächst kurz zu den Arten von Angriffen.

Arten von DDoS-Angriffen bei der Auswahl eines Schutzoperators

L3 / L4-Angriffe (OSI-Modell)

- UDP-Flut vom Botnetz (viele Anfragen werden direkt von infizierten Geräten an den angegriffenen Dienst gesendet, der Kanal wird von Servern blockiert);

- DNS / NTP / etc-Verstärkung (viele Anfragen nach anfälligem DNS / NTP / etc werden von infizierten Geräten gesendet, die Absenderadresse wird gefälscht, eine Wolke von Paketen, die auf Anfragen reagieren, überflutet den Kanal des Angreifers; auf diese Weise werden die massivsten Angriffe auf das moderne Internet ausgeführt);

- SYN / ACK-Flood (viele Verbindungsanfragen werden an die angegriffenen Server gesendet, die Verbindungswarteschlange läuft über);

- Angriffe mit Paketfragmentierung, Ping des Todes, Ping Flood (google plz);

- usw.

Diese Angriffe zielen darauf ab, den Kanal mit dem Server zu „füllen“ oder seine Fähigkeit, neuen Datenverkehr zu empfangen, zu „töten“.

Obwohl SYN / ACK-Flut und -Verstärkung sehr unterschiedlich sind, gehen viele Unternehmen gleich gut damit um. Probleme treten bei Angriffen der folgenden Gruppe auf.

Angriffe auf L7 (Anwendungsebene)

- http-Flut (wenn eine Website oder eine http-API angegriffen wird);

- Angriff auf anfällige Teile der Site (ohne Cache, sehr hohe Belastung der Site usw.).

Das Ziel ist es, den Server „hart arbeiten“ zu lassen, viele „wie echte Anfragen“ zu verarbeiten und keine Ressourcen für echte Anfragen zu haben.

Obwohl es andere Angriffe gibt, sind diese am häufigsten.

Schwerwiegende Angriffe auf L7-Ebene werden für jedes angegriffene Projekt auf einzigartige Weise erstellt.

Warum 2 Gruppen?Denn es gibt viele, die wissen, wie man Angriffe auf L3 / L4-Ebene gut abwehrt, aber entweder auf Anwendungsebene (L7) überhaupt keinen Schutz in Anspruch nimmt oder im Umgang mit ihnen schwächer ist als die Alternativen.

Wer ist wer auf dem Markt für DDoS-Schutz

(mein persönlicher Blick)

L3 / L4-Schutz

Um Angriffe mit Verstärkung abzuwehren ("Blockieren" des Serverkanals), gibt es genügend breite Kanäle (viele der Schutzdienste stellen eine Verbindung zu den meisten großen Backbone-Anbietern in Russland her und verfügen über Kanäle mit einer theoretischen Kapazität von mehr als 1 Tbit). Vergessen Sie nicht, dass sehr seltene Anfälle mit Verstärkung länger als eine Stunde dauern. Wenn Sie Spamhaus sind und jeder Sie nicht mag - ja, Sie können versuchen, Kanäle für mehrere Tage auszuschalten, selbst wenn das Risiko besteht, dass das gebrauchte Weltbotnetz weiter überlebt. Wenn Sie nur einen Online-Shop haben, auch wenn es mehrere Tage lang mvideo.ru - 1 Tbit ist, werden Sie es sehr bald sehen (hoffe ich).

Um Angriffe mit SYN / ACK-Flood und Paketfragmentierung abzuwehren, sind Geräte oder Softwaresysteme erforderlich, um solche Angriffe zu erkennen und zu blockieren.

Solche Geräte werden von vielen hergestellt (Arbor, es gibt Lösungen von Cisco, Huawei, Software-Implementierungen von Wanguard usw.), viele Backbone-Betreiber haben sie bereits installiert und verkaufen DDoS-Schutzdienste (ich weiß über Installationen bei Rostelecom, Megafon, TTK, MTS Bescheid Tatsächlich tun die Hoster für alle großen Anbieter dasselbe mit ihrem a-la-Schutz. OVH.com, Hetzner.de, sah sich dem Schutz in ihor.ru selbst gegenüber. Einige Unternehmen entwickeln ihre Softwarelösungen (Technologien wie DPDK ermöglichen es Ihnen, mehrere zehn Gigabit Verkehr auf einem physischen x86-Computer zu verarbeiten).

Von den bekannten Spielern ist L3 / L4 DDoS mehr oder weniger effektiv bei der Abwehr aller. Ich werde nicht sagen, wer die maximale Kanalkapazität hat (dies sind Insiderinformationen), aber normalerweise ist dies nicht so wichtig, und der einzige Unterschied besteht darin, wie schnell der Schutz funktioniert (sofort oder nach einigen Minuten der Ausfallzeit des Projekts, wie bei Hetzner).

Die Frage ist, wie qualitativ dies getan wird: Ein Angriff mit Verstärkung kann abgewehrt werden, indem der Verkehr aus Ländern mit dem schädlichsten Verkehr blockiert wird, oder Sie können nur wirklich unnötigen Verkehr verwerfen.

Gleichzeitig können nach meiner Erfahrung alle ernsthaften Akteure auf dem russischen Markt dies problemlos bewältigen: Qrator, DDoS-Guard, Kaspersky, G-Core Labs (ehemals SkyParkCDN), ServicePipe, Stormwall, Voxility usw.

Unternehmen in Russland arbeiten mit Ausnahme von Cloudflare selten mit ausländischen Sicherheitsbetreibern zusammen. Ich werde separat über Cloudflare schreiben.

Ich habe keinen Schutz vor Betreibern wie Rostelecom, Megafon, TTK, Beeline gefunden, laut Kollegen bieten sie diese Dienste mit hoher Qualität an, aber vorerst fehlt ihnen die Erfahrung: Manchmal muss man durch die Unterstützung des Schutzbetreibers etwas straffen.

Einige Betreiber haben einen separaten Dienst "Schutz vor Angriffen auf L3 / L4-Ebene" oder "Schutz von Kanälen", der viel billiger ist als der Schutz auf allen Ebenen.

Und wenn der Backbone-Anbieter Angriffe von Hunderten von Gbit / s nicht abwehrt, hat er keine eigenen Kanäle?Der Schutzbetreiber kann sich mit jedem der wichtigsten Anbieter verbinden und Angriffe "auf seine Kosten" abwehren. Sie müssen für den Kanal bezahlen, aber all diese Hunderte von Gbit / s werden nicht immer genutzt. In diesem Fall gibt es Optionen für eine signifikante Reduzierung der Kosten für Kanäle, sodass das System betriebsbereit bleibt.

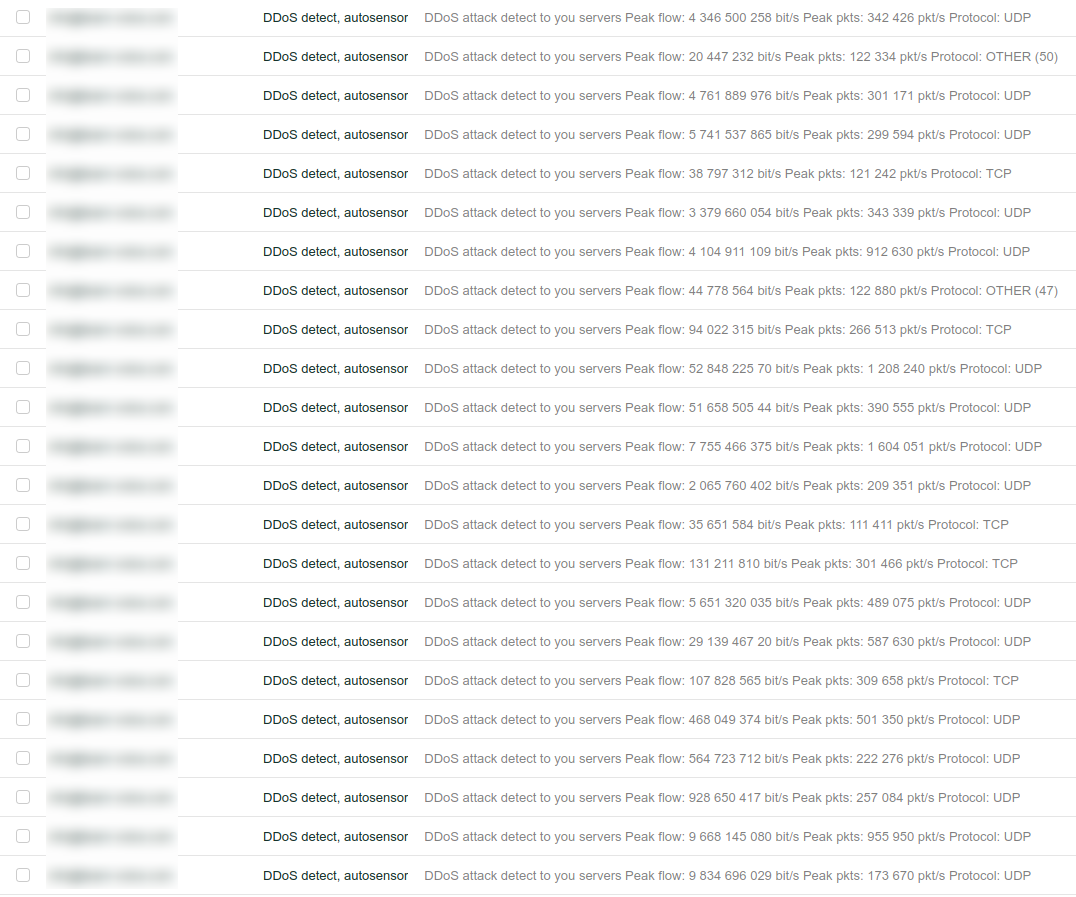

Dies sind die Berichte des überlegenen L3 / L4-Schutzes, die ich regelmäßig erhalten habe und die das Hosting-Provider-System unterstützen.

Dies sind die Berichte des überlegenen L3 / L4-Schutzes, die ich regelmäßig erhalten habe und die das Hosting-Provider-System unterstützen.L7-Schutz (Anwendungsebene)

Angriffe auf der L7-Ebene (Anwendungsebene) können Einheiten stetig und effizient schlagen.

Ich habe eine wirklich große Erfahrung mit

- Qrator.net;

- DDoS-Guard;

- G-Core Labs;

- Kaspersky

Sie berechnen für jedes Megabit Nettoverkehr, ein Megabit kostet etwa mehrere tausend Rubel. Wenn Sie mindestens 100 Mbit / s reinen Datenverkehrs haben - oh. Schutz wird sehr teuer sein. In den folgenden Artikeln kann ich erläutern, wie Anwendungen entworfen werden, um die Kapazität von Schutzkanälen sehr gut einzusparen.

Der wahre "König des Hügels" ist Qrator.net, der Rest liegt etwas dahinter. Qrator ist der einzige in meiner Praxis, der einen Prozentsatz von nahezu null Fehlalarmen angibt, gleichzeitig aber um ein Vielfaches teurer ist als andere Marktteilnehmer.

Andere Betreiber haben einen hochwertigen und stabilen Schutz. Viele der von uns unterstützten Dienste (einschließlich der im Land sehr bekannten!) Werden von DDoS-Guard, G-Core Labs, geschützt und sind mit dem Ergebnis sehr zufrieden. Ich kann sie empfehlen.

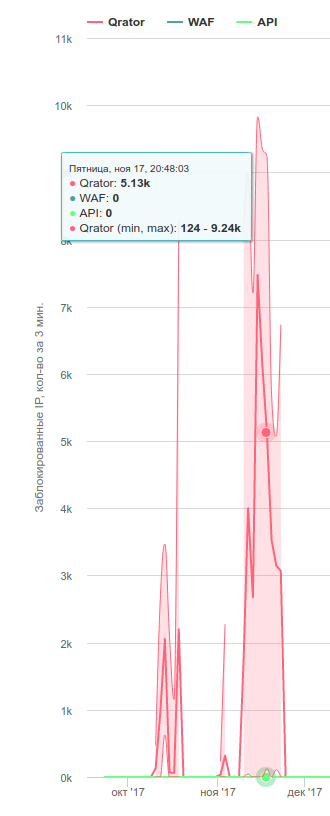

Von Qrator abgewehrte Angriffe

Von Qrator abgewehrte AngriffeEs gibt noch Erfahrung mit kleinen Schutzbetreibern wie cloud-shield.ru, ddosa.net usw. Ich kann es definitiv nicht empfehlen, weil Die Erfahrung ist nicht sehr groß, ich werde über die Prinzipien ihrer Arbeit sprechen. Die Kosten für den Schutz sind oft 1-2 Größenordnungen niedriger als bei großen Spielern. In der Regel kaufen sie einen Teilverteidigungsdienst (L3 / L4) von einem der größeren Spieler + verteidigen sich selbst gegen Angriffe auf höheren Ebenen. Es kann sehr effektiv sein + Sie können einen guten Service für weniger Geld erhalten, aber dies sind immer noch kleine Unternehmen mit einem kleinen Personal, bitte beachten Sie.

Cloudflare

CloudFlare ist ein separates Phänomen. Dies ist bereits ein riesiges Unternehmen, das mehrere Milliarden Dollar kostet, dessen Kunden die Hälfte der Verkehrsgeneratoren der Welt sind und der DDoS-Schutzdienst ist einfach der bekannteste unter seinen Diensten. Wir verwenden sie auch ständig für DNS-Hosting (CDN) als Traffic-Proxy-Service.

Für eine Site / einen Service ohne komplexe Angriffe ist Cloudflare in Ordnung, aber bei schwerwiegenden Angriffen (wenn sie nicht nur den Kanal „ausfüllen“, sondern viele Arten von Angriffen kombinieren) hat uns ihr Geschäftsplan für 200 US-Dollar nie gerettet, sondern darüber gesprochen Unternehmensschutz für Russland macht keinen Sinn, es ist billiger und effektiver, sich an andere Akteure zu wenden.

Warum so? Ich denke, es ist schwierig, einen massiven, fast kostenlosen Service von sehr hoher Qualität zu machen.

Übrigens arbeiten viele russischsprachige Ingenieure in CF :)

Ausländische Sicherheitsbetreiber

Ich hatte einmal echte Erfahrungen mit Dragonara.net (einst der größte Sicherheitsbetreiber der Welt), das es heute nicht mehr gibt.

Es gibt bereits viele Artikel über moderne Betreiber auf Habré. Ich werde nur einen Link zur

neuesten Rezension geben:

habr.com/en/post/350384Sicherlich sind viele von ihnen sehr gut, wenn das Projekt nicht auf den russischen Markt ausgerichtet ist, aber in Russland gibt es Probleme mit ihnen.

Der erste wirksame Schutz sollte so nah wie möglich am Verteidiger sein und lokale Merkmale berücksichtigen (allein in Russland, in China der zweite, in Südamerika der dritte).

Der zweite Grund: Eine wirklich schwierige und teure Aufgabe ist der Schutz auf L7-Ebene. Und ja, es ist für alle teuer, im Prinzip bieten nicht viele Unternehmen auf der Welt einen guten L7-Schutz, und russische Dienste gewinnen oft einfach die Konkurrenz.

Was ist die Schwierigkeit, Angriffe auf L7-Ebene abzuwehren?

Alle Anwendungen sind einzigartig, und Sie müssen den für sie nützlichen Datenverkehr zulassen und schädlichen Datenverkehr blockieren. Es ist nicht immer möglich, Bots eindeutig auszusortieren, daher müssen Sie viele wirklich VIELE Grade der Verkehrsreinigung verwenden.

Früher war das Nginx-Testcookie-Modul genug, und jetzt reicht es aus, um eine große Anzahl von Angriffen abzuwehren. Als ich in der Hosting-Branche arbeitete, wurde mein L7-Schutz nur auf nginx-testcookie aufgebaut. Beget.ru, Netangels.ru und FastVPS.ru hatten übrigens ein ähnliches System.

Leider sind Angriffe schwieriger geworden. testcookie verwendet Prüfungen für Bots, die auf JS basieren, und viele moderne Bots können diese erfolgreich bestehen.

Angreifende Botnetze sind ebenfalls einzigartig, und Sie müssen die Funktionen jedes großen Botnetzes berücksichtigen.

Verstärkung, direkte Überflutung von einem Botnetz, Filtern des Datenverkehrs aus verschiedenen Ländern (unterschiedliche Filterung für verschiedene Länder), SYN / ACK-Überflutung, Paketfragmentierung, ICMP, http-Überflutung, während Sie auf Anwendungs- / http-Ebene eine unbegrenzte Anzahl verschiedener Angriffe ausführen können.

Insgesamt können auf der Ebene des Schutzes der Kanäle, der speziellen Ausrüstung zum Reinigen des Datenverkehrs, der speziellen Software und der zusätzlichen Filtereinstellungen für jeden Client Dutzende und Hunderte von Filterstufen vorhanden sein.

Um dies richtig zu verwalten und die Filtereinstellungen für verschiedene Benutzer richtig einzustellen, benötigen Sie viel Erfahrung und qualifiziertes Personal. Selbst ein großer Betreiber, der sich für die Bereitstellung von Schutzdiensten entschieden hat, kann „kein dummes Problem auf das Geld werfen“: Es müssen Erfahrungen mit Lügenstandorten und Fehlalarme für legitimen Verkehr gesammelt werden.

Für den Schutzbediener gibt es keine Schaltfläche "DDoS drücken", es gibt eine große Anzahl von Werkzeugen, die Sie verwenden müssen.

Und noch ein Bonusbeispiel.

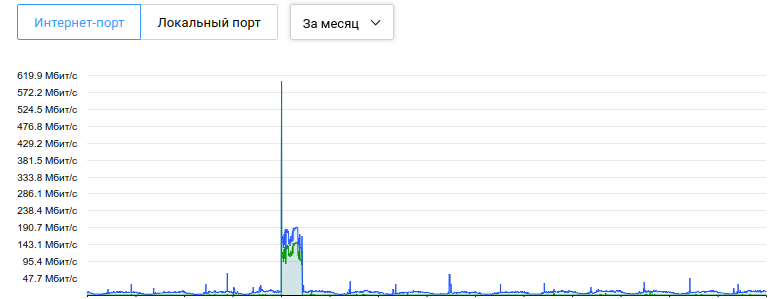

Der Server ohne Schutz wurde vom Hoster während eines Angriffs mit einer Kapazität von 600 Mbit / s blockiert(Der "Verlust" des Datenverkehrs ist nicht erkennbar, da nur eine Site angegriffen wurde, diese für eine Weile vom Server entfernt wurde und die Sperre innerhalb einer Stunde aufgehoben wurde.)

Der Server ohne Schutz wurde vom Hoster während eines Angriffs mit einer Kapazität von 600 Mbit / s blockiert(Der "Verlust" des Datenverkehrs ist nicht erkennbar, da nur eine Site angegriffen wurde, diese für eine Weile vom Server entfernt wurde und die Sperre innerhalb einer Stunde aufgehoben wurde.) Der gleiche Server ist geschützt. Die Angreifer "ergaben" sich nach einem Tag abgestoßener Angriffe. Der Angriff selbst war nicht der stärkste.

Der gleiche Server ist geschützt. Die Angreifer "ergaben" sich nach einem Tag abgestoßener Angriffe. Der Angriff selbst war nicht der stärkste.L3 / L4-Angriffe und der Schutz vor ihnen sind trivialer. Sie hängen hauptsächlich von der Kanaldicke und den Algorithmen zum Erkennen und Filtern von Angriffen ab.

L7-Angriffe sind komplexer und origineller. Sie hängen von der angegriffenen Anwendung, den Fähigkeiten und der Vorstellungskraft der Angreifer ab. Der Schutz vor ihnen erfordert großes Wissen und Erfahrung, und das Ergebnis ist möglicherweise nicht sofort und nicht hundertprozentig. Bis Google ein anderes neuronales Netzwerk zum Schutz entwickelte.