Denken Sie, dass das Wichtigste im Unternehmen darin besteht, die Sicherheit des Unternehmensnetzwerks und der Serverinfrastruktur zu gewährleisten? Dies ist nur teilweise richtig: Es ist jetzt im Prinzip unmöglich, einen sicheren Perimeter nur dann zu erstellen, wenn das Unternehmen nicht die strengsten IS-Regeln, die „weiße Liste“ von Standorten, nur Papierkorrespondenz und das Versiegeln von USB-Anschlüssen auf Computern anwendet und der Empfang mit einem Smartphone nicht weiter zulässig ist. Wenn es nicht um Ihr Unternehmen geht, denken Sie daran: Heute werden Endgeräte zur Hauptrisikozone, und Virenschutz allein reicht nicht aus. Ja, das Antivirenprogramm blockiert das Entpacken des Archivs mit der gefährlichen Datei, und der Browser verhindert, dass Sie die gefährdete Site besuchen. Es gibt jedoch viele Bedrohungen, für die die grundlegenden Schutzpakete nicht verfügbar sind. Als nächstes werden wir über einige von ihnen sprechen - und wie man sie schützt.

Was ein normales Antivirenprogramm in einem Unternehmen nicht kann-

Fileless Angriffe . Schädliche PowerShell-Skripte, die direkt in den Arbeitsspeicher fallen, können vom Antivirenprogramm beim Eindringen in das System nicht erkannt werden. Hierbei handelt es sich nicht um ausführbare Programme, sondern lediglich um textbasierte Befehle, die in einer vorhandenen Shell wie OS PowerShell ausgeführt werden. Um beim Ausschalten des Computers nicht zu verschwinden, registrieren die Trojaner ihre Befehle in der Registrierung.

Es ist unmöglich, dateifreie Angriffe mit herkömmlichen Methoden zu erkennen. Ein Trojaner kann ein schädliches Skript beispielsweise in TXT-Dateien von DNS-Ressourceneinträgen speichern. Laut einer Trend Micro

2018 Midyear Security Roundup- Studie nimmt die Anzahl der dateilosen Angriffe weltweit zu: Im Januar 2018 wurden 24.430 Vorfälle registriert und im Juni mehr als 38.000.

-

Exploits in nicht aktualisierten Betriebssystemen . Betriebssystem-Updates beheben bekannte Schwachstellen, für die bereits Exploits geschrieben werden können. Bevor Sie Updates auf Hunderten und Tausenden von Computern bereitstellen, sollten Sie diese zuerst testen. Manchmal enthalten Updates Fehler, aufgrund derer einige Computer vorübergehend ausfallen. Die Verlagerung der Aufgabe, Updates auf die Schultern der Benutzer zu installieren, ist ein todsicherer Weg, um durch das Verschulden eines optionalen oder unfähigen Mitarbeiters einen Netzwerkbruch zu verursachen.

WannaCry und NotPetya verbreiteten die Sicherheitslücken von Windows, die zwei Monate vor dem Ausbruch für Updates geschlossen wurden: Die erste Revision von WannaCry erschien am 16. Januar 2017, am 14. März. Microsoft verteilte den Patch für das SMB-Protokoll in allen aktuellen Windows-Versionen, und die legendäre Epidemie begann erst 12. Mai. Nachdem die Ransomware in die nicht aktualisierten Computer der Benutzer eingedrungen war, verbreitete sie sich in Unternehmensnetzwerken und lähmte die Aktivitäten von Unternehmen. Warum Hunderttausende von Unternehmenscomputern in großen Unternehmen zwei Monate lang ohne ein kritisches Update von Windows blieben - eine ernste Frage für die relevanten Dienste.

-

Mobile Geräte . Trotz der Überprüfung von Anwendungen vor der Veröffentlichung im Play Market und im App Store werden Spyware und sogar Bergleute häufig an vermeintlich nützliche Programme gebunden. Eine Analyse von 283 VPN-Anwendungen für Android ergab beispielsweise, dass 43% unerwünschte Anzeigen enthalten und 17% schädliche Funktionen haben, 29% eine Quelle für Trojaner-Module sind, potenziell gefährliche Software in 6% VPN enthalten ist und weitere

5% Spion für ihre Benutzer .

-

Mitarbeiter, die die Grundprinzipien der Informationssicherheit nicht kennen . Die Hauptlücke in der Informationssicherheit eines Unternehmens bleiben die Mitarbeiter, oder vielmehr ihre

Unkenntnis der Prinzipien der Informationssicherheit . Kein Virus kann wichtige Informationen und Dokumente mit der gleichen Eleganz und Effizienz entfernen wie ein Mitarbeiter, der ein Programm herunterlädt, um sich die Arbeit zu erleichtern, was sich als bösartig herausstellt.

So schützen Sie EndpunkteDie zunehmende Komplexität von Bedrohungen macht traditionelle Verteidigungsmethoden unwirksam. Antivirus allein reicht nicht aus, um zu verhindern, dass Datenlecks oder Eindringlinge in das Netzwerk gelangen. Die Installation mehrerer hochspezialisierter Lösungen führt häufig zu Konflikten und Fehlern. Darüber hinaus ist das Einrichten und Aufrechterhalten der Zusammenarbeit mehrerer Sicherheitsprogramme keine leichte Aufgabe. Es ist eine integrierte Lösung erforderlich, mit der Benutzer ihre Arbeitsfunktionen bequem ausführen und gleichzeitig die Sicherheit der Informationsressourcen des Unternehmens gewährleisten können.

Ein idealer Schutz sollte sein:

- Multi-Plattform - Arbeiten auf allen gängigen Desktop- und mobilen Betriebssystemen; Dies ist besonders wichtig für Unternehmen mit BYOD-Richtlinien und der Fähigkeit, remote zu arbeiten.

- automatisch - Erkennen Sie Bedrohungen und reagieren Sie auf sie, ohne dass der Benutzer eingreifen muss.

- Intellektuell - Verwenden Sie nicht nur herkömmliche signaturbasierte, sondern auch Verhaltensanalysen, um sicherzustellen, dass sowohl datei- als auch dateifreie Malware erkannt wird.

- Zentral verwaltet - Administratoren sollten den Status aller geschützten Geräte in Echtzeit sehen und die Sicherheitseinstellungen je nach Standort des Geräts ändern können.

- Bereitstellung der Integration in Verhaltensanalysesysteme und Möglichkeit zur Untersuchung von Vorfällen;

- Steuern Sie Anwendungen auf Endgeräten, um das Unternehmensnetzwerk vor schädlichen Programmen und gezielten Angriffen von Geräten im Unternehmensnetzwerk zu schützen.

Herkömmliche Lösungen der EPP-Klasse (Endpoint Protection Platform) schützen die Benutzergeräte gut vor bekannten Bedrohungen, behandeln jedoch die neuesten Arten von Angriffen viel schlechter. Sie können Vorfälle auf separaten Geräten erfolgreich beheben, können jedoch in der Regel nicht erkennen, dass es sich bei diesen Vorfällen um Fragmente eines komplexen integrierten Angriffs handelt, der in Zukunft schwerwiegende Schäden für das Unternehmen verursachen kann. Die Funktionen der automatischen Ereignisanalyse fehlen nahezu. Daher haben Unternehmen Lösungen der Klasse EDR (Endpoint Detection and Response) entwickelt.

Wie eine moderne EDR-Lösung funktioniert

Schauen wir uns an, wie die Endpoint Protection-Lösung am Beispiel von Trend Micro Apex One funktioniert. Dieses Produkt ist eine bedeutende Wiedergeburt der bereits bekannten OfficeScan-Endpunktsicherheitslösung.

Eine der Hauptfunktionen von Apex One ist der mehrstufige Endpunktschutz, durch den sich Malware nicht im Netzwerk ausbreiten, die Leistung des Computers beeinträchtigen und vertrauliche Daten stehlen kann. Die Lösung blockiert sofort Zero-Day-Bedrohungen auf physischen und virtuellen Desktops sowie auf Laptops im Netzwerk und darüber hinaus.

Was genau macht der Apex One?- Schützt vor fortgeschrittenen Bedrohungen:- verhindert die Möglichkeit, bekannte und unbekannte Sicherheitslücken zu nutzen, um Systeme vor der Veröffentlichung von Fixpacks zu durchdringen;

- Schützt nicht unterstützte und ältere Betriebssysteme, für die keine Fixpacks mehr verfügbar sind.

- bewertet automatisch Risiken und empfiehlt die Aktivierung von virtuellen Patches, die für jedes einzelne Gerät erforderlich sind;

- Ändert die Sicherheitseinstellungen dynamisch abhängig vom Standort des Geräts.

- Schützt Endgeräte mit minimalen Auswirkungen auf Netzwerkbandbreite, Benutzerproduktivität und Produktivität.

- Blockiert ungültige Arten von Netzwerkverkehr:- Wendet Filter an, um über bestimmte Arten von Datenverkehr zu benachrichtigen und diesen zu blockieren, z. B. Sofortnachrichten und Video-Streaming.

- verwendet eine eingehende Paketinspektion, um Datenverkehr zu identifizieren, der für Anwendungen schädlich sein könnte;

- filtert verbotenen Netzwerkverkehr heraus und überprüft den zulässigen Verkehr durch Überwachung des Verbindungsstatus;

- erkennt böswilligen Datenverkehr, der mithilfe bekannter Protokolle an nicht standardmäßigen Ports verborgen ist;

- verhindert, dass Hintertüren in das Unternehmensnetzwerk gelangen.

- Schützt rechtzeitig:- bietet Schutz bis zur Veröffentlichung und Installation offizieller Fixpacks;

- Schützt Betriebssysteme und typische Anwendungen vor bekannten und unbekannten Angriffen.

- Erleichtert die Bereitstellung und Verwaltung in der vorhandenen Infrastruktur:- Ein vereinfachtes Bedienfeld erleichtert die detaillierte Steuerung und Überwachung der Umgebung im Kontext jedes einzelnen Benutzers.

- Schwachstellenbewertungen basieren auf Microsoft-Sicherheitsbulletins, CVE-Daten und anderen Quellen.

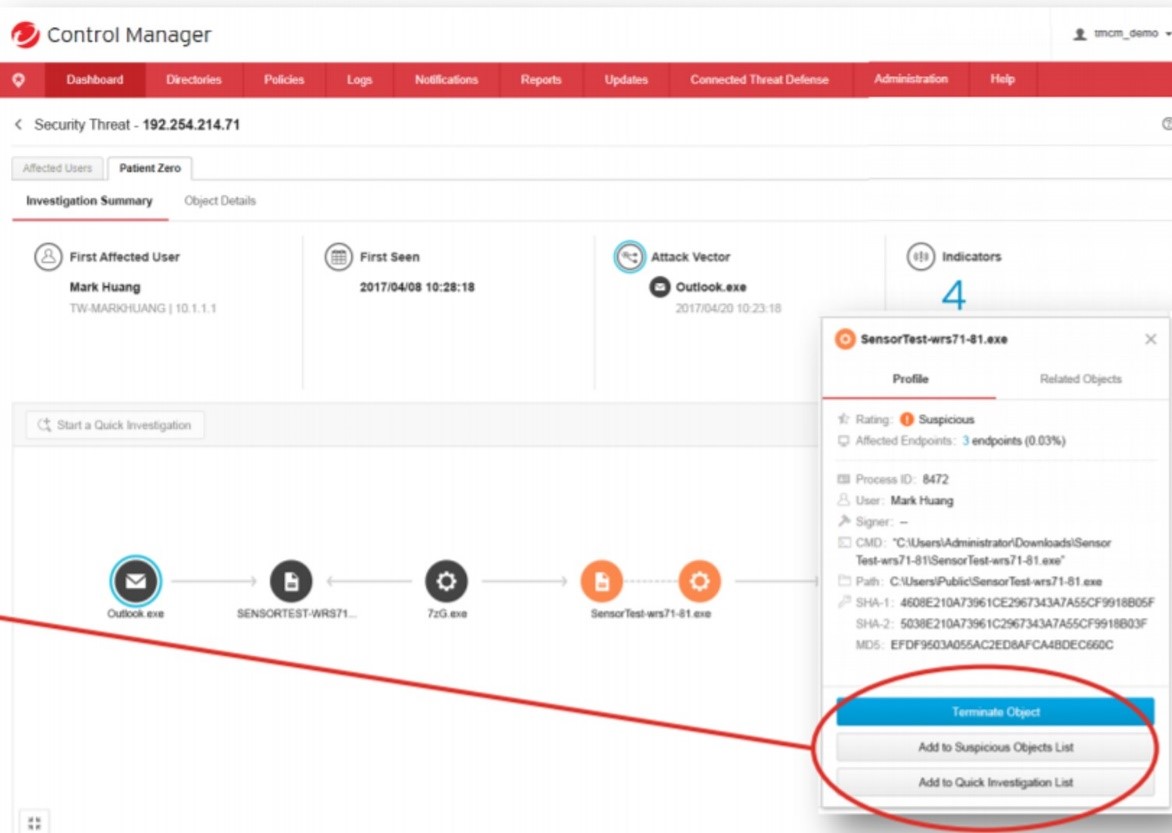

Jetzt werden wir erzählen (und zeigen), wie es funktioniertAlle Informationen zum Status von Endpunkten und Bedrohungen werden in einem einzigen Apex Central-Bedienfeld gesammelt. Analysten haben die Möglichkeit, im Kontext jedes einzelnen Benutzers detailliert zu überwachen und Richtlinien zu verwalten. Mit einem einzigen Bedienfeld können Sie lokale, Cloud- und Hybridumgebungen steuern. Es bietet auch Zugriff auf Betriebsinformationen aus der lokalen „Sandbox“ oder aus der Trend Micro Smart Protection Network-Infrastruktur, die Cloud-basierte Bedrohungsdaten aus der ganzen Welt verwendet und Echtzeit-Informationssicherheit bietet, indem Bedrohungen blockiert werden, bevor sie Computer erreichen.

Mit einem einzigen Bedienfeld können Sie nicht zwischen Bedienfeldern wechseln. Hier können Sie sehen, wie sich die integrierte Erkennung und Reaktion in einem einzelnen Manager widerspiegelt. Es bietet auch eine einheitliche Integration in EDR-Untersuchungen, automatisierte Erkennung und Reaktion auf Bedrohungen.

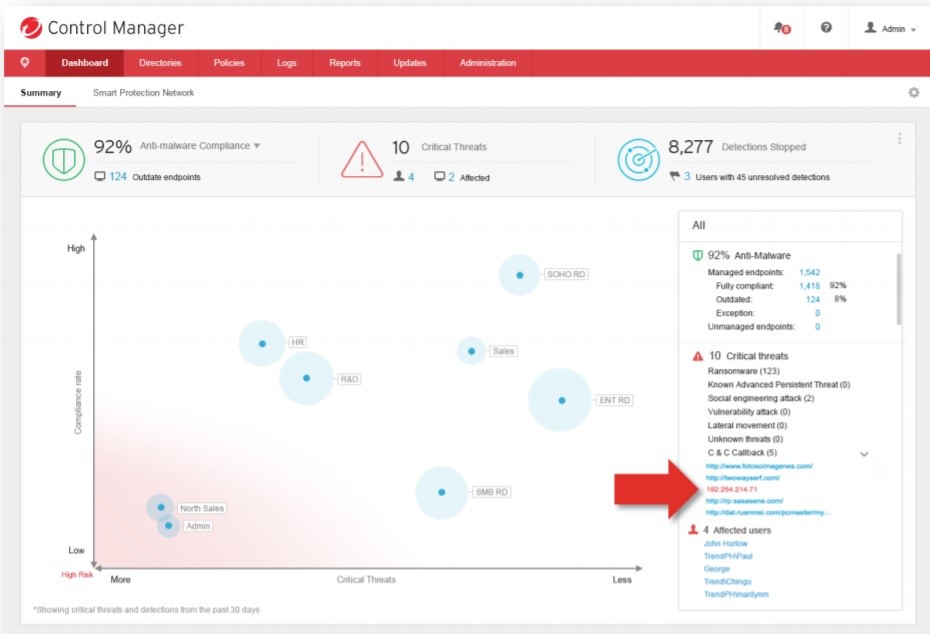

Mit einem einzigen Bedienfeld können Sie nicht zwischen Bedienfeldern wechseln. Hier können Sie sehen, wie sich die integrierte Erkennung und Reaktion in einem einzelnen Manager widerspiegelt. Es bietet auch eine einheitliche Integration in EDR-Untersuchungen, automatisierte Erkennung und Reaktion auf Bedrohungen. Auswirkungsskalenanalyse:

Auswirkungsskalenanalyse:

- Schädliche IP blockiert, weil sie bereits erkannt wurde (rot) (1)

- "Null Patient." Nicht bekannt (orange) und wurde nicht blockiert (2)

- Der „Null-Patient“ wird isoliert und die Suche nach der Grundursache beginnt (3)

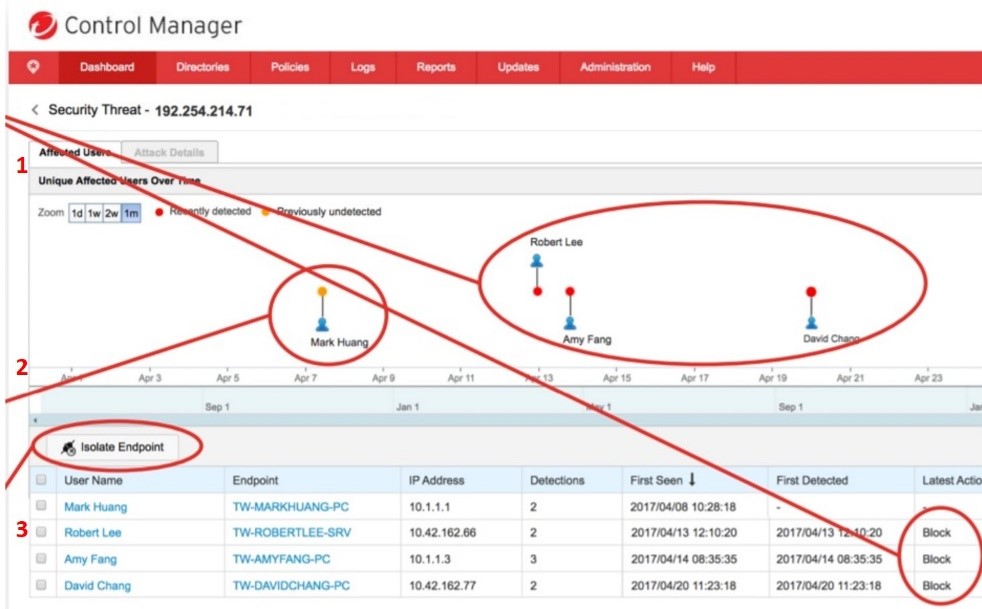

Finden der Grundursache mithilfe von Trend Micro Global Threat Information:

Finden der Grundursache mithilfe von Trend Micro Global Threat Information:

- Rot ("schlecht");

- Orange ("verdächtig");

- Schwarz ("zufriedenstellend")

Es gibt Reaktionsmöglichkeiten:

Es gibt Reaktionsmöglichkeiten:

-Stopp Ausführung;

-Verteilen Sie Bedrohungsinformationen.

-Um zu untersuchen

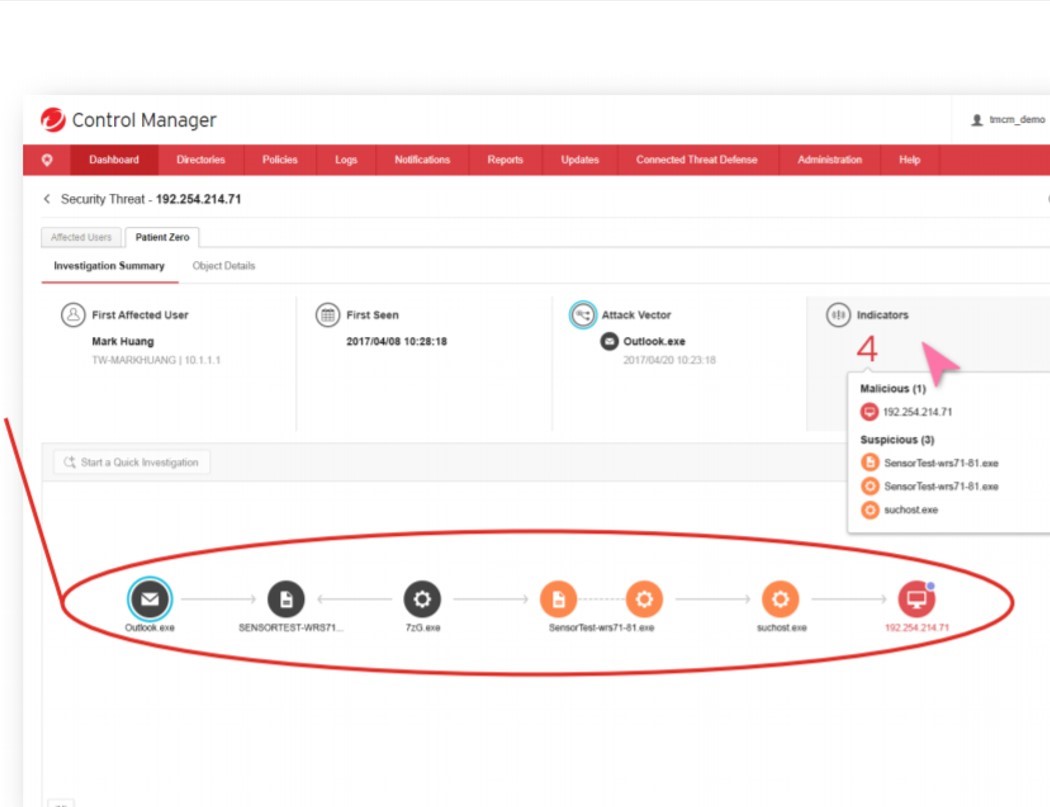

Der Apex One-Endpunktsensor überwacht den Sicherheitsstatus auf dem Endgerät unter Berücksichtigung des

Kontexts, protokolliert Aktionen auf Systemebene und generiert Berichte für Sicherheitspersonal, damit Sie das Ausmaß des Angriffs auf das Netzwerk schnell beurteilen können. Das Einschließen des Endpunktsensors überwacht erweiterte Bedrohungen, wie z. B. die berüchtigten dateifreien Angriffe. Mit EDR können Sie auf allen Endgeräten eine mehrstufige Malware-Suche anhand von Kriterien wie OpenIOC, Yara und verdächtigen Objekten durchführen. Bietet auch Schutz vor fileless Angriffen.

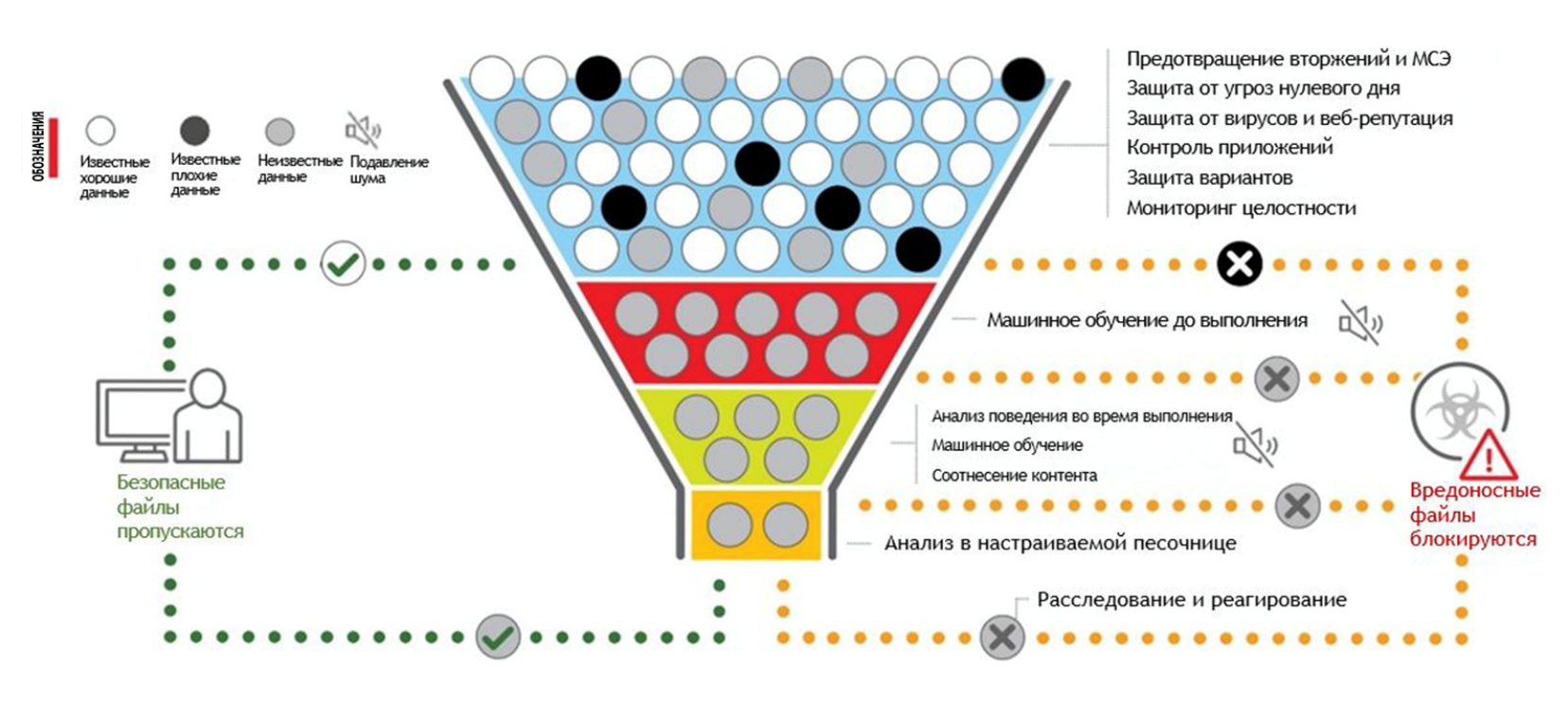

Selbst wenn die Malware in serverseitige Scansysteme eingedrungen ist, überprüft die Trend Micro User Protection-Technologie die ausführbare Datei, bevor sie mithilfe von maschinellem Lernen ausgeführt wird. Wenn Sie beginnen, beginnt die Analyse des Verhaltens basierend auf maschinellem Lernen. Dann wird die Analyse in der „Sandbox“ verwendet - gemäß den Ergebnissen der Überprüfungen nimmt die Anwendung entweder ihre Arbeit auf oder wird blockiert. Darüber hinaus kann aus Sicherheitsgründen der gesamte Computer automatisch im Netzwerk blockiert werden, um die Malware zu lokalisieren und zu verhindern, dass sie in das Netzwerk eindringt.

Apex One verwendet die Trend Micro Vulnerability Protection-Technologie, die alle Netzwerkendgeräte vor Exploits schützt, auch wenn sie keine gepatchten Updates haben. Zu diesem Zweck analysiert Apex One den Datenverkehr zentral auf Exploits / Schwachstellen, Dienstangriffe, Web-Malware und illegalen Datenverkehr. Gleichzeitig erfolgt das Scannen mit hoher Geschwindigkeit. Die Arbeit von Apex One hat praktisch keinen Einfluss auf die Geschwindigkeit des Netzwerks.

Wie Leckageschutz bereitgestellt wirdEin weiteres nützliches Modul in Apex One ist die Verhinderung von Datenverlust. Es überwacht und steuert die Übertragung von Inhalten über alle möglichen Kommunikationskanäle, um Datenlecks zu vermeiden. Sie können die Verwendung von USB-Sticks, CD / DVDs, exotischen IR-Sendern, PCMCIA-Geräten, Modems, Cloud-Speicher und Mailservern protokollieren oder einschränken. Die Datenweiterleitung wird sowohl bei der Arbeit mit dem E-Mail-Client als auch über die webbasierte E-Mail-Schnittstelle in Instant Messenger und in den meisten Netzwerkprotokollen wie HTTP / HTTPS, FTP und SMTP gesteuert.

Data Loss Protection verfügt über Vorlagen zum Erkennen von mehr als dreihundert Dateitypen, einschließlich in Archiven. Der Rest der Datentypen wird durch bestimmte Vorlagen, Formeln und Speicherorte bestimmt. Sie können auch selbst eine Datenkennung erstellen.

Und schließlich steuert der Schutz vor den „intelligentesten“ Personen die Zwischenablage, das Einfügen und die generierten Screenshots. Nach der korrekten Einrichtung von Data Loss Protection wird die Wahrscheinlichkeit, dass wertvolle Daten aus dem Unternehmen entfernt werden, erheblich verringert.

Bonus: MDR - AbonnementsicherheitIn der gegenwärtigen Umgebung wird die Aufrechterhaltung eines großen Teams für Informationssicherheit zum Luxus. Gleichzeitig ist es äußerst wichtig, den durch einen Cyberangriff verursachten Schaden richtig einzuschätzen, einen Aktionsplan zu formulieren, um die Bedrohung zu beseitigen und wiederholte Angriffe zu verhindern. Es ist unwahrscheinlich, dass die nach der „Optimierung“ verbleibenden Mitarbeiter Zeit für solche Untersuchungen finden.

Trend Micro Managed Detection and Response ist der Apex One-Dienst zur Erkennung und Reaktion von Bedrohungen. MDR ist ein Remote-Team von Trend Micro-Experten, die die Sicherheit im Netzwerk eines Kunden rund um die Uhr überwachen können. Dies ist eine hervorragende Lösung für Unternehmen, die nicht in der Lage sind, ein großes Personal an Sicherheitspersonal zu halten, oder denen ein hochkompetentes Personal fehlt.

Der MDR-Dienst überwacht Protokolle, um kritische Benachrichtigungen zu identifizieren, zu untersuchen und Bedrohungsinformationen an den Kunden zu melden. Anhand der Daten von den Endpunkten erkennt das MDR-Team die Grundursachen und den Angriffsvektor und bewertet deren Folgen. Der Kunde kann jederzeit einem Expertenteam Fragen stellen, um Erläuterungen und Erklärungen zu erhalten. MDR erstellt einen detaillierten Aktionsplan zur Wiederherstellung nach einem Angriff.

Das Abonnement umfasst die Verfolgung sowohl der Endpunkte als auch des Netzwerks, der Server, sogar der Drucker und des Internets der Dinge.

Tatsächlich erledigt Trend Micro MDR alles, was professionell ausgestattete Informationssicherheitsabteilungen tun. Aber aus der Ferne, rund um die Uhr und im Abonnement.