Ende März veröffentlichte Motherboard einen Artikel über einen möglichen Hack in die Infrastruktur von Asus. Nachdem die Angreifer teilweise auf die Ressourcen des Unternehmens zugegriffen hatten, konnten sie unter den Kunden, die das Asus Live Update-Dienstprogramm installiert hatten, eine Version des Programms verteilen, die mit einem offiziellen Zertifikat mit schädlichen Funktionen signiert war, um neue Treiber rechtzeitig herunterzuladen. Über diesen Angriff, den Experten von Kaspersky Lab entdeckt haben, haben wir

Anfang April geschrieben .

Kaspersky Lab hat am 23. April einen

erweiterten Bericht über ShadowHammer veröffentlicht. Dieses sehr faszinierende, wenn auch vollständig technische Dokument wird zum vollständigen Lesen empfohlen, und in diesem Beitrag werden nur einige der Funde kurz beschrieben. Das Interessanteste ist die mögliche Verbindung von ShadowHammer mit infizierten Kopien des nicht besten Computerspiels über Zombies und einem koordinierten Angriff auf Softwareentwickler.

Insgesamt fanden Experten von Kaspersky Lab 230 Beispiele eines infizierten Dienstprogramms zum Aktualisieren von Treibern auf Asus-Geräten. In allen Fällen ist die ursprüngliche Version auf 2015 datiert, aber später während des Angriffs wurde die Methode zum Einfügen des eigenen ausführbaren Codes geändert - höchstwahrscheinlich, um eine Erkennung effektiver zu vermeiden:

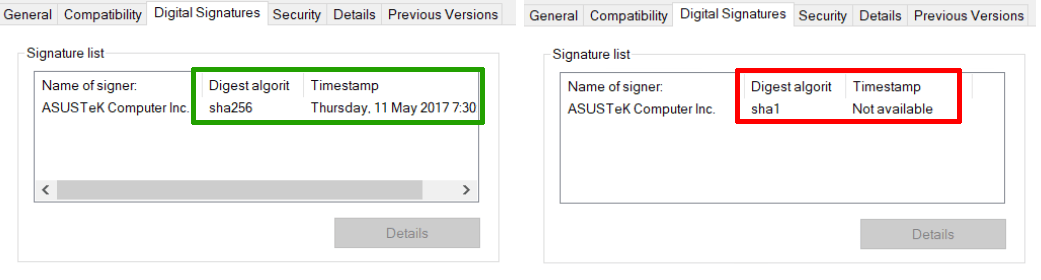

Die Methode zur Einführung von Schadcode wurde zwischen Juli und Dezember 2018 geändert. Das Startdatum des Angriffs ist nicht zuverlässig bekannt, wurde aber im Januar 2019 entdeckt. Der effektivste Weg, um die Computer der Benutzer zu infizieren und unbemerkt zu bleiben, war die Verwendung legitimer Asus-Zertifikate, mit denen auch „offizielle“ harmlose Dienstprogramme dieses Unternehmens signiert wurden.

Der obige Screenshot zeigt ein Beispiel eines legitimen Asus-Dienstprogramms, das mit demselben Zertifikat wie die schädliche Version von Asus Live Update signiert ist. Das Signaturdatum ist März 2019, nachdem der Anbieter Informationen über den Angriff und die verwendeten Zertifikate erhalten hat. Die Kampagnenbetreiber mussten dabei die digitale Signatur für die geänderten ausführbaren Dateien ändern, da das erste gestohlene Zertifikat im August 2018 ablief.

Gemessen an der Verwendung der alten Version des legitimen Programms und den Unterschieden in der digitalen Signatur der offiziellen und geänderten Software hatten die Angriffsorganisatoren nur eingeschränkten Zugriff auf die internen Ressourcen des Anbieters. Zum Beispiel war es möglich, sich in den Computer eines der Entwickler zu hacken, Zertifikate zu stehlen, aber nicht den eigentlichen Quellcode des Dienstprogramms. Darüber hinaus erhielten Angreifer Zugriff auf die Infrastruktur für die Bereitstellung aktualisierter Versionen des Dienstprogramms, um die böswilligen Änderungen zu verbreiten.

Ein Hauptmerkmal eines ShadowHammer-Angriffs ist die begrenzte Anzahl von Angriffszielen. Es gab viele potenzielle Opfer: Eine böswillige Version von Asus Live Update wurde nur von Kaspersky Lab-Tools bei 57.000 Benutzern entdeckt. Die tatsächliche Anzahl der Opfer könnte noch höher sein, aber auf den meisten Computern hat die Malware nichts eindeutig Illegales getan.

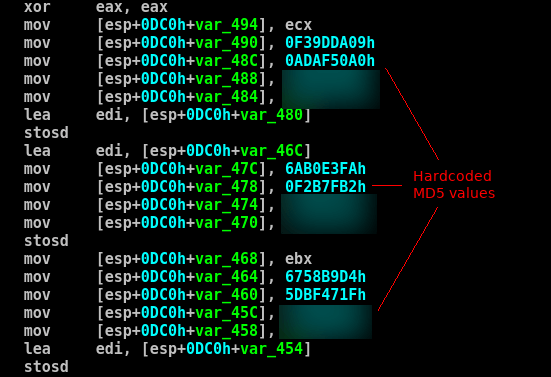

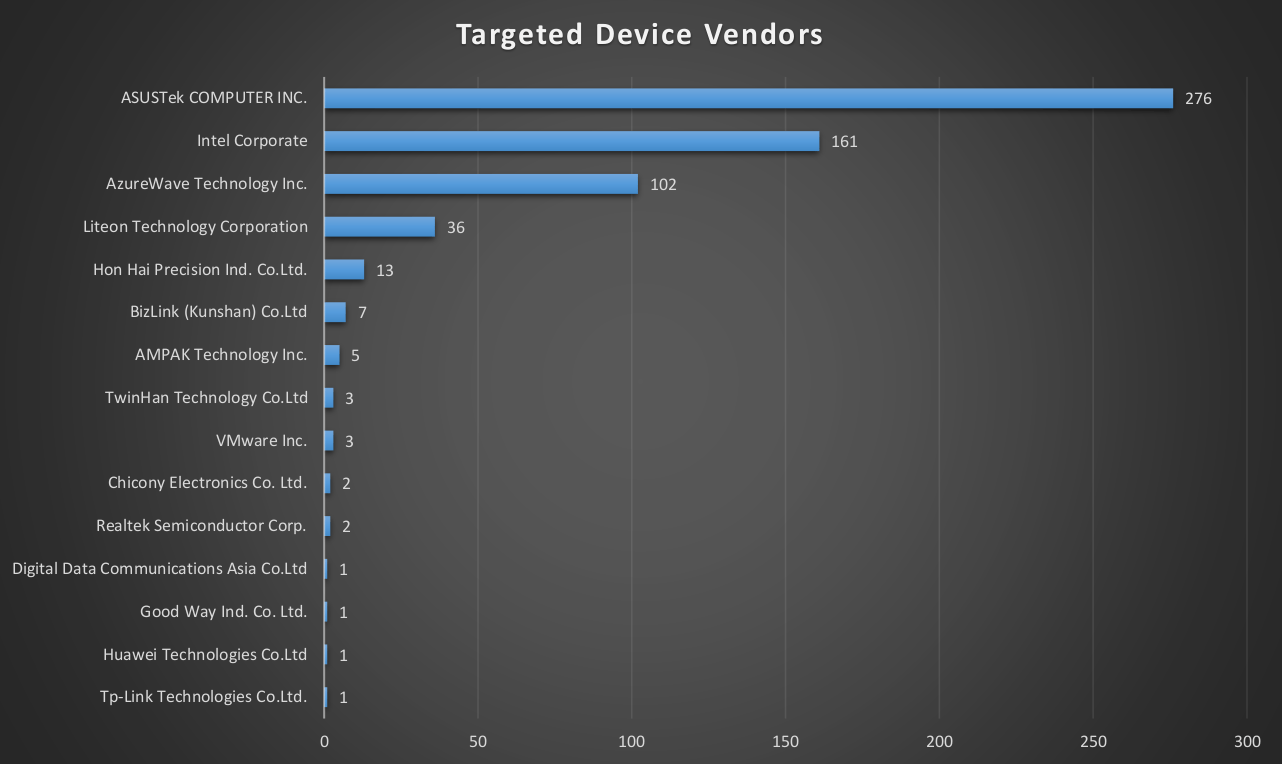

In allen Fällen sammelte das geänderte Dienstprogramm Daten zu den MAC-Adressen aller verfügbaren Netzwerkadapter und verglich deren MD5-Hashes mit einer eigenen Liste. Nur wenn eine der MAC-Adressen aus der Liste gefunden wurde, kontaktierte der Befehl den Server, von dem eine andere ausführbare Datei heruntergeladen wurde. Die Anzahl der Adressen ist von Stichprobe zu Stichprobe unterschiedlich: Die kürzeste Liste besteht aus acht MAC-Adressen, von denen die längste 307. Insgesamt konnten wir mehr als 600 Kennungen von Netzwerkgeräten identifizieren, anhand derer die Angreifer interessierende Systeme gefunden haben. Überprüfen Sie hier Ihre eigenen MAC-Adressen auf Vorhandensein in dieser Liste.

Es ist logisch, dass sich die meisten MAC-Adressen in der Liste auf Geräte beziehen, die von Asus selbst hergestellt wurden. Es gibt jedoch Adressen, die eine große Anzahl von Benutzern abdecken, z. B. 00-50-56-C0-00-08 - die Kennung des virtuellen Netzwerkadapters VMWare. Dieser Zufall führte jedoch nicht immer zur Entwicklung eines Angriffs: Er begann nur, wenn die MAC-Adresse des physischen Netzwerkadapters ebenfalls mit der erforderlichen übereinstimmte.

Wie es in der Praxis aussah, zeigt ein Screenshot der

Diskussion über Reddit. Ein Benutzer mit dem installierten Asus Live Update-Dienstprogramm erhält eine Benachrichtigung über ein „kritisches Update“. Es wird empfohlen, das Programm vor drei Jahren herunterzuladen. Es ist keine Tatsache, dass es in dieser Diskussion um diesen bestimmten Angriff geht (da es keine Dateikennung gibt), aber nach dem Erstellungsdatum der Binärdatei zu urteilen, war sie es. In Anbetracht der Tatsache, dass die Suche nach Erwähnungen nur zwei Berichte über potenzielle Probleme ergab (der

zweite war sicher nicht mit ShadowHammer verbunden), können wir sagen, dass der Angriff trotz der relativ großen Anzahl potenzieller Opfer unbemerkt blieb.

Was mit denen passiert ist, deren MAC-Adresse auf der Liste stand, ist unbekannt. Zum Zeitpunkt der Entdeckung des Angriffs im Januar 2019 war der Befehlsserver ausgeschaltet, und bisher konnten die Forscher keine ausführbaren Dateien abrufen, die auf die Computer von echten Opfern heruntergeladen wurden.

Link zu anderen AngriffenUnd hier platzen

Zombies in die Post!

Im März 2019

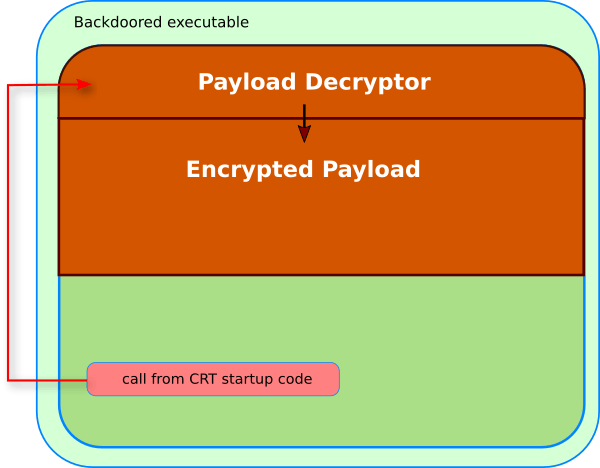

untersuchten ESET-Experten infizierte Versionen des Spiels Infestation: Survivor Stories. Angesichts des Themas des Spiels klingt dies an sich wie ein Witz, aber die Situation für den Entwickler (wahrscheinlich unter Verwendung der Quellen des früheren The War Z-Spiels) macht nicht besonders viel Spaß. Höchstwahrscheinlich erschien der Schadcode in den offiziellen Builds, nachdem die Computer der Entwickler kompromittiert wurden. In diesem und einigen anderen Vorfällen im Zusammenhang mit Angriffen auf Spielestudios wurde eine ähnliche Methode wie bei ShadowHammer verwendet, um schädlichen Code einzufügen:

Okay, dies ist kein verlässlicher Beweis für die Verbindung zwischen den beiden Vorfällen. Es gibt jedoch einen Zufall bei den Hash-Algorithmen, die für die auf den Computern der Opfer gesammelten Daten verwendet werden, und bei einigen anderen allgemeinen technischen Merkmalen der Angriffe. Nach den Zeilen im Schadcode zu urteilen, kann davon ausgegangen werden, dass die Quellen des früheren War Z-Spiels als eine Art Trojanisches Pferd für Spieleentwickler verteilt werden könnten, die sie verwenden möchten. Experten von Kaspersky Lab fanden auch Anzeichen für die Wiederverwendung von Algorithmen von ShadowHammer in der PlugX-

Hintertür , die höchstwahrscheinlich in China entwickelt wurde.

Diese mögliche Verbindung zwischen verschiedenen Angriffen verleiht der ShadowHammer-Story eine neue Dimension und warnt Entwickler. Programmierer können dank der koordinierten und konsistenten Aktionen von Angreifern zu unwissenden Verteilern von Schadcode werden. Darüber hinaus können verschiedene „Implementierungstools“ verwendet werden: Diebstahl von Zertifikaten, Aufnahme von Schadcode in die Quellen, Injektion in ausführbare Dateien (z. B. vor dem Senden an den Kunden). Gemessen an der Anzahl der leeren Stellen in dieser und anderen Untersuchungen gelang es den Angreifern, die Infrastruktur der Softwareentwickler zu infiltrieren, den Schadcode auf eine große Anzahl von Opfern zu verbreiten und Ziele sorgfältig auszuwählen, um mindestens einige Monate lang unbemerkt zu bleiben (wie dies bei ShadowHammer der Fall ist). .

Haftungsausschluss: Die in dieser Übersicht geäußerten Meinungen stimmen möglicherweise nicht immer mit der offiziellen Position von Kaspersky Lab überein. Sehr geehrte Redakteure empfehlen generell, Meinungen mit gesunder Skepsis zu behandeln.