Willkommen zur 9. Lektion! Nach einer kurzen Pause für die Maiferien setzen wir unsere Veröffentlichungen fort. Heute werden wir ein nicht weniger interessantes Thema diskutieren, nämlich

Anwendungssteuerung und

URL-Filterung . Deshalb wird Check Point manchmal gekauft. Müssen Sie Telegramm, TeamViewer oder Tor blockieren? Dafür ist Application Control gedacht. Darüber hinaus werden wir eine weitere interessante Klinge

ansprechen -

Content Awareness - und die Bedeutung der

HTTPS-Inspektion erörtern. Aber das Wichtigste zuerst!

Wie Sie sich erinnern, haben wir in Lektion 7 mit der Erörterung der Zugriffssteuerungsrichtlinie begonnen. Bisher haben wir jedoch nur das Firewall-Blade berührt und ein wenig mit NAT gespielt. Jetzt fügen wir drei weitere Blades hinzu:

Anwendungssteuerung ,

URL-Filterung und

Inhaltserkennung .

Anwendungssteuerung und URL-Filterung

Warum erwäge ich App Control und URL Filtering in einer Lektion? Das ist nicht beiläufig. Tatsächlich ist es bereits ziemlich schwierig, klar zu unterscheiden, wo es eine Anwendung gibt und wo es nur eine Site gibt. Das gleiche Facebook. Was ist das? Seite? Ja Aber es enthält viele Mikroanwendungen. Spiele, Videos, Nachrichten, Widgets usw. Und all dies ist wünschenswert zu verwalten. Deshalb werden App Control und URL-Filterung immer zusammen aktiviert.

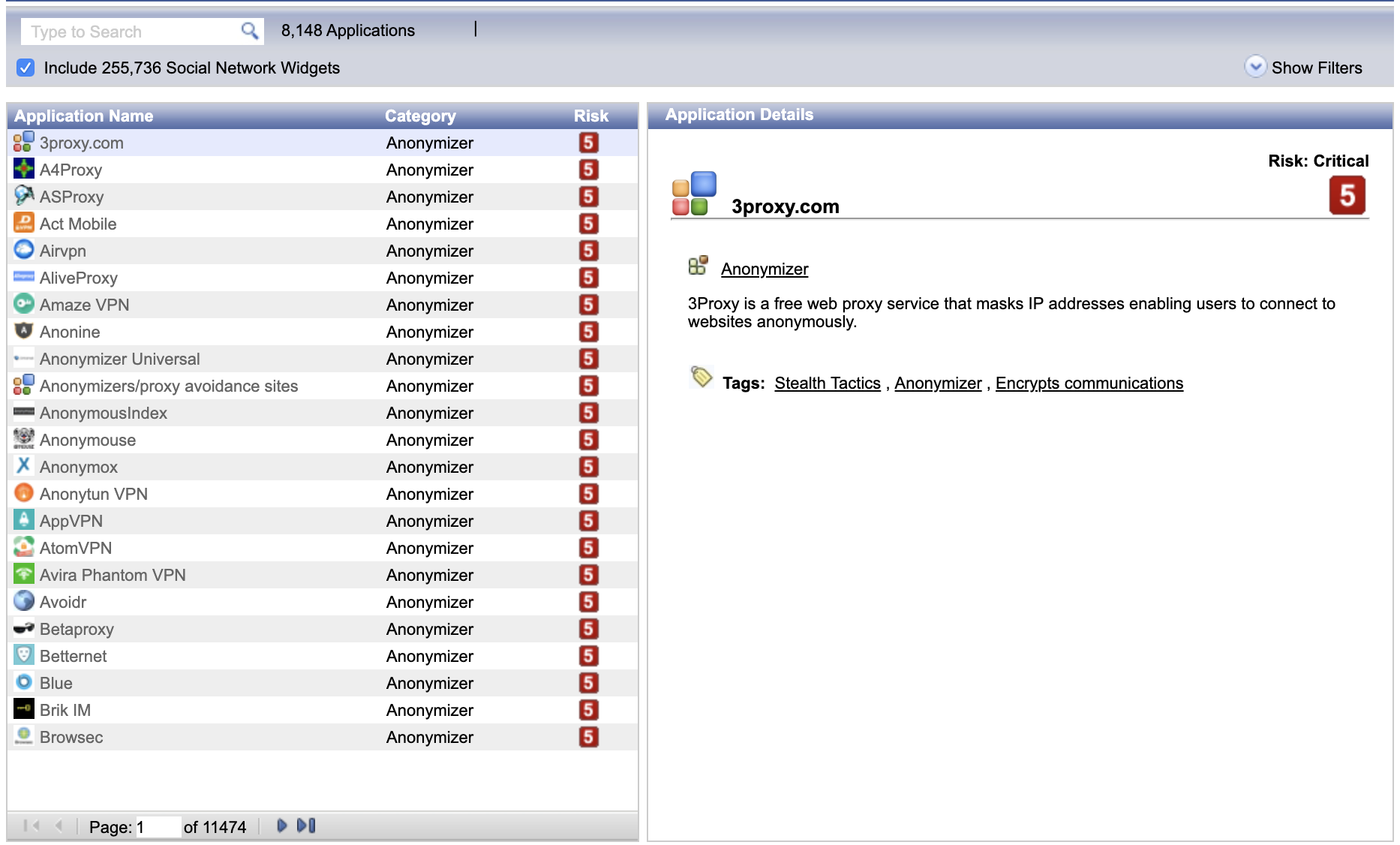

Nun zur Datenbank der Anwendungen und Sites. Sie können sie in SmartConsole über den Objekt-Explorer anzeigen. Hierfür gibt es einen speziellen Filter Anwendungen / Kategorien. Darüber hinaus gibt es eine spezielle Ressource -

Check Point AppWiki . Dort können Sie immer sehen, ob sich eine Anwendung (oder eine Ressource) in der Prüfpunktdatenbank befindet.

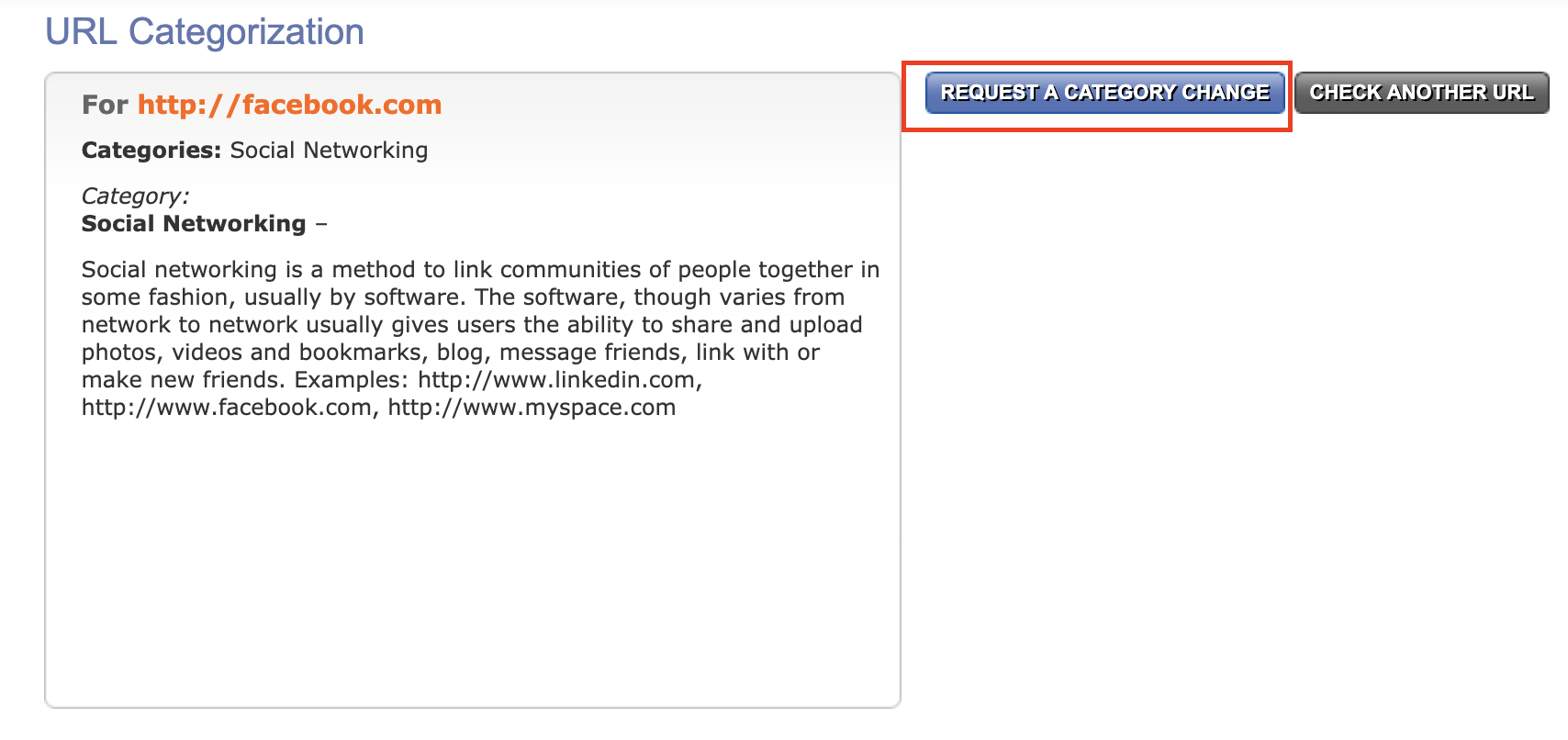

Es gibt auch einen

Check Point URL Categorization Service. Dort können Sie jederzeit überprüfen, zu welcher Checkpoint-Kategorie eine bestimmte Ressource gehört. Sie können sogar eine Kategorieänderung anfordern, wenn Sie der Meinung sind, dass diese falsch definiert ist.

Ansonsten ist bei diesen Klingen alles ziemlich offensichtlich. Erstellen Sie ein Zugriffsblatt, geben Sie die Ressource / Anwendung an, die Sie blockieren möchten, oder umgekehrt, um sie zuzulassen. Das ist alles. Wenig später werden wir dies in der Praxis sehen.

Inhaltsbewusstsein

Ich sehe keinen Grund, dieses Thema im Rahmen unseres Kurses zu wiederholen. Ich habe sehr detailliert gemalt und diese Klinge im vorherigen Kurs gezeigt -

3. Check Point bis zum Maximum. InhaltsbewusstseinHTTPS-Inspektion

Ähnliches gilt für HTTPS-Inspektionen. Ich habe hier sowohl den theoretischen als auch den praktischen Teil dieses Mechanismus ziemlich gut gemalt -

2. Check Point auf das Maximum. HTTPS-Inspektion . Die HTTPS-Inspektion ist jedoch nicht nur für die Sicherheit wichtig, sondern auch für die Genauigkeit der Identifizierung von Anwendungen und Standorten. Dies wird im folgenden Video-Tutorial beschrieben.

Videolektion

In dieser Lektion werde ich ausführlich über das neue Konzept von Layer sprechen, eine einfache Facebook-Blockierungsrichtlinie erstellen, den Download ausführbarer Dateien (mithilfe von Content Awaress) verbieten und zeigen, wie die HTTPS-Überprüfung aktiviert wird.

Bleib dran für mehr und trete unserem

YouTube-Kanal bei :)