Die Entdeckung von PHDays ist abgeklungen, mehrere tausend Menschen sind durch unsere virtuelle Stadt gegangen und etwas weniger Menschen haben sich die Berichte angehört. Die Halle war leer, Hacker versuchten, die Verteidiger zu knacken. Die Verteidiger versuchten ihrerseits, die Angriffe zu sehen, um Hacker abzuwehren. Und alles war irgendwie traurig, wenn nicht sogar traurig.

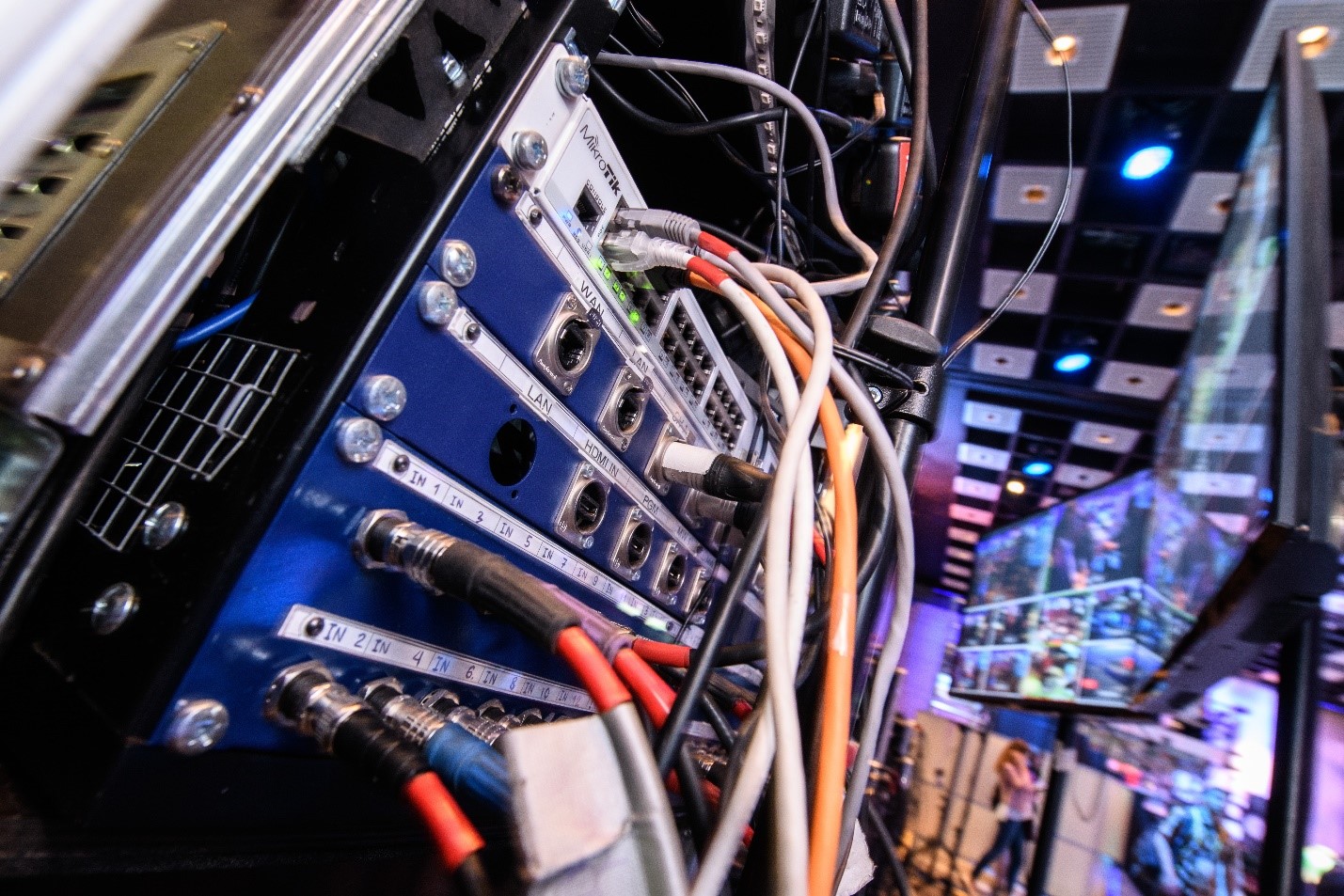

Wer bei PHDays im WTC (World Trade Center) war, erinnert sich wahrscheinlich daran, wie dort alles arrangiert ist. Links Tische mit Hackern, rechts Tische mit Verteidigern. Dazwischen befinden sich ein Stadtplan und mehrere Geräteträger. In Racks gibt es normalerweise Geräte, die keinen Sinn ergeben oder für Serverräume nicht interessant sind. Dies sind zum Beispiel Schränke mit Steuerungen für die Gestaltung der Stadt, Schränke mit Geräten für industrielle Steuerungssysteme, einige Zugangspunkte, Schalter und eine ganze Reihe von allem, was Sie hier auf der Baustelle benötigen. Weil Die Vorbereitung auf eine Veranstaltung ist für die Organisatoren eine ernsthafte Belastung. Das Hauptkriterium für das Platzieren und Anschließen von Geräten in einem Rack ist auf eine Sache reduziert: Arbeiten.

Also. 10 Uhr abends sind alle schon müde von der Hektik des Tages, lauten Reden und Musik. Schließlich könnten Sie durch die Halle gehen und Ihre Beine strecken. Die Angreifer haben lange auf die offenen Racks mit Schaltern geschaut und dann die Frage gestellt: "Was ist, wenn Sie eine direkte Verbindung herstellen?" Versuchen wir, Ihre Laptops und Access Points direkt an einen dieser Switches anzuschließen. Glücklicherweise gab es keine Organisatoren oder sie mischten sich nicht explizit ein.

Zunächst betrachtete unser Team diese Verbindungsversuche aus der Ferne. Wir haben uns jedoch immer daran erinnert, dass wir auf die physische Sicherheit achten müssen, um die Integrität, Vertraulichkeit und Zugänglichkeit von Informationen zu gewährleisten. Einschließlich, weil die Anwesenheit des angreifenden Teams in dem Segment in unmittelbarer Nähe unseres Netzwerks uns überhaupt nicht gefiel. So bald bildete sich eine Gruppe starker Verteidiger aus mehreren Teams, die höflich darum baten, ihre unsicheren Geräte nicht mit dem Netzwerk des Steuerungssystems zu verbinden, weil Dies könnte zu einem Notfall führen und unserer virtuellen Stadt könnte etwas passieren, zum Beispiel ein Brand in einer Raffinerie. Der Kampf verlief unterschiedlich erfolgreich, aber der Vorteil war zugunsten der Verteidiger.

Die Hackerteams waren jedoch anständig und einfallsreich. Während des Kampfes an den Regalen verbanden die Angreifer den Zugangspunkt direkt mit der Telefonzentrale der Organisatoren, nachdem sie dies relativ leise getan hatten: Die Telefonzentrale befand sich unter dem Tisch, und alle Tische der Veranstaltung waren mit so großen Tischdecken bedeckt. Dies ging aber nicht an den Verteidigerteams vorbei. Wir trennten den Zugangspunkt und begannen zu warten, bis der Besitzer dafür kam ...

Das war das 2017. Jahr. 2018 in Bezug auf die Organisation des Ortes, Racks und andere Dinge unterschieden sich nicht viel. Deshalb haben wir versucht, die Erfahrungen der letzten Jahre, die Taktik der höflichen Gewalt und ein wenig Social Engineering zu berücksichtigen. Da wir wussten, dass Angreifer nachts versuchen werden, sich mit uns zu verbinden, haben wir uns vorbereitet.

- Wir haben alle Netzwerkgeräte in unserem Verantwortungsbereich analysiert.

- Erhielt administrativen Zugriff darauf (in dieser Situation war es am dümmsten, das Passwort auf dem MOX-Switch nachts zurückzusetzen - während wir uns in Eile auf den Cyber-Kampf vorbereiteten, ging das Passwort verloren).

- Richten Sie eine Warnung ein, wenn sich der Status der Switch-Ports ändert.

- Sie haben etwas anderes gemacht.

Und jetzt gab es schon 2018 die Nachtpause. Es gab (überhaupt) keine Organisatoren. Alles wiederholte sich im Grunde. Die Angreifer unternahmen zuerst einzelne Verbindungsversuche, dann taten sie dies aktiver und aktiver. Wir lernen aber auch. Sie haben nicht begonnen, die Sicherheit festzulegen, aber nicht verwendete Ports auf unseren Switches wurden deaktiviert. Um einen Controller nicht versehentlich oder absichtlich zu deaktivieren, mischten wir uns mit einer Menge von Leuten zusammen, die begeistert etwas mit freien Ports verbanden und auf mysteriöse Weise Wireshark und TCPDump hörten. Sie halfen dabei, lange Patchkabel zu stecken, nach funktionierenden Ports zu suchen, rieten etwas - im Allgemeinen versuchten sie, nicht aufzufallen, sondern unsere geschützte Infrastruktur in Bezug auf Netzwerkverbindungen unverändert zu lassen. Es gab einen Fall: Einer der Angreifer verband den Laptop mit dem Port, die Verbindung wurde nicht hergestellt, aber er wartete hartnäckig auf etwas in Wireshark ...

Wenn 2018 mit physischen Verbindungen alles in Ordnung war, funktionierten solche Dinge mit einem drahtlosen Netzwerk nicht. Und nachts wurde das Passwort vom Access Point im ACS TP-Schrank erzwungen und erhielt sofort Zugriff auf das geschützte Netzwerksegment. Als wir eine Reihe von Warnungen sahen, stellten wir schnell fest, auf welchem Segment und an welchem Port sich der Angriff befand, und trennten die Aufwärtsverbindung zum Zugangspunkt. Vielleicht war das nicht ganz ehrlich, aber die Organisatoren schliefen und es gab einfach niemanden, der Maßnahmen zur Verhinderung des Angriffs koordinierte ...

Im Jahr 2019 änderten die Organisatoren der Veranstaltung das Format der CTF bei PHDays, einschließlich des Veranstaltungsortes, geringfügig. Ausführliche Informationen darüber, wie dies aussehen wird, sind noch nicht bekannt. Und vielleicht ist das Thema physischer Schutz nicht so akut. Trotzdem versprechen sie uns einen interessanteren und schwierigeren Wettbewerb. Wir haben nur noch sehr wenig Zeit und werden herausfinden, welche Überraschungen uns PHDays-2019 bringen wird.

Ilya Sapunov, Leiter der Designgruppe für das Informationssicherheitszentrum bei Jet Infosystems