Sehr bald werden die Positive Hack Days erneut geschlachtet und Hacker, Sicherheitspersonal, Analysten und Experten für Informationssicherheit bei The Standoff von Angesicht zu Angesicht gedrängt.

In diesem Jahr werden wir, die mutigen und entschlossenen Mitarbeiter des Jet CSIRT IS Incident Monitoring- und Reaktionszentrums, das Jet Security Team stärken - wir werden unseren Verteidigern helfen, die Angreifer zu bekämpfen. Normalerweise besteht unser Alltag aus der kontinuierlichen Überwachung, Analyse und Aufrechterhaltung der Informationssicherheit des geschützten Segments, aber eine Herausforderung in Form eines coolen Cyber-Kampfes wird uns auch nicht schaden.

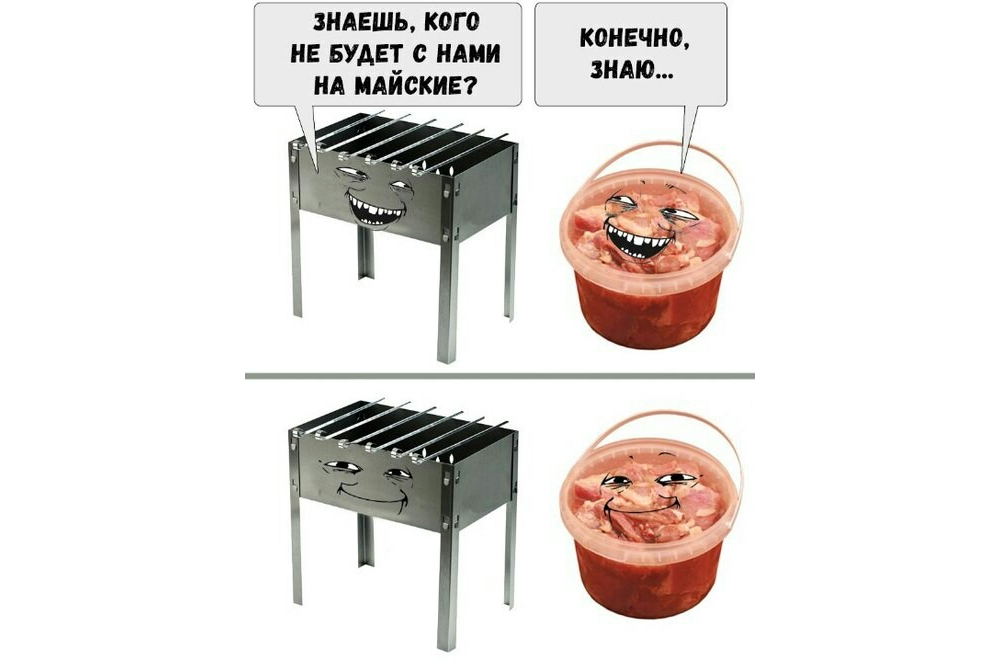

Wir gehen zum ersten Mal zur „Konfrontation“, aber im Allgemeinen sind die dem Wettbewerb zugewiesenen Aufgaben nah an unserer täglichen Arbeit: Es ist notwendig, Prozesse zum Erkennen, Untersuchen von Vorfällen und Reagieren auf einer unbekannten Infrastruktur aufzubauen und einzurichten. Wir haben nur sehr wenig Zeit, um die Infrastruktur einzurichten - nur einen Monat. Und das bedeutet, dass wir alle Mai-Freuden - Grillen, Kartoffeln pflanzen und andere Abenteuer - verschieben müssen. Heute wollen wir die Erwartungen an den bevorstehenden Cyberkampf teilen.

Beginnen wir mit dem Guten: In der Infrastruktur der „Konfrontation“ können Verteidiger alle Einstellungen und Richtlinien ändern und alles festlegen, was die Organisatoren zulassen

möchten . Bei realen Projekten hängt in der Regel alles von den Fähigkeiten des Kunden, dem Vorhandensein verschiedener Informationssicherheitsmaßnahmen am Standort ab und es kommt darauf an, einen Mittelweg zwischen den Fähigkeiten und Wünschen des Kunden zu finden - oft unbeschadet der obligatorischen Aspekte, die mit dem Aufbau des Überwachungsprozesses verbunden sind. Um Reaktionsprozesse in unserer virtuellen Stadt zu etablieren, ist ein subtilerer Ansatz erforderlich. Es ist einfach nicht möglich, die Service-Ports zu schließen und alle Adressen von "Gaunern" zu blockieren, da die Organisatoren ihrerseits die Verfügbarkeit / Unzugänglichkeit von Infrastrukturressourcen prüfen und im Allgemeinen alles tun, um ein Gleichgewicht zwischen Verteidigung und Angriff zu gewährleisten. Gleichzeitig haben wir eine klare Vorstellung davon, dass zu Beginn des Wettbewerbs die Infrastruktur nicht beeinträchtigt wird. Gleichzeitig werden sie gemäß den Spielregeln definitiv eine Reihe von Lücken für Hacker verbergen. Wie bei anderen Verteidigerteams kennen wir den genauen Zeitpunkt des Beginns und des Endes der mutmaßlichen Angriffe, und dies wird uns sicherlich dabei helfen, die konzentrierte Anzahl von Angriffen in einem bestimmten Zeitraum mit aller Kraft widerzuspiegeln.

In diesem Jahr wird The Standoff den ersten Hackathon für Anwendungsentwickler veranstalten. Es ist nicht schwer zu erraten, dass diese Anwendungen in die Infrastruktur der Verteidiger gestellt werden, und die Entwickler werden alle Löcher im Knie direkt während des Events ausbessern. Dadurch entstehen hauptsächlich zusätzliche Angriffsvektoren, auf die wahrscheinlich nicht vorbereitet wird. Wir werden jedoch neue Erfahrungen beim Aufbau der Interaktion mit dem "internen" Entwicklungsteam und beim Erkennen und Beheben von Schwachstellen im Online-Modus sammeln, was ebenfalls cool ist.

Im Allgemeinen ist The Standoff eines der größten Ereignisse im CTF-Format. Unser Hauptziel ist es, die gezielten Angriffe auf die Infrastruktur zu spüren und neue Methoden und Szenarien zur Identifizierung von Vorfällen auszuprobieren, die wir nicht an realen Projekten testen können. Wir sehen uns bei PHDays!