Mehrere frühere Artikel in unserem Blog befassten sich mit der Frage der Sicherheit persönlicher Informationen, die über Instant Messenger und soziale Netzwerke gesendet werden. Jetzt ist es Zeit, über Vorsichtsmaßnahmen beim physischen Zugriff auf Geräte zu sprechen.

So zerstören Sie schnell Informationen auf einem Flash-Laufwerk, einer Festplatte oder einer SSD

Oft sind Informationen am einfachsten zu zerstören, wenn sie sich in der Nähe befinden. Wir sprechen über die Zerstörung von Daten von Laufwerken - USB-Flash-Laufwerken, SSD, HDD. Sie können das Laufwerk in einem speziellen Aktenvernichter oder nur in etwas Schwerem zerstören, aber wir werden über elegantere Lösungen sprechen.

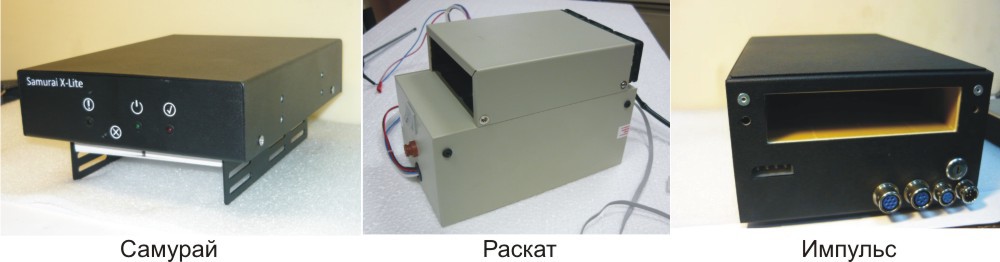

Verschiedene Unternehmen stellen Speichermedien her, die die Selbstzerstörungsfunktion direkt aus der Box erhalten. Eine Vielzahl von Lösungen.

Eines der einfachsten und offensichtlichsten Beispiele ist der Data Killer USB-Stick und dergleichen. Ein solches Gerät sieht nicht anders aus als andere Flash-Laufwerke, aber im Inneren befindet sich eine Batterie. Wenn die Taste gedrückt wird, zerstört die Batterie die Daten auf dem Chip durch starke Erwärmung. Danach wird das Flash-Laufwerk beim Anschließen nicht erkannt, sodass auch der Chip selbst zerstört wird. Leider wurden keine detaillierten Studien darüber durchgeführt, ob es wiederhergestellt werden kann.

Bildquelle:

hacker.ruEs gibt Flash-Laufwerke, die keine Informationen speichern, aber einen Computer oder Laptop zerstören können. Wenn Sie ein solches "Flash-Laufwerk" neben Ihren Laptop stellen und jemand

Major schnell überprüfen möchte, was darauf geschrieben ist, zerstört es sich selbst und den Laptop. Hier ist ein

Beispiel für einen solchen Mörder .

Es gibt interessante Systeme zur zuverlässigen Zerstörung von Informationen, die auf einer Festplatte in einem PC gespeichert sind.

Früher wurden

sie auf Habré beschrieben , aber es ist unmöglich, sie nicht zu erwähnen. Solche Systeme sind mit autonomer Energie ausgestattet (dh das Ausschalten des Stroms im Gebäude hilft nicht, die Datenvernichtung zu stoppen). Es gibt auch einen Timer zum Ausschalten des Stroms, der hilft, wenn der Computer in Abwesenheit des Benutzers beschlagnahmt wird. Sogar Funk- und GSM-Kanäle sind verfügbar, sodass die Datenvernichtung aus der Ferne gestartet werden kann. Es wird von der Vorrichtung zerstört, die ein Magnetfeld von 450 kA / m erzeugt.

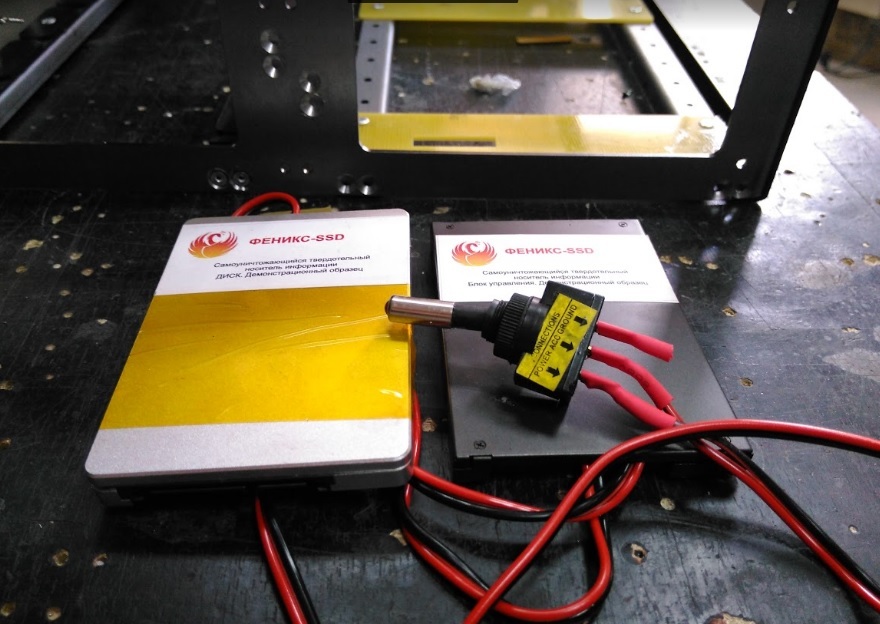

Dies funktioniert nicht mit SSDs, und ihnen wurde einmal die

Option der thermischen Zerstörung angeboten .

Oben ist eine provisorische Methode, die unzuverlässig und gefährlich ist. Andere Arten von Geräten werden für SSDs verwendet, beispielsweise Impulse-SSD, die ein Laufwerk mit einer Spannung von 20.000 V zerstört.

Informationen werden gelöscht, Chips knacken, das Laufwerk verfällt vollständig. Es gibt Optionen mit Fernzerstörung (über GSM).

Mechanische HDD-Aktenvernichter werden ebenfalls zum Verkauf angeboten. Insbesondere LG bringt ein solches Gerät auf den Markt - es ist CrushBox.

Es gibt viele Möglichkeiten für Geräte, HDD und SSD zu zerstören: Sie werden sowohl in der Russischen Föderation als auch im Ausland hergestellt. Wir empfehlen, solche Geräte in den Kommentaren zu diskutieren - wahrscheinlich können viele Leser ihr eigenes Beispiel geben.

So schützen Sie Ihren PC oder Laptop

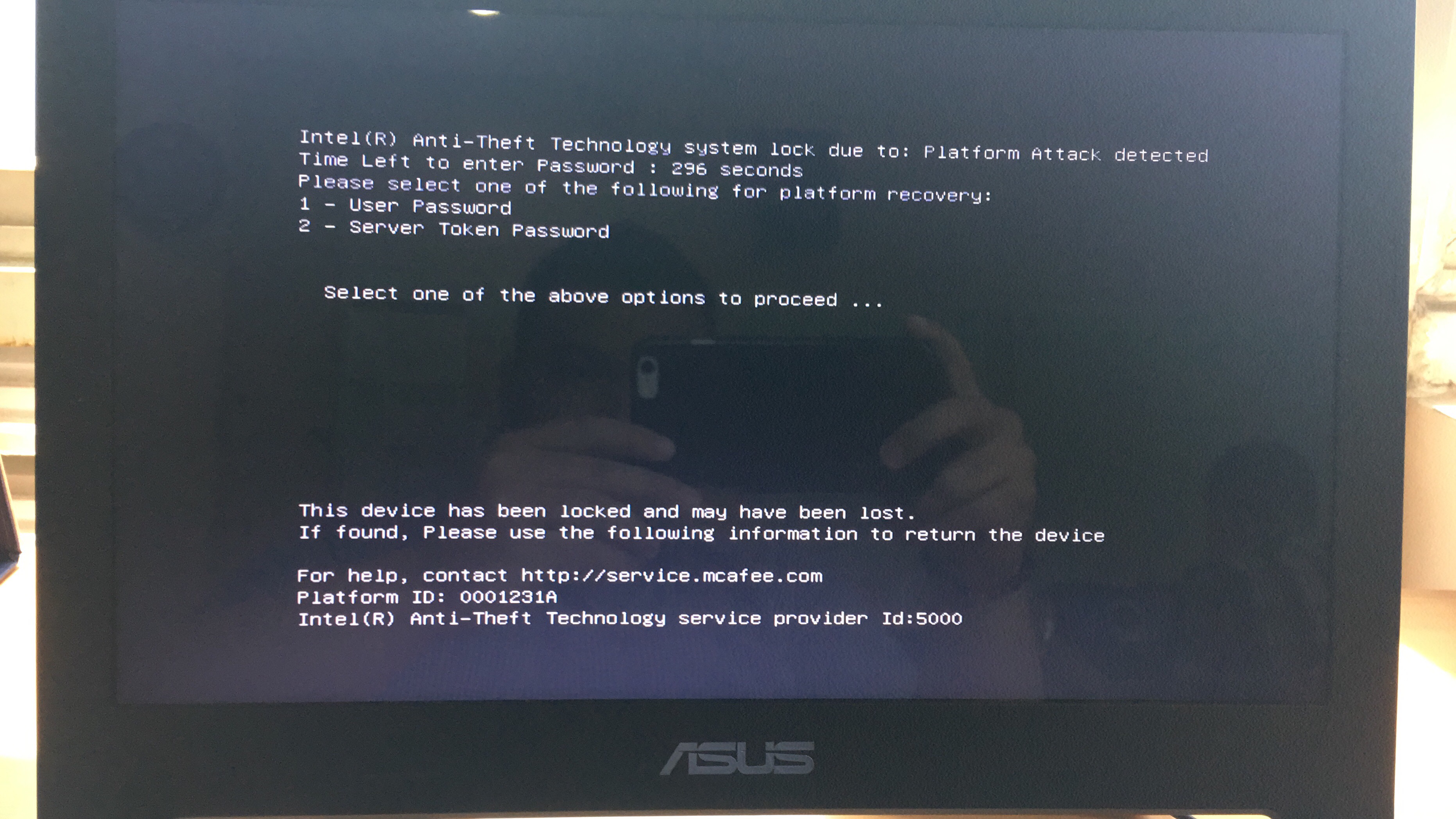

Wie bei Festplatten und SSDs gibt es viele verschiedene Arten von Laptop-Schutzsystemen. Eine der zuverlässigsten ist die Verschlüsselung von allem und jedem, und zwar so, dass nach mehreren Versuchen, an die Informationen zu gelangen, die Daten zerstört werden.

Eines der bekanntesten PC- und Laptop-Schutzsysteme, das von Intel entwickelt wurde. Die Technologie heißt Anti-Theft. Ihre Unterstützung wurde zwar vor einigen Jahren eingestellt, daher kann diese Entscheidung nicht als neu bezeichnet werden, sie ist jedoch als Schutzbeispiel geeignet. Anti-Theft ermöglichte es, einen gestohlenen oder verlorenen Laptop zu erkennen und zu blockieren. Auf der Intel-Website heißt es, dass das System vertrauliche Informationen schützt, den Zugriff auf verschlüsselte Daten blockiert und verhindert, dass das Betriebssystem bei einem nicht autorisierten Versuch, das Gerät einzuschalten, geladen wird.

Dieses und ähnliche Systeme überprüfen den Laptop auf Anzeichen von Interferenzen von Drittanbietern, z. B. zu viele Versuche, sich beim System anzumelden. Dies ist ein Fehler beim Versuch, sich bei einem zuvor festgelegten Server anzumelden, und blockiert den Laptop über das Internet.

Anti-Theft blockiert den Zugriff auf den Intel-Chipsatz-Chipsatz, wodurch es unmöglich wird, die Laptop-Dienste aufzurufen, Software oder Betriebssystem zu starten, selbst wenn die Festplatte oder SDD ersetzt oder neu formatiert wird. Die wichtigsten kryptografischen Dateien, die für den Zugriff auf die Daten benötigt werden, werden ebenfalls gelöscht.

Wenn der Laptop zum Besitzer zurückkehrt, kann er seine Leistung schnell wiederherstellen.

Es gibt eine Option für die Verwendung von Smartcards oder Hardware-Token. In diesem Fall können Sie das System ohne solche Geräte nicht betreten. In unserem Fall (wenn die Tür bereits klopft) müssen wir jedoch auch eine PIN festlegen, damit der PC beim Anschließen des Schlüssels ein zusätzliches Passwort anfordert. Solange dieser Blockertyp nicht an das System angeschlossen ist, ist es fast unmöglich, ihn zu starten.

Eine funktionierende Option ist jetzt das in Python geschriebene USBKill-Skript. Sie können einen Laptop oder PC unbrauchbar machen, wenn sich plötzlich einige Startparameter ändern. Es wurde vom Hephaest0s-Entwickler durch Veröffentlichung eines Skripts auf GitHub erstellt.

Die einzige Voraussetzung, damit USBKill funktioniert, ist die Notwendigkeit, das Systemlaufwerk eines Laptops oder PCs zu verschlüsseln, einschließlich Tools wie Windows BitLocker, Apple FileVault oder Linux LUKS. Es gibt verschiedene Möglichkeiten, USBKill zu aktivieren, einschließlich des Anschließen oder Trennens eines USB-Flash-Laufwerks.

Eine weitere Option sind Laptops mit integriertem Selbstzerstörungssystem. Einer davon

erhielt 2017

das Militär der Russischen Föderation. Um Daten mit dem Medium zu zerstören, müssen Sie nur auf die Schaltfläche klicken. Im Prinzip kann ein ähnliches Handwerkssystem selbst hergestellt oder online gekauft werden - es gibt viele davon.

Ein Beispiel ist der

Orwl-Mini-PC , der auf verschiedenen Betriebssystemen ausgeführt werden kann und sich selbst zerstört, wenn ein Angriff erkannt wird. Es stimmt, der Preis ist unmenschlich - 1699 $.

Wir blockieren und verschlüsseln Daten auf Smartphones

Auf Smartphones mit iOS ist es möglich, Daten bei mehreren fehlgeschlagenen Autorisierungsversuchen zu löschen. Diese Funktion ist Standard und in den Einstellungen enthalten.

Einer unserer Mitarbeiter entdeckte eine interessante Funktion von iOS-Geräten: Wenn Sie dasselbe iPhone schnell sperren müssen, drücken Sie einfach fünfmal hintereinander den Netzschalter. In diesem Fall wird der Notrufmodus gestartet und der Benutzer kann nicht über Touch oder FaceID auf das Gerät zugreifen - nur über den Kennwortcode.

Android verfügt außerdem über verschiedene Standardfunktionen zum Schutz personenbezogener Daten (Verschlüsselung, Multi-Faktor-Authentifizierung für verschiedene Dienste, grafische Kennwörter, FRP usw.).

Von den einfachen Life-Hacks zum Blockieren des Telefons können Sie die Verwendung eines Fingerabdrucks vorschlagen, z. B. eines Ringfingers oder eines kleinen Fingers. Für den Fall, dass jemand den Benutzer zwingt, einen Daumen auf den Sensor zu legen, wird das Telefon nach mehreren Versuchen gesperrt.

Für iPhone und Android gibt es zwar Software- und Hardwaresysteme, mit denen Sie fast jeden Schutz umgehen können. Apple hat die Möglichkeit bereitgestellt, den Lightning-Connector zu deaktivieren, wenn der Benutzer für eine bestimmte Zeit inaktiv ist. Ob dies jedoch dazu beiträgt, das Telefon mithilfe dieser Komplexe zu hacken, ist unklar.

Einige Hersteller stellen Telefone her, die vor Abhören und Hacken geschützt sind, aber nicht als 100% zuverlässig bezeichnet werden können. Andy Rubin, der Erfinder von Android, hat vor zwei Jahren das

Essential Phone veröffentlicht, das die Entwickler als "das sicherste" bezeichneten. Aber er wurde nie populär. Außerdem war eine Reparatur praktisch unmöglich: Wenn das Telefon kaputt ging, konnte man dem ein Ende setzen.

Sichere Telefone wurden auch von Sirin Labs und Silent Cirlce veröffentlicht. Die Geräte hießen Solarin und Blackphone. Boeing hat Boeing Black entwickelt, ein Gerät, das Verteidigungsbeamten empfohlen wird. Dieses Gadget verfügt über einen Selbstzerstörungsmodus, der bei Hacking aktiviert wird.

Wie auch immer, mit Smartphones zum Schutz vor Störungen durch Dritte ist alles etwas schlechter als mit Speichermedien oder Laptops. Das einzige, was empfohlen werden kann, ist, kein Smartphone zum Austauschen und Speichern vertraulicher Informationen zu verwenden.

Und was tun an einem öffentlichen Ort?

Bis jetzt haben wir darüber gesprochen, wie man Informationen schnell zerstört, wenn jemand an die Tür klopft und Sie nicht auf Gäste gewartet haben. Es gibt aber auch öffentliche Plätze - Cafés, Fast-Food-Restaurants, Straße. Wenn jemand von hinten kommt und einen Laptop in die Hand nimmt, helfen Datenvernichtungssysteme nicht. Und egal wie viele geheime Knöpfe es gibt, mit gebundenen Händen funktionieren sie nicht.

Am einfachsten ist es, Geräte mit kritischen Informationen überhaupt nicht auf die Straße zu bringen. Wenn Sie es nehmen, entfernen Sie das Schloss nicht an einem überfüllten Ort vom Gerät, es sei denn, dies ist unbedingt erforderlich. Gerade in diesem Moment, in der Menge, kann das Gerät leicht abgefangen werden.

Je mehr Geräte, desto einfacher ist es, zumindest etwas abzufangen. Daher sollten Sie anstelle des Bundles „Smartphone + Laptop + Tablet“ nur ein Netbook verwenden, z. B. mit Linux an Bord. Sie können damit anrufen, und Informationen zu einem Gadget sind einfacher zu schützen als Daten auf drei Geräten gleichzeitig.

An einem öffentlichen Ort wie einem Café sollten Sie einen Ort mit einem weiten Betrachtungswinkel wählen, und es ist besser, mit dem Rücken zur Wand zu sitzen. In diesem Fall ist es möglich, jeden zu sehen, der sich nähert. In einer verdächtigen Situation blockieren wir einen Laptop oder ein Telefon und erwarten Entwicklungen.

Die Sperre kann für verschiedene Betriebssysteme konfiguriert werden. Der einfachste Weg, dies zu tun, besteht darin, eine bestimmte Tastenkombination zu drücken (für Windows ist dies die Systemtaste + L, die Sie in Sekundenbruchteilen drücken können). Unter MacOS ist dies Befehl + Strg + Q. Es wird auch schnell gedrückt, besonders wenn Sie trainieren.

Natürlich können Sie in unvorhergesehenen Situationen auch etwas verpassen, daher gibt es eine andere Option - das Sperren des Geräts, wenn Sie gleichzeitig eine der Tasten drücken (optional die Tastatur drücken). Wenn Sie die Anwendung kennen, die dies für MacOS, Windows oder Linux kann, teilen Sie den Link.

Das MacBook hat auch ein Gyroskop. Sie können sich ein Szenario vorstellen, in dem der Laptop blockiert ist, wenn das Gerät angehoben wird, oder eine plötzliche, schnelle Änderung seiner Position gemäß dem eingebauten Kreiselsensor.

Wir haben kein geeignetes Dienstprogramm gefunden, aber wenn jemand von solchen Anwendungen weiß, teilen Sie uns dies in den Kommentaren mit. Wenn sie nicht vorhanden sind, empfehlen wir, ein Dienstprogramm zu schreiben, für das wir dem Autor ein langfristiges

Abonnement für unser VPN geben (abhängig von seiner Komplexität und Funktionalität), und die Verteilung des Dienstprogramms zu erleichtern.

Eine andere Möglichkeit besteht darin, den Bildschirm (Laptop, Telefon, Tablet) vor neugierigen Blicken zu schließen. Ideal sind dafür die sogenannten „Privacy Filter“ - Spezialfilme, die das Display abdunkeln, wenn sich der Betrachtungswinkel ändert. Sie können nur von hinten sehen, was der Benutzer tut.

Übrigens ein einfacher Life-Hack zum Thema des Tages: Wenn Sie noch zu Hause sind, aber an die Tür klopfen oder klingeln (der Kurier hat zum Beispiel Pizza mitgebracht), ist es besser, Geräte zu blockieren. Nur für den Fall.

Es ist möglich, aber schwierig, sich vor dem "Genossen-Major" zu schützen, dh vor einem plötzlichen Versuch von außen, Zugang zu personenbezogenen Daten zu erhalten. Wenn Sie Ihre eigenen Fälle haben, die Sie teilen können, warten wir auf Beispiele in den Kommentaren.