Am 4. Mai, um vier Uhr morgens in Moskau (oder etwas später, je nach Glück), funktionierten alle installierten Erweiterungen nicht mehr für Benutzer des Firefox-Browsers, und die Installation neuer Add-Ons wurde unmöglich. Das Problem lag auf der Browserseite - ein Zwischenzertifikat ist abgelaufen, mit dem alle Erweiterungen signiert werden. Dieses Ereignis hat einen indirekten Bezug zur Informationssicherheit - das Pech entstand aufgrund des logischen Wunsches der Entwickler, Benutzer vor böswilligen Erweiterungen (ab 2015) zu schützen, und aufgrund der Tatsache, dass niemand bemerkt hat, dass das Zertifikat bald abläuft.

Trotzdem ist dies eine interessante Geschichte mit einem mäßig glücklichen Ende: Ein ziemlich nicht triviales Problem wurde innerhalb von 12 Stunden gelöst. Dies ist auch ein gut dokumentierter Vorfall mit vielen Informationen von beiden Entwicklern und unglaublich viel

Drama von Benutzern. Dabei trat das Problem der Privatsphäre auf, das recht effektiv gelöst wurde.

Die ersten Berichte über Probleme mit Erweiterungen wurden vor Ablauf des Zertifikats am 3. Mai veröffentlicht. Es gibt mindestens eine solche

Diskussion über Reddit. Der Autor des Threads auf dem Computer hatte das falsche Datum festgelegt, sodass er als einer der Ersten von dem Fehler erfuhr (und ihn durch Festlegen des richtigen Datums „behoben“ hat, jedoch nicht lange). Wenig später trat das Problem für alle Benutzer auf, jedoch zu unterschiedlichen Zeiten: Die Gültigkeit der Zertifikate, mit denen die Erweiterungen signiert werden, wird alle 24 Stunden überprüft. Weitere Geschichte mit unterschiedlichem Detaillierungsgrad wird hier beschrieben:

Nachrichten ,

Fehlerbericht ,

technischer Support , ein

Blog-Beitrag mit technischen Details und eine

Geschichte über den Vorfall im Auftrag von CTO Firefox.

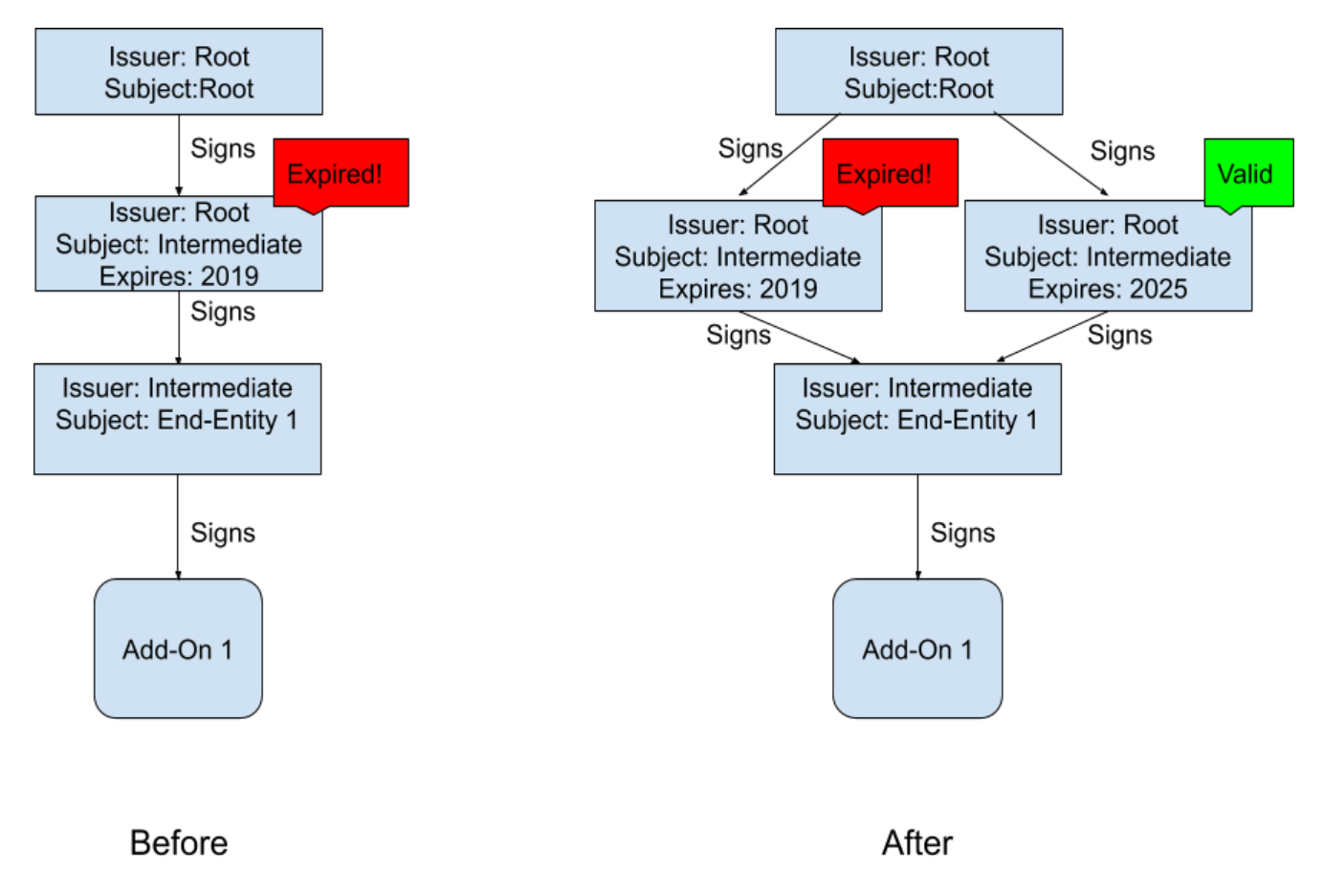

So sieht das Signieren von Erweiterungen in Firefox aus. Das Stammzertifikat am Anfang der Kette befindet sich im Offline-Speicher, und alle paar Jahre wird mit seiner Hilfe ein Zwischenzertifikat erstellt, mit dem die Erweiterungen signiert werden. Es war das Zwischenzertifikat, das am 4. Mai abgelaufen ist. Die erste Problemumgehung seitens der Firefox-Entwickler war die Veröffentlichung eines Patches, der die Validierung von Erweiterungszertifikaten vorübergehend stoppt. Wenn ein solcher Patch vor der Überprüfung zu Ihnen geflogen ist, ist das Problem bei Ihnen aufgetreten. Darüber hinaus hatten die Entwickler zwei Möglichkeiten: entweder eine neue Version von Firefox oder ein neues Zertifikat herauszugeben, das in der aktuellen Version gültige Erweiterungssignaturen erstellt. Es war unmöglich, alle Ergänzungen (mehr als 15.000) neu zu unterzeichnen. Genauer vielleicht, aber es hätte sehr lange gedauert.

Angesichts der engen Fristen (sie erfuhren am Abend des 3. Mai, natürlich am Freitag, von dem Problem in Firefox!) Wurde beschlossen, beide Optionen zu untersuchen. Technisch gab es die Möglichkeit, ein neues Zertifikat auszustellen, a) es war notwendig, dieses Zertifikat zu generieren und b) es den Benutzern so schnell wie möglich zuzustellen. Der erste Teil wurde durch die Tatsache erschwert, dass das Stammzertifikat im Hardwaremodul gespeichert ist, das noch erreicht werden muss (

in der Gesamtstruktur? In der Bankzelle? ). Als die Entwickler das Stammzertifikat erreichten, war es außerdem nicht sofort möglich, ein neues Zwischenzertifikat zu generieren, was jedes Mal zu einem Verlust von ein oder zwei Stunden für die erforderlichen Tests führte. Wie liefern? Zu diesem Zweck haben wir den Firefox Studies-Mechanismus verwendet - tatsächlich das Add-On-Verteilungssystem „vom Browser-Entwickler“, das im Normalfall für experimentellen Code vorgesehen ist. Es stellte sich heraus, dass es schneller war als ein neues Build zu erstellen und das Update über reguläre Kanäle zu senden.

Aber hier trat das gleiche Datenschutzproblem auf. Firefox Studies als experimentelles System ist nur enthalten, wenn Informationen zur Browsernutzung an Firefox-Entwickler zurückgesendet werden. Dies ist für Betatests logisch, sieht jedoch im Zusammenhang mit der Bereitstellung eines Patches, den alle Benutzer im Allgemeinen benötigen, etwas seltsam aus. Dieses Problem wurde elegant gelöst: Firefox beschloss

, alle vom 4. bis 11. Mai empfangenen Telemetrien zu

entfernen .

Dies war keine ideale Lösung. Personen mit deaktivierter Telemetrie (und Studien) mussten diese Optionen manuell aktivieren. In einigen Builds ist diese Option überhaupt nicht verfügbar. Die Android-Version des Browsers unterstützt keine Studien. Dauerhaft betroffene Benutzer älterer Versionen von Firefox, die nicht aktualisiert werden möchten, aber Add-Ons verwenden. Am 8. Mai wurden Versionen von Firefox

66.0.5 und Firefox

ESR 60.6.3 veröffentlicht, in denen das Problem mit dem Zertifikat endgültig behoben wurde und Studien mit Telemetrie nicht mehr enthalten sein müssen. Für ältere Versionen des Browsers sind Updates geplant, beginnend mit Firefox 52. Das Problem wurde behoben, aber für viele Benutzer wurde es nicht spurlos übergeben - es gibt Fälle von Datenverlust und Einstellungen in den Erweiterungen.

Es gibt zwei Schlussfolgerungen aus dieser Geschichte. Erstens versprach Firefox, ein Zeitbomben-Tracking-System in der Infrastruktur einzurichten, um dies in Zukunft zu verhindern. Zweitens wurde deutlich, dass selbst ein mehr oder weniger modernes Update-Verteilungssystem mit unterschiedlichen Methoden zur Bereitstellung von Patches für Benutzer nicht so effektiv ist, wie wir es uns wünschen. Laut CTO Firefox sollten Browserbenutzer in der Lage sein, Updates und Hotfixes zu erhalten, selbst wenn sie andere experimentelle Funktionen und / oder Telemetrie deaktivieren möchten. Dies ist eine Happy-End-Geschichte, die zu einer Verbesserung des Aktualisierungsmechanismus von Firefox führen kann, einem seltenen Mainstream-Browser, der an kein großes IT-Unternehmen gebunden ist. Aber vergessen Sie nicht, dass sie mit allegorischen Schüssen auf ihren eigenen Beinen begann.

Haftungsausschluss: Die in dieser Übersicht geäußerten Meinungen stimmen möglicherweise nicht immer mit der offiziellen Position von Kaspersky Lab überein. Sehr geehrte Redakteure empfehlen generell, Meinungen mit gesunder Skepsis zu behandeln.