Hallo nochmal! Ich habe wieder eine offene Datenbank mit medizinischen Daten für Sie gefunden. Ich möchte Sie daran erinnern, dass es vor kurzem drei meiner Artikel zu diesem Thema gab: Verlust personenbezogener Daten von Patienten und Ärzten aus dem Online-Sanitätsdienst DOC + , Verwundbarkeit des Doctor Near-Dienstes und Verlust von Daten aus Notfallstationen .

Diesmal stellte sich heraus, dass der Elasticsearch-Server mit Protokollen des medizinischen IT-Systems des Labornetzwerks des Zentrums für molekulare Diagnostik (CMD, www.cmd-online.ru) offen zugänglich war.

: . . , .

Der Server wurde am Morgen des 1. April entdeckt, und das schien mir überhaupt nicht lächerlich. Die Benachrichtigung über das Problem ging gegen 10 Uhr (GMT) an die CMD und gegen 15 Uhr wurde die Basis unzugänglich.

Laut der Shodan-Suchmaschine wurde dieser Server am 03.09.2019 zum ersten Mal für den offenen Zugriff freigegeben. Über die Entdeckung offener Elasticsearch-Datenbanken habe ich einen separaten Artikel geschrieben.

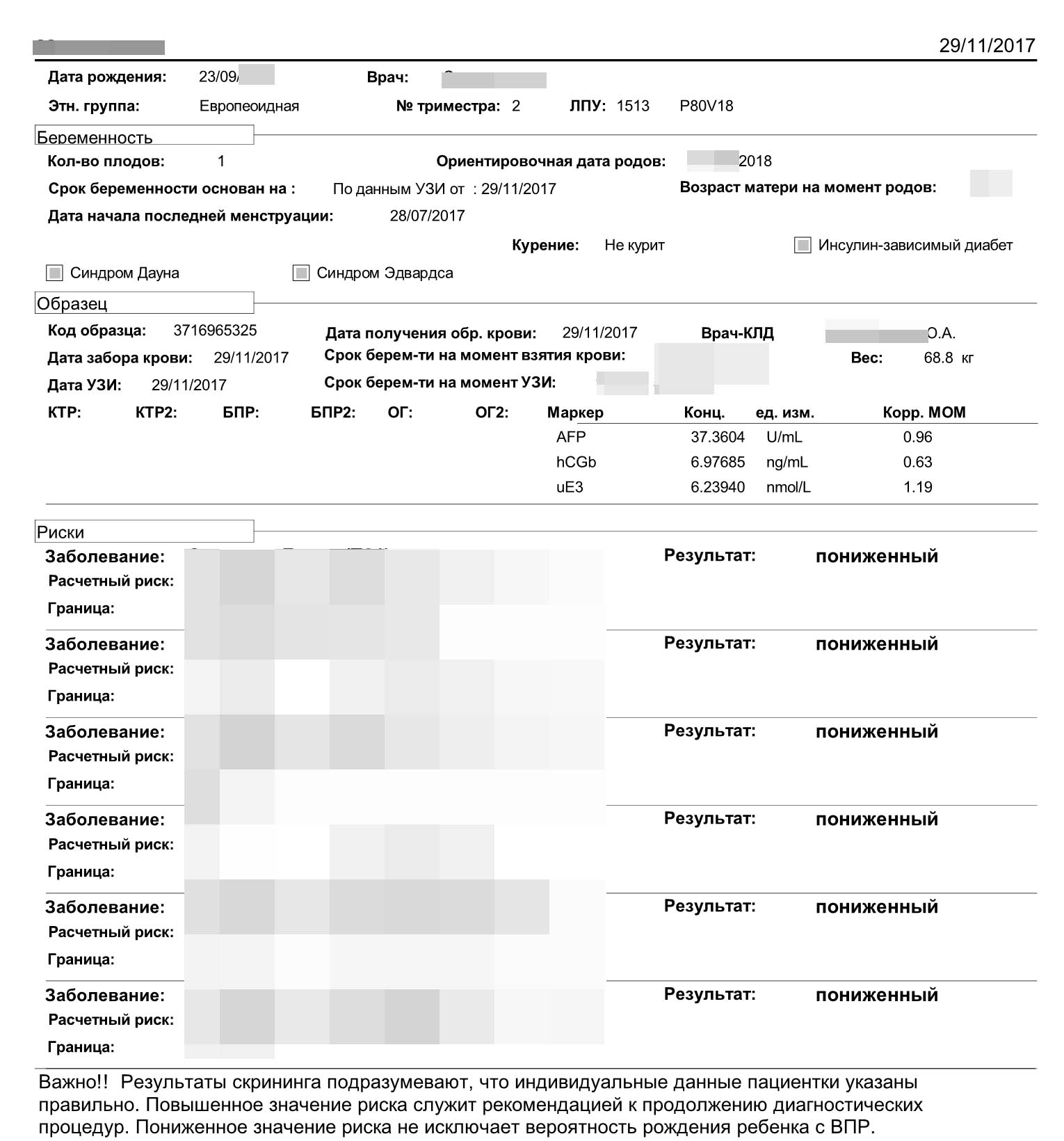

Es war möglich, sehr vertrauliche Informationen aus den Protokollen zu erhalten, darunter Name, Geschlecht, Geburtsdatum des Patienten, Name des Arztes, Studienkosten, Forschungsdaten, Screening-Ergebnisdateien und vieles mehr.

Ein Beispiel für ein Protokoll mit den Ergebnissen von Patiententests:

"<Message FromSystem=\"CMDLis\" ToSystem=\"Any\" Date=\"2019-02-26T14:40:23.773\"><Patient ID=\"9663150\" Code=\"A18196930\" Family=\"XXX\" Name=\"XXX\" Patronymic=\"XXX\" BornDate=\"XXX-03-29\" SexType=\"F\"><Document></Document><Order ID=\"11616539\" Number=\"DWW9867570\" State=\"normal\" Date=\"2017-11-29T12:58:26.933\" Department=\"1513\" DepartmentAltey=\"13232\" DepartmentName=\" \" FullPrice=\"1404.0000\" Price=\"1404.0000\" Debt=\"1404.0000\" NaprOrdered=\"2\" NaprCompleted=\"2\" ReadyDate=\"2017-12-01T07:30:01\" FinishDate=\"2017-11-29T20:39:52.870\" Registrator=\"A759\" Doctor=\"A75619\" DoctorFamily=\"XXX\" DoctorName=\"XXX\" DoctorPatronymic=\"XXX\"><OrderInfo Name=\"TEMP_CODE\">0423BF97FA5E</OrderInfo><OrderInfo Name=\"\">-1</OrderInfo><OrderInfo Name=\"\">DWW98675708386841791</OrderInfo><OrderInfo Name=\"\">0</OrderInfo><OrderInfo Name=\"\">18.03.2019</OrderInfo><OrderInfo Name=\"\"> RU.1303.00601</OrderInfo><Serv Link=\"1\" PathologyServ=\"1\" Code=\"110101\" Name=\" (Urine test) \" Priority=\"NORMAL\" FullPrice=\"98.0000\" Price=\"98.0000\" ReadyDate=\"2017-11-30T07:30:01\" FinishDate=\"2017-11-29T20:14:22.160\" State=\"normal\"/><Serv Link=\"2\" Code=\"300024\" Name=\" II , , LifeCycle (DELFIA)\" Priority=\"NORMAL\" FullPrice=\"1306.0000\" Price=\"1306.0000\" ReadyDate=\"2017-12-01T07:30:01\" FinishDate=\"2017-11-29T20:39:52.870\" State=\"normal\"/><Probe ID=\"64213791\" Number=\"3716965325\" Date=\"2017-11-29T00:00:00\" OuterNumber=\"66477805\" Barcode=\"3716965325\" Biomater=\"66\" BiomaterName=\" ()\" Type=\"physical\"><Probe ID=\"64213796\" Number=\"P80V0018\" Date=\"2017-11-29T12:58:26.933\" Biomater=\"66\" BiomaterName=\" ()\" WorkList=\"80\" WorkListName=\" \" Type=\"virtual\"><Param State=\"Valid\" User=\"A872\" UserFIO=\"XXX\" UserStaff=\" \" Code=\"3005\" guid=\"7BA0745FD502A80C73C2CAD341610598\" Name=\" II , , LifeCycle (DELFIA)\" Group=\" \" GroupCode=\"80\" GroupSort=\"0\" Page=\"1\" Sort=\"2\"><LinkServ IsOptional=\"0\">2</LinkServ><Result Name=\" II , , LifeCycle (DELFIA)\" Value=\" (.)\" User=\"A872\" UserFIO=\"XXX\" Date=\"2017-11-29T20:39:03.370\" isVisible=\"1\" HidePathology=\"0\" IsNew=\"0\"><File Name=\" 2 _page1.png\" Type=\"image\" Format=\"png\" Title=\"3716965325_prenetal2_page1\" Description=\" 2 _page1\" Sort=\"1\">iVBORw0KGgoAAAANSUhEUgAABfoAAAfuCAIAAAArOR8rAAD//0lEQVR4Xuy9P7BtQ7u+/e3oECF6iRAhQoQI0SZCtIkQIdpEiBCxI0SIECFiV50qRKg6VYgQIUKEiDfiRL7rnPtXz+nqHnPMsfb6s+cc61rBqjl79Oh++uoe/eceT/c8888///

Ich habe alle sensiblen Daten mit dem Symbol „X“ bewertet. In Wirklichkeit wurde alles in offener Form gespeichert.

Aus solchen Protokollen war es einfach (durch Neukodierung von Base64), PNG-Dateien mit den Ergebnissen des Screenings zu erhalten, die bereits in einer leicht lesbaren Form vorliegen:

Die Gesamtgröße der Protokolle überstieg 400 MB und enthielt insgesamt mehr als eine Million Einträge. Es ist klar, dass nicht jede Aufzeichnung eindeutige Patientendaten waren.

Offizielle Antwort von CMD:

Wir möchten uns bei Ihnen für die Informationen zur Verfügbarkeit von Sicherheitslücken in der Elasticsearch-Fehlerprotokollierungs- und Speicherdatenbank bedanken, die am 01.04.2019 umgehend übermittelt wurden.

Aufgrund dieser Informationen haben unsere Mitarbeiter zusammen mit relevanten Spezialisten nur eingeschränkten Zugriff auf diese Datenbank. Der Fehler beim Übertragen vertraulicher Informationen an die technische Basis wurde behoben.

Bei der Analyse des Vorfalls konnte festgestellt werden, dass das Auftreten der angegebenen Datenbank mit Fehlerprotokollen im öffentlichen Bereich aus einem mit dem Faktor Mensch verbundenen Grund auftrat. Der Zugriff auf Daten wurde am 01/01/2019 umgehend geschlossen.

Derzeit werden von internen und externen Experten Maßnahmen ergriffen, um die IT-Infrastruktur zusätzlich auf Datenschutz zu prüfen.

Unsere Organisation hat spezielle Vorschriften für den Umgang mit personenbezogenen Daten und ein System der Verantwortlichkeit des Personals entwickelt.

Die aktuelle Software-Infrastruktur umfasst die Verwendung der Elasticsearch-Datenbank zum Speichern von Fehlern. Um die Zuverlässigkeit einiger Systeme zu erhöhen, werden die entsprechenden Server in das Rechenzentrum unseres Partners in eine zertifizierte Software- und Hardwareumgebung migriert.

Vielen Dank für Ihre rechtzeitige Information.

Nachrichten über Informationslecks und Insider finden Sie immer auf meinem Telegrammkanal „ Informationslecks “.