Wenn die "schwarzen Hüte", die die Pfleger des wilden Waldes des Cyberspace sind, in ihrer schmutzigen Arbeit besonders erfolgreich sind, quietschen die gelben Medien vor Freude. Infolgedessen beginnt die Welt, die Cybersicherheit ernsthafter zu betrachten. Aber leider nicht sofort. Daher ist die Welt trotz der ständig wachsenden Zahl katastrophaler Cyber-Vorfälle noch nicht reif für aktive proaktive Maßnahmen. Es wird jedoch erwartet, dass sich die Welt in naher Zukunft dank der „schwarzen Hüte“ ernsthaft mit Cybersicherheit befassen wird. [7]

So ernst wie Brände ... Es war einmal, dass Städte sehr anfällig für katastrophale Brände waren. Trotz der potenziellen Gefahr wurden jedoch keine vorbeugenden Schutzmaßnahmen ergriffen, selbst nach dem gigantischen Brand in Chicago im Jahr 1871, bei dem Hunderte von Menschen ums Leben kamen und Hunderttausende Menschen ihrer Häuser beraubt wurden. Proaktive Schutzmaßnahmen wurden erst ergriffen, nachdem eine ähnliche Katastrophe drei Jahre später erneut wiederholt wurde. Das Gleiche gilt für die Cybersicherheit - die Welt wird dieses Problem nicht lösen, wenn es keine katastrophalen Vorfälle gibt. Aber selbst wenn solche Vorfälle passieren, wird die Welt dieses Problem nicht sofort lösen. [7] Daher auch das Sprichwort: "Bis der Fehler ausbricht, wird der Mann nicht durcheinander gebracht" - es funktioniert nicht vollständig. Deshalb haben wir 2018 den 30. Jahrestag der grassierenden Unsicherheit gefeiert.

Lyrischer ExkursDer Anfang dieses Artikels, den ich ursprünglich für das System Administrator-Magazin geschrieben habe, erwies sich in gewissem Sinne als prophetisch. Die Ausgabe des Magazins mit diesem Artikel erschien buchstäblich Tag für Tag mit einem tragischen Brand im Kemerovo-Einkaufszentrum „Winter Cherry“ (2018, 20. März).

Stellen Sie das Internet in 30 Minuten ein

Bereits 1988 sagte die legendäre Hacker-Konstellation L0pht, die vor einem Treffen der einflussreichsten westlichen Beamten mit voller Kraft sprach: „Ihre Computerausrüstung ist anfällig für Cyber-Angriffe aus dem Internet. Und Software und Hardware und Telekommunikation. Ihre Verkäufer kümmern sich nicht um diesen Zustand. Weil die moderne Gesetzgebung keine Verantwortung für einen fahrlässigen Ansatz zur Gewährleistung der Cybersicherheit der hergestellten Software und Hardware vorsieht. Die Verantwortung für mögliche Ausfälle (auch spontan, selbst durch das Eingreifen von Cyberkriminellen) liegt allein beim Benutzer des Geräts. Die Bundesregierung hat weder die Fähigkeiten noch den Wunsch, dieses Problem zu lösen. Wenn Sie also nach Cybersicherheit suchen, ist das Internet nicht der Ort, an dem Sie es finden können. Jede der sieben Personen, die vor Ihnen sitzen, kann das Internet vollständig beschädigen und dementsprechend die vollständige Kontrolle über die damit verbundenen Geräte übernehmen. Alleine. 30 Minuten choreografische Tastenanschläge - und fertig. “ [7]

Die Beamten nickten bedeutungsvoll und machten deutlich, dass sie den Ernst der Lage verstanden, aber nichts getan hatten. Heute, genau 30 Jahre nach der legendären Aufführung von L0pht, herrscht weltweit „ungezügelte Unsicherheit“. Das Hacken computergestützter Geräte im Zusammenhang mit dem Internet ist so einfach, dass das Internet, das ursprünglich idealistischen Wissenschaftlern und Enthusiasten vorbehalten war, nach und nach von den pragmatischsten Fachleuten besetzt wurde: Gaunern, Betrügern, Spionen und Terroristen. Alle nutzen die Schwachstellen computergestützter Geräte aus, um finanzielle oder sonstige Vorteile zu erzielen. [7]

Anbieter vernachlässigen die Cybersicherheit

Anbieter versuchen manchmal sicherlich, einige der identifizierten Schwachstellen zu beheben, tun dies jedoch nur sehr ungern. Denn der Gewinn, den sie bringen, ist nicht der Schutz vor Hackern, sondern die neue Funktionalität, die sie den Verbrauchern bieten. Anbieter konzentrieren sich ausschließlich auf kurzfristige Gewinne und investieren Geld nur in die Lösung realer Probleme, nicht in hypothetische. Cybersicherheit ist in den Augen vieler von ihnen eine hypothetische Sache. [7]

Cybersicherheit ist eine unsichtbare, immaterielle Sache. Es wird erst greifbar, wenn Probleme damit auftreten. Wenn Sie sich gut darum gekümmert haben (Sie haben viel Geld für die Bereitstellung ausgegeben) und es keine Probleme damit gibt, möchte der Endbenutzer nicht zu viel dafür bezahlen. Zusätzlich zur Erhöhung der finanziellen Kosten erfordert die Umsetzung von Schutzmaßnahmen zusätzliche Entwicklungszeit, erfordert begrenzte Ausrüstungskapazitäten und führt zu einer Verringerung der Produktivität. [8]

Es ist schwierig, selbst die eigenen Vermarkter von der Angemessenheit der oben genannten Kosten zu überzeugen, geschweige denn die Endverbraucher. Und da moderne Anbieter ausschließlich an kurzfristigen Verkäufen interessiert sind, sind sie absolut nicht geneigt, Verantwortung für die Gewährleistung der Cybersicherheit ihrer Kreationen zu übernehmen. [1] Auf der anderen Seite sehen sich fürsorglichere Anbieter, die sich dennoch um die Cybersicherheit ihrer Geräte gekümmert haben, der Tatsache gegenüber, dass Unternehmenskunden es bevorzugen - billigere und einfacher zu verwendende Alternativen. T.O. Cybersicherheit ist auch für Unternehmenskunden von geringer Bedeutung. [8]

In Anbetracht des oben Gesagten ist es nicht verwunderlich, dass Anbieter die Cybersicherheit eher vernachlässigen und sich an die folgende Philosophie halten: „Bauen Sie weiter, verkaufen Sie weiter und erstellen Sie gegebenenfalls Patches. Ist das System abgestürzt? Verlorene Informationen? Kreditkartennummer Datenbank gestohlen? Gibt es schwerwiegende Sicherheitslücken in der Ausrüstung? Es spielt keine Rolle! " Die Verbraucher wiederum müssen dem Prinzip folgen: "Gepatcht und gebetet." [7]

Wie das passiert: Beispiele aus der Wildnis

Ein eindrucksvolles Beispiel für die Vernachlässigung der Cybersicherheit in der Entwicklung ist das Unternehmensmotivationsprogramm von Microsoft: „Wenn Sie die Fristen nicht eingehalten haben, werden Sie mit einer Geldstrafe belegt. Ich habe es nicht geschafft, die Veröffentlichung meiner Innovation rechtzeitig zu präsentieren - sie wird nicht eingeführt. Wenn es nicht implementiert ist, erhalten Sie nicht die Aktien des Unternehmens (ein Stück vom Gewinn von Microsoft). Seit 1993 verbindet Microsoft seine Produkte aktiv mit dem Internet. Da diese Initiative im Einklang mit demselben Motivationsprogramm stand, wurde die Funktionalität schneller erweitert, als der Schutz mit ihnen Schritt hielt. Zur Freude pragmatischer Verwundbarkeitsjäger ... [7]

Ein weiteres Beispiel ist die Situation bei Computern und Laptops: Sie verfügen nicht über ein vorinstalliertes Antivirenprogramm. und die Voreinstellung sicherer Passwörter ist auch nicht in ihnen enthalten. Es versteht sich, dass die Installation des Antivirenprogramms und das Festlegen der Sicherheitskonfigurationsparameter der Endbenutzer ist. [1]

Ein weiteres, extremeres Beispiel: die Situation mit der Cybersicherheit von kommerziellen Geräten (Registrierkassen, POS-Terminals für Einkaufszentren usw.). Es kam vor, dass Anbieter von kommerziellen Geräten nur das verkaufen, was zum Verkauf steht, und nicht das, was sicher ist. [2] Wenn sich Anbieter kommerzieller Geräte um etwas im Hinblick auf die Cybersicherheit kümmern, liegt die Verantwortung im Falle eines umstrittenen Vorfalls bei anderen. [3]

Ein gutes Beispiel für diese Entwicklung: Die Verbreitung des EMV-Standards für Bankkarten, der dank der kompetenten Arbeit der Bankvermarkter in den Augen eines unerfahrenen technischen Wissens der Öffentlichkeit steht, ist eine sicherere Alternative für „veraltete“ Magnetkarten. Gleichzeitig bestand die Hauptmotivation der Bankenbranche, die für die Entwicklung des EMV-Standards verantwortlich war, darin, die Verantwortung für betrügerische Vorfälle (die durch Fehler von Cardern verursacht wurden) von Geschäften auf Kunden zu verlagern. Während früher (bei Zahlungen mit Magnetkarten) Unstimmigkeiten bei Lastschrift / Gutschrift auftraten, lag die finanzielle Verantwortung bei den Filialen. [3] Also Banken, die Zahlungen abwickeln, geben entweder den Verkäufern (die ihre Remote-Banking-Services nutzen) oder den Banken, die Zahlungskarten ausstellen, die Verantwortung; Die beiden letzteren übertragen ihrerseits die Verantwortung auf den Karteninhaber. [2]

Anbieter behindern die Cybersicherheit

Da die Oberfläche digitaler Angriffe unaufhaltsam wächst, wird es dank des explosionsartigen Wachstums von Geräten mit Internetverbindung schwieriger, den Überblick darüber zu behalten, was mit dem Unternehmensnetzwerk verbunden ist. Gleichzeitig verlagern Anbieter die Sicherheitsbedenken aller mit dem Internet verbundenen Geräte auf den Endbenutzer [1]: "Das Speichern des Ertrinkens ist die Arbeit des Ertrinkens selbst."

Anbieter kümmern sich nicht nur nicht um die Cybersicherheit ihrer Kreationen, sondern behindern in einigen Fällen auch deren Bereitstellung. Als beispielsweise 2009 der Wurm des Conficker-Netzwerks in das medizinische Zentrum von Beth Israel gelangte und dort einen Teil der medizinischen Ausrüstung infizierte, beschloss der technische Direktor dieses medizinischen Zentrums, die Arbeitsunterstützungsfunktion für die vom Wurm betroffenen Geräte in Zukunft zu deaktivieren mit dem Netzwerk. Er sah sich jedoch mit der Tatsache konfrontiert, dass "die Ausrüstung aufgrund gesetzlicher Beschränkungen nicht aktualisiert werden kann". Es erforderte erhebliche Anstrengungen, um die Trennung der Netzwerkfunktionen mit dem Anbieter zu koordinieren. [4]

Grundlegende Cyber-Nicht-Internet-Sicherheit

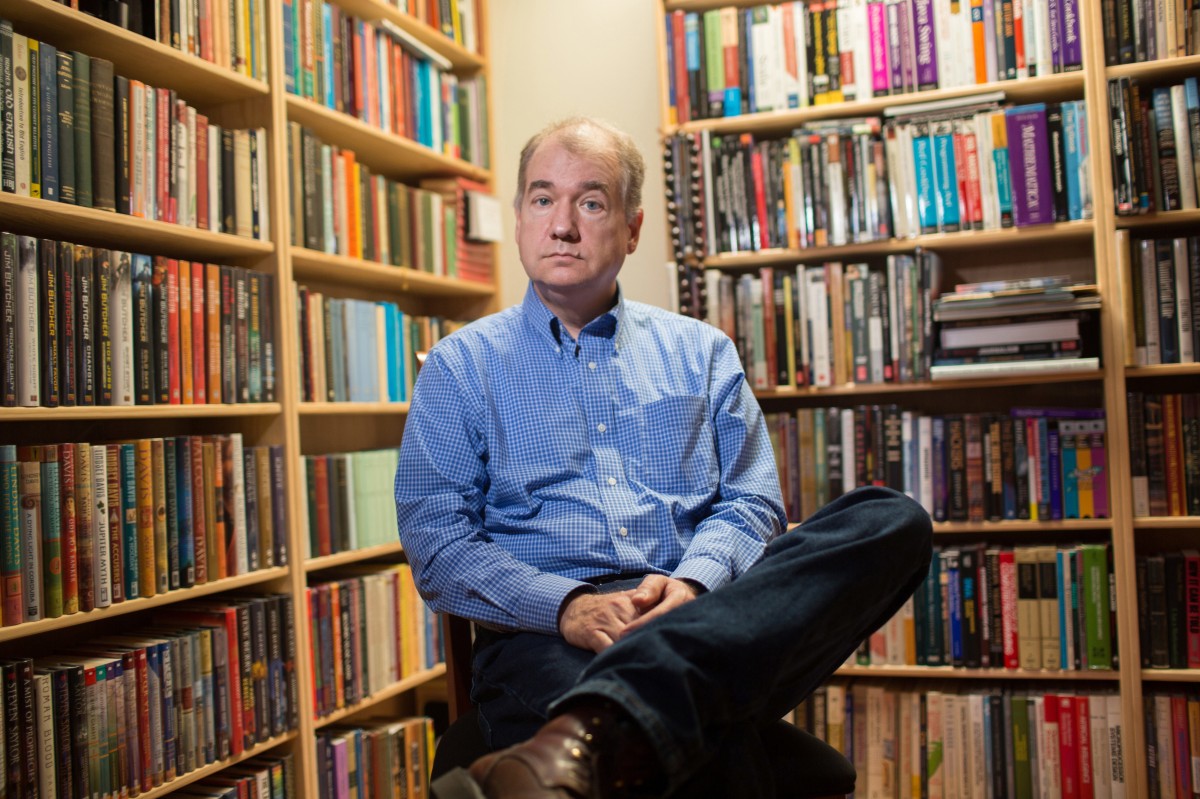

David Clark, der legendäre Professor des MIT, der mit seiner brillanten Einsicht seinen Spitznamen „Albus Dumbledore“ erhielt, erinnert sich an den Tag, an dem die dunkle Seite des Internets der Welt offenbart wurde. Clark leitete eine Telekommunikationskonferenz im November 1988, als die Nachricht boomte, dass der erste Computerwurm der Welt durch Netzwerkkabel gerutscht war. Clark erinnerte sich an diesen Moment, weil er für die Verbreitung dieses Wurms verantwortlich gemacht wurde - der Sprecher seiner Konferenz (ein Mitarbeiter eines der führenden Telekommunikationsunternehmen) wurde gebracht. Dieser Sprecher in der Hitze der Emotionen sagte versehentlich: „Hier sind sie! Ich habe diese Sicherheitslücke irgendwie geschlossen “, bezahlte er diese Worte. [5]

Später wurde jedoch klar, dass die Verwundbarkeit, durch die sich der oben genannte Wurm ausbreitete, nicht das Verdienst einer bestimmten Person war. Genau genommen war dies nicht einmal eine Sicherheitslücke, sondern ein grundlegendes Merkmal des Internets: Die Gründer des Internets konzentrierten sich bei der Entwicklung ihrer Idee ausschließlich auf die Geschwindigkeit der Datenübertragung und die Fehlertoleranz. Sie haben sich nicht die Aufgabe gestellt, die Cybersicherheit zu gewährleisten. [5]

Heute, Jahrzehnte nach der Gründung des Internets - als bereits Hunderte von Milliarden Dollar für vergebliche Versuche ausgegeben wurden, die Cybersicherheit zu gewährleisten - ist das Internet nicht weniger anfällig geworden. Die Probleme mit der Cybersicherheit werden von Jahr zu Jahr schlimmer. Haben wir jedoch das Recht, die Gründer des Internets dafür verantwortlich zu machen? In der Tat wird zum Beispiel niemand die Bauunternehmen von Schnellstraßen dafür verurteilen, dass Unfälle auf „ihren Straßen“ passieren. und niemand wird Stadtplaner für den Raub in "ihren Städten" verurteilen. [5]

Wie die Hacker-Subkultur geboren wurde

Die Hacker-Subkultur entstand in den frühen 1960er Jahren im "Club of Technical Modeling of the Railroad" (innerhalb der Mauern des Massachusetts Institute of Technology). Clubbegeisterte entwarfen und montierten ein Modell der Eisenbahn - so groß, dass es den gesamten Raum ausfüllte. Clubmitglieder wurden spontan in zwei Gruppen aufgeteilt: Friedenstruppen und Systemspezialisten. [6]

Ersteres arbeitete mit dem Luftteil des Modells, letzteres mit dem Untergrund. Die ersteren sammelten und dekorierten Modelle von Zügen und Städten: Sie modellierten die ganze Welt in Miniatur. Letztere arbeiteten an der technischen Unterstützung all dieser Friedenssicherung: der Komplexität von Drähten, Relais und Koordinatenschaltern im unterirdischen Teil des Modells - alles, was den oberirdischen Teil kontrollierte und mit Energie versorgte. [6]

Wenn ein Verkehrsproblem auftrat und jemand eine neue geniale Lösung fand, um es zu beheben, wurde diese Lösung als "Hack" bezeichnet. Für die Mitglieder des Clubs hat sich die Suche nach neuen Hacks zu einem inhärenten Lebensgefühl entwickelt. Deshalb nannten sie sich "Hacker". [6]

Die erste Generation von Hackern implementierte die im "Railroad Modeling Club" erworbenen Fähigkeiten - beim Schreiben von Computerprogrammen auf Lochkarten. Als ARPANET (der Vorläufer des Internets) 1969 auf dem Campus eintraf, wurden Hacker zu den aktivsten und qualifiziertesten Benutzern. [6]

Jetzt, Jahrzehnte später, ähnelt das moderne Internet dem „unterirdischen“ Teil des Eisenbahnmodells. Weil seine Vorfahren die gleichen Hacker waren, die Schüler des „Railway Modeling Club“. Nur Hacker anstelle von modellierten Miniaturen führen jetzt echte Städte. [6]

Wie kam es zum BGP-Routing?

Ende der 80er Jahre näherte sich das Internet infolge eines Lawinenanstiegs der Anzahl der mit dem Internet verbundenen Geräte einer strengen mathematischen Einschränkung, die in eines der grundlegenden Internetprotokolle eingebaut war. Daher wurde jedes Gespräch der damaligen Ingenieure am Ende zu einer Diskussion über dieses Problem. Zwei Freunde waren keine Ausnahme: Jacob Rechter (ein Ingenieur von IBM) und Kirk Lockheed (Gründer von Cisco). Durch zufälliges Treffen am Esstisch begannen sie, Maßnahmen zu diskutieren, um das Internet am Laufen zu halten. Die Kumpels schrieben ihre Ideen auf das, was zur Hand war - eine schmutzige Ketchup-Serviette. Dann der zweite. Dann der dritte. Das „Drei-Servietten-Protokoll“, wie es die Erfinder scherzhaft nannten - in offiziellen Kreisen als BGP (Border Gateway Protocol; Border Routing Protocol) bekannt - revolutionierte bald das Internet. [8]

Für Rechter und Lockheed war BGP nur ein entspannter Hack, der im Geiste des oben erwähnten Railroad Modeling Club entwickelt wurde, eine vorübergehende Lösung, die bald ersetzt werden sollte. Freunde entwickelten BGP im Jahr 1989. Heute, nach 30 Jahren, wird der überwiegende Teil des Internetverkehrs trotz der zunehmend alarmierenden Aufrufe zu kritischen Problemen mit der Cybersicherheit immer noch vom „Protokoll auf drei Servietten“ geleitet. Ein temporärer Hack ist zu einem der grundlegenden Internetprotokolle geworden, und seine Entwickler haben aus eigener Erfahrung gesehen, dass "es nichts dauerhafteres gibt als temporäre Lösungen". [8]

Netzwerke auf der ganzen Welt haben auf BGP umgestellt. Einflussreiche Anbieter, vermögende Kunden und Telekommunikationsunternehmen - verliebten sich sehr schnell in BGP und gewöhnten sich daran. Daher ist die IT-Community trotz der zunehmend alarmierenden Aufrufe zur Unsicherheit dieses Protokolls immer noch nicht begeistert vom Übergang zu neuen, sichereren Geräten. [8]

Cyber-Non-Security-BGP-Routing

Warum ist das BGP-Routing so gut und warum hat die IT-Community es nicht eilig, es aufzugeben? BGP hilft Routern bei der Entscheidung, wohin die gigantischen Datenströme gesendet werden sollen, die über ein riesiges Netzwerk von Frequenzweichen übertragen werden. BGP hilft Routern bei der Auswahl der geeigneten Pfade, obwohl sich das Netzwerk ständig ändert und sich auf beliebten Routen häufig Staus bilden. Das Problem ist, dass es im Internet keine globale Routing-Map gibt. Router, die BGP verwenden, treffen Entscheidungen darüber, welcher Pfad verwendet werden soll, basierend auf Informationen, die von ihren Nachbarn im Cyberspace empfangen wurden, die wiederum Informationen von ihren Nachbarn usw. sammeln. Diese Informationen können jedoch leicht gefälscht werden, was bedeutet, dass das BGP-Routing sehr anfällig für MiTM-Angriffe ist. [8]

Stellen Sie daher regelmäßig Fragen wie die folgenden: "Warum hat der Verkehr zwischen zwei Computern in Denver einen riesigen Umweg durch Island gemacht?", "Warum wurden die geheimen Daten des Pentagons einst durch Peking übertragen?" Diese Fragen haben technische Antworten, aber sie alle laufen darauf hinaus, dass das BGP-Protokoll auf Vertrauen basiert: Vertrauen in die Empfehlungen benachbarter Router. Aufgrund der Vertrauenswürdigkeit des BGP-Protokolls können mysteriöse Verkehrsoberhäupter auf Wunsch die Datenströme anderer Personen in ihren Besitz ziehen. [8]

Ein lebendiges Beispiel ist Chinas BGP-Angriff auf das US-Pentagon. Im April 2010 sandte der staatliche Telekommunikationsgigant China Telecom Zehntausende von Routern auf der ganzen Welt, darunter 16.000 aus den USA, eine BGP-Nachricht über die Verfügbarkeit besserer Strecken. In Ermangelung eines Systems, das BGP-Nachrichten von China Telecom validieren konnte, begannen Router auf der ganzen Welt, Daten während des Transports durch Peking zu senden. Einschließlich des Verkehrs des Pentagon und anderer Standorte des US-Verteidigungsministeriums. Die Leichtigkeit, mit der der Verkehr umgeleitet wurde, und der fehlende wirksame Schutz gegen diese Art von Angriff sind eine weitere unsichere Glocke des BGP-Routings. [8]

BGP ist theoretisch anfällig für einen noch gefährlicheren Cyberangriff. Für den Fall, dass sich internationale Konflikte im Cyberspace in vollem Umfang entfalten, könnte China Telecom oder ein anderer Telekommunikationsriese versuchen, Teile des Internets als Besitz zu deklarieren, die tatsächlich nicht dazu gehören. Ein solcher Schritt würde Router verwirren, die zwischen konkurrierenden Anwendungen für dieselben Internetadressenblöcke eilen müssten. , . - – . , . [8]

BGP BGPSEC

BGP , , . BGP-, , : . , . [8]

2010 – BGP- . , , BGPSEC, BGP. - BGP , . [8]

, 1988 ( BGP) , « », – MIT , . , , , – . , . BGP , IT- , . , , BGP- , - 0%. [8]

BGP- – «»

BGP- – , , « , ». , , , . - , , . ( ) . : , . [8]

-, - – /. , - , . , , ? ? [8]

, . 100 – . , . , , – . , , . . – , Linux. , , , – Linux . . . Linux . , , Linux: , , , , . [9]

Linux , . – . , , . [9]

Linux . Linux', – , . Linux' , . , , . - , – . , « ». , : « . ». , . [9] , :

« – . : , . , – . , -. . - . , . , , , . , , , . . ». [9]

: OpenSource [10]OpenSource- , : OpenSource . OpenSource . « », - OpenSource-. . , OpenSource . , , , . « » – . OpenSource-: .

2016 : 28- «» , OpenSource-, . , . , – OpenSource-, – , , .

– , . , - . : , . , .

, OpenSource- , « », – ( ). .

Seitenleiste: Vielleicht schützen uns spezielle Dienste und Antiviren-Entwickler?2013 , « » , . , , «» ( ). « » – , «». [11]

2016 , . , ( ), . [11]

Seitenleiste: Forced Cybersecurity. 2017 , - ( ) 2016 70 . . - , , , - , , . 26 « ». 1 2018 , , - , . [12]