Biometrisch sicheres EyeDisk-USB-Laufwerk, das nicht geknackt werden kann

Biometrisch sicheres EyeDisk-USB-Laufwerk, das nicht geknackt werden kannDie modernsten Methoden des biometrischen Schutzes bedeuten nicht immer mehr Sicherheit. Das Versagen der eyeDisk-Entwickler zeigt tatsächlich allgemeinere Trends. Leider kommt es in der IT-Branche vor, dass Menschen unter dem Einfluss „brillanter“ neuer Technologien die Grundlagen der Sicherheit vergessen.

Die Entwickler priesen eyeDisk als „unzerbrechliches“ USB-Laufwerk und gaben Kickstarter erfolgreich

Vorbestellungen im Wert von über 21.000 US-Dollar .

Tatsächlich ist das eyeDisk-Gerät eine Flash-Karte mit einer integrierten Kamera, die die Iris scannt. Da die Verarbeitungsleistung des Gadgets für die Bildanalyse und -authentifizierung nicht ausreicht, wird das Bild zusammen mit dem Kennwort über USB auf einen Computer mit spezieller Software übertragen.

Das Scannen und Erkennen dauert ca. 0,5 Sekunden.

Ein 32-GB-Flash-Laufwerk kostet 99 US-Dollar, und Investoren können es im Rahmen einer Crowdfunding-Kampagne für 50 US-Dollar bestellen. Das teuerste 128-GB-Flash-Laufwerk kostet 178 US-Dollar (89 US-Dollar). Der Verkauf begann im März 2019.

Ein „unzerbrechliches“ Flash-Laufwerk hat die Aufmerksamkeit der Hacker von PenTestPartners auf sich gezogen. Sie

schreiben, dass sie als erstes die Medien mit der virtuellen Windows-Maschine verbunden haben. Es wurde als drei Geräte erkannt, darunter eine USB-Kamera. Die Infrarotkamera macht lustige Schwarzweißfotos: Zum Beispiel sehen bärtige Menschen keinen Bart.

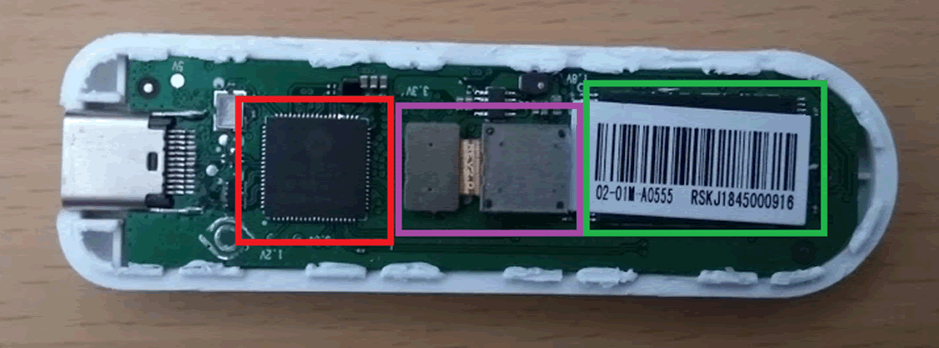

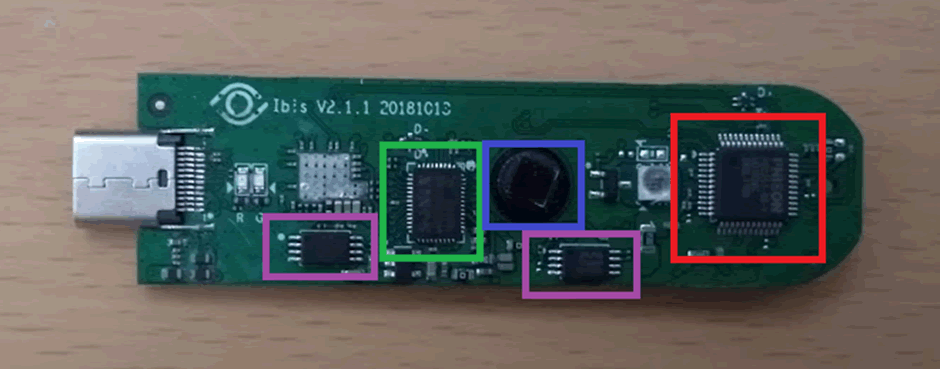

Pentesters öffnete dann eyeDisk und untersuchte seine Innenseiten. In der Folge war dies nicht zum Hacken nützlich, aber dies ist das Standardverfahren. Sie machten auf eine merkwürdige Tatsache aufmerksam: Es gibt drei MCUs auf der Platine (auf den Fotos rot und grün hervorgehoben), aber es gibt keine zentrale Steuereinheit unter ihnen, jeder Chip hat seine eigene Rolle.

Die Kamera ist blau und der tssop8-Mikrokreis in lila (PUYA P25Q040H SPI NOR Flash) dargestellt.

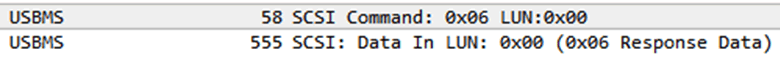

Dann kam die Softwarezeit. Die neuesten Versionen von Wireshark Packet Sniffer können den Datenverkehr über USB abhören. Als Referenz ist USB-Massenspeicher eine Shell für SCSI-Befehle, daher sieht das allgemeine Muster ungefähr so aus:

Hier sind die LUN (Logical Unit Number), unter der das Gerät erkannt wird, und der CDB-Block (Command Descriptor Block) mit Befehlsdeskriptoren. In diesem Fall sendet das oberste Paket einen SCSI-Befehl mit dem Opcode 0x06 und empfängt eine Antwort vom Gerät. In der USB-Terminologie gibt das Wort „In“ die Richtung zum Host an, „Out“ - zum Gerät.

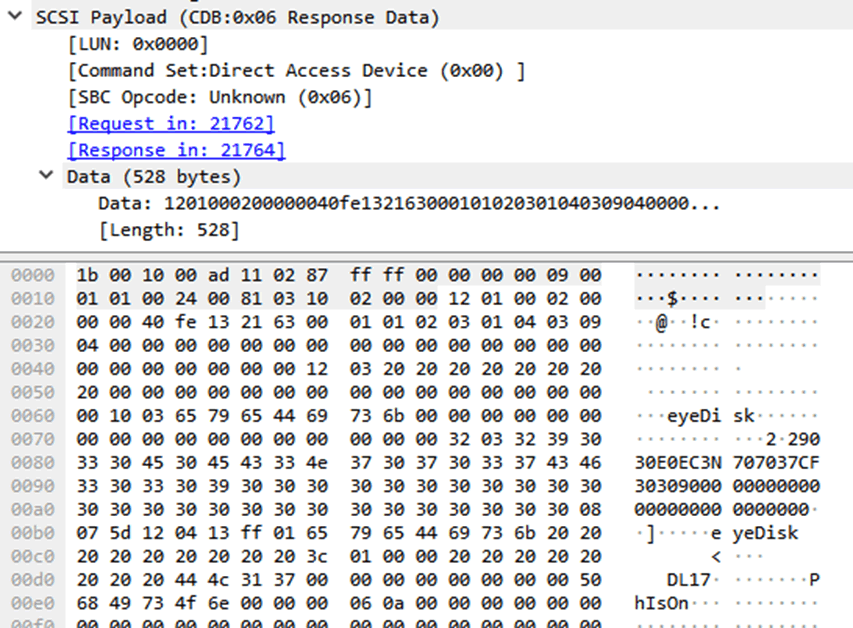

Der Inhalt des ersten Pakets:

Inhalt des Antwortpakets:

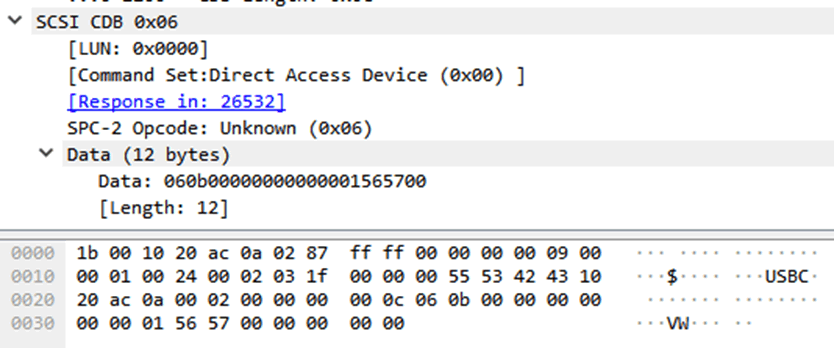

Aber welche Pakete werden zum Zeitpunkt des Entsperrens des Geräts nach erfolgreicher Authentifizierung übertragen. Zuerst der SCSI-Befehl vom Host:

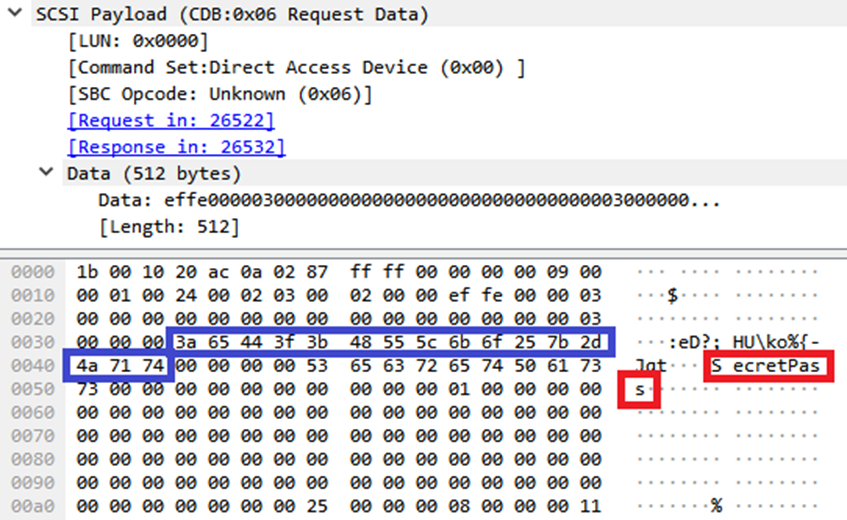

Und die Antwort des Geräts:

Rot zeigt das für das Gerät festgelegte Passwort an. Wie Sie sehen können, wird es im klaren übertragen. Das Hören des USB-Busses ist jedoch nicht schwierig, woran die Entwickler überhaupt nicht gedacht haben. Oder es waren Freiberufler, denen nicht direkt gesagt wurde, dass sie die Kennwortverschlüsselung implementieren sollen (siehe Artikel

„Webentwickler schreiben standardmäßig unsicheren Code“ : dasselbe Problem im Web).

16 Bytes des Iris-Hashs werden im Screenshot blau hervorgehoben - der zweite Faktor der Zwei-Faktor-Authentifizierung.

Das Interessanteste ist, dass das Programm, wenn Sie das falsche Passwort eingeben oder eine beliebige Iris scannen, genau das gleiche Datenpaket an das Gerät sendet und die gleiche Antwort erhält.

Das ist alles, was ein "unzerbrechliches" eyeDisk-Laufwerk ist.

Pentester bastelten ein wenig am Flash-Speicher, machten einen Dump und fanden einen bestimmten Speicherbereich, in dem das Passwort gespeichert ist. Obwohl dies im Prinzip bereits optional war. Die Hauptschwachstelle besteht darin, dass die Software zur Überprüfung ein Kennwort und einen Scan der Iris des realen Benutzers vom Gerät anfordert, der in klarer Form übertragen wird. Informationen werden bei jedem Authentifizierungsversuch übertragen, und die Abstimmung erfolgt auf dem Host.

Der Schwachstellenbericht wurde vor einem Monat an eyeDisk gesendet. Der Hersteller versprach, die Schwachstelle zu beheben, hat jedoch noch keine Antwort gegeben. In diesem Zusammenhang beschlossen die Pentester, die Details des Hacks bekannt zu geben.

Das Abhören des Datenverkehrs zeigt sehr oft Schwachstellen in den Geräten des Internet der Dinge und anderer Peripheriegeräte. Entwickler vergessen manchmal, dass Sie jeden Übertragungskanal hören können. Trendige moderne Technologien wie das Scannen der Iris oder andere biometrische Daten bieten keine zusätzliche Sicherheit, wenn Sie die Verschlüsselung vernachlässigen.