Kürzlich veröffentlichte das Forschungsunternehmen Javelin Strategy & Research den Bericht The State of Strong Authentication 2019. Die Entwickler sammelten Informationen darüber, welche Authentifizierungsmethoden in der Unternehmensumgebung und in Benutzeranwendungen verwendet werden, und zogen interessante Schlussfolgerungen über die Zukunft einer starken Authentifizierung.

Wir haben

bereits die Übersetzung des ersten Teils mit Schlussfolgerungen der Autoren des Berichts

über Habré veröffentlicht . Und jetzt präsentieren wir Ihnen den zweiten Teil - mit Daten und Grafiken.

Vom ÜbersetzerIch werde nicht den gesamten gleichnamigen Block aus dem ersten Teil vollständig kopieren, aber ich dupliziere immer noch einen Absatz.

Alle Zahlen und Fakten werden ohne die geringste Änderung dargestellt. Wenn Sie ihnen nicht zustimmen, ist es besser, nicht mit dem Übersetzer, sondern mit den Autoren des Berichts zu streiten. Aber meine Kommentare (als Zitate verfasst und vom Italiener im Text markiert) sind mein Werturteil und für jeden von ihnen werde ich gerne argumentieren (sowie die Qualität der Übersetzung).

Benutzerauthentifizierung

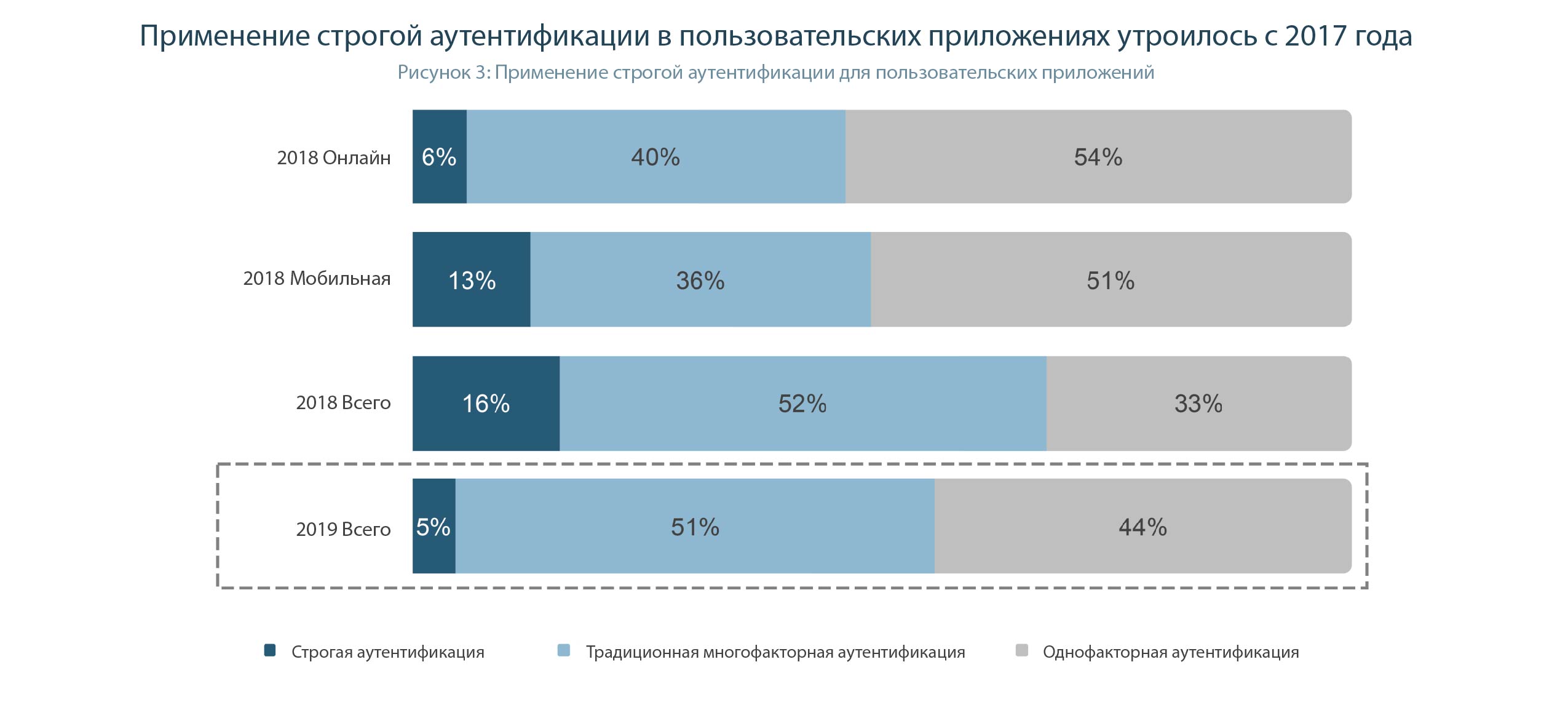

Seit 2017 hat die Verwendung einer starken Authentifizierung in Benutzeranwendungen rapide zugenommen, hauptsächlich aufgrund der Verfügbarkeit kryptografischer Authentifizierungsmethoden auf Mobilgeräten, obwohl nur ein geringfügig geringerer Prozentsatz der Unternehmen eine starke Authentifizierung für Internetanwendungen verwendet.

Im Allgemeinen verdreifachte sich der Prozentsatz der Unternehmen, die in ihrem Geschäft eine starke Authentifizierung verwenden, von 5% im Jahr 2017 auf 16% im Jahr 2018 (Abbildung 3).

Die Möglichkeiten, eine starke Authentifizierung für Webanwendungen zu verwenden, sind immer noch begrenzt (

da nur sehr neue Versionen einiger Browser die Interaktion mit kryptografischen Token unterstützen. Dieses Problem wird jedoch durch die Installation zusätzlicher Software wie dem Rutoken-Plug-in gelöst ), so viele Unternehmen verwenden alternative Methoden für die Online-Authentifizierung, z. B. Programme für mobile Geräte, die Einmalkennwörter generieren.

Kryptografische Hardwareschlüssel (

dh nur FIDO-Standards ), wie sie von Google, Feitian, One Span und Yubico angeboten werden, können für eine starke Authentifizierung verwendet werden, ohne dass zusätzliche Software auf Desktop-Computern und Laptops installiert werden muss (

da die meisten Browser den WebAuthn-Standard bereits unterstützen von FIDO ), aber nur 3% der Unternehmen verwenden diese Funktion, um ihre Benutzer anzumelden.

Der Vergleich von kryptografischen Token (wie Rutoken PKI EDS ) und geheimen Schlüsseln, die gemäß den FIDO-Standards arbeiten, geht nicht nur über den Rahmen dieses Berichts hinaus, sondern auch über meine Kommentare dazu. Wenn überhaupt, dann verwenden beide Arten von Token ähnliche Algorithmen und Funktionsprinzipien. FIDO-Token werden derzeit von Browserherstellern besser unterstützt, obwohl sich die Dinge bald ändern werden, wenn mehr Browser die Web-USB-API unterstützen . Klassische kryptografische Token sind jedoch durch einen PIN-Code geschützt, können elektronische Dokumente signieren und für die Zwei-Faktor-Authentifizierung in Windows (jeder Version), Linux und Mac OS X verwendet werden. Sie verfügen über APIs für verschiedene Programmiersprachen, mit denen 2FA und ES in Desktop-, Mobil- und Webanwendungen implementiert werden können In Russland hergestellte Token unterstützen russische GOST-Algorithmen. In jedem Fall ist ein kryptografisches Token unabhängig von dem Standard, nach dem es erstellt wird, die zuverlässigste und bequemste Authentifizierungsmethode.

Über die Sicherheit hinaus: Weitere Vorteile einer starken Authentifizierung

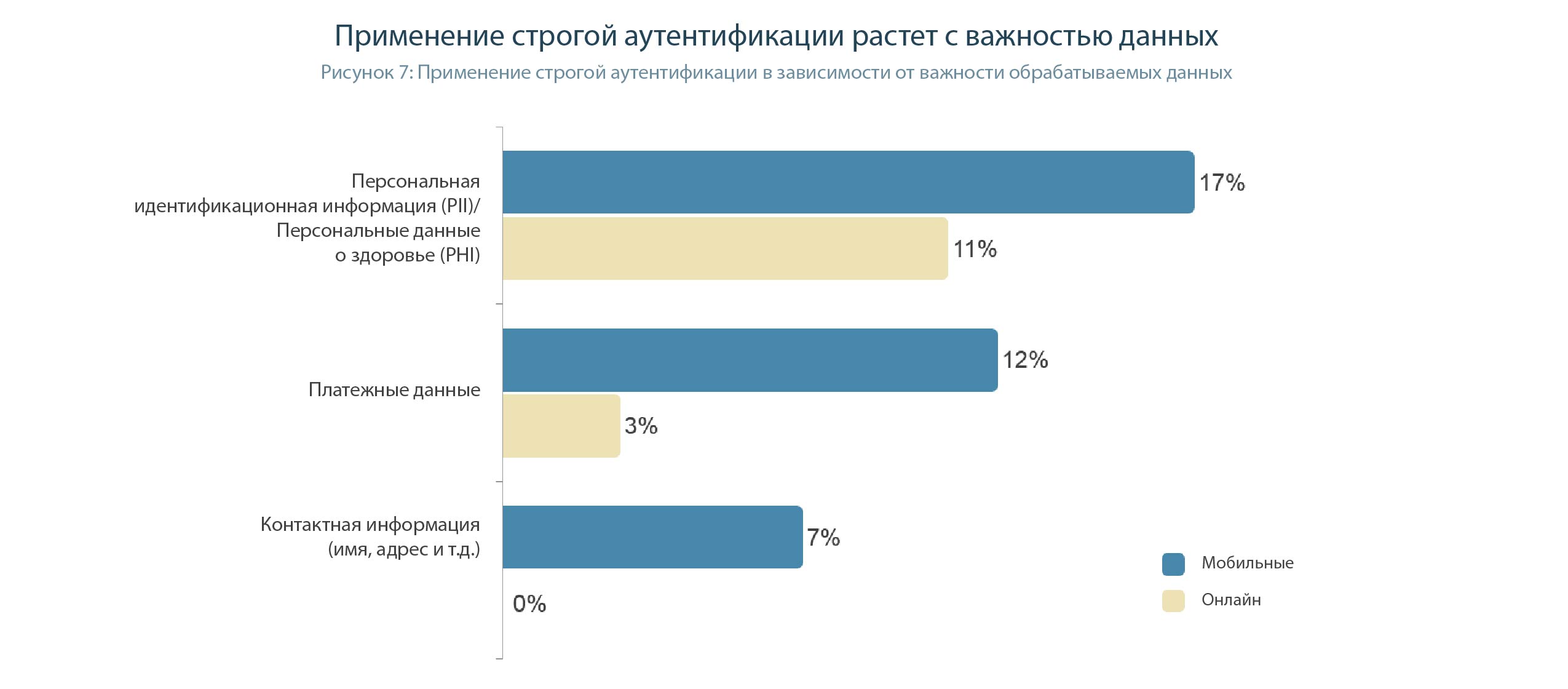

Es überrascht nicht, dass die Verwendung einer starken Authentifizierung eng mit der Bedeutung der vom Unternehmen gespeicherten Daten zusammenhängt. Der größte rechtliche und behördliche Druck besteht für Unternehmen, die vertrauliche personenbezogene Daten (PII) wie Sozialversicherungsnummern oder persönliche Gesundheitsinformationen (PHI) speichern. Es sind diese Unternehmen, die die aggressivsten Anhänger einer starken Authentifizierung sind. Der Druck auf das Unternehmen wird durch die Erwartungen von Kunden verstärkt, die wissen möchten, dass Unternehmen, denen sie ihre sensibelsten Daten vertrauen, zuverlässige Authentifizierungsmethoden verwenden. Organisationen, die vertrauliche PII oder PHI verarbeiten, verwenden mehr als doppelt so häufig eine starke Authentifizierung als Organisationen, die nur Benutzerkontaktinformationen speichern (Abbildung 7).

Leider möchten Unternehmen noch keine zuverlässigen Authentifizierungsmethoden implementieren. Fast ein Drittel der Entscheidungsträger in Unternehmen betrachtet Kennwörter als die effektivste Authentifizierungsmethode unter allen in Abbildung 9 aufgeführten, und 43% betrachten Kennwörter als die einfachste Authentifizierungsmethode.

Dieses Diagramm zeigt uns, dass die Entwickler von Geschäftsanwendungen auf der ganzen Welt gleich sind. Sie sehen keinen Gewinn darin, erweiterte Mechanismen zum Schutz des Kontozugriffs zu implementieren, und teilen dieselben Missverständnisse. Und nur die Maßnahmen der Regulierungsbehörden können einen Unterschied machen.

Wir werden keine Passwörter berühren. Aber woran sollten Sie glauben, um zu berücksichtigen, dass Sicherheitsfragen sicherer sind als kryptografische Token? Die Wirksamkeit von Kontrollfragen, die elementar ausgewählt werden, wurde auf 15% geschätzt und nicht auf gehackte Token - auf nur 10. Zumindest der Film „Die Illusion der Täuschung“ würde gesehen, obwohl in allegorischer Form gezeigt wird, wie leicht die Magier alles Notwendige für den Gauner-Geschäftsmann lockten Die Antworten ließen ihn ohne Geld.

Und noch eine Tatsache, die viel über die Qualifikationen derjenigen aussagt, die für die Sicherheitsmechanismen in Benutzeranwendungen verantwortlich sind. Nach ihrem Verständnis ist die Eingabe eines Kennworts einfacher als die Authentifizierung mit einem kryptografischen Token. Es scheint jedoch einfacher zu sein, das Token an den USB-Anschluss anzuschließen und einen einfachen PIN-Code einzugeben.

Es ist wichtig zu beachten, dass die Implementierung einer starken Authentifizierung es Unternehmen ermöglicht, nicht mehr über die Authentifizierungsmethoden und Arbeitsregeln nachzudenken, die erforderlich sind, um betrügerische Systeme zu blockieren, um die tatsächlichen Bedürfnisse ihrer Kunden zu erfüllen.

Während die Einhaltung gesetzlicher Vorschriften für Unternehmen, die eine starke Authentifizierung verwenden, und solche, die dies nicht tun, eine vorsichtige oberste Priorität ist, sagen Authentifizierungsunternehmen, die bereits eine starke Authentifizierung verwenden, mit größerer Wahrscheinlichkeit, dass die Kundenbindung zunimmt der wichtigste Indikator, den sie bei der Bewertung der Authentifizierungsmethode berücksichtigen. (18% gegenüber 12%) (Abbildung 10).

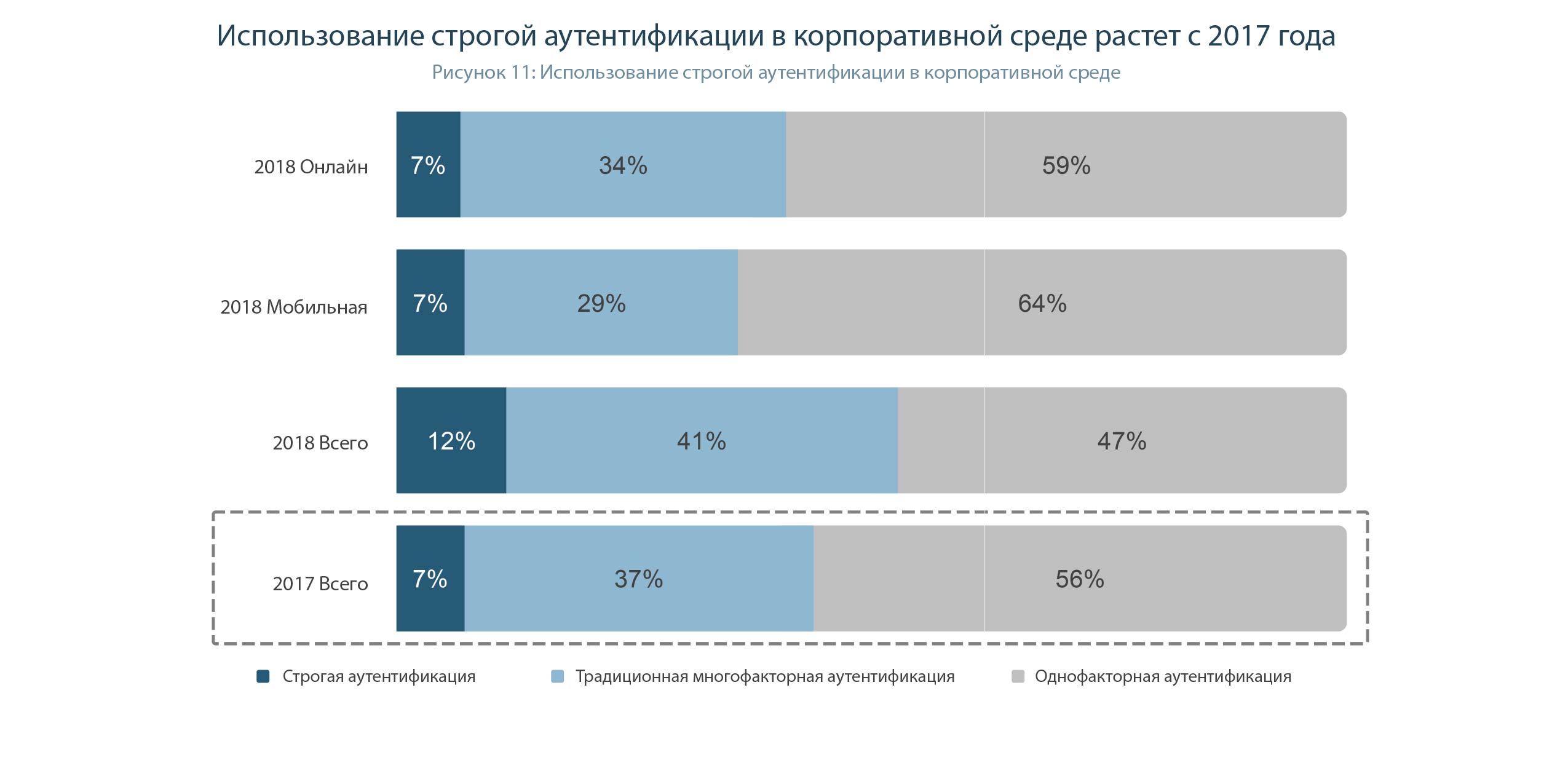

Unternehmensauthentifizierung

Seit 2017 hat die Implementierung einer starken Authentifizierung in Unternehmen zugenommen, jedoch etwas bescheidener als bei Verbraucheranwendungen. Der Anteil der Unternehmen, die eine starke Authentifizierung verwenden, stieg von 7% im Jahr 2017 auf 12% im Jahr 2018. Im Gegensatz zu Benutzeranwendungen ist die Verwendung von Authentifizierungsmethoden ohne Kennwort in der Unternehmensumgebung in Webanwendungen etwas häufiger als auf Mobilgeräten. Etwa die Hälfte der Unternehmen gibt an, bei der Anmeldung nur Benutzernamen und Kennwörter zur Authentifizierung ihrer Benutzer zu verwenden, und jeder Fünfte (22%) verwendet beim Zugriff auf vertrauliche Daten ausschließlich Kennwörter für die sekundäre Authentifizierung (dh

der Benutzer meldet sich zuerst bei der Anwendung an). Wenn er eine einfachere Authentifizierungsmethode verwendet und den Zugriff auf wichtige Daten erlernen möchte, führt er ein weiteres Authentifizierungsverfahren durch, diesmal normalerweise mit einer zuverlässigeren Methode .

Sie müssen verstehen, dass der Bericht die Verwendung kryptografischer Token für die Zwei-Faktor-Authentifizierung unter den Betriebssystemen Windows, Linux und Mac OS X nicht berücksichtigt. Dies ist derzeit die am weitesten verbreitete Verwendung von 2FA. (Leider können nach FIDO-Standards erstellte Token 2FA nur für Windows 10 implementieren.)

Wenn für die Implementierung von 2FA in Online- und Mobilanwendungen eine Reihe von Maßnahmen erforderlich sind, einschließlich des Abschlusses dieser Anwendungen, müssen Sie für die Implementierung von 2FA in Windows nur PKI (z. B. basierend auf Microsoft Certification Server) und Authentifizierungsrichtlinien in AD konfigurieren.

Und da der Schutz des Zugangs zum funktionierenden PC und zur Domäne ein wichtiges Element für den Schutz von Unternehmensdaten ist, wird die Implementierung der Zwei-Faktor-Authentifizierung immer mehr.

Die nächsten beiden häufigsten Methoden zur Benutzerauthentifizierung beim Betreten des Systems sind Einmalkennwörter, die über eine separate Anwendung bereitgestellt werden (13% der Unternehmen), und Einmalkennwörter, die per SMS übermittelt werden (12%). Obwohl der Prozentsatz der Verwendung beider Methoden sehr ähnlich ist, wird OTP SMS am häufigsten verwendet, um den Autorisierungsgrad zu erhöhen (in 24% der Unternehmen). (Abbildung 12).

Die zunehmende Verwendung einer starken Authentifizierung im Unternehmen kann wahrscheinlich durch die erhöhte Verfügbarkeit von Implementierungen kryptografischer Authentifizierungsmethoden auf Enterprise Identity Management-Plattformen erklärt werden (mit anderen Worten, SSO- und IAM-Systeme von Unternehmen haben gelernt, wie Token verwendet werden).

Bei der mobilen Authentifizierung von Mitarbeitern und Auftragnehmern verlassen sich Unternehmen mehr auf Kennwörter als auf die Authentifizierung in Verbraucheranwendungen. Etwas mehr als die Hälfte (53%) der Unternehmen verwenden Kennwörter, um den Benutzerzugriff auf Unternehmensdaten über ein mobiles Gerät zu authentifizieren (Abbildung 13).

Bei mobilen Geräten könnte man an die große Kraft der Biometrie glauben, wenn nicht in den vielen Fällen, in denen Abdrücke, Stimmen, Gesichter und sogar Iris gefälscht sind. Eine einzelne Suchabfrage zeigt, dass es einfach keinen zuverlässigen Weg zur biometrischen Authentifizierung gibt. Es gibt sicherlich wirklich genaue Sensoren, aber sie sind sehr teuer und groß - und sie sind nicht in Smartphones installiert.

Daher ist die einzige funktionierende 2FA-Methode in Mobilgeräten die Verwendung von kryptografischen Token, die über NFC-, Bluetooth- und USB-Typ-C-Schnittstellen eine Verbindung zu einem Smartphone herstellen.

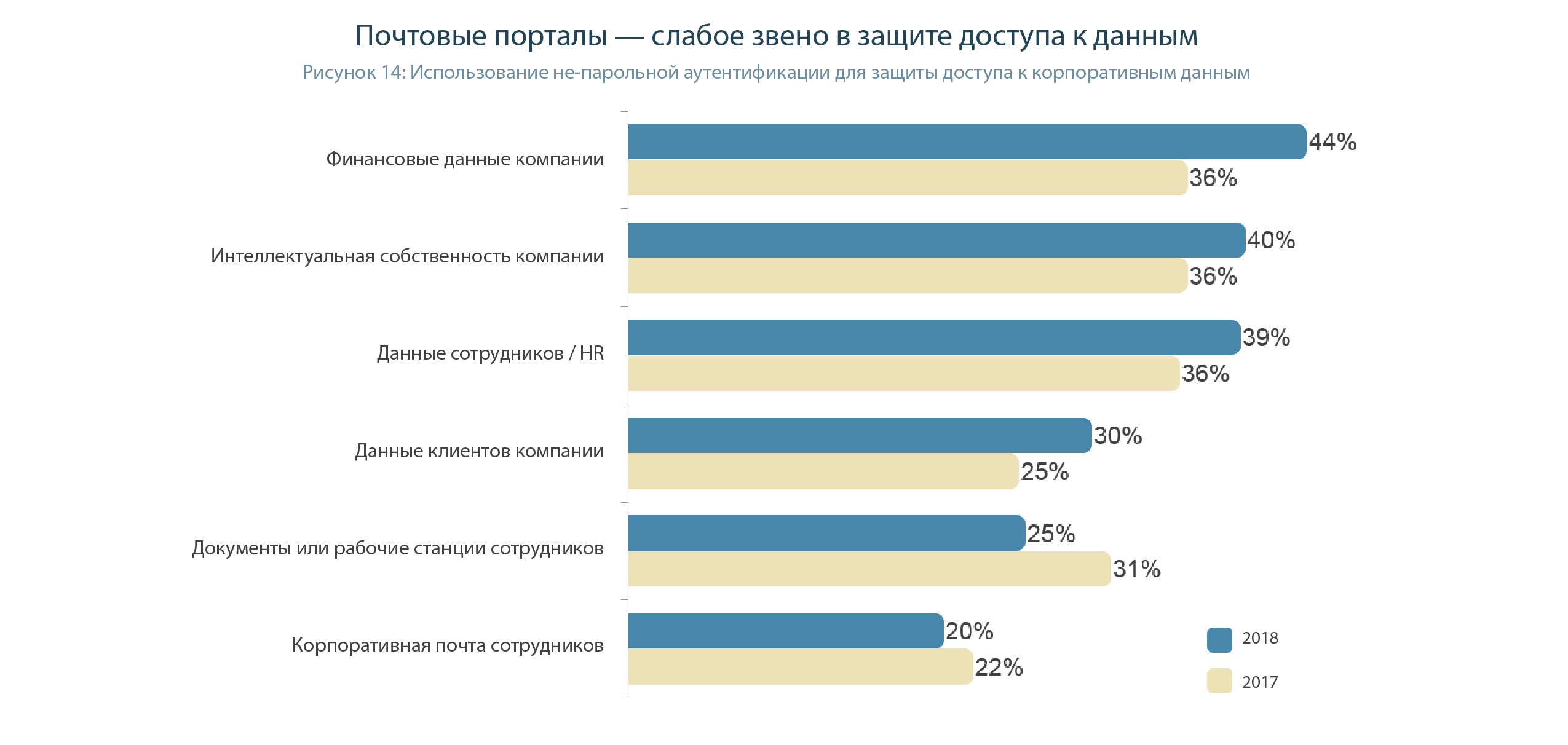

Der Schutz der Finanzdaten des Unternehmens ist der Hauptgrund für Investitionen in die kennwortlose Authentifizierung (44%) mit dem schnellsten Wachstum seit 2017 (ein Anstieg von acht Prozentpunkten). Das Folgende ist der Schutz von Daten zu geistigem Eigentum (40%) und Personal (HR) (39%). Und es ist verständlich, warum - nicht nur der mit diesen Datentypen verbundene Wert ist allgemein anerkannt, sondern auch eine relativ kleine Anzahl von Mitarbeitern arbeitet mit ihnen. Das heißt, die Implementierungskosten sind nicht so hoch, und nur wenige Personen müssen lernen, wie sie mit einem komplexeren Authentifizierungssystem arbeiten. Im Gegensatz dazu sind die Arten von Daten und Geräten, auf die die meisten Mitarbeiter in Unternehmen normalerweise zugreifen, weiterhin ausschließlich mit Kennwörtern geschützt. Mitarbeiterdokumente, Workstations und Unternehmens-E-Mail-Portale sind die Bereiche mit dem größten Risiko, da nur ein Viertel der Unternehmen diese Assets durch eine kennwortlose Authentifizierung schützt (Abbildung 14).

Im Allgemeinen ist Unternehmens-E-Mail eine sehr gefährliche und „undichte“ Sache, deren potenzielle Gefahr von den meisten CIOs unterschätzt wird. Jeden Tag erhalten Mitarbeiter Dutzende von E-Mails. Warum also nicht einmal eine Phishing-Nachricht (dh eine betrügerische) unter ihnen? Dieser Brief wird im Stil von Firmenbriefen ausgestellt, sodass der Mitarbeiter ohne Angst auf den Link in diesem Brief klickt. Nun, dann könnte es alles sein, zum Beispiel das Laden eines Virus auf einen angegriffenen Computer oder das Entleeren von Passwörtern (einschließlich der Verwendung von Social Engineering durch Eingabe eines von einem Angreifer erstellten falschen Authentifizierungsformulars).

Um dies zu verhindern, müssen E-Mails signiert werden. Dann ist sofort klar, welcher Brief von einem legalen Mitarbeiter erstellt wurde und welcher Angreifer. In Outlook / Exchange beispielsweise ist eine elektronische Signatur, die auf kryptografischen Token basiert, recht schnell und einfach enthalten und kann in Verbindung mit der Zwei-Faktor-Authentifizierung in PCs und Windows-Domänen verwendet werden.

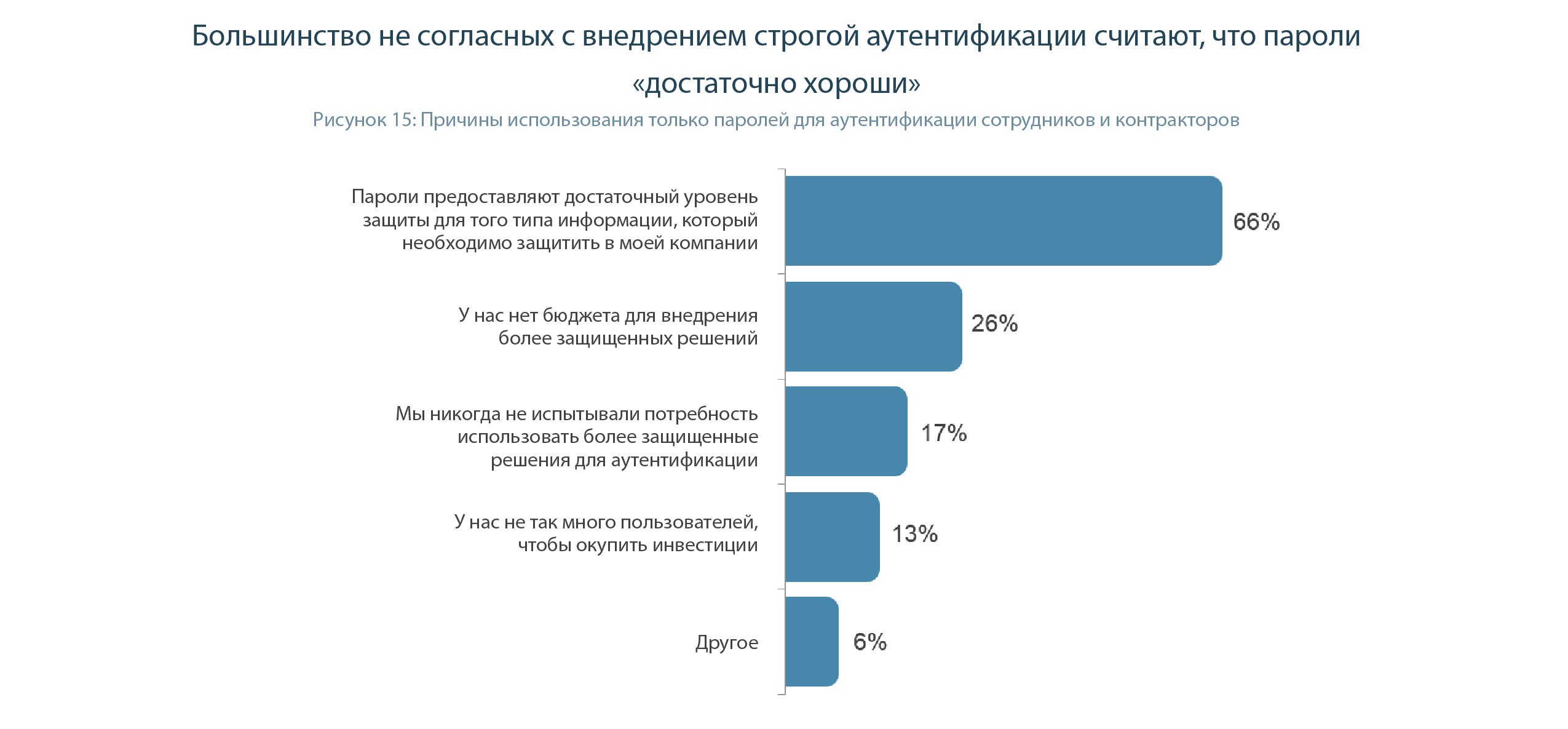

Zwei Drittel (66%) der Führungskräfte, die sich ausschließlich auf die Kennwortauthentifizierung im Unternehmen verlassen, tun dies, weil sie der Meinung sind, dass Kennwörter eine ausreichende Sicherheit für die Art von Informationen bieten, die ihr Unternehmen schützen muss (Abbildung 15).

Starke Authentifizierungsmethoden werden jedoch immer häufiger. Vor allem aufgrund der Tatsache, dass ihre Verfügbarkeit steigt. Immer mehr Identitäts- und Zugriffskontrollen (IAM), Browser und Betriebssysteme unterstützen die Authentifizierung mit kryptografischen Token.

Eine starke Authentifizierung hat noch einen weiteren Vorteil. Da das Passwort nicht mehr verwendet wird (ersetzt durch eine einfache PIN), werden keine Anfragen von Mitarbeitern gestellt, das vergessene Passwort zu ändern. Dies reduziert wiederum die Belastung der IT-Abteilung des Unternehmens.

Zusammenfassung und Schlussfolgerungen

- Manager verfügen häufig nicht über das erforderliche Wissen, um die tatsächliche Wirksamkeit verschiedener Authentifizierungsoptionen zu bewerten. Sie sind es gewohnt, veralteten Sicherheitsmethoden wie Passwörtern und Sicherheitsfragen zu vertrauen, einfach weil „es früher funktioniert hat“.

- Benutzer haben dieses Wissen in noch geringerem Maße , für sie ist die Hauptsache Einfachheit und Bequemlichkeit . Bisher haben sie keinen Anreiz, sicherere Lösungen zu wählen.

- Benutzerdefinierte Anwendungsentwickler haben häufig keinen Grund , eine Zwei-Faktor-Authentifizierung anstelle einer Kennwortauthentifizierung zu implementieren. Es gibt keinen Wettbewerb hinsichtlich des Schutzniveaus in Benutzeranwendungen.

- Die gesamte Verantwortung für das Hacken geht auf den Benutzer über . Er rief dem Angreifer das Einmalpasswort zu - schuld . Ihr Passwort wurde abgefangen oder ausspioniert - schuld . Ich habe vom Entwickler nicht verlangt, zuverlässige Authentifizierungsmethoden im Produkt zu verwenden - es ist schuld .

- Die richtige Regulierungsbehörde sollte zunächst von Unternehmen verlangen, Lösungen zu implementieren, die Datenlecks blockieren (insbesondere Zwei-Faktor-Authentifizierung), und nicht für bereits aufgetretene Datenlecks zu bestrafen.

- Einige Softwareentwickler versuchen, den Verbrauchern alte und nicht besonders zuverlässige Lösungen in einer schönen Verpackung eines „innovativen“ Produkts zu verkaufen. Zum Beispiel die Authentifizierung durch Bindung an ein bestimmtes Smartphone oder mithilfe von Biometrie. Wie Sie dem Bericht entnehmen können, kann nur eine Lösung, die auf einer starken Authentifizierung basiert, dh kryptografische Token, wirklich zuverlässig sein .

- Das gleiche kryptografische Token kann für eine Reihe von Aufgaben verwendet werden : für eine starke Authentifizierung im Unternehmensbetriebssystem, in einer Unternehmens- und Benutzeranwendung, für die elektronische Signatur von Finanztransaktionen (wichtig für Bankanwendungen), Dokumenten und E-Mails.