Wie Sie wissen, werfen einige Leute Münzen in einen Brunnen oder ein Meer, um Glück zu haben oder um später an diesen Ort zurückzukehren.

Cyber-Angreifer tun also dasselbe: Sie verstecken häufig einige kleine Malware-Agenten in der IT-Infrastruktur, um die Möglichkeit zu behalten, wiederzukommen.

Sie kennen einige dieser Methoden:

- Erstellen Sie eine neue geplante Aufgabe, um ein Malware-Beacon regelmäßig erneut auszuführen.

- Erstellen Sie einen neuen Autorun-Schlüssel in der Systemregistrierung.

- Erstellen Sie einen neuen Systemdienst mit der Autostart-Eigenschaft.

Es gibt jedoch noch eine weitere Methode zum Speichern der Berechtigungen mit hohen Berechtigungen für die weitere Nutzung der infizierten IT-Infrastruktur: Ändern der

AdminSDholder- Berechtigungen.

Um den theoretischen Teil von

AdminSDholder zu verstehen, können Sie jeden Artikel aus dem Internet überprüfen.

Versuchen Sie als Beispiel

dieses .

Kurz gesagt: In Active Directory-Diensten wird regelmäßig ein Prozess ausgeführt, der einem Benutzer / einer Gruppe die Berechtigung zum Ändern der Mitgliedschaft in Sicherheitsgruppen (z. B. Domänenadministratoren, Schemaadministratoren usw.) erteilen kann. Dazu muss ein Angreifer der AdminSDHolder-ACL lediglich einen Benutzer / eine Gruppe hinzufügen.

Wenn ein Angreifer über ausreichende Berechtigungen zum Ändern der AdminSDHolder-ACL verfügt, kann er ein neues Benutzerkonto erstellen und diesen Kontonamen zur AdminSDHolder-ACL hinzufügen.

Aus dem oben erwähnten Artikel wissen Sie, wie Sie AD mit Powershell auf dieses Problem überprüfen können.

Es gibt jedoch eine andere Methode, bei der die YARA-Regel verwendet wird.

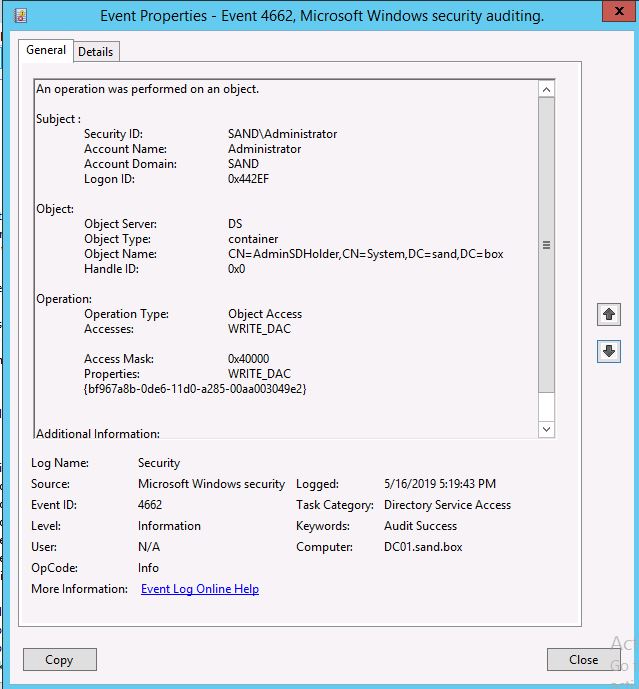

Jedes Mal, wenn jemand die AdminSDHolder-ACL ändert, wird im

Ereignisprotokoll der Domänencontroller-Sicherheit ein bestimmtes

Ereignis 4662 erstellt:

Jetzt können wir die Informationen aus diesem Ereignis verwenden, um eine YARA-Regel zu erstellen.

Hier ist es:

rule adminSDholder { meta: maltype = "LuckyCoin" reference = "https://habr.com/ru/users/volnodumcev/" date = "17.05.2019" description = "YARA rule to find AdminSDholder being changed by a bad guy" strings: $hexEventID={ 36 12 00 00 00 00 00 00 20 80 } $object={ 7b 00 35 00 37 00 35 00 36 00 62 00 36 00 65 00 65 00 2d 00 65 00 62 00 61 00 31 00 2d 00 34 00 30 00 32 00 37 00 2d 00 38 00 32 00 39 00 64 00 2d 00 39 00 31 00 39 00 37 00 33 00 36 00 37 00 35 00 64 00 63 00 35 00 32 00 7d } $operation={ 7b 00 62 00 66 00 39 00 36 00 37 00 61 00 38 00 62 00 2d 00 30 00 64 00 65 00 36 00 2d 00 31 00 31 00 64 00 30 00 2d 00 61 00 32 00 38 00 35 00 2d 00 30 00 30 00 61 00 61 00 30 00 30 00 33 00 30 00 34 00 39 00 65 00 32 } condition: $hexEventID and $object and $operation }

Sie können diese Regel also beispielsweise mit Rekall / Volatility verwenden, um den Speicherauszug zu scannen.

Nochmals vielen Dank für die Aufmerksamkeit! Ich werde bald mit einem neuen guten Zeug zurück sein!