Im April 2019 veröffentlichte Forrester Research den Quartalsbericht The Forrester Wave ™: Software Composition Analysis, 2. Quartal 2019, mit einer Bewertung und einem Vergleich von zehn Lösungsanbietern der Klasse Software Composition Analysis (im Folgenden: SCA). Dieser Artikel ist eine angepasste Übersetzung der wichtigsten Bestimmungen des Berichts.

Wichtigste Ergebnisse

- WhiteSource und Synopsys führten die Liste der Marktführer (Leaders) an;

- Snyk und Sonatype werden als starke Darsteller bezeichnet.

- WhiteHat Security , Flexera und Veracode werden als Contender bezeichnet.

- GitLab , FOSSA und JFrog sind Herausforderer.

Anmerkung des Übersetzers

Was ist Software-Zusammensetzungsanalyse? Der Software Composition Analysis-Prozess ist eine Unterart des umfassenderen Component Analysis-Prozesses des Cyber Supply Chain Risk Management-Frameworks ( siehe NIST-Website ) und dient dazu, potenzielle Risiken bei der Verwendung von Software von Drittanbietern und Open Source zu identifizieren.

Softwarelösungen wie die Software Composition Analysis (SCA) dienen dazu, Risiken automatisch zu erkennen und Schwachstellen im Code zu beseitigen sowie die Verwendung externer (vorgefertigter) Bibliotheken zu steuern.

Für eine allgemeine Vorstellung der Komponentenanalyse und insbesondere der Analyse der Softwarezusammensetzung empfehlen wir, dass Sie sich mit dem Material auf der OWASP-Projektwebsite vertraut machen.

Die Bedeutung von SCA-Klassenlösungen (Software Composition Analysis) für die Implementierung moderner Ansätze zur Schaffung einer sicheren Anwendungsentwicklungsumgebung

Unter den Bedingungen, unter denen Anwendungen schnell um neue Funktionen erweitert werden müssen, während die Qualität des Codes erhalten bleibt, greifen Entwickler zunehmend auf bereits erstellte Softwaremodule zurück, die sich in öffentlichen Repositorys befinden, und passen ihren Code an und automatisieren ihn unter Verwendung gemeinsamer Open-Source-Komponenten. Eine der neuesten

Quellenstudien zeigte, dass die Anzahl der Open-Source-Komponenten in der in der Studie analysierten Codebasis von Jahr zu Jahr um 21% zunimmt.

Es ist wichtig zu verstehen, dass diese Open Source-Komponenten von Drittanbietern kritische Schwachstellen enthalten können, die an sich bereits ein Risiko für das Unternehmen darstellen. Eine kürzlich durchgeführte Studie hat gezeigt, dass jede achte Open Source-Komponente eine bekannte Sicherheitslücke in Bezug auf die Quelle enthält. Hinzu kommt, dass Informationssicherheitsspezialisten in letzter Zeit immer weniger Zeit haben, kürzlich entdeckte Sicherheitslücken zu identifizieren und zu beseitigen, da die Zeit zwischen der Veröffentlichung einer Sicherheitslücke und ihrer Ausnutzung von 45 auf 3 Tage verkürzt wurde.

Angesichts dieser Trends sollten sich Verbraucher von SCA-Lösungen Anbieterlösungen genauer ansehen, die:

- Geben Sie Entwicklern Empfehlungen zur Behebung von Sicherheitslücken.

Um das Risiko von Sicherheitslücken und Lizenzbedingungen erheblich zu verringern, müssen Entwickler so schnell wie möglich über die SDLC-Prozesse (Software Delivery Life Cycle) über Sicherheitsrisiken und die Verwendung des Codes eines anderen im Hinblick auf die Sauberkeit der Lizenzen sowie über Empfehlungen zu diesen informiert werden Beseitigung. SCA-Lösungen sollten nicht nur qualitativ hochwertige Empfehlungen zur Beseitigung von Risiken enthalten, sondern einige Produkte bieten auch Lösungen zur Korrektur des Codes, zur Bereitstellung von Informationen über die Verfügbarkeit einer sicheren Version der Open Source-Komponente oder zur Erstellung von Patches (Patches), wenn keine festen Versionen vorhanden sind. - Ermöglicht das Erstellen von Richtlinien, die mit verschiedenen Geschäftsbereichen und Anwendungstypen konsistent sind.

Um die Geschwindigkeit von Release-Releases zu erhöhen, sollten IS-Spezialisten von manuellen Tests mit SCA-Tools zur Entwicklung und Implementierung sicherer Entwicklungsstandards in einer Organisation mit SCA-Funktionalität wechseln. Experten für Informationssicherheit pflegen sichere Entwicklungsrichtlinien, die alle Anwendungen im Unternehmen erfüllen müssen (z. B. sollte keine der bekannten kritischen Sicherheitslücken freigegeben werden), und kontrollieren die Mindestsicherheitsanforderungen für kritischere Anwendungen. Um effektiv zu sein, benötigt ein Informationssicherheitsspezialist eine flexible Verwaltung der verabschiedeten Richtlinien, einschließlich der Verwendung der von SCA bereitgestellten Tools. - Bereitstellung strategischer Risikoberichte für Sicherheitsexperten und CISO.

CISOs sollten den Prozess so organisieren, dass weniger Zeit für die Behebung der identifizierten Schwachstellen aufgewendet wird. In der Vergangenheit haben Experten für Informationssicherheit Informationen über Risiken und Schwachstellen aus verschiedenen Quellen gesammelt oder einfach nichts unternommen. Heute kann ein Informationssicherheitsspezialist vorgefertigte Berichte („out of the box“) für CISO- und Entwicklungsteams erhalten, in denen die identifizierten Risiken beschrieben werden.

Kriterien für die Einbeziehung von Anbietern in die Überprüfung

Forrester hat 10 Anbieter in diese Benchmarking-Analyse einbezogen: Flexera, FOSSA, GitLab, JFrog, Snyk, Sonatype, Synopsys, Veracode, WhiteHat Security und WhiteSource.

Jeder dieser Anbieter hat:

- Vollwertiges SCA-Tool der Enterprise-Klasse. Alle aufgeführten Anbieter bieten eine Reihe von SCA-Funktionen, die für Fachleute der Informationssicherheit geeignet sind. Die teilnehmenden Hersteller mussten die meisten der folgenden Funktionen „out of the box“ anbieten:

- die Fähigkeit, Empfehlungen zur Beseitigung von Lizenzrisiken und Schwachstellen in Open Source-Software (Open Source) abzugeben;

- Fähigkeit zur Integration in SDLC-Automatisierungstools,

- Proaktives Schwachstellenmanagement

- die Fähigkeit, Richtlinien zu bearbeiten und zu erstellen,

- die Fähigkeit, klare Risikoberichte in Open Source-Software bereitzustellen.

- Allein mit SCA-Angeboten wird ein Jahresumsatz von über 10 Millionen US-Dollar erzielt.

- Das Vorhandensein von Interesse oder Empfehlungen von Forrester-Kunden. In anderen Fällen könnte der teilnehmende Anbieter nach der Entscheidung von Forrester aufgrund der technischen Merkmale seiner Produkte und der erheblichen Präsenz auf dem Markt die Aufnahme in die Liste garantieren.

Der Forrester Wave ™ -Bericht hebt Führungskräfte, starke Leistungsträger, Konkurrenten und Herausforderer hervor. Der Bericht ist eine Bewertung der führenden Anbieter auf dem Markt und stellt keine vollständige Anbieterlandschaft dar. Weitere Informationen zum Markt finden Sie in anderen Forrester-Berichten über den SCA-

Link .

Forrester-Wellenmethode

Forrester Wave-Berichte sind ein Leitfaden für Käufer, die Optionen für die Softwarebeschaffung auf dem Technologiemarkt in Betracht ziehen. Um allen Vergleichsteilnehmern einen gleichberechtigten Prozess zu bieten, folgt Forrester bei der Bewertung der teilnehmenden Anbieter dem Forrester Wave ™ -Methodenhandbuch.

Der Bericht führt eine erste Studie durch, um eine Liste der bewerteten Hersteller zu erstellen. Der anfängliche Pool von Anbietern wird anhand der Auswahlkriterien eingegrenzt und in die endgültige Liste aufgenommen. Anschließend werden detaillierte Informationen zu Produkten und Strategien durch Fragebögen, Demonstrationen / Briefings, Bewertungen / Interviews mit Kunden gesammelt. Diese Eingabedaten werden zusammen mit der Forschung des Experten und seinen Marktkenntnissen verwendet, um Anbieter anhand eines Bewertungssystems zu bewerten, bei dem jeder Teilnehmer mit anderen verglichen wird.

Forrester gibt das Veröffentlichungsdatum (Quartal und Jahr) von Forrester Wave im Titel jedes Berichts deutlich an. Die an dieser Forrester Wave-Studie teilnehmenden Anbieter wurden anhand der von Forrester bis zum 28.01.2019 bereitgestellten Materialien bewertet. Nach diesem Zeitpunkt wurden keine weiteren Materialien mehr akzeptiert.

Vor der Veröffentlichung des Berichts bittet Forrester die Anbieter, die Ergebnisse der Studie zu untersuchen, um die Genauigkeit der Studie zu bewerten. Hersteller, die als nicht teilnehmend am Forrester Wave-Diagramm gekennzeichnet sind, erfüllen die Kriterien und könnten in den Bericht aufgenommen werden, verweigerten jedoch die Teilnahme oder nahmen nur teilweise an der Studie teil. Sie werden gemäß der Forrester Wave ™ - und der Forrester New Wave ™ -Richtlinie für nicht teilnehmende und unvollständige Teilnehmer bewertet. Ihre Position wird zusammen mit der Position der teilnehmenden Anbieter veröffentlicht.

Vergleichsübersicht

- Aktuelles Anbieterangebot

Die Position jedes Anbieters auf der vertikalen Achse des Forrester Wave-Diagramms zeigt die Attraktivität des aktuellen Angebots an. Die Hauptkriterien für solche Lösungen sind Lizenzrisikomanagement, Maßnahmen zur Ermittlung von Schwachstellen, proaktives Schwachstellenmanagement, Richtlinienmanagement, SDLC-Integration, Scannen von Containern und ohne Server sowie integrierte strategische Berichtsfunktionen. - Strategie

Die Position auf der horizontalen Achse zeigt die Stabilität der Lieferantenstrategie an. Forrester bewertete die Produktstrategie, den Ansatz zur Marktförderung, die Roadmap und die Verfügbarkeit von Schulungen für Benutzer und Händler. - Marktpräsenz

Die Bewertung der Präsenz von Anbietern auf dem Markt wird durch die Größe des Kreises im Diagramm dargestellt und spiegelt das Volumen der Produktinstallationen für jeden Anbieter, die Wachstumsrate und die Rentabilität des Unternehmens wider.

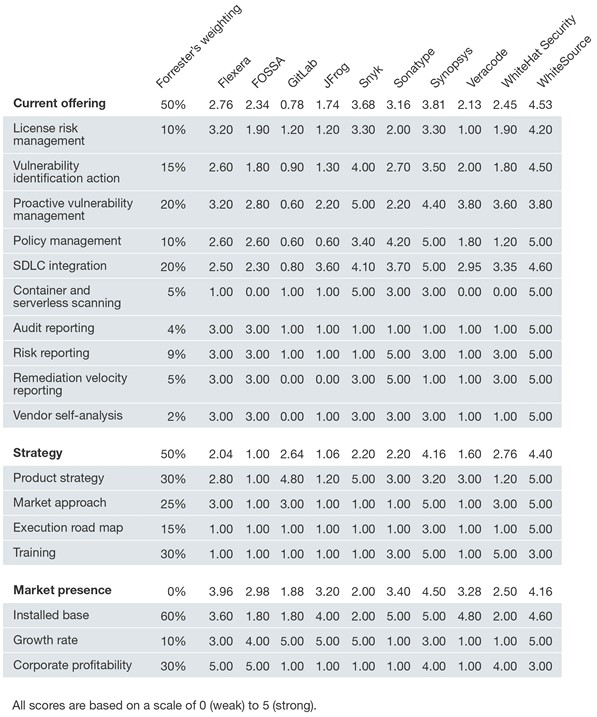

Anmerkung des Übersetzers: Die folgende Tabelle fasst die Bewertungen und Gewichte der Forrester-Experten zusammen, auf deren Grundlage sich die verglichenen SCA-Anbieter auf den Forrester-Wellen befinden. Wir konnten keine detaillierte Interpretation der geschätzten Indikatoren finden. Es ist jedoch wichtig, die folgenden Merkmale der Methodik zu beachten:

- Die Forrester-Gewichte wurden entsprechend ihrer Bedeutung für Abonnenten (Kunden) dieser Analyseagentur festgelegt. Daher kann für Unternehmen, die vor allem an der spezifischen Funktionalität der SCA-Lösung interessiert sind, die Bewertung der Anbieter erheblich von der angegebenen abweichen.

- Der Marktpräsenzindikator hat einen Koeffizienten von Null und ist nur informativ. Dies bedeutet, dass die endgültigen Zahlen dieses Indikators nur die Größe des Punkts (Kreises) des Anbieters beeinflussen und nicht seine vertikale und horizontale Position, d. H. Beeinflussen Sie nicht die Bewertung und den Einstieg in die Führung.

Herstellerprofile

Die Analyse ergab die folgenden Stärken und Schwächen jedes Anbieters.

Führer

WhiteSource reduziert die Zeit, die erforderlich ist, um Risiken durch Priorisierung zu eliminieren. WhiteSource hat kürzlich die Möglichkeit eingeführt, Schwachstellen durch einen statischen Scan zu priorisieren, um festzustellen, ob der anfällige Teil einer Komponente direkt von der Anwendung aufgerufen wird. Wenn nicht, wird die Priorität der Sicherheitsanfälligkeit verringert. Eine weitere relativ neue Möglichkeit ist die automatische Beseitigung von Sicherheitslücken durch die Erstellung von Anforderungen (Pull-Anforderung) zum Aktualisieren einer Komponente auf eine Version, die den Unternehmensrichtlinien entspricht.

Benutzer schätzen die Unterstützung einer großen Anzahl von Sprachen und die Qualität des Kundensupports. Beachten Sie jedoch, dass das Produkt transitive Abhängigkeiten besser visualisieren kann. Die WhiteSource-Lösung weist nur wenige Nachteile auf, aber die Funktionalität zum Erstellen einer Liste der im Projekt verwendeten Komponenten (Stückliste oder Stückliste) entspricht nicht den Erwartungen. WhiteSource eignet sich gut für Unternehmen, die in einem sehr frühen Stadium von SDLC scannen müssen und nach einer Lösung suchen, um Bedrohungen zu priorisieren und automatisch zu beseitigen.

Synopsys nutzt Black Duck durch binäres Scannen und Berichten. Synopsys kombinierte die Funktionalität seiner Lösung mit der Funktionalität von Black Duck (Black Duck Hub und Protecode SC). Für eine umfassendere Analyse der Einhaltung der Lizenzanforderungen können Benutzer jedoch auch Black Duck Protex und Black Duck verwenden. Sie können beispielsweise den Unterschied zwischen den beanspruchten erkannten Lizenzen analysieren, müssen jedoch zwei verschiedene Tools verwenden. Synopsys bietet außerdem eine weitere Funktion für interaktives und statisches Scannen: Das Unternehmen hat kürzlich die Polaris-Plattform veröffentlicht, mit der alle Daten von Scan-Tools vor der Veröffentlichung kombiniert werden können.

Benutzer vertrauen darauf, dass Synopsys Code-Scan-Produkte, die schnell und zuverlässig sind, detaillierte Empfehlungen zur Beseitigung von Bedrohungen enthalten, die Anzahl der falsch positiven Ergebnisse jedoch als hoch betrachten. Synopsys bietet Möglichkeiten für ein gutes Richtlinienmanagement, die Integration in SDLC-Lösungen und ein zuverlässiges proaktives Schwachstellenmanagement, einschließlich der Funktion zum Vergleichen von Projektspezifikationen (BOM), bei denen Änderungen an Komponenten hervorgehoben werden. Synopsys erfüllt jedoch nicht die Erwartungen, wenn es darum geht, Schwachstellen anderer führender Anbieter automatisch zu beheben. Synopsys eignet sich gut für Unternehmen, deren Anwendungsentwicklungsteams klare Anforderungen an die SDLC-Integration haben und unterschiedliche Richtlinien für verschiedene Arten von Anwendungen benötigen.

Starke Darsteller

Snyk konzentriert sich auf Entwicklerskripte, um Versionen zu aktualisieren und Korrekturen bereitzustellen. Das Ziel des Unternehmens besteht darin, Entwicklern die Behebung von Schwachstellen zu ermöglichen und damit nicht nur die Möglichkeit zu bieten, diese durch das Erstellen von Aktualisierungsanforderungen zu beheben, sondern auch die Arbeit mit benutzerdefinierten Korrekturen zu ermöglichen, wenn keine akzeptable Version der Komponente im Repository vorhanden ist. Snyk bietet Entwicklern auch die Visualisierung von Anforderungen in Form eines Diagramms, in dem die Beziehungen und die damit verbundenen Schwachstellen angezeigt werden. Auf diese Weise können Entwickler besser verstehen, warum bestimmte Korrekturen erforderlich sind.

Die Benutzer schätzten Snyks Fokus auf die Bedürfnisse der Entwickler, einschließlich einfacher SDLC-Integration, automatischer Schwachstellenkorrekturen, einschließlich benutzerdefiniertem Patches ohne manuelle Codekorrekturen und Abhängigkeitsvisualisierung. Damit die Lösung die Anforderungen der Entwickler vollständig erfüllt, muss Snyk jedoch nicht nur Schwachstellen im Programmcode erkennen, sondern auch Informationen zu allen Versionen der verwendeten Softwarekomponenten des Programmcodes bereitstellen. Snyk achtet sehr auf die Bedürfnisse von Entwicklern und weniger auf die Bedürfnisse von Experten für Informationssicherheit. Daher sollte als Empfehlung beachtet werden, dass die Funktionalität der integrierten Prüf- und Berichterstellungsfunktionen von Snyk erweitert werden muss. Snyk ist perfekt für Unternehmen, die die Aufgabe haben, Schwachstellen im Software-Code in der Entwicklungsphase automatisch zu beseitigen.

Sonatype entwickelt die Nexus-Plattform weiter, um die Leistung zu verbessern. Sonatype verwendet das Nexus-Repository, um seine Schwachstellendatenbank zu erweitern. Das Sonatype-Forschungsteam ergänzt die Daten zu neu entdeckten Schwachstellen, Informationen zu deren Behebung sowie Empfehlungen zum Ändern von Einstellungen, Aktualisieren von Komponenten und Empfehlungen zum Ändern von Programmcode. Die Nexus-Plattform verfügt über mehrere Lizenzen für verschiedene Funktionen - DepShield, IQ Server, Nexus Auditor, Nexus Firewall, Nexus Lifecycle, Nexus Repository und Nexus Vulnerability Scanner. Um die Nexus-Plattformprodukte optimal nutzen zu können, müssen Sie die richtige Kombination dieser Komponenten auswählen.

Benutzer dieser Lösung stellen eine geringe Anzahl von Fehlalarmen, eine Integration in das Nexus-Repository und eine hohe Benutzerunterstützung fest. Es wird jedoch auch betont, dass Sonatype-Lösungen der Finalisierung der Funktionen zur Verfolgung transitiver Abhängigkeiten sowie der Bereitstellung von Berichtsformularen auf der Grundlage von Scanergebnissen mehr Aufmerksamkeit widmen müssen. Darüber hinaus bereiten Preis- und Lizenzrichtlinien den Produktbenutzern Schwierigkeiten bei der Auswahl der richtigen Lösung aus einer Vielzahl von Unternehmensprodukten.

Diese Lösung ist für Unternehmen von Interesse, die bereits Nexus-Produkte verwenden oder nur sehr wenige falsch positive Scanergebnisse benötigen.

Anwärter

WhiteHat Security bietet eine SCA-Lösung ohne manuellen Eingriff, um maximale Geschwindigkeit zu erreichen. WhiteHat Security ist dafür bekannt, dass seine Experten die Scanergebnisse analysieren, um die Anzahl der falsch positiven Scanergebnisse zu verringern, bevor sie ein Urteil an den Benutzer senden. WhiteHat ist jetzt in der Lage, eine vollautomatisierte Lösung mit Sentinel SCA Essentials zusätzlich zum WhiteHat Sentinel SCA-Standard anzubieten, der noch Ergebnisse der Überprüfung durch das Sicherheitsteam enthält.

WhiteHat Sentinel Essentials ist eine neue Lösung, sodass Benutzer möglicherweise kleinere Fehler feststellen. Schwachstellen des rollenbasierten Zugriffssystems und Schwierigkeiten bei der Identifizierung anfälliger Abhängigkeiten werden festgestellt, aber die Details der Informationen zu Sicherheitsanfälligkeiten werden sehr geschätzt. WhiteHat Security arbeitet aktiv daran, sein Produkt als universeller Scanner (SCA, SAST, DAST) zu verbessern.

WhiteHat Security eignet sich am besten für Unternehmen, deren Entwickler einen unterschiedlichen Reifegrad aufweisen: Einige erfordern Geschwindigkeit und verfügen über genügend Erfahrung, um die vom Produkt angebotenen Funktionen unabhängig zu nutzen, andere benötigen zusätzliche Hilfe, indem sie die Ergebnisse der Reaktion des Sicherheitsteams auf der Anbieterseite manuell anzeigen.

Flexera unterscheidet sich von seinen Mitbewerbern in der Sicherheitsforschung. Secunia, eine Flexera-Forschungsgruppe, untersucht frühzeitig neue Sicherheitslücken, indem sie Flexera-Benutzern Informationen über die Sicherheitsanfälligkeit und deren Behandlung zur Verfügung stellt, bevor diese offiziell in der National Vulnerability Database (NVD) erfasst werden. Der Erfolg dieser Gruppe wird anhand der Genauigkeit und Reaktionszeit gemessen. Alle Schwachstellenberichte wurden in NVD empfangen und darin veröffentlicht. Von Secunia erkannte Sicherheitslücken werden in Flexera FlexNet Code Insight angezeigt und als Secunia identifiziert.

Obwohl Flexera-Benutzer die Flexibilität der Benutzeroberfläche und nützliche Automatisierungsfunktionen bestätigen. Gleichzeitig berichten sie, dass die Dokumentation und die Schulung für die Arbeit mit dem System nicht informativ sind und durch den technischen Support sowie die Systemunterstützung während der Implementierung ergänzt werden müssen. Die implementierte API verfügt nur über eingeschränkte Funktionen.

Veracode bietet eine getrennte Verwendung seiner beiden Produkte. Im Jahr 2018 erwarb Veracode SourceClear als Ergänzung zu seiner Veracode Software Composition Analysis-Lösung. SourceClear Software Composition Analysis ist ein agentenbasiertes Scan-Tool und Veracode Software Composition Analysis ist eine Cloud-basierte SaaS-Lösung. Die Funktionalität dieser Produkte wurde noch nicht kombiniert - beispielsweise kann SCA mithilfe der SaaS-Lösung implementiert werden -, jedoch nicht beim Scannen durch einen Agenten. Veracode bietet zusätzlich zu seinen SCA-Produkten auch statisches und dynamisches Scannen vor der Veröffentlichung an.

Veracode SourceClear Software Composition Analysis, , API. , , , Veracode , .

Veracode , Veracode, . Veracode , SCA , Veracode.

Challengers ()

GitLab , , . GitLab 2017 , , SCA. , SCA, , . , . , . , GitLab . , , .

GitLab . , . , .

GitLab , , GitLab open source .

FOSSA open source . FOSSA Compliance , , . , FOSSA , , open source . FOSSA open source, , .

, , , FOSSA , , . FOSSA FOSSA . FOSSA open source , , , , , . open source , FOSSA , .

FOSSA , SCA- .

JFrog , Artifactory. JFrog XRay , , (watches), , . JFrog.

JFrog , . : JFrog Artifactory, .

JFrog XRay , JFrog Artifactory .

.

, Forrester Gartner : Forrester SAST DAST SCA-, Gartner Magic Quadrant for Application Security Testing SCA , SAST DAST.

? , SCA (, , ) SCA- *AST ?

Übersetzer:Vyacheslav Vovkogon, Cross Technologies JSCDaria Oreshkina, Web Control