Hallo Habr! Ich präsentiere Ihnen die Übersetzung des Artikels

„Die teuerste Lektion meines Lebens: Details zum SIM-Port-Hack“ von Sean Coonce.

Letzten Mittwoch habe ich über 100.000 Dollar verloren. Das Geld verdunstete innerhalb von 24 Stunden infolge des „Angriffs auf den SIM-Karten-Port“, der mein Coinbase-Konto löschte. Seitdem sind vier Tage vergangen, und ich bin am Boden zerstört. Ich habe keinen Appetit; Ich kann nicht einschlafen. Ich bin voller Angst, Gewissen und Scham.

Es war die teuerste Lektion in meinem Leben und ich möchte Erfahrungen und Lehren mit so vielen Menschen wie möglich teilen. Mein Ziel ist es, die Menschen für diese Art von Angriffen zu sensibilisieren und

Sie zu motivieren, die Sicherheit Ihrer Online-Identität zu verbessern.

Es ist immer noch sehr feucht (ich habe meiner Familie immer noch nichts davon erzählt); Bitte hinterlassen Sie eine Denunziation der in diesem Beitrag beschriebenen naiven Sicherheitspraktiken.Angriffsdetails

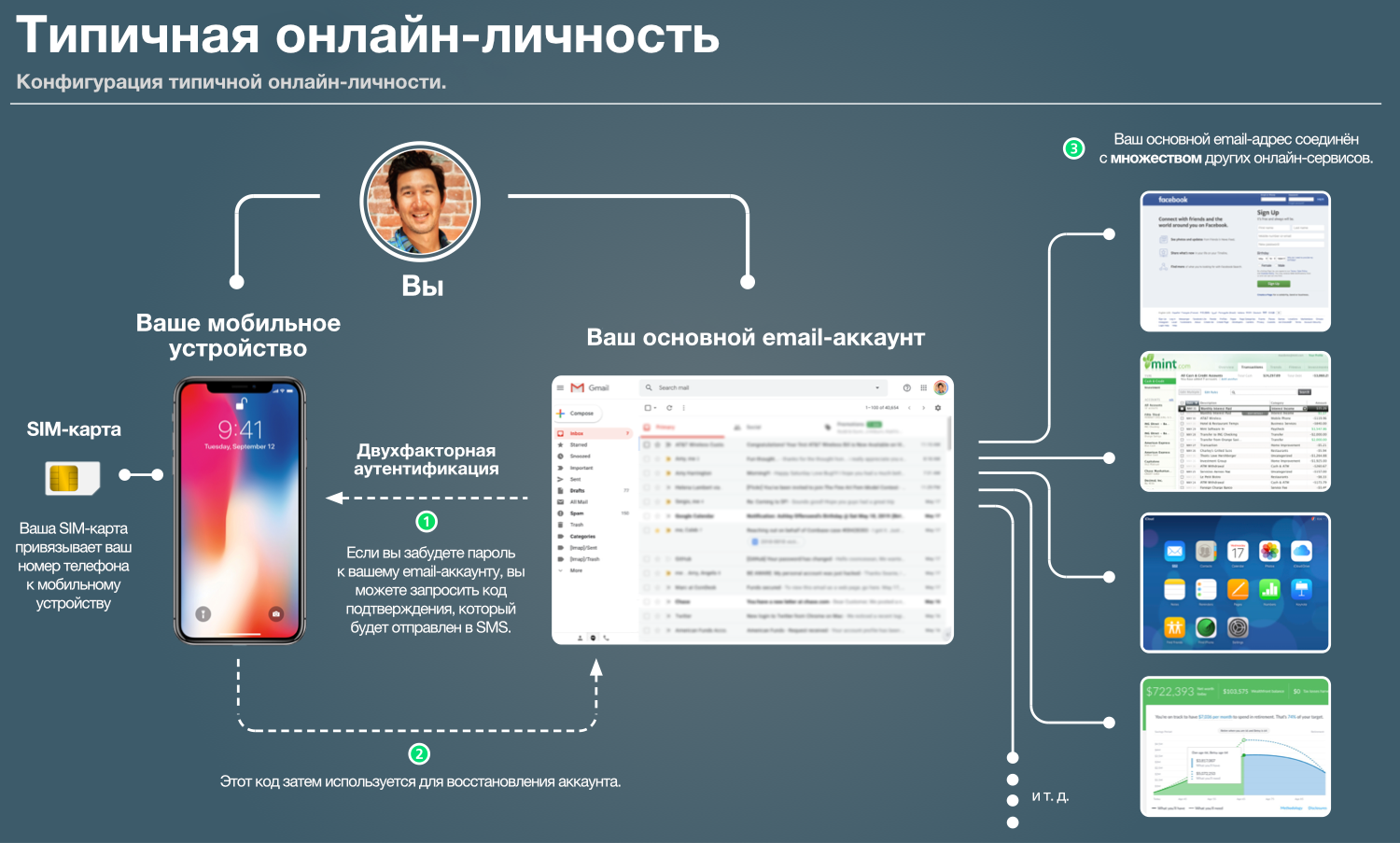

Sie können fragen: "Was für ein Angriff ist das auf den SIM-Kartenanschluss?" Um den Angriff zu beschreiben, schauen wir uns zunächst eine typische Online-Identität an. Die folgende Tabelle sollte den meisten von Ihnen bekannt sein.

Viele von uns haben eine primäre E-Mail-Adresse, die mit einer RIESIGEN Anzahl anderer Online-Konten verbunden ist. Viele von uns haben auch ein mobiles Gerät, mit dem ein vergessenes E-Mail-Passwort wiederhergestellt werden kann.

Viele von uns haben eine primäre E-Mail-Adresse, die mit einer RIESIGEN Anzahl anderer Online-Konten verbunden ist. Viele von uns haben auch ein mobiles Gerät, mit dem ein vergessenes E-Mail-Passwort wiederhergestellt werden kann.Autorisierter SIM-Port

Einer der Dienste, die Telekommunikationsbetreiber ihren Kunden anbieten, ist die Möglichkeit, eine SIM-Karte auf ein anderes Gerät zu portieren. Auf diese Weise kann der Kunde die Übertragung seiner Telefonnummer auf das neue Gerät anfordern. In den meisten Fällen ist dies ein absolut rechtlicher Prozess. Dies geschieht, wenn wir ein neues Telefon kaufen, den Betreiber wechseln usw.

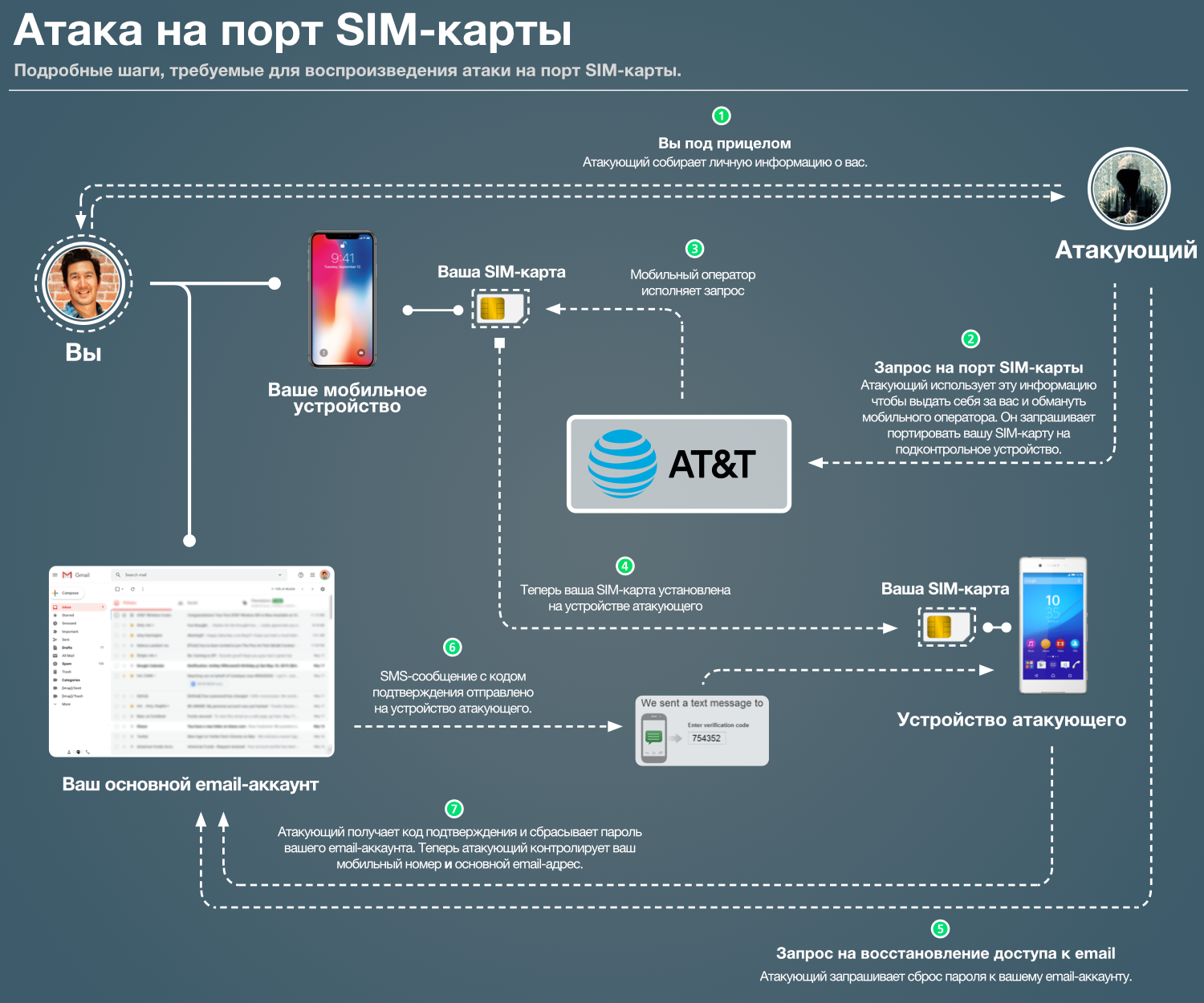

SIM-Port-Angriff

Ein „Angriff auf den SIM-Karten-Port“ ist jedoch ein böswilliger Port, der von einem Angreifer aus einer nicht autorisierten Quelle erstellt wurde. Der Angreifer portiert Ihre SIM-Karte auf ein von ihm gesteuertes Telefon. Anschließend beginnt der Angreifer mit dem Zurücksetzen des Kennworts für das E-Mail-Konto. Ein Bestätigungscode wird an Ihre Telefonnummer gesendet und vom Angreifer abgefangen, da er jetzt Ihre SIM-Karte kontrolliert. Das folgende Diagramm zeigt den Angriff Schritt für Schritt.

Sobald der Angreifer Zugriff auf Ihre E-Mail-Adresse erhält, wechselt er von Dienst zu Dienst, wo Sie diese E-Mail-Adresse verwenden (Banken, soziale Netzwerke usw.). Wenn der Angreifer besonders schädlich ist, kann er Sie daran hindern, auf Ihre eigene zuzugreifen Konten und fordern eine Gebühr für die Rückgabe des Zugangs.

Lassen Sie uns eine Minute abschweifen und über die Menge an persönlichen Informationen nachdenken, die mit einem Google-Konto verknüpft sind:

- Ihre Adresse, Ihr Geburtsdatum und andere persönliche Informationen, die Sie identifizieren;

- Zugriff auf potenziell belastende Fotos von Ihnen und / oder Ihrem Partner;

- Zugang zu Kalenderereignissen und Urlaubsterminen;

- Zugriff auf persönliche E-Mails, Dokumente, Suchanfragen;

- Zugriff auf Ihre persönlichen Kontakte und deren persönliche Informationen sowie deren Einstellung zu Ihnen;

- Zugriff auf alle Onlinedienste, bei denen Ihre primäre E-Mail-Adresse als Zugangsmittel angegeben ist.

Reihenfolge der Ereignisse

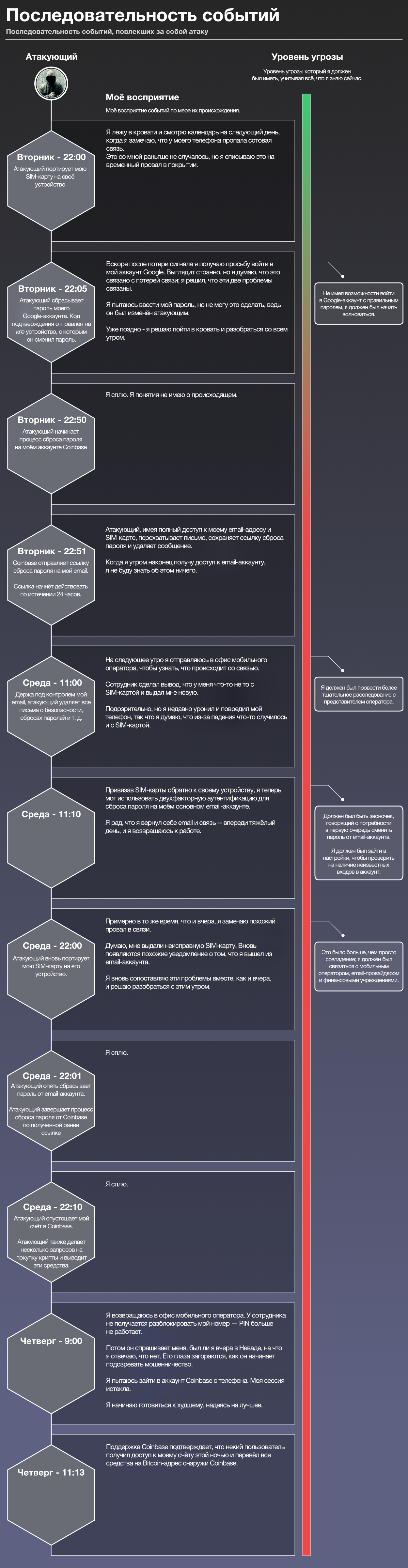

Um besser zu verstehen, wie der Angriff stattfindet, und um seinen Umfang zu sehen, tauchen wir in die Zeitleiste dieses Angriffs ein. Ich möchte zeigen, wie der Angriff ausgeführt wurde, was ich zu diesem Zeitpunkt erlebt habe und was Sie tun können, um sich bei solchen Symptomen zu schützen.

Die Zeitleiste ist in vier Teile unterteilt:

- Was ich erlebt habe: Wie Ereignisse aus meiner Sicht passiert sind - wenn Sie so etwas erleben, werden Sie höchstwahrscheinlich angegriffen.

- Was der Angreifer getan hat: Die Taktik, mit der der Angreifer Zugriff auf mein Coinbase-Konto erhalten hat.

- Wahrgenommene Bedrohungsstufe: Die Bedeutung, die ich den Ereignissen beimaß.

- Gewünschte Bedrohungsstufe: Die Bedeutung, die ich Ereignissen beimessen müsste.

Lektion gelernt und Empfehlungen

Es war die teuerste Lektion in meinem Leben. Ich habe innerhalb von 24 Stunden einen erheblichen Teil meines Kapitals verloren. unwiderruflich. Hier sind einige Tipps, die anderen helfen sollen, sich besser zu schützen:

- Verwenden Sie eine physische Brieftasche für die Kryptowährung: Übertragen Sie Ihre Kryptobestände in eine physische Brieftasche / einen Offline-Speicher / eine Brieftasche mit mehreren Signaturen, wenn Sie keine Transaktionen abschließen. Lassen Sie kein Geld an Börsen. Ich habe Coinbase als Bankkonto wahrgenommen, aber im Falle eines Angriffs haben Sie keinen Ausweg. Ich wusste über diese Risiken Bescheid, aber ich hätte nie gedacht, dass mir so etwas passieren könnte. Ich bedauere sehr, dass ich keine ernsthafteren Maßnahmen ergriffen habe, um die Sicherheit meiner Krypta zu gewährleisten.

- Eine Zwei-Faktor-Authentifizierung basierend auf SMS reicht nicht aus: Unabhängig davon, was Sie im Netzwerk schützen möchten, wechseln Sie zum Hardwareschutz (z. B. etwas Physisches, das ein Angreifer erhalten muss, um einen Angriff zu starten). Während Google Authenticator oder Authy Ihr Telefon in eine Art Hardwareschutz verwandeln können, würde ich empfehlen, weiter zu gehen. Holen Sie sich einen YubiKey , den Sie physisch steuern und der nicht ersetzt werden kann.

- Reduzieren Sie Ihren Online-Fußabdruck: Überwinden Sie den Wunsch, unnötig persönliche Informationen weiterzugeben, die Sie identifizieren können (Geburtsdatum, Ort, Fotos mit Geodaten usw.). All diese öffentlichen Daten können Ihnen im Falle eines Angriffs in Zukunft einen Streich spielen .

- Google Voice 2FA: In einigen Fällen unterstützt der Dienst möglicherweise keine Hardware-Zwei-Faktor-Authentifizierung, da schwächere SMS-Nachrichten verwendet werden. Dann wäre es eine gute Idee, eine virtuelle Telefonnummer in Google Voice zu erstellen (die nicht portiert werden kann) und diese als Nummer für die Zwei-Faktor-Authentifizierung zu verwenden. (Anmerkung des Übersetzers: Diese Methode funktioniert nur in den USA.)

- Erstellen Sie eine sekundäre E-Mail-Adresse: Anstatt alles mit einer Adresse zu verknüpfen, erstellen Sie eine sekundäre E-Mail-Adresse für kritische Konten (Banken, soziale Netzwerke, Austausch von Kryptowährungen ...). Verwenden Sie diese Adresse nicht für andere Zwecke und halten Sie sie geheim . Denken Sie daran, diese Adresse mit jeder Form der Zwei-Faktor-Authentifizierung zu schützen.

- Offline-Passwort-Manager: Verwenden Sie einen Passwort-Manager. Besser noch, verwenden Sie einen Offline-Passwort-Manager wie den Password Store. Irvik bietet einen hervorragenden Vergleich verschiedener Passwort-Manager sowie Empfehlungen für technisch versierte Benutzer .

Wie für Leserkommentare ...

Angesichts meiner Gerätesicherheitspraktiken habe ich es wahrscheinlich verdient, gehackt zu werden - das verstehe ich. Dies macht es nicht einfacher, und Verurteilung untergräbt nur die Bedeutung der Geschichte, die besteht aus:

- Lassen Sie andere wissen, wie leicht es ist, zu gefährden.

- Verwenden Sie das Wissen und die Empfehlungen, die Sie erhalten haben, um die Sicherheit Ihrer Online-Identität zu priorisieren.

Ich kann nicht aufhören, über kleine, einfache Dinge nachzudenken, die ich tun könnte, um mich zu schützen. Mein Kopf ist voller Gedanken über "Was wäre wenn ..."

Diese Gedanken korrelieren jedoch nebeneinander mit zwei sich überschneidenden Gefühlen - Faulheit und Überlebensbias. Ich habe meine Online-Sicherheit nie ernst genommen, weil ich nie einen Angriff erlebt habe. Und obwohl ich meine Risiken verstanden hatte, war ich zu faul, um mein Vermögen mit der richtigen Genauigkeit zu schützen.

Ich fordere Sie auf, aus diesen Fehlern zu lernen.