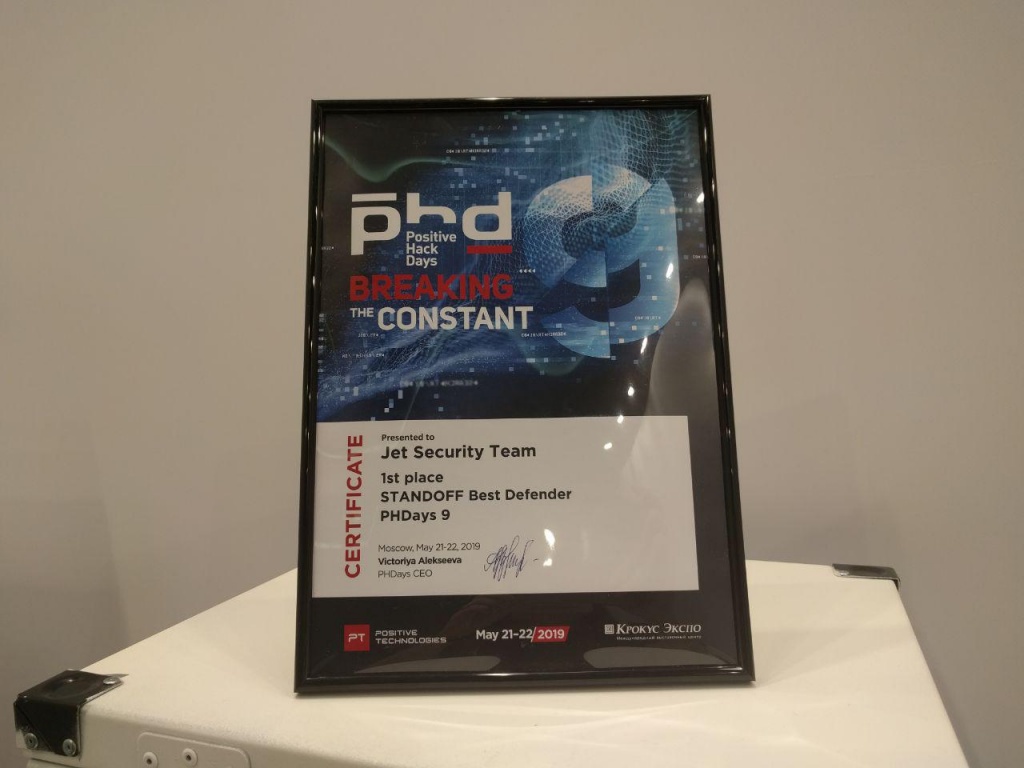

Zum dritten Mal in Folge nahmen die stärksten Experten für Informationssicherheit bei Jet Infosystems an The Standoff bei PHDays teil. Unser Jet Security Team und das Jet Antifraud Team kämpften Schulter an Schulter: Der Cyber-Kampf dauerte 28 Stunden ohne Unterbrechung! Nach den Ergebnissen der „Konfrontation“ wurden unsere Verteidiger die besten und erlaubten den Angreifern nicht, die ganze Stadt zu „knacken“!

In diesem Jahr war „Konfrontation“ ziemlich groß: 18 angreifende Teams (mehr als 250 Personen!), 5 klassische Verteidigungsteams, Betrugsbekämpfungsteams und 3 SOC.

28 Stunden lang griffen die Angreifer die virtuelle Infrastruktur an (über die sie ausführlicher über Habré schreiben werden). Es wurden sowohl allgemeine Exploits als auch 0-Tage-Sicherheitslücken in der Infrastruktur verwendet. Verteidiger identifizierten schnell Angriffe und reparierten Schwachstellen im laufenden Betrieb.

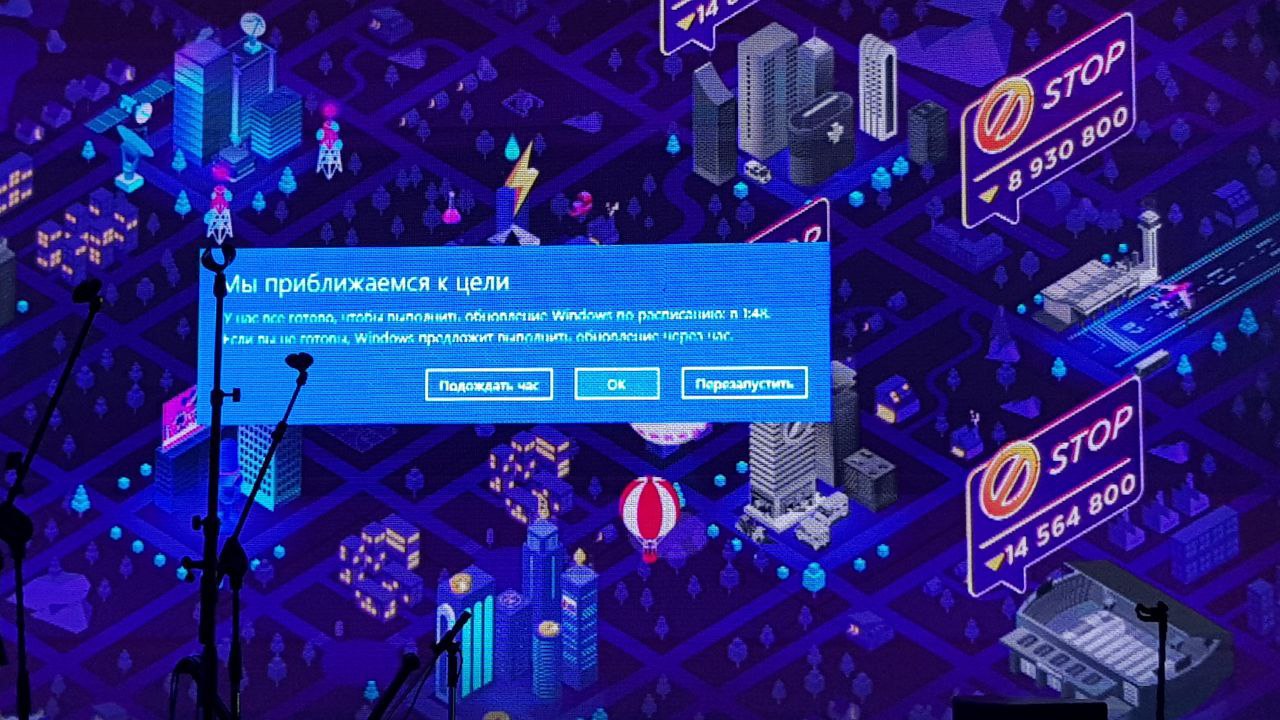

Die Angreifer waren nicht darauf beschränkt und setzten Social-Engineering-Techniken ein, um hinter den Verteidigern zu landen:

Der Kampf war sehr intensiv, es wurden alle technischen und analogen Mittel eingesetzt:

Trotzdem haben das Jet Security Team und das Jet Antifraud Team den Angriffen angemessen standgehalten, und Hacker konnten keine einzige "Öffentlichkeit" abholen - Einheiten virtueller Währung von der Bank.

Das Jet Security Team besiegte die Verteidigungsteams und wehrte hartnäckig die zahlreichen Versuche des Angreifers ab, in die Infrastruktur des ihm anvertrauten Büros des Seeverkehrsunternehmens einzudringen. Zum ersten Mal bestand das Team aus Spezialisten des Jet CSIRT-Zentrums für Überwachung und Reaktion der Informationssicherheit, die jeden Vorfall genau überwachten und Bedrohungen rechtzeitig blockierten.

Für Verteidiger hat sich das Format des Ereignisses etwas geändert. Früher hatten alle unterschiedliche Schutzobjekte (Telekommunikation, Büro, automatisiertes Prozessleitsystem), und es war schwierig, diese direkt zu vergleichen. Jetzt bereiteten die Organisatoren für alle Verteidigungsteams fast die gleichen Infrastrukturen vor und führten eine einzige Bewertung ein. Dies trug definitiv zum Antrieb bei und spornte unser Team zum Sieg an.

Für uns hat sich der Schutzgegenstand geändert. Wenn es früher ein automatisiertes Prozessleitsystem war und die bedingte „Angriffsfläche“ klein war, haben wir jetzt das Büro verteidigt. Es gab Exchange mit OWA, einen VPN-Server, einen außerhalb exponierten Terminalserver, viele Webdienste, Telefonie usw.

Traditionell gewähren die Veranstalter Ende April Zugang zum Schutzobjekt. Dieses Jahr wurde der Zugang am 26. April gewährt. Traditionell wird ein Moratorium für die Arbeit der Verteidiger in der Regel etwa eine Woche vor der „Konfrontation“ selbst eingeführt. Dementsprechend hat das Schutzteam normalerweise etwas mehr als 2 Wochen Zeit, um das Objekt zu untersuchen, eine Schutzstrategie zu entwickeln, SZI bereitzustellen, zu konfigurieren, zu debuggen usw. Angesichts der Mai-Feiertage, der vorgeplanten Ferien des Teams, hat dies auch den Antrieb erhöht und uns zum Sieg angeregt.

Ilya Sapunov, Kapitän des Jet Security Teams.

Unter den Bedingungen des Wettbewerbs wurde das Jet Antifraud Team aufgrund der Besonderheiten der Betrugsbekämpfungsentscheidung nicht zu den klassischen Verteidigungsteams gezählt. Kollegen außerhalb des Wettbewerbsprogramms zeigten erneut die höchste Klasse an Bankschutz in der virtuellen Stadt F, ohne einen einzigen Angriff von Angreifern zu verpassen!

In diesem Jahr sind Angriffe von Angreifern weniger aktiv, aber nachdenklicher geworden. Angreifer haben aufgehört, zufällig eine große Anzahl von Operationen zu senden, sie haben viele Passwörter ausgewählt, die gestohlenen Konten geschützt und versucht, ihre Operationen als Bankroboter zu tarnen. Dies brachte jedoch keinen kumulativen Erfolg und sie versuchten nicht einmal, Geld über andere Dienste wie die Telekommunikation abzuheben.

Alexey Sizov, Kapitän des Jet Antifraud Teams.

Die Angreifer hatten es schwer, aber trotz der komplexen Schwachstellen und des Widerstandes der Verteidigung zeigten sie ein anständiges Ergebnis:

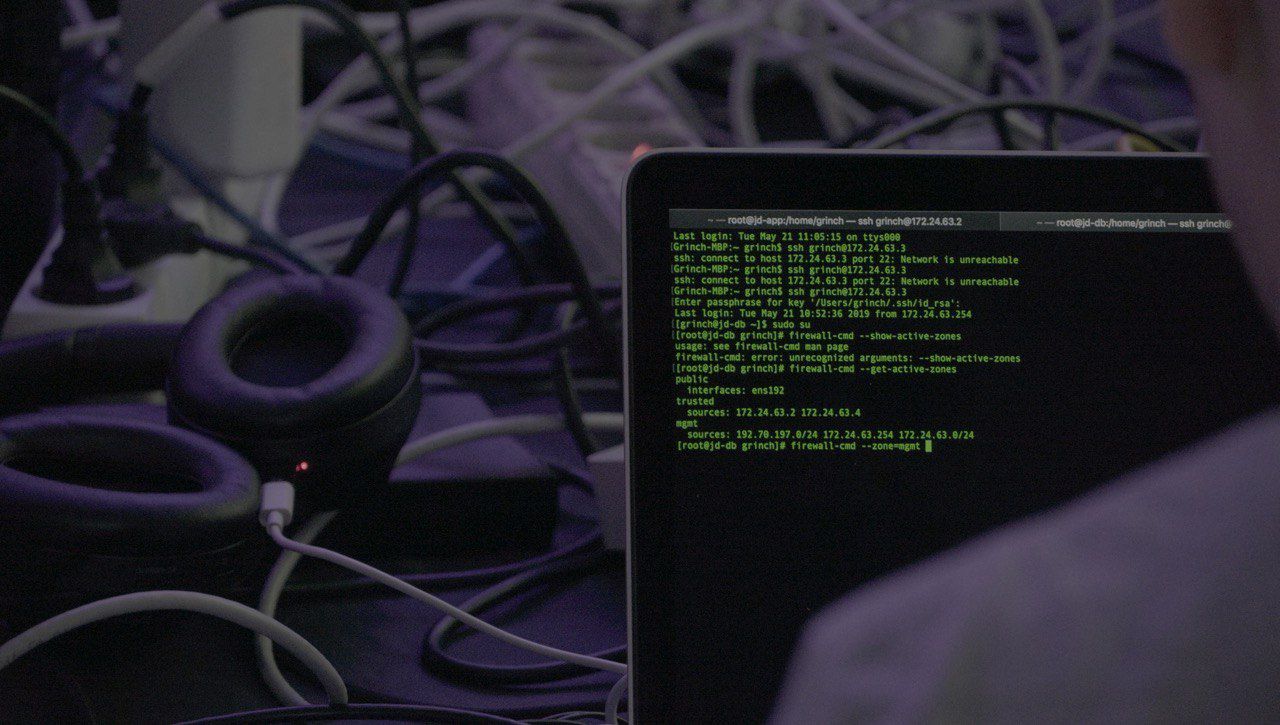

Der Tag begann, als uns um 9.45 Uhr MassScan-Scans gegeben wurden. Dies war der Beginn unserer Arbeit. Wir haben sofort alle Hosts mit einem offenen 445-Port ausgeschrieben und genau um 10.00 Uhr den vorgefertigten Metasplit-Checker für MS17-010 gestartet. Es gab einen anfälligen Host im Netzwerk bigbrogroup.phd. In den ersten 10 Minuten haben wir die Sicherheitsanfälligkeit ausgenutzt, behoben, im System behoben und ein Administrator-Domain-Token erhalten. In dieser Domäne wurde wie in allen anderen unten die Option der reversiblen Verschlüsselung aktiviert, mit der alle Kennwörter aus ntds.dit extrahiert und zur Überprüfung übermittelt werden konnten.

Um 18.00 Uhr erhielten wir Zugriff auf die CF-Media-Domain, nutzten die Sicherheitslücke in Nagios und kletterten in einem der sudo-Skripte über den nicht zitierten Pfad. Danach haben wir mithilfe der Kennwortwiederverwendung einen lokalen Administrator auf einem der CF-Media-Domänencomputer. Der weitere Betriebsweg war ähnlich wie bei der ersten Domäne.

Nachts konnten wir das Funktionsprinzip mehrerer automatisierter Prozessleitsysteme verstehen, wodurch wir die Kontrolle über 2 Skads übernehmen und 2 Aufgaben im Produktionssegment erledigen konnten. Insbesondere haben wir die Außenbeleuchtung ausgeschaltet und Ölverschmutzungen aus dem Öllager veranlasst. Wir haben den Miner auch auf allen von uns kontrollierten Servern und Workstations installiert, insgesamt stand unser Botnetz bei etwa 30-45 Hosts. Während dieser ganzen Zeit brachen wir gleichzeitig geschützte Segmente, aber jedes Mal, sobald wir RCE erhielten, ließen die Verteidiger den Dienst einfach fallen und nahmen ihn nicht mehr auf.

Um 12.15 Uhr gaben sie uns die Ergebnisse von OSINT bekannt und verteilten mehrere Domain-Accounts. Einige Verteidiger ließen in diesem Moment einfach OWA und VPN fallen. Einige versuchten, ihre Dienste wirklich zu schützen. Eines dieser Unternehmen war Behealty, dessen Befürworter es uns ermöglichten, eine Verbindung über VPN herzustellen und die MS17-010 zu betreiben. Und zu unserer Überraschung hatte die Domain wieder eine reversible Verschlüsselung. Das Ergebnis - weitere +1,1 Millionen Zuschauer und ein zuversichtlicher Sieg im Wettbewerb.

Vitaly Malkin, Leiter der Abteilung für Sicherheitsanalysen bei Informzashita, Kapitän True0xA3 (Gewinner der Angreifer versprachen, eine detaillierte Analyse des Wettbewerbs zu schreiben, warten auf Habré).

Ich möchte selbst feststellen, dass der Kampf ernst war, buchstäblich bis in die letzten Stunden, als die Intrige anhielt - die Teams CARK und SNIFF & WATCH ließen die Gewinner nicht entspannen, und jede Kleinigkeit oder jeder „Joker“ im Ärmel konnte das Ergebnis beeinflussen.

Es war ein epischer Kampf, und ich freue mich über den wohlverdienten Sieg meiner Kollegen.