Zeichenmaschine bei der Arbeit, © axisdraw.com

Zeichenmaschine bei der Arbeit, © axisdraw.comEine elektronische Signatur in Russland erschien erstmals im Januar 2002 zusammen mit der Verabschiedung des ersten Gesetzes „Über elektronische digitale Signatur“ (

1-FZ ). Dann, 9 Jahre später, im April 2011, erschien ein neues Gesetz „Über elektronische Signaturen“ (

63-FZ ). Nach weiteren 8 Jahren, zu Beginn des Sommers 2019, erschienen in den Medien erschreckende Veröffentlichungen darüber, wie

sie Wohnungen mit elektronischen Signaturen stehlen , wie Betrüger

fiktive Unternehmen für ahnungslose Bürger registrieren und

so weiter und

so fort .

Versuchen wir, die vorhandenen Probleme ohne unnötige Emotionen zu verstehen und darüber nachzudenken, wie sie behoben werden können.

Vorwort

- Dieser Artikel konzentriert sich nur auf verbesserte qualifizierte elektronische Signaturen (im Folgenden als elektronische Signatur bezeichnet).

- Wo immer Zertifizierungsstellen genannt werden, sind sie akkreditierte Zertifizierungsstellen.

- Um die Wahrnehmung zu vereinfachen, werden in dem Artikel teilweise „populäre“ Begriffe anstelle strenger rechtlicher Konzepte verwendet.

Teil 1 - Gesetzgebungsfragen

Problem Nr. 1 - Identifizierung von Kunden durch Zertifizierungsstellen

© Yandex.Pictures

Unter dem Gesichtspunkt der Informationssicherheit sind alle am Anfang des Artikels aufgeführten Vorfälle auf eine

unzureichende Identifizierung der Mitarbeiter der Zertifizierungsstellen ihrer Kunden durch die Mitarbeiter zurückzuführen . Aber warum geschieht dies in Organisationen, die für ihre Arbeit

die FSB-Lizenz Russlands und die

Akkreditierung des Kommunikationsministeriums benötigen?

Die Antwort ist einfach: Zertifizierungsstellen verdienen mit der Anzahl der verkauften elektronischen Signaturen. Strengere Kundenidentifizierungsverfahren reduzieren ihre Gewinne.

Alle Menschen möchten, dass alles einfach, schnell, kostenlos und mühelos ist. Wenn eine solche Person das Zertifizierungszentrum kontaktiert, möchte sie sofort eine elektronische Signatur erhalten, damit sie nicht gestohlen wird und ohne Passwörter oder anderen Unsinn. Die Person, die die Unterschrift erhält, erhält sie in der Regel nicht für sich selbst, sondern für den Direktor oder Buchhalter des Unternehmens, in dem sie arbeitet. Zusätzlich zum Erhalt einer Unterschrift hat eine Person viele Dinge zu tun. Wenn einer Person gesagt wird, dass die Vollmacht, mit der sie eine Unterschrift erhalten möchte, notariell beglaubigt werden muss, dann betrachtet die Person dies als eine schreckliche Bürokratie. Wenn eine Person das nächste Mal eine neue elektronische Signatur erhalten möchte, wird sie versuchen, sich bei einem anderen, „kundenorientierteren“ Zertifizierungszentrum zu bewerben.

So kommt es zu einer Situation, in der es nicht rentabel ist, das richtige Zertifizierungszentrum zu sein, das eine strikte Kundenidentifikation durchführt. Es wird immer ein anderes Zertifizierungszentrum geben, das sich weniger ehrfürchtig mit diesem Thema befasst und faule Kunden anzieht.

Die Ausstellung gefälschter Zertifikate durch Cyberkriminelle ist kein Problem eines bestimmten Zertifizierungszentrums, sondern eine systemische Krise auf der Ebene der Bundesgesetzgebung. Sie können noch mehr sagen - dies ist ein globales Problem (Beispiele

hier und

hier ) der

PKI- Technologie selbst, das dem Gesetz zugrunde liegt.

Problem Nr. 2 - Einschränkung der Verwendung elektronischer Signaturen

Elektronische Signaturen durchlaufen wie jede andere Technologie bestimmte Entwicklungszyklen. Das derzeitige Gesetz „Über elektronische Signaturen“ ist das Gesetz der Stufe der Technologiepopularisierung (elektronische Signaturen werden bereits von der Gesellschaft verwendet, aber ihre Durchdringung ist noch lange nicht universell). Infolgedessen orientiert sich das Gesetz mehr am Massencharakter als an der Sicherheit elektronischer Signaturen.

Der einzige Mechanismus zur Einschränkung der Verwendung elektronischer Signaturen ist in

Artikel 4 Absatz 4 angegeben. 11 63-FZ . Insbesondere heißt es, dass eine qualifizierte elektronische Signatur gemäß den im Signaturschlüsselzertifikat festgelegten Einschränkungen verwendet werden muss. Leider verbietet dieser Wortlaut die Ausstellung und Verwendung einer elektronischen Signatur nicht vollständig, wodurch Bürger, die sie noch nie ausgestellt haben, unter einer elektronischen Signatur leiden (z. B. Opfer von Vorfällen, die am Anfang des Artikels genannt wurden).

Das besonders akute Problem der Beschränkungen der Verwendung elektronischer Signaturen betrifft Beamte.

Im Moment sind sie gezwungen, die persönliche Sicherheit im Interesse der Interessen des Arbeitgebers zu opfern. Dies zeigt sich insbesondere darin, dass die ihnen zur Erfüllung der Unternehmensbedürfnisse ausgestellte elektronische Signatur gegen ihre persönlichen Interessen verwendet werden kann, um beispielsweise eine Wohnung in Rosreestr illegal neu zu registrieren.

Das Problem wird durch die Tatsache verschärft, dass die Anzahl der Personen, die möglicherweise Zugang zu einer elektronischen Unterschrift eines Beamten haben, schwer zu begrenzen ist und praktisch nicht vom Willen des Inhabers der Unterschrift abhängt. Beispiele für Personen, die einer elektronischen Unterschrift eines Beamten zur Verfügung gestellt werden können, sind:

- Administratoren von kryptografischen Informationsschutzmitteln (CIP), die für die Ausgabe kryptografischer Schlüssel, einschließlich elektronischer Signaturschlüssel, verantwortlich sind;

- IT-Mitarbeiter, die Informationssysteme für die Verwendung elektronischer Signaturen einrichten;

- Wirtschaftsprüfer, die eine Prüfung der Organisation durchführen (z. B. Pentester);

- Mitarbeiter staatlicher Kontrollstellen, die Kontrollmaßnahmen in Bezug auf die Organisation durchführen;

- Strafverfolgungsbeamte, die operative Ermittlungsmaßnahmen gegen das Arbeitgeberunternehmen durchführen;

- ein Team von Insolvenzverwaltern, die das Unternehmen leiten, wenn es ein Insolvenzverfahren eingeleitet hat;

- und leider andere Personen.

Problem 3 - Freigabemitteilung für elektronische Signatur erhalten

(c) m / w "Drei von Prostokvashino"

(c) m / w "Drei von Prostokvashino"Vorfälle mit der unbefugten Verwendung elektronischer Signaturen sind von Natur aus Cyberdiebstahl durch Cyberkriminelle über das Internet-Client-Bank-System sehr ähnlich. In beiden Fällen führten die Angreifer, nachdem sie die Authentifizierungsinformationen des Opfers beschlagnahmt hatten, rechtswidrige Handlungen in ihrem Namen illegal durch: Sie entfernten Geld vom Konto, gaben Kredite aus, registrierten eintägige Firmen usw.

Eine der wirksamen Möglichkeiten, den Schaden durch Cyberdiebstahl zu verringern, bestand darin, den Banken die Möglichkeit zu geben, ihren Kunden die Möglichkeit zu geben, für ihre eigene Sicherheit zu kämpfen. Jeder Kunde, der den Benachrichtigungsdienst für Kontotransaktionen (z. B. SMS-Informationen) nutzt, kann einen nicht autorisierten Vorgang unabhängig erkennen und das Konto sperren, um Schäden zu minimieren.

Das derzeitige Gesetz über elektronische Signaturen bietet keinen solchen Schutz. Es gibt keine Mechanismen, um den Eigentümer über die Ausgabe elektronischer Signaturen in seinem Namen zu informieren.

Problem Nr. 4 - Regeln für die Verwendung von CIPF

(c) Yandex.PicturesDer derzeitige Rechtsrahmen für die Verwendung elektronischer Signaturen enthält eine Sicherheitsanforderung, die letztendlich den gegenteiligen Effekt haben und einen Präzedenzfall für die Anfechtung der Signatur darstellen könnte. Nehmen wir es in Ordnung.

P.p. 2. Artikel 4 Absatz 4 5 63- legt die Anforderungen für eine qualifizierte elektronische Signatur fest:

"Mit elektronischen Signaturmitteln wird eine elektronische Signatur erstellt und überprüft , wobei die Einhaltung der gemäß diesem Bundesgesetz festgelegten Anforderungen bestätigt wird ."Die festgelegten Anforderungen für die elektronische Signatur sind in der

Verordnung des Bundessicherheitsdienstes der Russischen Föderation vom 27. Dezember 2011 N 796 festgelegt . In Absatz 6 dieses Dokuments heißt es, dass elektronische Signaturmittel (und dies ist eine kryptografische Informationsschutzmaßnahme) gemäß

PKZ-2005 betrieben werden sollten . Dort wurde wiederum aufgezeichnet, dass elektronische Signaturmittel (KVP)

gemäß den Regeln für ihre Verwendung (technische Dokumentation) betrieben werden sollten .

Dies wirft sofort die Frage auf, ob eine elektronische Signatur als qualifiziert gilt, wenn sie unter Verwendung eines zertifizierten kryptografischen Informationsschutzzertifikats erstellt wird, das nicht vollständig in Übereinstimmung mit den Nutzungsbedingungen betrieben wird (technische Dokumentation).

Die Gesetzgebung enthält keine eindeutige Antwort auf diese Frage. In Anbetracht der

Wettbewerbsfähigkeit russischer Gerichtsverfahren werden in ähnlichen Fällen diametral entgegengesetzte Entscheidungen getroffen, die letztendlich zu einem Vertrauensverlust in die elektronische Signatur führen und diese anfälliger für Ablehnungsangriffe machen können.

Um dieses Problem zu veranschaulichen, betrachten wir die Situation, die häufig auftritt, wenn qualifizierte Zertifikate von Signaturschlüsseln in Zertifizierungszentren empfangen werden. Im Wesentlichen kann die Gültigkeitsdauer des Zertifikats auf 5 Jahre und die Gültigkeitsdauer des privaten Schlüssels (Erweiterung PrivateKeyUsagePeriod OID 2.5.29.16) auf 1 Jahr und 3 Monate festgelegt werden. Es stellt sich die Frage, ob eine elektronische Signatur, die für das 3. Jahr des Bestehens eines solchen Zertifikats erstellt wurde, als qualifiziert anerkannt wird.

Aufgabe Nr. 5 - Standardisierung der elektronischen Signatur

(c) Yandex.Pictures

(c) Yandex.PicturesWenn Sie jemals auf die Konfiguration von Computern für die Implementierung einer rechtlich bedeutenden elektronischen Dokumentenverwaltung mit dem Staat gestoßen sind. Organe, du erinnerst dich wahrscheinlich an die Hölle, die entsteht. Das Jonglieren von Versionen von Krypto-Anbietern, Browsern und Plugins, aufgrund derer das System irgendwie zu funktionieren beginnt, eignet sich nicht für eine wissenschaftliche Erklärung. Diese Aktion ähnelt eher einem Schamanen-Tanz, der die Geister eines Sturms, der Erde und des Feuers bei einem Nachtfeuer hervorruft.

Gleichzeitig wird die Freude an einem erfolgreichen Setup schnell durch eine schreckliche Depression ersetzt, wenn sich herausstellt, dass der Mitarbeiter, für den das Setup durchgeführt wurde, Berichte an einen anderen Staat senden muss. Orgel. Und dann gibt es ein eigenes kryptografisches Informationsschutzsystem, eigene Schlüssel und im Allgemeinen ein eigenes. Die Kirsche auf dem Kuchen ist natürlich die Tatsache, dass zwei zertifizierte kryptografische Informationsschutzzertifikate auf einem Computer im Prinzip nicht miteinander auskommen.

Der Mangel an Standardisierung und Kompatibilität zwischen kryptografischen Informationsschutzsystemen, die zur Erzeugung und Überprüfung qualifizierter elektronischer Signaturen verwendet werden, kann somit sicher zu den Problemen des geltenden Gesetzes hinzugefügt werden.

Dekret der Regierung der Russischen Föderation vom 09.02.2012 N 111 „Über die elektronische Signatur, die von Exekutivbehörden und lokalen Behörden bei der Organisation der elektronischen Interaktion untereinander verwendet wird, über das Verfahren für ihre Verwendung sowie über die Festlegung von Anforderungen zur Gewährleistung der Kompatibilität von Mitteln für die elektronische Signatur“ zählt nicht. da es nur für die Zusammenarbeit zwischen Agenturen gilt und in der Tat keine Einzelheiten enthält.

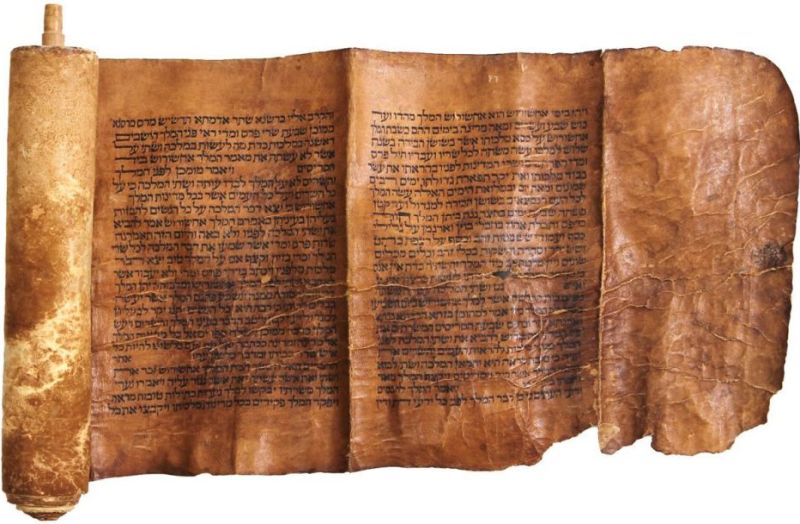

Ausgabe 6 - Alte Unterschriften

(c) Yandex.Pictures

(c) Yandex.PicturesFragen wir uns, was in 30 Jahren und in 100 Jahren mit dem durch elektronische Signatur unterzeichneten Dokument geschehen wird. Woher kommen die Daten? Es ist ganz einfach: Immobilientransaktionen zeichnen sich durch langfristiges Eigentum an Immobilien aus. Deshalb sind 30 Jahre und 100 Jahre nicht die Grenze. Zum Beispiel verkaufte Alexander II. Alaska 1867, also vor 152 Jahren, nach Amerika.

Aber zurück zur elektronischen Signatur. Aus technologischer Sicht basiert seine Stärke auf den mathematischen Eigenschaften der zugrunde liegenden kryptografischen Algorithmen. Gleichzeitig basiert die Stabilität der Algorithmen selbst nur auf der Unkenntnis wirksamer Methoden, sie zu hacken. Weit entfernt von der Tatsache, dass diese Methoden nicht vorhanden sind oder dass sie nach 37 Minuten nicht mehr angezeigt werden. Zum Beispiel wurde in der Ära des Verkaufs von Alaska die

Vigenenera-Chiffre als unverwundbar angesehen, und jetzt brechen Studenten sie in den ersten Kryptografielabors.

Der derzeitige Stapel kryptografischer Algorithmen für die elektronische Signatur in Russland basiert auf

GOST R 34.10-2012 ,

GOST R 34.11-2012 ,

GOST 34.12-2015 und einer unbegrenzten Anzahl von

Empfehlungen für Standardisierungs- und Satellitenalgorithmen . Was wird mit ihnen in 30 Jahren passieren? Es wird angenommen, dass im Moment

nicht alles großartig mit ihnen ist.

Das Schwachstellenproblem bei Algorithmen und elektronischen Signaturen ist nicht rein hypothetisch. In der

Weltpraxis gab es bereits ähnliche

Probleme , beispielsweise die

ROCA-Sicherheitslücke .

Ein weiteres Problem des Gesetzes ist daher das Fehlen einer Regulierung zur Wahrung der langfristigen rechtlichen Bedeutung elektronischer Dokumente.

Problem Nummer 7 - "Angriff zurück in die Zukunft"

(c) Filmgeschichten von Alexander Rowe

(c) Filmgeschichten von Alexander RoweDieser Angriff ist möglicherweise eine Espe im Herzen des elektronischen Dokumentenmanagements, bei dem nur eine elektronische Signatur zur Zertifizierung von Dokumenten verwendet wird.

Das Problem ist, dass der Angreifer durch Manipulation des Datums der Bildung der elektronischen Signatur sowohl die Erkennung einer gefälschten Signatur als auch die Verweigerung der Legitimität erreichen kann.

Beispiel 1 - Erkennung einer gefälschten SignaturDa war Yaropolk und er leitete das Artel der Steinhandwerker in Übersee. Auf Wunsch seines Kunden Vsevolod beschloss er, den Austausch von verdammtem Papier zu vereinfachen, und stellte sich ein qualifiziertes Zertifikat für die elektronische Signatur aus.

Yaropolk und Vsevolod waren sich einig, dass sie anstelle von handgeschriebenen Pergamenten Papier per E-Mail aneinander senden, in MS Word zusammengestellt und mit der CryptoPro-Software elektronisch signiert und von CryptoARM zertifiziert werden. Auf Anweisung der Magier, einschließlich derer, die es kennen, beschlossen sie, das Datum der Unterzeichnung der Dokumente in elektronische Dateien zu schreiben, bevor sie zertifiziert werden.

Wir haben das alles auf Pergament geschrieben und es mit unseren Unterschriften versiegelt, wobei wir dieses Dokument als „Electronic Document Management Agreement“ bezeichnet haben.

Wie lange, wie kurz arbeiteten sie nach diesem Schema. Aber dann drückte Gier Wsewolod die Gier mit einer Kröte und einer schweren Brust zusammen und warf dunkle Gedanken darüber auf, dass er Jaropolk zu teuer bezahlt. Bittere Gedanken begannen Wsewolod auf verschiedene Weise zu plagen: Schlafentzug, aber die Stimmung verdorben.

Wsewolod beschloss mit seiner Trauer, sich an den örtlichen Hexendoktor zu wenden, den Baba Yaga anrief. Das gegen eine Gebühr hat sich Vsevolod großzügig ausgedacht, um Yaropolk den privaten Schlüssel der elektronischen Signatur zu stehlen. Wie Sie wissen, war dieser Schlüssel in einem Gerät in Übersee enthalten, einem Ei ähnlich (USB-Token), das ständig auf der Rückseite des Computers steckte.

Für den Plan seiner List stellte Vsevolod eine braunäugige Hure ein, damit sie Yaropolks Verstand mit ihren verliebten Zaubersprüchen und Mühen verwöhnt, in das ferne Königreich zu gehen.

Während er mit einer Hure nach Yaropolk reiste, schlich sich Vsevolod heimlich in die Schutzzauber aus weißem Stein und ein Gerät, das einem Ei mit Yaropolks Schlüssel ähnelte, zog es aus dem hinteren Teil des Computers und rannte damit davon.

Aber Wsewolod wusste nicht, dass er vor seiner Abreise nach Jaropolk die Wache bat, seine Reize in seine Gemächer zu legen. Diese Zauber wirkten und sendeten ein Signal an die Stadtgruppe. Als sie am Ort ankamen und die Schurken der Wilden nicht fanden, riefen die Krieger der Diener von Yaropolk an, um zu überprüfen, ob etwas gestohlen wurde. Der Angestellte von Yaropolk entdeckte das Verschwinden des "Eies" des Begehrten, das den elektronischen Signaturschlüssel enthielt. In Anbetracht der Bündnisse der Könige wandte er sich sofort an die Meister, dass sie das „Ei“ gemacht hatten, damit sie die Kraft des „Eies“ mit ihren Zaubersprüchen zerstören würden. Die Meister fügten nach den Vorschriften ihrer Vorfahren das elektronische Signaturzertifikat von Yaropolk zur Liste der widerrufenen Zertifikate hinzu und befahlen, dass Yaropolk das „Ei“ nicht verwenden sollte, selbst wenn es gefunden wird, und dass er zu ihnen kommen würde, um ein neues „Ei“ zu erhalten und eine neue elektronische Signatur zu erhalten .

Wsewolod lernte das alles und wurde noch trauriger. Er ging mit schweren Gedanken zu Baba Yaga, um weise Ratschläge zu erhalten. Als Baba Yaga von Vsevolods Trauer erfuhr, rollte er sich in ein böses Lachen und sagte beim Durchbruch: „Das ist kein Problem! Und Sie müssen Folgendes tun:

- Starten Sie Ihren Computer und übersetzen Sie das Datum vor drei Monaten, als der Schlüssel von Yaropolk noch aktiv war.

- Verfassen Sie ein neues Dokument und schreiben Sie darin, dass Yaropolk Ihnen viel Geld weggenommen hat und sich verpflichtet, es innerhalb von drei Monaten mit Interesse zu geben.

- Geben Sie als Datum der Unterzeichnung des Dokuments das Datum an, das Sie auf dem Computer haben werden.

- Unterschreiben Sie dieses Dokument mit Ihrer elektronischen Unterschrift und der Unterschrift von Yaropolk. “

"Mein Geist fühlt", sagte die alte Frau, "dass Yaropolk das Passwort standardmäßig auf dem Ei hinterlassen hat".

Wsewolod tat genau das und nahm durch das Gericht das Geld von Jaropolk anscheinend nicht sichtbar.

Da nach

Absatz 2 der Kunst. 11 63- :

„Eine qualifizierte elektronische Signatur gilt als gültig ... unter Einhaltung der folgenden Bedingungen: ... ein qualifiziertes Zertifikat ist zum Zeitpunkt der Unterzeichnung des elektronischen Dokuments gültig (wenn verlässliche Informationen zum Zeitpunkt der Unterzeichnung des elektronischen Dokuments vorliegen ) oder am Tag der Überprüfung der Gültigkeit des angegebenen Zertifikats, wenn zum Zeitpunkt der Unterzeichnung des elektronischen Dokuments das Dokument ist nicht definiert; " Das von Wsewolod erstellte gefälschte Dokument wurde vom Richter als Richter anerkannt, da Jaropolk durch seine Unterschrift bestätigt wurde und das Datum der Unterschriftenbildung mit dem Zeitraum, in dem die Unterschrift gültig war, zusammenfiel. Yaropolk konnte dieses verdammte Datum nicht anfechten, da es gemäß allen Regeln des "Abkommens über die Verwaltung elektronischer Dokumente" festgelegt wurde.

Beispiel 2 - Verweigerung einer legitimen UnterschriftYaropolk war frustriert von der schrecklichen Tragödie, die viel Geld wert war, und beschloss, sich an Wsewolod zu rächen, so sehr, dass mit der gleichen Münze, so dass fairerweise.

Yaropolk begann die Schriftstelle mit dem Gesetz 63-FZ zu lesen. Ich las, ich las ... und ich schlief ein. , . , , : « , ...». , , .

, , , , , , . , , , , .

, , « » : . , , , , , . , . .

.

, «» , «» , . , «» .

, , . , . , , . , .

, . : « , „“ ».

, , , « ».

, , , , , , .

.2 . 11 63- :

« … :… ( ) , »., , , .

2 —

vs.

« », . , « » ( ).

, , .

— , . — — . , .

, , . ?

— , . : . ?

- . :

, , , . , , .

, , . , , , .

, , . , : , . , — .

, .

№ 1 (« »)

. , — , — «». , .

, .

:

- ( ), — , , .

- . . , - , .

- , , , . , , , .

. , , , . , :

- -, (, , ...) - : , .

- -, , .

- -, , / .

, . . , . , , , .

. , :

- ( ).

- , :

- ( ) 3 ( ) .

, . , . , , :

- . , .

- . , .

- . , ( ?).

. , , — .

, SIM-, «».

№ 2 (« »)

Die PKI-Technologie enthält keine Möglichkeiten, die Ausgabe und Verwendung elektronischer Signaturen einzuschränken. Es wurde verstanden, dass wenn eine Person es nicht braucht, sie es einfach nicht erstellt. Wenn die elektronische Signatur gestohlen wurde, kontaktiert der Eigentümer sofort das Zertifizierungszentrum und bittet um Sperrung. Die Signierung wird blockiert, indem das Zertifikat des Verifizierungsschlüssels der Signatur zur Liste der widerrufenen Zertifikate (Zertifikatssperrliste, im Folgenden -

CRL ) mit Datum und Grund für die Blockierung hinzugefügt wird.

Zum Zeitpunkt der Überprüfung der elektronischen Signatur gemäß dem Dokument wird das Datum ihrer Erstellung analysiert. Wenn dieses Datum nach oder gleich dem Datum der Sperrung liegt, ist die Unterschrift auf einem solchen Dokument ungültig.

Daher ist CRL ein zentrales Element der PKI-Technologie, das für das Vertrauen in ausgestellte elektronische Signaturen verantwortlich ist. Es gibt keine Möglichkeit, "unveröffentlichte" elektronische Signaturen über CRL zu beeinflussen.

Um das gesetzlich festgelegte Problem zu beheben, muss die PKI-Technologie daher weiterentwickelt werden. Darüber hinaus sollten diese Verbesserungen unter Berücksichtigung der Abwärtskompatibilität mit vorhandenen und funktionierenden elektronischen Dokumentenverwaltungssystemen durchgeführt werden.

Wenn in der klassischen PKI der Vertrauensbaum von der Stammzertifizierungsstelle gewachsen ist, ist im Fall der staatlichen PKI der Staat die zentrale Vertrauensquelle. Es bietet eine Vertrauensinfrastruktur, in der akkreditierte Zertifizierungsstellen existieren.

Der Staat in der Person seiner autorisierten Stelle sollte Anträge von Bürgern (z. B. über die MFC oder "State Services") annehmen, die Beschränkungen für die Ausstellung und Beschränkungen für die Verwendung elektronischer Signaturen enthalten. Die empfangenen Daten sollten in der staatlichen Informationsquelle „Das einheitliche Register der Beschränkungen und Verbote für die Verwendung elektronischer Signaturen“ konsolidiert werden.

Auf der Ebene des Gesetzes müssen die Zertifizierungsstellen verpflichtet sein, diese Ressource zum Zeitpunkt der Ausstellung einer elektronischen Signatur auf festgestellte Einschränkungen zu überprüfen.

Wenn das Register die Ausstellung elektronischer Signaturen verbietet, muss das Zertifizierungszentrum die Ausstellung von Antragstellern ablehnen. Wenn die Registrierung Einschränkungen für die Verwendung elektronischer Signaturen enthält, müssen diese in der elektronischen Signatur des ausgestellten Zertifikatszertifikatsschlüssels enthalten sein.

Über Einschränkungen bei der Verwendung elektronischer Signaturen muss mehr gesprochen werden.

Tatsache ist, dass trotz der Erwähnung in

Absatz 4 der Kunst. 11 63-FZ , tatsächlich funktioniert dieser Mechanismus nicht, da der derzeitige Rechtsrahmen keine Dokumente enthält, die den Grundsatz seiner Funktionsweise offenlegen.

Wir werden diesen Nachteil beheben und eine der möglichen Optionen für die Implementierung von Einschränkungen bei der Verwendung elektronischer Signaturen in Betracht ziehen.

Im ersten Schritt müssen wir ein Modell entwickeln, das die Einschränkungen bei der Verwendung elektronischer Signaturen beschreibt. Für diese Zwecke am besten geeignet wäre ein

diskretionäres Zugriffsmodell, das mithilfe von Zugriffssteuerungslisten (

ACLs ) beschrieben wird.

Die Zugangskontrollliste für die elektronische Signatur sollte eine Liste von Bereichen enthalten, in denen die elektronische Signatur zur Zertifizierung von Dokumenten verwendet werden darf oder in denen die Verwendung der Signatur verboten ist. Das Problem ist, was diese „Bereiche“ zu berücksichtigen sind.

Idealerweise sollten dies Informationssysteme sein, in denen die elektronische Dokumentenverwaltung durchgeführt wird. Dieses Ideal ist jedoch unerreichbar, da es die Schaffung und Pflege eines globalen Registers von Informationssystemen innerhalb des Staates erfordert. Wenn staatliche oder kommunale Informationssysteme noch irgendwie berücksichtigt werden können, sind die Informationssysteme kommerzieller Organisationen grundsätzlich nicht buchhalterisch zugänglich - viele Unternehmen selbst wissen nicht, welche Systeme für sie funktionieren.

Alternativ können Sie zwischen der Verwendung elektronischer Signaturen auf der Ebene der Themen von Rechtsbeziehungen unterscheiden, dh in der elektronischen Signatur selbst angeben, welche Unternehmen (sowie Einzelpersonen oder Regierungsstellen) diese verwenden dürfen und für welche nicht. Juristische Personen können anhand von Daten aus dem Unified State Register of Legal Entities identifiziert werden, beispielsweise anhand der Kombination von TIN- und OGRN-Werten. Eine Person kann durch die Kombination von TIN und SNILS identifiziert werden.

Der oben genannte Mechanismus der Zugriffskontrolle (Einschränkungen aus der staatlichen Registrierung) ist im gesamten vom Staat gebildeten Vertrauensbereich global. Die oben genannten Einschränkungen müssen von allen Zertifizierungsstellen bei der Ausstellung elektronischer Signaturen berücksichtigt werden.

Bei der Beantragung beim Zertifizierungszentrum kann der Antragsteller zusätzliche (private) Beschränkungen auferlegen, die den Umfang der Verwendung elektronischer Signaturen einschränken. Dadurch wird die Ausstellung elektronischer Unterschriften mit unterschiedlichen Aktionsbereichen sichergestellt, die für den Schutz der Unterschriften von Beamten relevant sind.

Die Festlegung globaler Beschränkungen für die Verwendung elektronischer Signaturen sollte zum Rückruf aller gültigen elektronischen Signaturen führen, deren Umfang über den zulässigen Rahmen hinausgeht.

Lösung für Problem Nr. 3 („Benachrichtigung über das Problem der elektronischen Signatur erhalten“)

Die Bürger über das Problem der elektronischen Signaturen zu informieren, ist vielleicht die einfachste aller in diesem Artikel gestellten Aufgaben. Es kann wie folgt gelöst werden:

- Zertifizierungsstellen, die eine elektronische Signatur ausstellen, senden eine Kopie des Zertifikats an die autorisierte staatliche Stelle.

- Die autorisierte Stelle konsolidiert alle erhaltenen Zertifikate in der staatlichen Informationsquelle „Das einheitliche Register qualifizierter Zertifikate für Schlüssel zur Überprüfung der elektronischen Signatur“.

- Rechtsgegenstände: juristische Personen oder Einzelpersonen - können sich über das Portal der staatlichen Dienste über die Ausgabe elektronischer Signaturen informieren. Um die Effizienz des Portals zu verbessern, können Sie Verbesserungen vornehmen, um Benachrichtigungen für diese Ereignisse zu abonnieren.

Natürlich hat nicht jeder die staatlichen Dienste verbunden, aber gleichzeitig stört es niemanden, sie zu verbinden, umso mehr wird es einen guten Grund geben.

Lösung zu Problem Nr. 4 („Regeln für die Verwendung von CIPF“)

© Yandex.PicturesModerne Tools zum Schutz kryptografischer Informationen können nur dann einen angemessenen Schutz bieten, wenn in der technischen Dokumentation eine Reihe strenger Einschränkungen vorgeschrieben sind. Für alle Tools zum Schutz kryptografischer Informationen, die auf einem Windows-basierten Computer ausgeführt werden, ist beispielsweise die Anforderung festgelegt, dass die Auslagerungsdatei beim Herunterfahren gelöscht wird. Die Nichteinhaltung dieser Anforderung führt zu dem Risiko des Diebstahls elektronischer Signaturschlüssel in Zeiten, in denen der Computer ausgeschaltet ist.

Um diese Anforderungen umzusetzen oder nicht - ganz im Verantwortungsbereich des Unterzeichners. Es ist im Allgemeinen unmöglich, eine ordnungsgemäße staatliche Kontrolle (da der Staat ein Vertrauensanbieter ist) über die Einhaltung dieser Anforderungen auszuüben. Wenn jedoch die Unterschrift bereits hinterlegt wurde, sollte die Methode ihrer Bildung in keiner Weise die Anerkennung und den Status der Unterschrift beeinflussen.

Daher sollte der Rechtsrahmen so modernisiert werden, dass das Risiko einer Verweigerung der Unterzeichnung oder Änderung seines Status aufgrund der Handlung (oder Untätigkeit) des Unterzeichners minimiert wird. Solche Änderungen sind längst überfällig, da die grundlegenden Dokumente zur Anwendung kryptografischer Informationsschutzmaßnahmen (

PKZ-2005 ,

FAPSI 152 ) bereits veraltet sind.

Lösung zu Problem Nr. 5 („Standardisierung der elektronischen Signatur“)

© Yandex.PicturesDie Standardisierung der elektronischen Signatur sollte sicherstellen, dass es den Verbrauchern egal ist, welches standardisierte Tool zum Schutz kryptografischer Informationen verwendet wird.

Die Standardisierung sollte sein:

- Architektur und Struktur von CIPF.

- Angewandte Programmschnittstellen (APIs), die zum Aufrufen von CIPF-Funktionen und zur Interaktion mit der Funktionsumgebung einer Kryptoeinrichtung (SFC) verwendet werden.

- Formate von Schlüsselinformationen, Verzeichnissen mit öffentlichen Schlüsseln, Listen von vertrauenswürdigen und widerrufenen Zertifikaten, Eingabe- und Ausgabemeldungen.

- Hauptträger.

- Verwandte Algorithmen und Protokolle.

- Parameter kryptografischer Algorithmen und Protokolle.

Derzeit sind CIPFs in 6 Klassen zertifiziert: KS1, KS2, KS2, KV1, KV2, KA1. Jede Klasse definiert nur Bedrohungen, denen das kryptografische Informationsschutzsystem ausgesetzt sein muss, legt jedoch keine Kompatibilitätsanforderungen fest. Infolgedessen sind beispielsweise zwei Kryptowährungen der Klasse KC1 absolut nicht kompatibel.

Dementsprechend sollten im Rahmen der Standardisierung CIPF-Profile der entsprechenden Klassen entwickelt werden, jedoch mit Einschränkungen der Kompatibilität und unter Bezugnahme auf eine bestimmte Betriebsumgebung. Beispiel: "Standardisierter Kryptografieanbieter KC1 für die Verwendung unter Windows 10".

Lösen der Probleme Nr. 6 („alte Unterschriften“) und Nr. 7 („Angriff zurück in die Zukunft“)

© Yandex.PicturesDie Probleme „alter“ Signaturen, gehackter kryptografischer Algorithmen und Betrug mit den Daten der Signaturdokumente können nicht nur mit Hilfe elektronischer Signaturen gelöst werden.

Um diese Mängel zu beseitigen, ist es notwendig, von der banalen Verwendung elektronischer Signaturen zu abstrahieren und das Problem unter dem Gesichtspunkt der rechtlich bedeutenden Verwaltung elektronischer Dokumente im Allgemeinen zu betrachten.

Hier kann der durch die Dienste eines vertrauenswürdigen Dritten bereitgestellte Schutz zu dem durch die elektronische Signatur bereitgestellten Schutz hinzugefügt werden. Nur mit Hilfe dieser Dienste ist es möglich, die angegebenen Probleme zu beseitigen.

Beispiele für vertrauenswürdige Dienste von Drittanbietern sind:

- ein Zeitstempelservice, mit dem Sie das Datum für die Erstellung einer elektronischen Signatur zuverlässig festlegen können;

- ein garantierter Nachrichtenübermittlungsdienst, mit dem Sie die Tatsache der Übertragung von Dokumenten zwischen Teilnehmern an der elektronischen Dokumentenverwaltung zuverlässig feststellen können;

- elektronischer Notariatsdienst, der die Funktionen eines Notars wahrnimmt, jedoch unter Bezugnahme auf elektronische Dokumente;

- den Dienst der Archivierung und Langzeitspeicherung elektronischer Dokumente, der es ermöglicht, die rechtliche Bedeutung des Dokuments auch unter Bedingungen des Kraftverlusts der zur Erzeugung elektronischer Signaturen verwendeten kryptografischen Algorithmen sicherzustellen;

- usw.

Die Nutzung dieser Dienste ist natürlich nicht kostenlos. Ihre weit verbreitete Einführung als verbindliche Anforderungen kann sich nachteilig auf die Popularisierung und Massenverwendung von rechtlich bedeutendem elektronischem Dokumentenmanagement in der Wirtschaft des Landes auswirken. Hier ist ein differenzierter Ansatz erforderlich, bei dem je nach Wichtigkeit der unterzeichneten Dokumente die obligatorische Nutzung dieser Dienste festgelegt wird. Beispiele für besonders wichtige Dokumente sind Dokumente zu Immobilientransaktionen, Gerichtsentscheidungen, Gesetzgebungsakten usw.

Nachwort

Wir sind also auf einige Probleme im aktuellen Gesetz „Über elektronische Signaturen“ gestoßen. Es gibt viele Probleme, aber selbst in diesem Artikel konnten wir nicht alle berücksichtigen. Wir haben jedoch nur über eine der wichtigsten Formen elektronischer Signaturen gesprochen - eine qualifizierte erweiterte elektronische Signatur.

Es ist wichtig zu fragen, ob elektronische Signaturen mehr nützen als schaden.

Subjektiv sind viele Bürger von elektronischen Signaturen misstrauisch, da alles, was in der digitalen Welt geschieht, leicht gefälscht werden kann. Teilweise richtig, aber was ist die Alternative? Handschriftliche Unterschrift und Papierdokumente?

Wenn im Moment nur zwei Fälle von Diebstahl von Wohnungen mit elektronischer Signatur bekannt wurden, wird die Anzahl ähnlicher Diebstähle mit herkömmlichen Papierdokumenten diese Zahl um den Faktor tausend überschreiten.

Unsere Vorstellung von der Haltbarkeit einer handschriftlichen Unterschrift ist illusorisch und grenzt an Selbsttäuschung. Es kann nicht nur von jeder Person mit mehr oder weniger entwickelten feinmotorischen Fähigkeiten der Hände gefälscht werden, sondern kann auch bereits

mit einer Maschine reproduziert werden .

Leider gibt es keinen absolut stabilen Schutz. Dies gilt sowohl für elektronische als auch für handschriftliche Signaturen.

Je massiver die elektronische Signatur verwendet wird, desto häufiger wird versucht, sie zu fälschen (die Verwendung ist illegal). Das ist unvermeidlich. Dennoch liegt der Prozentsatz der legitimen Nutzung elektronischer Signaturen deutlich über dem Prozentsatz der illegalen Nutzung, und die positive Wirkung des Gesetzes übersteigt die negative.

Es ist wichtig, schnell „Lücken“ in der Gesetzgebung zu schließen und die Kosten für Cyberkriminelle für die Begehung eines Verbrechens ständig zu erhöhen. Gleichzeitig müssen die Verriegelungen selbst einfach zu implementieren und effektiv sein.

Zusätzliche Materialien