Internet-Zensur wird weltweit zu einem immer wichtigeren Thema. Dies führt zu einer Zunahme des „Wettrüstens“ - staatliche Stellen und private Unternehmen in verschiedenen Ländern versuchen, verschiedene Inhalte zu blockieren und kämpfen darum, solche Beschränkungen zu umgehen, während Entwickler und Forscher versuchen, wirksame Instrumente zur Bekämpfung der Zensur zu schaffen.

Wissenschaftler der Universitäten Carnegie Mellon, Stanford University und SRI International führten ein

Experiment durch, in dem sie einen speziellen Dienst entwickelten, um die Verwendung von Tor zu maskieren - einem der beliebtesten Werkzeuge zur Umgehung von Schlössern. Wir präsentieren Ihnen eine Geschichte über die Arbeit von Forschern.

Tor gegen Schlösser

Tor bietet Benutzern Anonymität durch die Verwendung spezieller Relais, dh Zwischenserver zwischen dem Benutzer und der Site, die er benötigt. Normalerweise gibt es mehrere Relais zwischen dem Benutzer und der Site, von denen jedes nur eine kleine Datenmenge im weitergeleiteten Paket entschlüsseln kann - gerade genug, um den nächsten Punkt in der Kette herauszufinden und dorthin zu senden. Selbst wenn Relais zu der von Eindringlingen oder Zensoren kontrollierten Kette hinzugefügt werden, können sie daher das Ziel und das Ziel des Verkehrs nicht herausfinden.

Als Anti-Zensur-Tool arbeitet Tor effektiv, aber Zensoren haben die Möglichkeit, es vollständig zu blockieren. Iran und China haben Kampagnen erfolgreich blockiert. Sie konnten den Tor-Verkehr durch Scannen von TLS-Handshakes und anderen charakteristischen Merkmalen von Tor identifizieren.

Anschließend gelang es den Entwicklern, das System so anzupassen, dass die Sperren umgangen wurden. Zensoren reagierten, indem sie HTTPS-Verbindungen zu vielen Standorten blockierten, einschließlich Tor. Die Projektentwickler haben das Programm obfsproxy erstellt, das zusätzlich den Datenverkehr verschlüsselt. Dieser Wettbewerb dauert an.

Erste Versuchsdaten

Die Forscher beschlossen, ein Tool zu entwickeln, das die Verwendung von Tor maskiert, um seine Verwendung auch in Regionen zu ermöglichen, in denen das System vollständig gesperrt ist.

- Als erste Annahmen haben Wissenschaftler Folgendes vorgebracht:

- Der Zensor steuert ein isoliertes internes Segment des Netzwerks, das eine Verbindung zu einem externen, unzensierten Internet herstellt.

- Die an der Blockierung beteiligten Behörden kontrollieren die gesamte Netzwerkinfrastruktur innerhalb des zensierten Netzwerksegments, nicht jedoch die Software auf den Computern der Endbenutzer.

- Der Zensor versucht zu verhindern, dass Benutzer auf Materialien zugreifen, die aus seiner Sicht unerwünscht sind. Es wird davon ausgegangen, dass sich alle diese Materialien auf Servern außerhalb des kontrollierten Netzwerksegments befinden.

- Router am Umfang dieses Segments analysieren die unverschlüsselten Daten aller Pakete, um unerwünschte Inhalte zu blockieren und das Eindringen der entsprechenden Pakete in den Umfang zu verhindern.

- Alle Tor-Relais befinden sich außerhalb des Umfangs.

Wie funktioniert es?

Um die Verwendung von Tor zu maskieren, haben die Forscher das StegoTorus-Tool entwickelt. Das Hauptziel besteht darin, die Fähigkeit von Tor zu verbessern, einer automatisierten Protokollanalyse zu widerstehen. Das Tool befindet sich zwischen dem Client und dem ersten Relais in der Kette und verwendet ein eigenes Verschlüsselungsprotokoll und Steganografiemodule, um die Identifizierung des Tor-Verkehrs zu erschweren.

Im ersten Schritt wird ein Modul namens Chopper in Betrieb genommen, das den Verkehr in eine Folge von Blöcken unterschiedlicher Länge umwandelt, die nicht in der richtigen Reihenfolge gesendet werden.

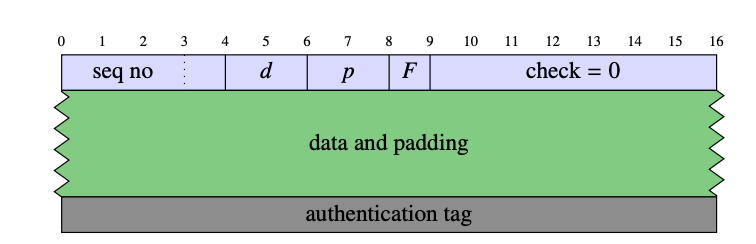

Daten werden mit AES im GCM-Modus verschlüsselt. Der Blockheader enthält eine 32-Bit-Sequenznummer, zwei Längenfelder (d und p) - sie geben die Datenmenge an, ein spezielles Feld F und ein 56-Bit-Überprüfungsfeld, dessen Wert Null sein muss. Die minimale Blocklänge beträgt 32 Bytes und die maximale 217 + 32 Bytes. Die Länge wird durch Steganographiemodule gesteuert.

Wenn eine Verbindung hergestellt wird, handelt es sich bei den ersten Informationsbytes um eine Handshake-Nachricht, mit deren Hilfe der Server versteht, ob es sich um eine vorhandene oder eine neue Verbindung handelt. Wenn die Verbindung zu einer neuen Verbindung gehört, antwortet der Server per Handshake, und jeder Teilnehmer am Austausch weist ihm Sitzungsschlüssel zu. Darüber hinaus implementiert das System den Rekeying-Mechanismus - er ähnelt dem Hervorheben des Sitzungsschlüssels, es werden jedoch Blöcke anstelle von Handshake-Nachrichten verwendet. Dieser Mechanismus ändert die Sequenznummer, berührt jedoch nicht die Link-ID.

Nachdem beide Teilnehmer des Datenaustauschs den Finnenblock gesendet und empfangen haben, wird die Verbindung geschlossen. Um sich vor Wiederholungsangriffen zu schützen oder Lieferverzögerungen zu blockieren, müssen sich beide Teilnehmer die ID so lange nach dem Schließen merken.

Das integrierte Steganografiemodul verbirgt den Tor-Verkehr innerhalb des p2p-Protokolls - ähnlich wie bei Skype mit sicherer VoIP-Kommunikation. Das HTTP-Steganografiemodul simuliert unverschlüsselten HTTP-Verkehr. Das System ahmt einen echten Benutzer mit einem normalen Browser nach.

Angriffswiderstand

Um zu testen, wie die vorgeschlagene Methode die Effizienz von Tor verbessert, entwickelten die Forscher zwei Arten von Angriffen.

Die erste besteht darin, Tor-Streams basierend auf den grundlegenden Eigenschaften des Tor-Protokolls von TCP-Streams zu isolieren - dies ist die Methode, mit der das chinesische Stromversorgungssystem blockiert wird. Der zweite Angriff besteht darin, die bereits bekannten Tor-Streams zu untersuchen, um Informationen darüber zu extrahieren, welche Websites der Benutzer besucht hat.

Die Forscher bestätigten die Wirksamkeit der ersten Art von Angriff gegen „Vanilla Tor“ - dafür sammelten sie mit dem HTTP-Steganografiemodul zwanzigmal Spuren von Besuchen auf Websites der Top 10 von Alexa.com über das übliche Tor, obfsproxy und StegoTorus. Das CAIDA-Dataset mit Daten auf Port 80 wurde als Referenz zum Vergleich verwendet - mit ziemlicher Sicherheit handelt es sich bei allen um HTTP-Verbindungen.

Das Experiment zeigte, dass die Berechnung des regulären Tor einfach genug ist. Das Tor-Protokoll ist zu spezifisch und weist eine Reihe von Merkmalen auf, die leicht zu berechnen sind. Wenn es beispielsweise verwendet wird, dauert eine TCP-Verbindung 20 bis 30 Sekunden. Das Obfsproxy-Tool verbirgt diese offensichtlichen Punkte auch fast nicht. StegoTorus wiederum generiert Datenverkehr, der der CAIDA-Referenz viel näher kommt.

Im Falle eines Angriffs mit der Berechnung der besuchten Websites verglichen die Forscher die Wahrscheinlichkeit einer solchen Offenlegung von Daten im Fall von „Vanilla Tor“ und ihrer Lösung StegoTorus. Zur Bewertung wurde die

AUC- Skala (Area Under Curve) verwendet. Nach den Ergebnissen der Analyse stellte sich heraus, dass beim üblichen Tor ohne zusätzlichen Schutz die Wahrscheinlichkeit der Offenlegung von Daten auf besuchten Websites erheblich höher ist.

Fazit

Die Geschichte der Konfrontation zwischen den Behörden der Länder, die im Internet Zensur einführen, und den Entwicklern von blockierenden Bypass-Systemen legt nahe, dass nur umfassende Schutzmaßnahmen wirksam sein können. Die Verwendung nur eines Tools kann den Zugriff auf die erforderlichen Daten nicht garantieren, und die Informationen zur Umgehung des Schlosses sind der Zensur nicht bekannt.

Daher ist es wichtig, bei der Verwendung von Tools zur Gewährleistung des Datenschutzes und des Zugriffs auf Inhalte nicht zu vergessen, dass es keine idealen Lösungen gibt, und wenn möglich verschiedene Methoden zu kombinieren, um maximale Effizienz zu erzielen.

Nützliche Links und Materialien von Infatica :