Hallo allerseits! Ich heiße Vitaliy Malkin. Ich bin Leiter der Abteilung für Sicherheitsanalysen bei Informzashchita und Teilzeitkapitän des True0xA3-Teams. Vor etwas mehr als einer Woche haben wir einen der prestigeträchtigsten Wettbewerbe weißer Hacker in der GUS gewonnen. Im letzten Artikel (wenn Sie es verpasst haben, können Sie es

hier lesen) haben wir über die Bedeutung der vorläufigen Vorbereitung gesprochen. In diesem Artikel werde ich darüber sprechen, was direkt bei den Wettbewerben selbst passiert ist, erklären, warum es manchmal wichtig ist, bestehende Pläne während des Spiels anzupassen, und warum meiner Meinung nach keines der geschützten Büros gehackt wurde.

Erster Tag

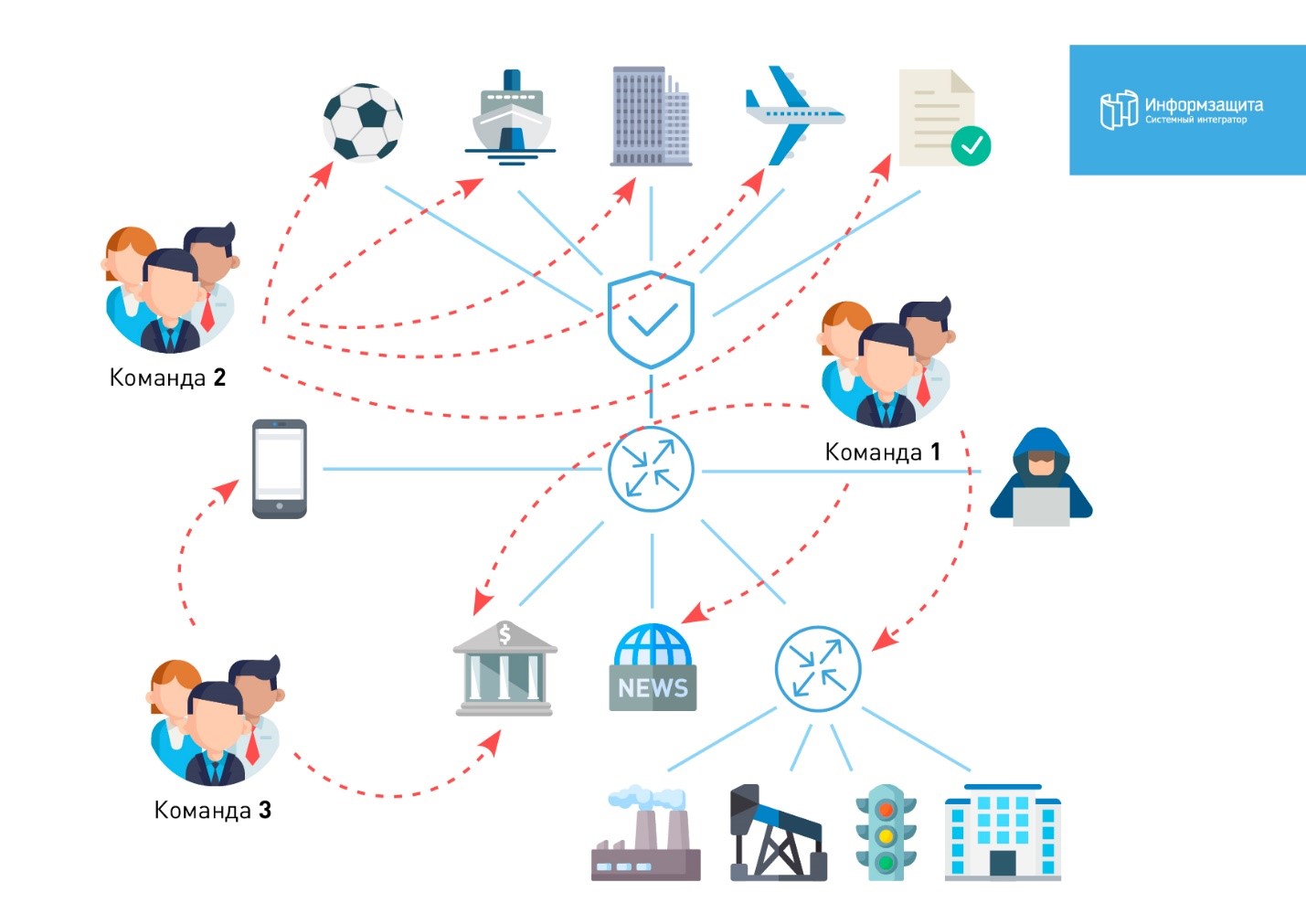

9:45 MSKDer Tag begann mit der Tatsache, dass wir die Ergebnisse des Starts von MassScan-a erhalten haben. Wir haben damit begonnen, dass wir sofort alle Hosts mit einem offenen 445-Port ausgeschrieben haben und genau um 10.00 Uhr den vorgefertigten Metasplit-Checker für MS17-010 gestartet haben. Von unserem Plan geleitet, bestand Aufgabe Nr. 1 darin, die Bigbrogroup-Domain zu erobern, sodass sie gleichzeitig von zwei Personen aus unserem Team unterbrochen wurde. In der folgenden Abbildung sehen Sie die anfängliche Verteilung unserer Teammitglieder nach Büro.

Wie aus dem Diagramm ersichtlich, haben wir fast alle Büros abgedeckt. Und hier hat die Tatsache, dass 20 Leute im Team waren, sehr geholfen.

10:15Zu diesem Zeitpunkt findet eines der Team-1-Mitglieder in bigbrogroup.phd einen Host, der für MS17-010 anfällig ist. Wir haben die Sicherheitslücke in unglaublicher Eile ausgenutzt. Vor einigen Jahren befanden wir uns bereits in einer Situation, als wir eine Meterpreter-Shell an einen wichtigen Knoten brachten und nach 10 Sekunden aus diesem herausgeworfen wurden und gleichzeitig den Port schlossen. In diesem Jahr ist dies nicht geschehen: Wir haben den Knoten erfolgreich abgerufen, den SMB-Port geschlossen und den RDP-Port auf 50002 geändert. Wir gehen sehr verantwortungsbewusst mit dem Problem der Aufrechterhaltung des Zugriffs um, fügen also einige weitere lokale Administratoren hinzu und richten unsere eigene RAT ein. Danach gehen wir weiter.

10:25Wir beschäftigen uns weiterhin mit dem, was wir gefunden haben. Neben der Tatsache, dass dieser Knoten Zugriff auf das interne Netzwerk und den Domänencontroller hat, befindet sich auch ein Domänenadministrator-Token darauf. Dies ist der Jackpot! Wir prüfen sofort, ob er „faul“ ist, und unserer Freude sind keine Grenzen gesetzt. Die erste Domain ist gefallen. Hacking-Zeit - 27 Minuten 52 Sekunden.

Schließlich gehen wir eine halbe Stunde nach Beginn des Wettbewerbs immer noch zum Hacker-Portal und versuchen zu verstehen, was wir tun müssen, um die Öffentlichkeit zu erreichen. Wir sehen einen Standardsatz: Anmeldeinformationen eines Domänenadministrators, Administrators von Arbeitsstationen, Austausch sowie mehrere Spitzen. Wir laden von der Domäne ntds.dit herunter und decken gleichzeitig die CUDA-Station auf. Stellen Sie sich unsere Überraschung vor, als wir sahen, dass für die Domain ein reversibler Verschlüsselungsmodus aktiviert ist, mit dem wir alle Benutzerkennwörter im Klartext abrufen können. Um zu verstehen, welche Benutzer für uns von Interesse sind, haben wir zwei Personen aus Team-1 einbezogen, um die Struktur von AD und seinen Gruppen zu analysieren. Fünf Minuten später bekamen wir alle Antworten. Wir schicken sie zum Portal und beginnen zu warten. Ehrlich gesagt - zu diesem Zeitpunkt wollte ich wirklich das erste Blut vergießen, um sozusagen die Moral aufrechtzuerhalten, aber erst nach einer Stunde konnten wir verstehen, wie der Checker funktioniert:

a) der Checker ist automatisiert;

b) der Prüfer hat ein hartes Format;

c) Der Prüfer hat unsere Antwort einige Sekunden nach dem Absenden der Antwort nicht akzeptiert, weil Es war im falschen Format.

Nachdem wir das Format gemeistert haben, erhalten wir gegen 11.00 Uhr das begehrte erste Blut. Ja!

11:15Team-1 ist in zwei Teile unterteilt. Teilnehmer eines Unterbefehls können weiterhin in der Domain Fuß fassen: krbtgt empfangen, die Domain stärken, Passwörter für Konten ändern. Schon beim Briefing machten die PHDays-Organisatoren deutlich, dass jeder, der zuerst aufstand, Hausschuhe trug. Daher ändern wir die Passwörter auf den Konten, um sicherzugehen: Wenn uns jemand rauswirft, erhält er eine Mindestpunktzahl.

Team-2 recherchiert weiterhin in der Domäne und findet die Antwort auf eine andere Aufgabe. Auf dem Desktop des Finanzdirektors wurde ein Finanzbericht gefunden, der für jemanden notwendig ist. Das Problem ist jedoch, dass es sich im Archiv befindet, das durch ein Passwort geschützt ist. Nicht umsonst haben wir eine CUDA-Station entdeckt. Mit einem Handgriff verwandeln wir das Archiv in einen Hash und senden es an Hashcat.

Team-2 findet zu diesem Zeitpunkt einige interessante Dienste bei RCE und beginnt, sie zu „verdrehen“. Dies ist eine Überwachung in CF-Medien, die auf Nagios basiert. Dies ist ein Kartensystem einer Schiffsgesellschaft, das auf der Technologie basiert, die wir zum ersten Mal sehen. Und auch einige andere potenziell interessante Dienste wie der Konverter von DOC zu PDF.

Der zweite Unterbefehl von Team-1 ist mittlerweile in der Bank tätig und findet eine interessante Basis für MongoDB, in der unter anderem der Name unseres Teams und sein Gleichgewicht in einem System enthalten sind. Wir "verdrehen" unser Guthaben von 50 Millionen und gehen weiter.

14.00 UhrWir werden von den ersten Rückschlägen überholt. Erstens waren die beiden Dienste, für die wir RCE in den geschützten Segmenten erhalten haben, nicht mehr verfügbar. Die Verteidiger haben sie einfach ausgeschaltet. Natürlich werden wir uns bei den Organisatoren beschweren. Dies führt zu nichts. Nun ja, in Standoff gibt es leider kein Geschäft, das eine solche Obergrenze geben würde. Außerdem können wir keine Kundenliste finden. Wir gehen davon aus, dass es irgendwo in den Tiefen von 1C versteckt ist, aber es gibt keine Basen oder Arbeitskonfigurationen. Dies ist eine Sackgasse.

Wir versuchen, den VPN-Kanal zwischen unseren Remote-Servern und dem ICS-Netzwerk zu erhöhen. Aus unbekannten Gründen tun wir dies auf dem Domänencontroller der Bigbrogroup. Wenn die Brücke zwischen den Schnittstellen hergestellt wird, wird die Verbindung getrennt. Der Domänencontroller ist nicht verfügbar. Der Teil des Teams, der die Bigbrogroup eroberte, hatte fast einen Herzinfarkt: Die ersten Streitigkeiten beginnen, die allgemeine Spannung wächst.

Plötzlich stellen wir fest, dass der Domänencontroller immer noch auf unseren Servern verfügbar ist, der Kanal jedoch sehr instabil ist. Wie bei der rundenbasierten Strategie - wir deaktivieren den Bridge-Modus über RDP - ist der Domänencontroller wieder verfügbar. Fuh !!! Jeder beruhigt sich. Wir erhöhen schließlich das VPN von einem anderen Server, wir schätzen und schätzen den Domänencontroller. Alle Teams haben null Punkte, das ist beruhigend.

16:50Die Organisatoren veröffentlichen den Miner schließlich und wir installieren ihn mit psexec auf allen von uns kontrollierten Knoten. Wir bekommen ein zusätzliches stabiles Einkommen.

Team-2 vermasselt die Nagios-Sicherheitslücke. Dort ist eine anfällige Version <= 5.5.6 CVE-2018-15710 CVE-2018-15708 installiert. Ein öffentlicher Exploit ist vorhanden, verwendet jedoch eine umgekehrte Verbindung, um eine Web-Shell herunterzuladen. Wir stehen hinter NAT, also müssen wir den Exploit neu schreiben und in zwei Teile teilen. Der erste zwingt Nagios, über das Internet eine Verbindung zu unserem Remote-Server herzustellen, und der zweite, der sich direkt auf dem Server befindet, gibt Nagios eine Web-Shell. Nach Erhalt der Web-Shell wurde WSO heruntergeladen und das anfällige PHP-Skript „magpie_debug.php“ gelöscht. Dies gibt uns Proxy-Zugriff auf die CF-Media-Domain. Die Verbindung ist instabil und schwer zu verwenden. Wir beschließen, den Exploit an Bug-Bounty zu senden. Derzeit versuchen wir, ein Upgrade auf Root durchzuführen.

18:07Und hier sind die versprochenen Überraschungen der Veranstalter: BigBroGroup kaufen CF-Medien! Im Allgemeinen haben wir eine ähnliche Wendung angenommen. Im Verlauf der Untersuchung des Domänencontrollers der Bigbrogroup haben wir das Vertrauen zwischen dieser Domäne und der Domäne cf-media festgestellt.

Leider gab es zu diesem Zeitpunkt keinen Netzwerkzugriff. Aber zum Zeitpunkt der Ankündigung des Zusammenschlusses erschien er. Dies befreite uns von den Kopfschmerzen, die mit dem Blättern durch Nagios verbunden sind. Bigbrogroup-Anmeldeinformationen werden auf cf-media ausgeführt, Benutzer sind jedoch nicht privilegiert. Es gibt keine leicht auszunutzenden Schwachstellen, aber wir verzweifeln nicht. Etwas muss sein.

18:30Wir sind aus dem Domänencontroller BigBroGroup ausgeschieden. Wer? Wo? Es scheint wie ein CARK-Team. Sie ändern das Passwort des Domänenadministrators, aber wir haben vier Sicherungen. Zurück ändern, alle Passwörter zurücksetzen. Es hilft nicht, sie schlagen uns wieder aus. Gleichzeitig finden wir Vektoren in CF-Medien. Einer der Server verwendet dasselbe lokale Administratorkennwort wie in der Domäne bigbrogroup. Nun, Passwort wiederverwenden, es bleibt, um den Hash zu holen! Mit Hashkiller finden wir das Passwort - "P @ ssw0rd". Wir brechen weiter.

19:00Der Kampf um die Bigbrogroup hört nicht auf. TSARKA ändert das Passwort zweimal in krbtgt, wir haben alle Administratoren verloren. Dies ist das Ende?

19:30Wir erhalten die CF-Media-Admin-Domain und beginnen, Flags zu übergeben. Trotz der Tatsache, dass die Domäne so sicher wie möglich konfiguriert zu sein scheint, ist die umgekehrte Verschlüsselung wieder aktiviert. Wir erhalten Auftritte, Logins, Passwörter. Wir wiederholen alles wie in der vorherigen Domain: Wir reparieren, härten, ändern Passwörter, übergeben VPN. Wir finden den zweiten Finanzbericht. Übrigens, was ist mit dem ersten los? Der erste wurde bereits verdreht, aber von den Organisationen nicht akzeptiert. Es stellt sich heraus, dass Sie die verschlüsselte 7z übergeben müssen !!! Es war nicht nötig, irgendetwas zu brutalisieren, drei Stunden vergebens !!!

Infolgedessen übergeben wir beide. Wir haben ungefähr 1 Million Punkte, die CARK 125.000, der Rest durch Nullen. CARKA beginnt mit Bigbrogroup Flaggen abzugeben. Wir verstehen, dass dies dringend gestoppt werden muss, aber wie?!

19:45Es gab eine Lösung !!! Wir haben immer noch die Anmeldeinformationen lokaler Administratoren. Wir verbinden uns, holen das Ticket ab und beschließen, die Domain einfach zu löschen. Die Domäne wird zum Ausschalten gesendet. Schließen Sie alle Ports auf Servern außer RDP. Ändern Sie die Kennwörter der lokalen Administratoren. Jetzt sind wir alleine und sie sind alleine. Dennoch wäre es ausgezeichnet, einen stabilen VPN-Betrieb und alles im Allgemeinen zu erreichen. Ausgeatmet ...

Wir verteilen Miner über alle Knoten in der CF-Media-Domäne. Der TsARKA überholt uns insgesamt, aber wir holen sie eindeutig ein, weil wir mehr Macht haben.

Die Nacht

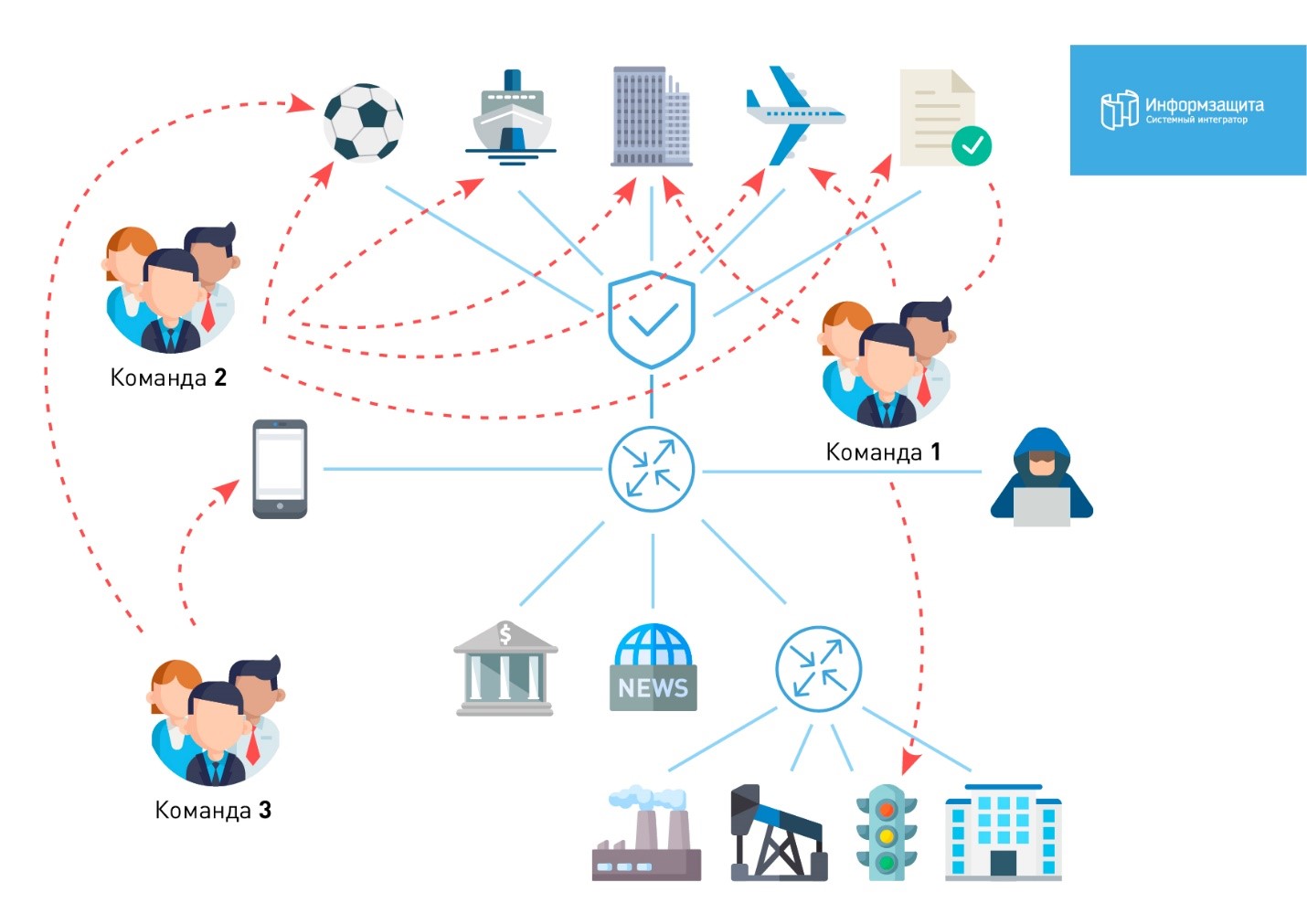

Auf dem Bild sehen Sie die Verteilung des Teams bei Nacht.

Die Jungs beginnen allmählich nach Hause zu gehen. Bis Mitternacht bleiben neun Personen übrig. Die Effizienz ist stark reduziert. Jede Stunde gehen wir zum Waschen und Atmen - um nicht einzuschlafen.

Anreise zum ACS TP.

02:00Die Nacht ist sehr schwer. Wir finden Vektoren mehrmals, aber sie sind bereits geschlossen. Es ist nicht ganz klar, ob sie ursprünglich geschlossen waren oder ob die CARKA uns hier bereits besucht und geschlossen hat. Allmählich gewöhnen wir uns an automatisierte Prozessleitsysteme und finden einen Controller, der für Angriffe über NetBus anfällig ist. Mit dem Metasplit-Modul machen wir etwas, ohne zu verstehen, was. Das Licht in der Stadt geht aus. Die Organisatoren sind bereit, die Aufgabe zu starten, wenn wir das Licht wieder einschalten können. Zu diesem Zeitpunkt wird die VPN-Verbindung erneut unterbrochen. Der Server, auf dem das VPN bereitgestellt wird, wird vom CARK gesteuert. Wieder scheint es, dass dies das Ende ist: Wir haben das IKS zu laut besprochen und sie konnten uns irgendwie trennen.

3:30 Uhr morgensDas hartnäckigste "schneidet" einen Traum. Nur sieben bleiben wach. Plötzlich (ohne ersichtlichen Grund) funktioniert das VPN wieder. Wir wiederholen schnell den Fokus mit Licht. Es gibt +200.000 Veröffentlichungen !!!

Ein Teil des Teams sucht weiterhin nach anderen Vektoren, ein Teil arbeitet weiterhin aktiv mit ICS. Wir finden zwei weitere potenzielle Schwachstellen. Wir schaffen es, einen von ihnen auszunutzen. Das Ergebnis kann ein Überschreiben der Controller-Firmware sein. Wir stimmen mit den Organisatoren überein, dass wir bis zum Morgen warten und gemeinsam entscheiden, was zu tun ist.

05:30VPN arbeitet 10 Minuten pro Stunde, der Rest der Zeit stirbt es. Wir versuchen zumindest etwas zu finden. Unsere Leistung ist fast bei Null. Wir beschließen, mindestens eine Stunde zu schlafen. SPOILER: eine schlechte Idee.

Fünf Jungs brechen weiterhin das ACS TP.

Morgen

Am Morgen stellen wir fest, dass wir mit fast 1 Million Punkten deutlich von den anderen Punkten abgekommen sind. Die CARKA konnte zwei Aufgaben von ACS TP und mehrere Aufgaben von Telekommunikation und Bigbrogroup bestehen. Sie haben bereits viel abgebaut, aber nach unseren Schätzungen haben sie einen Bestand, den sie noch nicht verkauft haben. Bei der gegenwärtigen Rate erreichte es 200-300 Tonnen Öffentlichkeit. Das macht uns Angst: Es besteht das Gefühl, dass sie möglicherweise noch mehrere Flaggen in der Zaschaschnik haben, die sie für den letzten Schub speichern können. In unserem Regiment kommt an. Der morgendliche Soundcheck auf der Website ist etwas nervig, aber belebend.

Wir versuchen immer noch, das ACS TP zu brechen, aber ohne viel Hoffnung. Die Lücke zwischen den Teams, die sich um den ersten und zweiten Platz bewerben, und dem Rest ist zu groß. Wir glauben nicht, dass die Organisatoren alles so lassen werden, wie es ist.

Nach einer gemeinsamen Leistung mit CARK auf der Bühne ändern wir das Paradigma von „Sie müssen mehr Punkte erzielen“ zu „Sie müssen verhindern, dass CARK mehr Punkte erhält“.

Starten Sie auf einem unserer Server Cain & Abel und übertragen Sie den gesamten Datenverkehr auf unseren Server. Wir finden mehrere kasachische VPNs, wir "hacken" sie. Aus diesem Grund beschließen wir, den gesamten Datenverkehr zu hacken und eine lokale Firewall auf dem Gateway einzurichten, um den gesamten Datenverkehr im ICS-Netzwerk zu sperren (auf diese Weise wird das ICS geschützt). Die Organisatoren kommen angerannt und sagen, dass sie keinen Zugang zu ACS TP haben. Wir haben gesehen, dass sie auf ihre IP-Adressen zugreifen (hier erfahren Sie, wie Sie ICS nicht schützen müssen).

12:47Kein Wunder, dass sie nervös waren. Die Organisatoren werfen eine weitere Überraschung. Aus dem Nichts werden vier Domänenkonten für jede Domäne angezeigt. Wir mobilisieren das Team.

Die Aufgabe von Team-1 ist es, so tief und schnell wie möglich in die geschützten Segmente einzudringen. Die Aufgabe von Team-2 besteht darin, mithilfe von Outlook Web Access Kennwörter für Konten zu ändern. Einige Verteidiger, die etwas gesehen haben, schalten einfach das VPN aus. Einige machen es schwieriger - sie übersetzen ihre Systeme ins Chinesische. Funktionalität funktioniert, ist aber unmöglich zu verwenden (Orgie, ja!). Über VPN verbinden wir uns mit drei Netzwerken. Wirft uns in einer Minute aus dem ersten heraus.

12:52

12:52Wir finden einen fehlerhaften Server im Netzwerk, der für MS17-010 (protected! Segment) anfällig ist. Wir arbeiten ohne Widerstand, erhalten den Hash des Domänenadministrators und gehen über Pth zum Domänencontroller. Ratet mal, was wir dort finden? Reversible Verschlüsselung!

Es scheint, dass diejenigen, die dieses Segment verteidigten, schlechte Hausaufgaben gemacht haben. Wir erhalten alle Informationen für Aufgaben, mit Ausnahme des Teils, der sich auf 1C bezieht. Es besteht die Möglichkeit, es für weitere 40-50 Minuten abzuholen, aber wir beschließen, die Domain einfach zu löschen. Wir brauchen keine Konkurrenten.

13:20Wir übergeben Aufgaben: Wir haben 2.900.000 Punkte und mehrere nicht akzeptierte Bug Bounties. Die CARKs haben etwas mehr als 1 Million. Sie geben ihre Kryptowährung ab und sammeln 200 Tonnen. Wir haben keine Angst mehr, es ist fast unmöglich, uns einzuholen.

13:55Leute kommen, Glückwunsch. Wir haben immer noch Angst vor einer Art Setup, aber es scheint nicht, wir sind wirklich Champions!

Hier ist eine Chronik von 28 Stunden von True0xA3. Vieles bleibt hinter den Kulissen. Zum Beispiel auf die Bühne gehen, Wi-Fi und GSM quälen, mit Reportern sprechen, aber es scheint mir nicht das interessanteste zu sein.

Es war eine sehr coole Erfahrung für uns alle und ich hoffe, dass ich es geschafft habe, zumindest ein wenig die Atmosphäre zu vermitteln, die uns die ganze Zeit umgeben hat, und zu zeigen, wie interessant es ist, alleine teilzunehmen. Es gibt noch einen weiteren, den letzten Artikel, in dem wir unsere Fehler bewerten und versuchen, einen Plan für ihre Korrektur zu erstellen. Schließlich gibt es nichts Besseres, als aus den Fehlern anderer zu lernen.