Bevor wir mit dem heutigen Video-Tutorial beginnen, möchte ich mich bei allen bedanken, die zur Popularität meines Kurses auf YouTube beigetragen haben. Als ich vor ungefähr 8 Monaten damit anfing, hatte ich keinen solchen Erfolg erwartet - für heute haben 312724 Leute meine Lektionen angesehen, ich habe 11208 Abonnenten. Ich hätte nie gedacht, dass dieses bescheidene Unternehmen solche Höhen erreichen würde. Aber wir werden keine Zeit verlieren und sofort zur heutigen Lektion übergehen. Heute füllen wir die Lücken, die in den letzten 7 Video-Tutorials aufgetreten sind. Obwohl heute nur 6 Tage sind, wurde Tag 3 in 3 Videolektionen aufgeteilt, sodass Sie heute die achte Videolektion sehen.

Heute werden wir uns mit drei wichtigen Themen befassen: DHCP, TCP-Übertragung und die häufigsten Portnummern. Wir haben bereits über IP-Adressen gesprochen, und einer der wichtigsten Faktoren bei der Konfiguration einer IP-Adresse ist DHCP.

DHCP steht für "Dynamic Host Configuration Protocol", ein Protokoll, mit dem IP-Adressen für Hosts dynamisch konfiguriert werden können. Also haben wir alle dieses Fenster gesehen. Wenn Sie auf die Option "IP-Adresse automatisch abrufen" klicken, sucht der Computer nach einem DHCP-Server, der im selben Subnetz konfiguriert ist, und sendet verschiedene Pakete und Anforderungen für die IP-Adresse. DHCP verfügt über 6 Nachrichten, von denen 4 für die Zuweisung einer IP-Adresse entscheidend sind.

Die erste Nachricht ist eine DHCP DISCOVERY-Erkennungsnachricht. Die DHCP-Erkennungsnachricht ist wie eine Begrüßung. Wenn ein neues Gerät in das Netzwerk eintritt, werden Sie gefragt, ob ein DHCP-Server im Netzwerk vorhanden ist.

Was Sie auf der Folie sehen, sieht aus wie eine Broadcast-Anfrage. Der Gerätecode greift auf alle Geräte im Netzwerk zu, um einen DHCP-Server zu suchen. Wie gesagt, dies ist eine Broadcast-Anfrage, sodass alle Netzwerkgeräte sie hören.

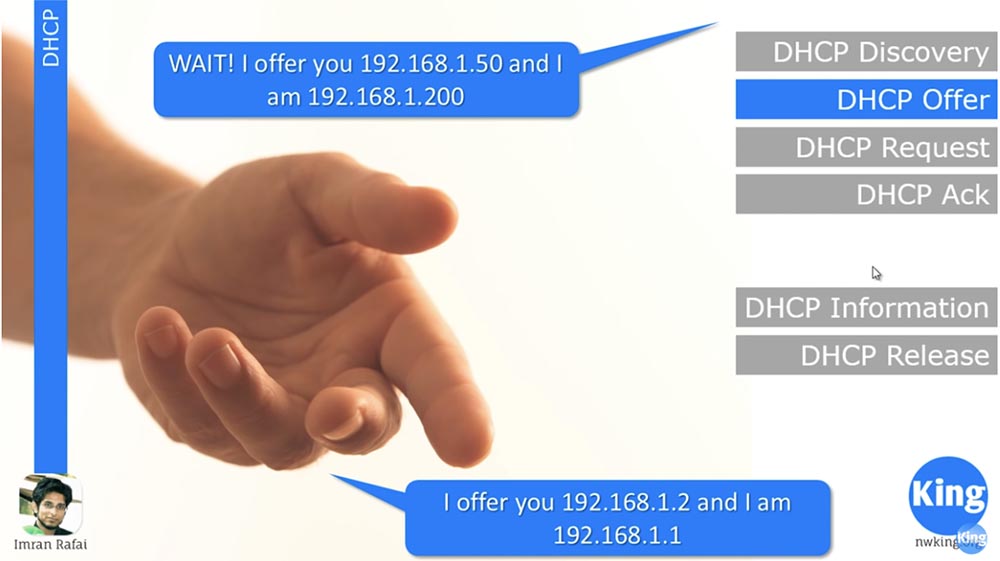

Wenn sich im Netzwerk ein DHCP-Server befindet, sendet er ein Paket - einen DHCP-ANGEBOT-Satz. Der Vorschlag bedeutet, dass der DHCP-Server als Antwort auf die Erkennungsanforderung die Konfiguration an den Client sendet und den Client auffordert, eine bestimmte IP-Adresse zu akzeptieren.

Der DHCP-Server reserviert die IP-Adresse, in diesem Fall 192.168.1.2 nicht, nämlich reserviert er diese Adresse für das Gerät. Gleichzeitig enthält das Angebotspaket eine eigene IP-Adresse des DHCP-Servers.

Wenn dieses Netzwerk über mehr als einen DHCP-Server verfügt, bietet ihm ein anderer DHCP-Server, der eine Broadcast-Anforderung vom Client erhalten hat, ebenfalls seine IP-Adresse an, z. B. 192.168.1.50. Normalerweise sind zwei verschiedene DHCP-Server nicht im selben Netzwerk konfiguriert, aber manchmal passiert dies immer noch. Wenn ein DHCP-Vorschlag an den Client gesendet wird, erhält er zwei DHCP-Vorschläge und muss nun entscheiden, welchen DHCP-Vorschlag er annehmen möchte.

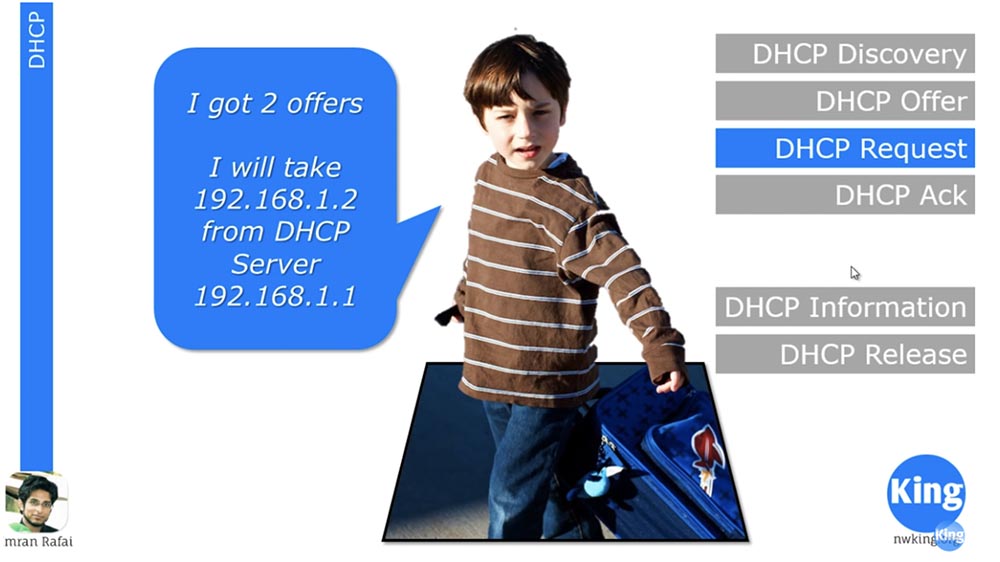

Nehmen wir an, der Client akzeptiert die erste Bewerbung. Dies bedeutet, dass der Client eine DHCP-ANFRAGE-Anforderung sendet, die wörtlich lautet: "Ich akzeptiere die vom DHCP-Server 192.168.1.1 angebotene IP-Adresse 192.168.1.2."

Nach Erhalt der Anforderung antwortet der DHCP-Server 192.168.1.1: "OK, ich gebe es zu", dh er bestätigt die Anforderung und sendet diese DHCP-ACK-Bestätigung an den Client. Wir erinnern uns jedoch, dass ein anderer DHCP-DHCP-Server eine IP-Adresse von 1,50 für den Client reserviert hat. Nach Erhalt der Broadcast-Anfrage des Clients erfährt er von dem Fehler und legt diese IP-Adresse wieder in den Pool, damit er sie einem anderen Client zuweisen kann, wenn er eine andere Anfrage erhält.

Dies sind die 4 kritischen Nachrichten, die DHCP zu Beginn der IP-Adresszuweisung austauscht. Darüber hinaus verfügt DHCP über zwei weitere Informationsnachrichten. Eine Informationsnachricht wird vom Kunden ausgegeben, wenn er mehr Informationen benötigt, als er im zweiten Schritt im Satz DHCP-ANGEBOT erhalten hat. Wenn der DHCP-Server im DHCP-Vorschlag nicht genügend Informationen bereitgestellt hat oder wenn der Client mehr Informationen als die im Angebotspaket enthaltenen benötigt, fordert er zusätzliche DHCP-Informationen an. Es gibt eine weitere Nachricht, die der Client an den Server sendet - dies ist die Version von DHCP RELEASE. Es heißt, dass der Client seine vorhandene IP-Adresse freigeben möchte.

In den meisten Fällen trennt sich der Benutzer jedoch vom Netzwerk, bevor der Client die DHCP-Freigabe an den Server sendet. Dies geschieht, wenn Sie den Computer ausschalten, den wir mit Ihnen durchführen. Gleichzeitig hat der Netzwerkclient oder Computer einfach keine Zeit, den Server über die Freigabe der verwendeten Adresse zu informieren, sodass die DHCP-Freigabe kein obligatorischer Schritt ist. Die erforderlichen Schritte zum Abrufen einer IP-Adresse sind: DHCP-Erkennung, DHCP-Angebot, DHCP-Anforderung und DHCP-Bestätigung.

In einer der folgenden Lektionen werde ich Ihnen erklären, wie wir einen DHCP-Server beim Erstellen eines DNCP-Pools konfigurieren. Mit Pool ist gemeint, dass Sie den Server über die Zuweisung von IP-Adressen im Bereich von 192.168.1.1 bis 192.168.1.254 informieren. Auf diese Weise erstellt der DHCP-Server einen Pool, platziert 254 IP-Adressen darin und kann nur Netzwerkclientadressen aus diesem Pool zuweisen. Dies ist also so etwas wie eine administrative Einstellung, die ein Benutzer vornehmen kann.

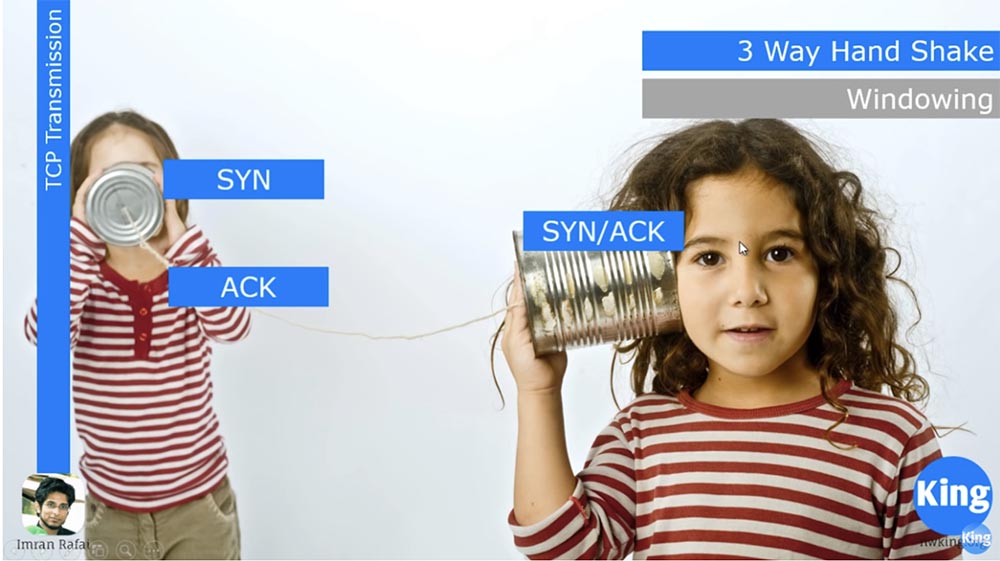

Betrachten Sie nun die Übertragung von TCP. Ich weiß nicht, ob Sie mit dem auf dem Bild gezeigten "Telefon" vertraut sind, aber als Kind haben wir Dosen verwendet, die mit einem Kabel verbunden sind, um miteinander zu sprechen.

Leider kann sich die aktuelle Generation einen solchen "Luxus" nicht leisten. Ich meine, heute stehen Kinder ab einem Alter vor dem Fernseher, sie spielen PSP, und vielleicht ist das ein strittiger Punkt, aber ich denke, wir hatten eine bessere Kindheit, wir sind wirklich nach draußen gegangen und haben Spiele gespielt, und Sie können die heutigen Kinder nicht von der Couch reißen.

Mein Sohn ist erst ein Jahr alt und ich sehe bereits, dass er vom iPad abhängig ist. Ich meine, er ist immer noch sehr klein, aber es scheint mir, dass die Kinder von heute bereits mit Kenntnissen im Umgang mit elektronischen Geräten geboren wurden. Also wollte ich sagen, dass wir in der Kindheit, als wir spielten, Dosen zerrissen haben und als sie sie mit einer Schnur zusammengebunden und etwas in einer Dose gesagt haben, am anderen Ende konnte eine Person hören, was sie sagte, indem sie einfach eine Dose in sein Ohr steckte . Das ist also einer Netzwerkverbindung sehr ähnlich.

Selbst für die TCP-Übertragung muss heute eine Verbindung hergestellt werden, bevor die eigentliche Datenübertragung beginnt. Wie wir in früheren Lektionen besprochen haben, ist TCP eine Übertragung, die sich darauf konzentriert, eine Verbindung zum Netzwerk herzustellen, während UDP eine Übertragung ist, ohne dass eine Verbindung hergestellt werden muss. Sie können sagen, dass UDP ist, wenn ich den Ball werfe, und es hängt von Ihnen ab, ob Sie ihn fangen können. Bist du bereit es zu tun oder nicht, das ist nicht mein Problem, ich werde es einfach aufgeben.

TCP ist eher so, als würde man mit einem Mann sprechen und ihn im Voraus warnen, dass Sie den Ball werfen werden, dh es wird eine Verbindung zwischen Ihnen hergestellt, und erst dann werfen Sie den Ball, sodass es sehr wahrscheinlich ist, dass Ihr Partner bereit ist, ihn zu fangen. Somit baut TCP tatsächlich eine Verbindung auf und beginnt dann, eine echte Übertragung durchzuführen.

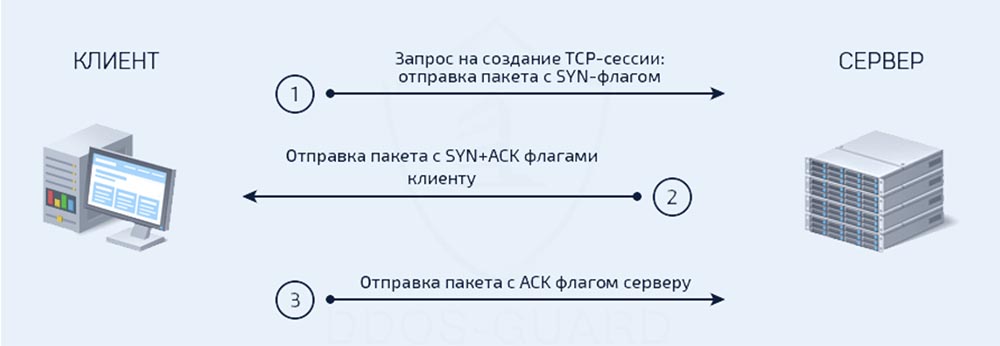

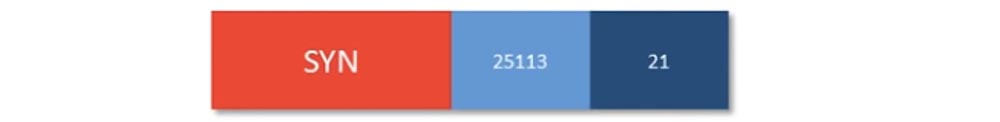

Überlegen Sie, wie eine solche Verbindung hergestellt wird. Um eine Verbindung herzustellen, verwendet dieses Protokoll einen dreistufigen Handshake. Dies ist kein sehr technischer Begriff, aber er wird seit langem zur Beschreibung einer TCP-Verbindung verwendet. Ein 3-Schritt-Handshake wird vom sendenden Gerät initiiert, und der Client sendet ein Paket mit dem SYN-Flag an den Server.

Angenommen, das Mädchen im Vordergrund, dessen Gesicht wir sehen können, ist Gerät A, und das Mädchen im Hintergrund, dessen Gesicht nicht sichtbar ist, ist Gerät B. Mädchen A sendet ein SYN-Paket an Mädchen B und sagt: „Großartig, jemand er will mit mir reden Also muss ich antworten, dass ich bereit für die Kommunikation bin! “ Wie kann man das machen? Man könnte einfach ein anderes SYN-Paket und dann eine ACK-Bestätigung zurücksenden, die den Empfang des ursprünglichen SYN-Pakets anzeigt. Anstatt das ACK separat zu senden, bildet der Server ein gemeinsames Paket, das SYN und ACK enthält, und überträgt es über das Netzwerk.

Im Moment hat Gerät A ein SYN-Paket gesendet und ein SYN / ACK-Paket zurückgesendet. Jetzt sollte Gerät A ACK an Gerät B senden, dh bestätigen, dass es die Zustimmung von Gerät B zum Herstellen der Kommunikation erhalten hat. Somit haben beide Geräte SYN- und ACK-Pakete empfangen, und jetzt können wir sagen, dass die Verbindung hergestellt ist, dh ein dreistufiger Handshake über TCP implementiert ist.

Als nächstes werden wir uns die TCP-Fenstertechnologie ansehen. Einfach ausgedrückt ist dies die Methode, mit der TCP / IP die Funktionen von Sender und Empfänger aushandelt.

Angenommen, wir versuchen unter Windows, eine große Datei mit einer Größe von beispielsweise 2 GB von einem Laufwerk auf ein anderes zu übertragen. Zu Beginn der Übertragung teilt uns das System mit, dass die Dateiübertragung etwa 1 Jahr dauern wird. Aber ein paar Sekunden später wird sich das System erholen und sagen: "Oh, warte eine Minute, ich denke, es wird nicht 6 Monate dauern, sondern ungefähr 6 Monate." Es wird etwas mehr Zeit vergehen und Windows wird sagen: "Ich denke, dass ich die Datei vielleicht in 1 Monat übertragen kann." Dann die Meldung "1 Tag", "6 Stunden", "3 Stunden", "1 Stunde", "20 Minuten". "," 10 Minuten "," 3 Minuten ". Tatsächlich dauert der gesamte Vorgang der Übertragung einer Datei nur 3 Minuten. Wie ist es passiert? Als Ihr Gerät zunächst versuchte, ein anderes Gerät zu kontaktieren, sendet es ein Paket und wartet auf Bestätigung. Wenn das Gerät wartet Bestätigung für eine lange Zeit, denkt es: „Wenn ich 2 GB Daten mit dieser Geschwindigkeit übertragen muss, dann dies Es dauert ungefähr 2 Jahre. “Nach einiger Zeit empfängt Ihr Gerät eine Bestätigung und denkt:„ OK, ich habe ein Paket gesendet und eine Bestätigung erhalten, daher kann der Empfänger 1 Paket empfangen. Jetzt werde ich versuchen, ihm 10 Pakete anstelle von einem zu senden. “Der Absender sendet 10 Pakete und erhält nach einiger Zeit eine ACK-Bestätigung vom empfangenden Gerät zurück, was bedeutet, dass der Empfänger auf das nächste elfte Paket wartet. Der Absender meint: "Hervorragend, da der Empfänger 10 Pakete sofort bewältigt hat, werde ich jetzt versuchen, ihn zu senden 100 statt zehn Pakete. " Er sendet 100 Pakete und der Empfänger antwortet, dass er sie erhalten hat und wartet nun auf 101 Pakete. Somit nimmt mit der Zeit die Anzahl der übertragenen Pakete zu.

Aus diesem Grund verkürzt sich die Kopierzeit für Dateien im Vergleich zu den ursprünglich angegebenen schnell. Dies ist auf die zunehmende Fähigkeit zurückzuführen, große Datenmengen zu übertragen. Es kommt jedoch ein Punkt, an dem eine weitere Erhöhung des Übertragungsvolumens unmöglich wird. Angenommen, Sie haben 10.000 Pakete gesendet, aber der Gerätepuffer des Empfängers kann nur 9.000 empfangen. In diesem Fall sendet der Empfänger eine Bestätigung mit der Meldung: "Ich habe 9.000 Pakete empfangen und bin jetzt bereit, 9001 zu empfangen." Daraus schließt der Absender, dass der Puffer des empfangenden Geräts nur eine Kapazität von 9000 hat, was bedeutet, dass ich von nun an nicht mehr als 9000 Pakete gleichzeitig senden werde. In diesem Fall berechnet der Absender schnell die Zeit, die er benötigt, um die verbleibende Datenmenge in Teilen von 9000 Paketen zu übertragen, und gibt 3 Minuten aus. Diese drei Minuten sind die tatsächliche Übertragungszeit. Dies ist, was TCP Windowing tut.

Dies ist einer dieser Verkehrssteuerungsmechanismen, bei denen das sendende Gerät im Laufe der Zeit die tatsächliche Netzwerkbandbreite versteht. Sie fragen sich vielleicht, warum sie sich nicht im Voraus auf die Kapazität des Empfangsgeräts einigen können? Tatsache ist, dass dies technisch unmöglich ist, da es verschiedene Arten von Geräten im Netzwerk gibt. Angenommen, Sie haben ein iPad und die Datenübertragungs- / Empfangsgeschwindigkeit unterscheidet sich vom iPhone. Möglicherweise haben Sie verschiedene Telefontypen oder einen sehr alten Computer. Daher hat jeder eine andere Netzwerkbandbreite.

Daher wurde die TCP-Fenstertechnologie entwickelt, wenn die Datenübertragung mit einer geringen Geschwindigkeit oder mit einer minimalen Anzahl von Paketen beginnt, wodurch das Verkehrsfenster allmählich vergrößert wird. Sie senden ein Paket, 5 Pakete, 10 Pakete, 1000 Pakete, 10000 Pakete und öffnen dieses Fenster langsam mehr und mehr, bis die „Erweiterung“ den maximal möglichen Wert für das Senden des Verkehrsvolumens in einem bestimmten Zeitraum erreicht. Somit ist das Konzept des Fensters Teil des TCP-Protokolls.

Als nächstes werden wir uns die häufigsten Portnummern ansehen. Die klassische Situation ist, wenn Sie 1 Hauptserver haben, vielleicht ist dies ein Rechenzentrum. Es umfasst einen Dateiserver, einen Webserver, einen Mailserver und einen DHCP-Server. Wenn einer der Clientcomputer das Rechenzentrum in der Mitte des Bildes kontaktiert, wird der Dateiserververkehr an die Clientgeräte gesendet. Dieser Datenverkehr wird rot angezeigt, und ein bestimmter Port für eine bestimmte Anwendung von einem bestimmten Server wird zur Übertragung verwendet.

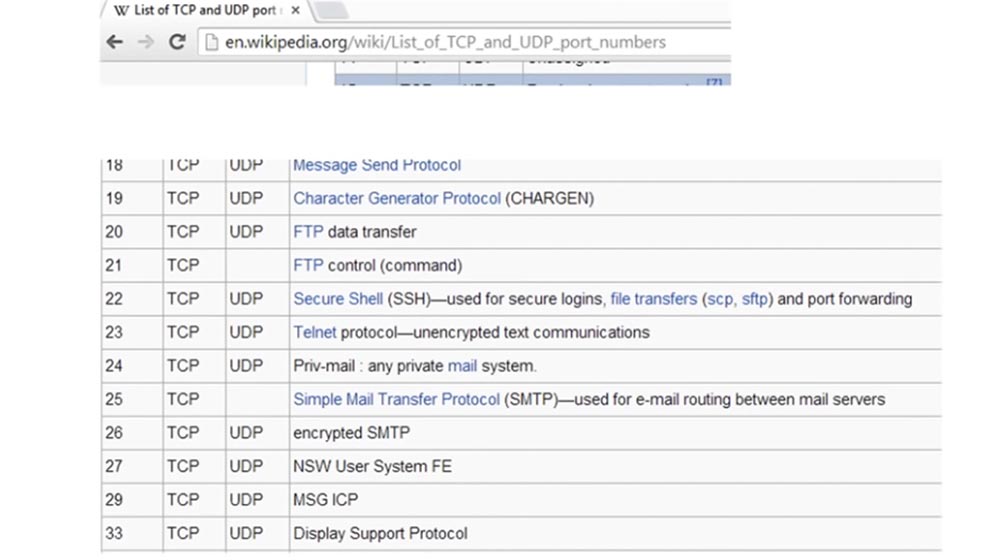

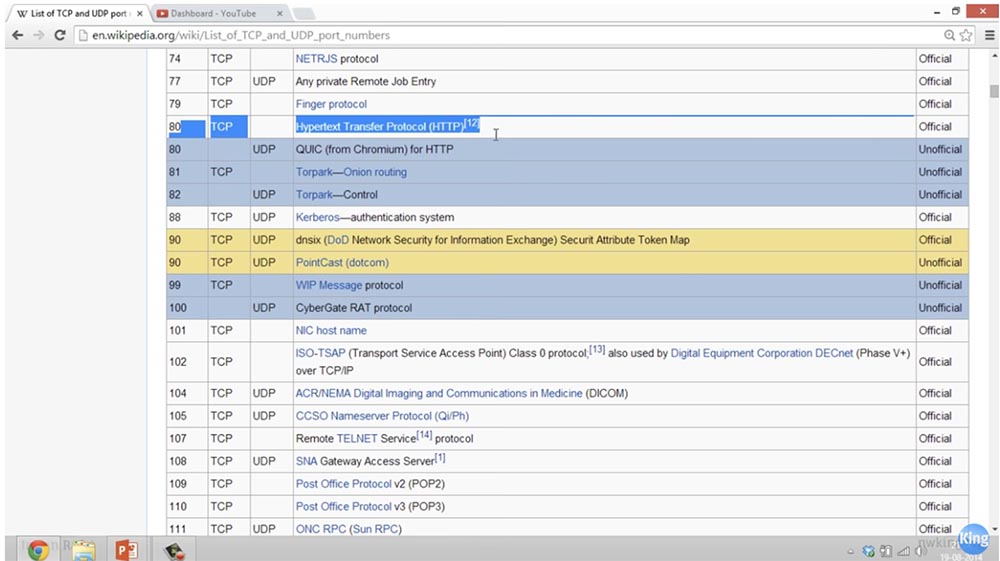

Woher wusste der Server, wohin bestimmter Datenverkehr gehen sollte? Er wird es anhand der Zielportnummer herausfinden. Wenn Sie sich den Frame ansehen, werden Sie feststellen, dass bei jeder Datenübertragung die Zielportnummer und der Quellport erwähnt werden. Sie sehen, dass blauer und roter Verkehr und blauer Verkehr Webserververkehr sind, die beide auf demselben physischen Server ankommen, auf dem verschiedene Server installiert sind. Wenn es sich um ein Rechenzentrum handelt, werden virtuelle Server verwendet. Woher wussten sie also, dass der rote Verkehr mit dieser IP-Adresse zu diesem linken Laptop zurückkehren sollte? Sie wissen das dank der Portnummern. Wenn Sie sich auf den Wikipedia-Artikel „TCP- und UDP-Portliste“ beziehen, werden Sie sehen, dass alle Standardportnummern aufgelistet sind.

Wenn Sie diese Seite scrollen, können Sie sehen, wie groß diese Liste ist. Es enthält ca. 61.000 Zimmer. Portnummern von 1 bis 1024 werden als die häufigsten Portnummern bezeichnet. Beispielsweise dient Port 21 / TCP zum Übertragen von FTP-Befehlen, Port 22 für SSH, Port 23 für Telnet, dh zum Übertragen unverschlüsselter Nachrichten. Ein sehr beliebter Port 80 wird zum Übertragen von Daten über HTTP verwendet, und Port 443 wird zum Übertragen verschlüsselter Daten unter Verwendung von HTTPS verwendet, das der sicheren Version von HTTP ähnlich ist.

Einige Ports sind gleichzeitig für TCP und UDP ausgelegt, andere führen je nach verwendeter Verbindung unterschiedliche Aufgaben aus - TCP oder UDP. Offiziell wird Port 80 TCP für HTTP verwendet, und inoffiziell wird Port 80 UDP für HTTP verwendet, jedoch unter Verwendung eines anderen HTTP-Protokolls - QUIC.

Daher sind Portnummern in TCP nicht immer für dieselben wie in UDP ausgelegt. Sie müssen diese Liste nicht auswendig lernen, es ist unmöglich, sich daran zu erinnern, aber Sie müssen einige beliebte und häufigste Portnummern kennen. Wie gesagt, einige dieser Ports haben einen offiziellen Zweck, der in den Standards beschrieben ist, und einige haben einen inoffiziellen Zweck, wie dies bei Chrom der Fall ist.

In dieser Tabelle sind also alle gängigen Portnummern aufgeführt. Diese Nummern werden zum Senden und Empfangen von Datenverkehr verwendet, wenn bestimmte Anwendungen verwendet werden.

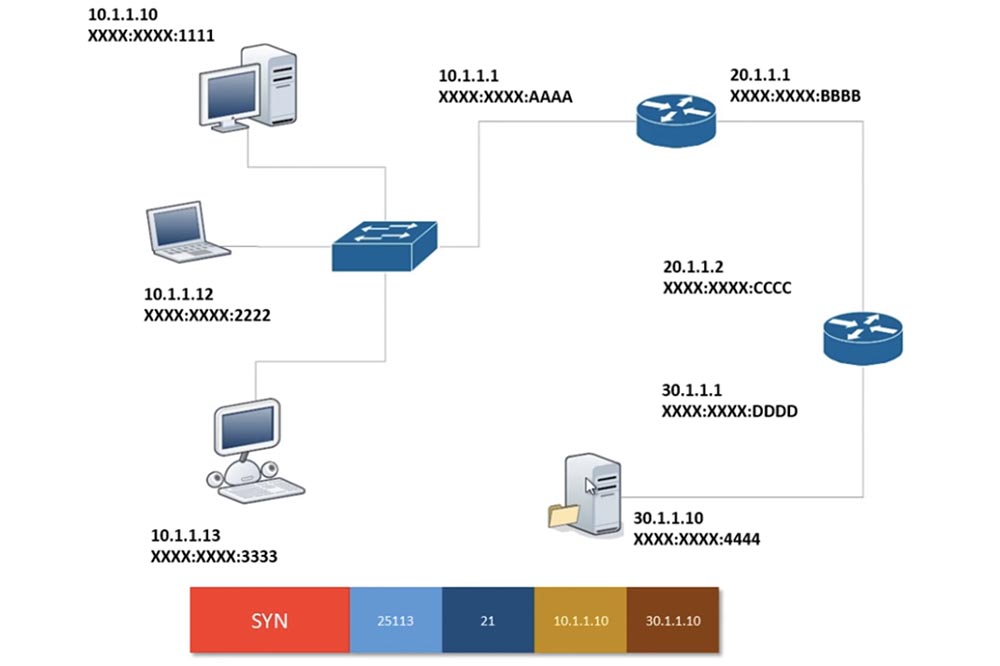

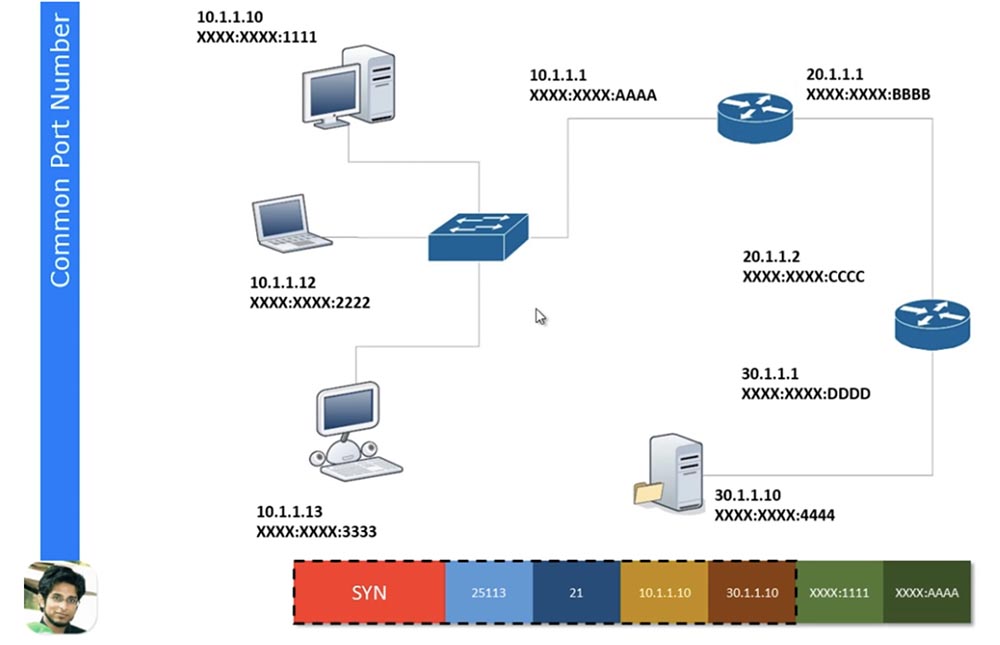

Schauen wir uns nun an, wie sich Daten im Netzwerk bewegen, basierend auf den wenigen Informationen, die wir kennen. Angenommen, der Computer 10.1.1.10 möchte diesen Computer oder diesen Server mit der Adresse 30.1.1.10 kontaktieren. Unter der IP-Adresse jedes Geräts befindet sich seine MAC-Adresse. Ich gebe als Beispiel eine MAC-Adresse mit nur den letzten 4 Zeichen an, aber in der Praxis ist es eine 48-Bit-Hexadezimalzahl mit 12 Zeichen. Da jede dieser Zahlen aus 4 Bits besteht, stehen 12 hexadezimale Ziffern für eine 48-Bit-Zahl.

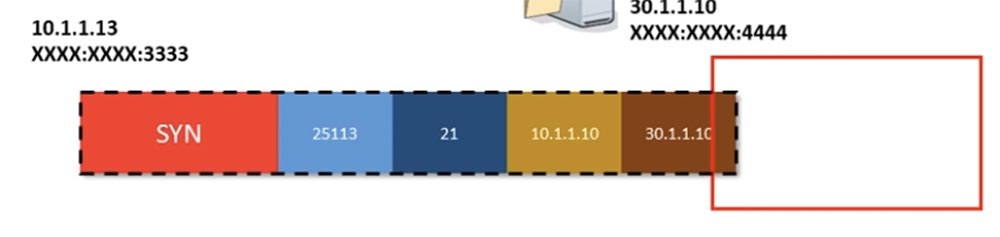

Wie wir wissen, muss, wenn dieses Gerät diesen Server kontaktieren möchte, zuerst der erste Schritt des dreistufigen Handshakes ausgeführt werden, dh ein SYN-Paket wird gesendet. Beim Erstellen dieser Anforderung gibt der Computer 10.1.1.10 die Quellportnummer an, die Windows dynamisch erstellt. Windows wählt zufällig eine Portnummer zwischen 1 und 65.000 aus. Da jedoch die Anfangsnummern im Bereich von 1 bis 1024 weithin bekannt sind, berücksichtigt das System in diesem Fall Zahlen größer als 25000 und erstellt einen zufälligen Quellport, beispielsweise unter der Nummer 25113.

Als Nächstes fügt das System dem Paket den Zielport hinzu, in diesem Fall Port 21, da die Anwendung, die versucht, eine Verbindung zu diesem FTP-Server herzustellen, weiß, dass sie FTP-Verkehr senden muss.

Außerdem sagt unser Computer: "OK, meine IP-Adresse lautet 10.1.1.10, und ich muss die IP-Adresse 30.1.1.10 kontaktieren." Diese beiden Adressen sind ebenfalls im Paket enthalten und bilden eine SYN-Anforderung. Dieses Paket wird erst am Ende der Verbindung geändert.

Ich möchte, dass Sie anhand dieses Videos verstehen, wie sich Daten im Netzwerk bewegen. Wenn unser Computer, der die Anforderung sendet, die Quell-IP-Adresse und die Ziel-IP-Adresse sieht, versteht er, dass sich die Zieladresse nicht in diesem lokalen Netzwerk befindet. Ich habe vergessen zu sagen, dass dies alle / 24 IP-Adressen sind. Wenn Sie sich also die IP-Adressen / 24 ansehen, werden Sie verstehen, dass sich die Computer 10.1.1.10 und 30.1.1.10 nicht im selben Netzwerk befinden. Der sendende Computer der Anforderung versteht daher, dass er sich zum Verlassen dieses Netzwerks an das Gateway 10.1.1.1 wenden muss, das auf einer der Router-Schnittstellen konfiguriert ist. Er weiß, dass er zu 10.1.1.1 gehen muss und kennt seine MAC-Adresse 1111, kennt aber nicht die MAC-Adresse des Gateways 10.1.1.1. Was macht er Es sendet eine Broadcast-ARP-Anforderung, die alle Geräte im Netzwerk empfangen, aber nur ein Router mit einer IP-Adresse von 10.1.1.1 antwortet darauf.

Der Router antwortet mit seiner AAAA-MAC-Adresse, und sowohl die Quell- als auch die Ziel-MAC-Adresse werden ebenfalls in diesen Frame eingefügt. Sobald der Frame bereit ist, wird vor dem Verlassen des Netzwerks eine CRC-Datenintegritätsprüfung durchgeführt, bei der es sich um einen Algorithmus zum Auffinden der Prüfsumme handelt, um Fehler zu erkennen.

Der zyklisch redundante CRC-Code bedeutet, dass dieser gesamte Frame von SYN bis zur letzten MAC-Adresse durch einen Hash-Algorithmus, z. B. MD5, ausgeführt wird, was zu einem Hash-Wert führt. , MD5, .

FCS/CRC, FCS – , CRC. FCS, — CRC, . . , , , , . , , , , FCS CRC, . , , , , .

MAC- : «, MAC- AAAA , », , MAC-.

IP- 30.1.1.10, , .

«» , , 30.1.1.10. , , . 30.1.1.0. , IP- , . «» , 30.1.1.0/24, 20.1.1.2.

, ? , , , . , , , 20.1.1.2. , MAC- , . , ARP, MAC- 20.1.1.2, .

, , MAC-, MAC- BBB MAC- CCC. FCS/CRC .

, 20.1.12, , , , FCS/CRC. «» MAC-, , 30.1.1.10. , . , MAC- , , .

, - SYN-, , , . MAC-, IP- , .

IP-, OSI, .

21, FTP-, SYN , - .

, , , 30.1.1.10 SYN/ACK 10.1.1.10. , 10.1.1.10 ACK, , SYN, ACK .

, — . , , .

Ich hoffe, was Sie aus diesem Tutorial gelernt haben, ist nützlich. Wenn Sie Fragen haben, schreiben Sie mir an imran.rafai@nwking.org oder stellen Sie Fragen unter diesem Video.Ab der nächsten Lektion werde ich drei der interessantesten Fragen von YouTube auswählen, die ich am Ende jedes Videos betrachten werde. Von nun an werde ich den Abschnitt "Beste Fragen" haben, also werde ich die Frage mit Ihrem Namen posten und sie live beantworten. Ich denke, es wird davon profitieren.Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s bis zum Sommer kostenlos, wenn Sie für einen Zeitraum von sechs Monaten bezahlen, können Sie

hier bestellen.

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2,6 GHz 14C 64 GB DDR4 4 x 960 GB SSD 1 Gbit / s 100 TV von 199 US-Dollar in den Niederlanden! Dell R420 - 2x E5-2430 2,2 GHz 6C 128 GB DDR3 2x960 GB SSD 1 Gbit / s 100 TB - ab 99 US-Dollar! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?