Ich habe zuvor argumentiert, warum sich die Informationssicherheit in einer

kognitiven Krise befindet und sich die Situation verschlechtert. Trotz der Fülle frei verfügbarer Informationen kommen wir nicht gut damit zurecht, praktische Fähigkeiten im Bereich der Informationssicherheit in der gesamten Vielfalt der verfügbaren Fachgebiete zu identifizieren und auszubilden. Die meisten neuen Fachkräfte sind größtenteils Autodidakten, und die Universitäten können keine arbeitsbereiten Fachkräfte einstellen.

Die Situation ist nicht auf unseren Beruf beschränkt. Ähnliche Probleme traten zuvor in den Bereichen Medizin, Recht, Buchhaltung und anderen Bereichen auf. Anhand ihres Beispiels kann man mehrere Anzeichen identifizieren, die die kognitive Krise bestimmen:

Die Nachfrage nach Spezialisten übersteigt das Angebot bei weitem . Für erfahrene Fachkräfte gibt es eine Vielzahl von Stellenangeboten. Da viele Unternehmen Erfahrung benötigen, können sie nicht richtig in die Schulung ihrer Mitarbeiter investieren. Das Defizit erhöht die Gehälter von Praktikern mit relevanten Fähigkeiten erheblich, und es kommt zu einer Hyperspezialisierung.

Die meisten Informationen sind unzuverlässig und nicht überprüfbar . Es gibt nur wenige maßgebliche Wissensquellen zu kritischen Komponenten und Verfahren. Praktizierende verlassen sich stark auf persönliche Erfahrungen und Beobachtungen, die nicht überprüft und objektiv nicht überprüft werden. Dies macht es schwierig, neue Informationen zuverlässig zu lernen, und es wird noch schwieriger, Best Practices zu entwickeln und den Erfolg zu messen.

Wichtige Branchenprobleme, die nicht systematisch gelöst werden können, bleiben bestehen . Die Branche ist nicht in der Lage, die größten Probleme, mit denen sie konfrontiert ist, zu organisieren oder effektiv zu bewältigen. In der Medizin sind dies Epidemien und Krisen, in der Buchhaltung große unkontrollierte Diebstähle durch Fälschung der Berichterstattung. Und die Würmer der 2000er Jahre toben immer noch in Computernetzwerken: Es gibt Hunderttausende von Hosts mit anfälligen SMB-Ports im Internet, und es gibt keine Anzeichen dafür, dass die Krypto-Ransomware-Epidemie rückläufig ist. Viele der Hauptprobleme, mit denen wir vor zwanzig Jahren konfrontiert waren, haben überlebt oder sind noch schlimmer geworden.

Da andere Bereiche formalisierter und effektiver aus der kognitiven Krise hervorgegangen sind, hat die Informationssicherheit Hoffnung. Wir können von ihnen lernen und unsere eigene

kognitive Revolution machen . Drei Dinge müssen passieren:

- Wir müssen die Prozesse, auf deren Grundlage Schlussfolgerungen gezogen werden, gründlich verstehen.

- Experten sollten zuverlässige, wiederholbare Lehrmethoden und -techniken entwickeln.

- Die Lehrer sollten praktisches Denken aufbauen und fördern.

Im Zentrum aller drei Säulen der kognitiven Revolution steht das Konzept des mentalen Modells.

Mentale Modelle

Das mentale Modell ist nur eine Sichtweise auf die Welt. Wir sind von komplexen Systemen umgeben, daher erstellt das Gehirn Modelle zur Vereinfachung.

Sie verwenden die ganze Zeit mentale Modelle. Hier einige Beispiele:

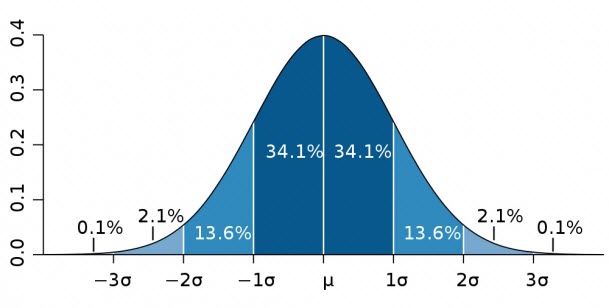

Verteilung und glockenförmige Kurve

Verteilung und glockenförmige Kurve . In normalverteilten Daten sind die meisten Punkte in der Mitte gruppiert. Daher haben die meisten Menschen eine mittlere Intelligenz, und nur wenige sind extrem niedrig oder hoch.

Operante Konditionierung

Operante Konditionierung . In vielen Fällen entsteht der Reflex nicht aufgrund des vorherigen Reizes, sondern aufgrund der Konsequenzen. Wenn eine Maus beim Drücken eines Hebels Nahrung erhält, ist es wahrscheinlicher, dass sie darauf drückt. Wenn Sie jedes Mal krank sind, wenn Sie Ananas essen, ist es unwahrscheinlich, dass Sie diese häufig weiter essen.

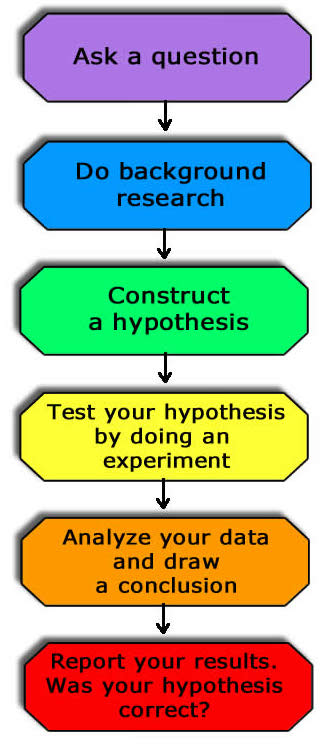

Die wissenschaftliche Methode

Die wissenschaftliche Methode . Eine wissenschaftliche Entdeckung folgt normalerweise einem Standardprozess: Stellen Sie eine Frage, bilden Sie eine Hypothese, führen Sie ein Experiment durch, um diese Hypothese zu testen und die Ergebnisse zu melden. Wir verwenden dies nicht nur in unserer Forschung, sondern auch, um die Forschung anderer zu testen, indem wir die Übereinstimmung zwischen Schlüsselfragen, Hypothesen, experimentellen Verfahren und Schlussfolgerungen bewerten.

Jedes dieser Modelle vereinfacht etwas Kompliziertes so, dass es für Praktiker und Lehrer gleichermaßen nützlich sein kann. Dieses Denken konzentriert sich auf die Interpretation von Problemen und die Entscheidungsfindung. Modelle hingegen sind Werkzeuge. Je mehr Tools Sie haben, desto besser sind Sie auf die Lösung vieler Probleme vorbereitet.

Angewandte Modelle

Mentale Modelle sind Spezialwerkzeuge für einen bestimmten Beruf. In den letzten hundert Jahren hat die Medizin ihre kognitive Revolution durchlaufen und fortschrittliche mentale Modelle geschaffen. Selbst bei 60.000 möglichen Diagnosen und 4.000 Eingriffen setzen Ärzte diese einfachen Modelle effektiv ein:

13 Organsysteme

13 Organsysteme . Es gibt viele Komponenten im Körper, aber sie können als separate, meist autonome Systeme betrachtet werden. Spezialisten konzentrieren sich normalerweise auf die eingehende Untersuchung eines dieser Systeme. Dies macht das Lernen überschaubarer.

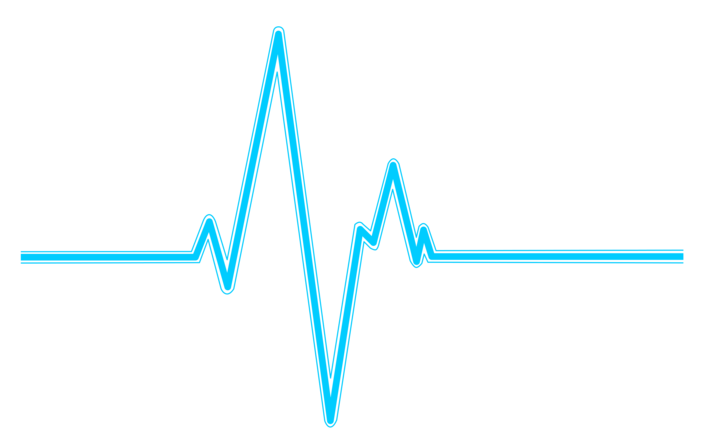

Vier wichtige Indikatoren

Vier wichtige Indikatoren . Die Entropie des menschlichen Körpers ist enorm. Es gibt vier grundlegende Vitalfunktionen zum Erkennen signifikanter Veränderungen: Temperatur, Atemfrequenz, Blutdruck und Herzfrequenz. Medizinische Mitarbeiter aller Ebenen können diese Informationen kontinuierlich als permanentes Mittel zur vorläufigen diagnostischen Beurteilung sammeln.

Zehn-Punkte-Schmerzskala

Zehn-Punkte-Schmerzskala . Schmerz ist eine wichtige diagnostische Messung, da er die Wirksamkeit der Behandlung oder Therapie anzeigt. Schmerz ist jedoch schwer objektiv zu messen. Gleichzeitig hilft eine einfache grafische Schmerzskala Ärzten dabei, effektiv mit Patienten zu kommunizieren und Schmerzveränderungen gegenüber dem Ausgangswert zu bemerken.

Es gibt auch mentale Modelle in der Computerindustrie, auf die wir uns stark verlassen, obwohl wir sie normalerweise nicht als mentale Modelle bezeichnen. Zum Beispiel

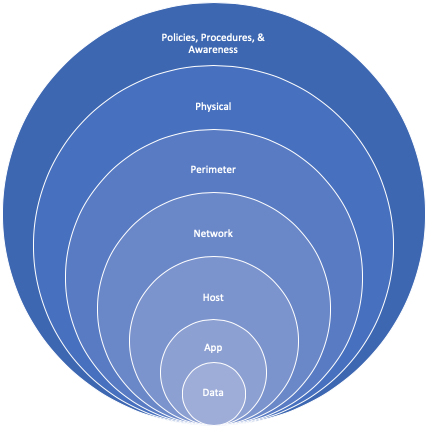

Tiefenverteidigung (DID). Ein Ansatz für die Sicherheitsarchitektur, bei dem zusätzliche Kategorien (Untersuchung, Verteidigung, Reaktion usw.) überlagert werden, um eine umfassende Position bereitzustellen.

OSI-Modell

OSI-Modell . Hierarchische Klassifizierung von Netzwerkkommunikationsfunktionen zur Entwicklung und Analyse von Kommunikationsprotokollen und deren Interaktion. Betriebssystem- und Anwendungsentwickler verwenden das OSI-Modell, um Funktionen zu entwickeln und Grenzen zu setzen. Administratoren und Analysten verwenden es zur Fehlerbehebung und Untersuchung von Netzwerkproblemen und -vorfällen.

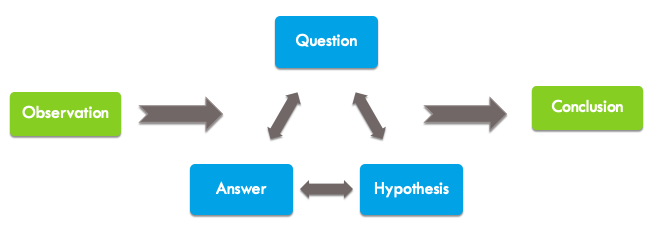

Untersuchungsprozess

Untersuchungsprozess . Eine Untersuchung von Sicherheitsbedrohungen folgt normalerweise diesem Prozess: Erkennen Sie verdächtige Eingabedaten, stellen Sie Fragen, bilden Sie eine Hypothese, suchen Sie nach Antworten - und wiederholen Sie den Vorgang, bis eine Schlussfolgerung gezogen wird. Sicherheitsanalysten verwenden diesen Prozess, um Ereignisse aufzuzeichnen und zu entscheiden, welche Beweise analysiert werden sollen.

Sie verwenden ständig alle Arten von mentalen Modellen, aber sie existieren nicht im luftleeren Raum. Jeder von uns nimmt die Welt durch das Prisma seiner eigenen einzigartigen Wahrnehmung wahr, die unter dem Einfluss der Lebenserfahrung geschaffen wurde. Obwohl sich das Prisma ständig ändert, werden diese Modelle nicht nacheinander angewendet. Stattdessen

besteht die Wahrnehmung darin, viele Modelle zu schichten .

Manchmal handelt es sich hierbei um Hilfsmodelle. Das Occam-Rasierermodell geht beispielsweise davon aus, dass die einfachste Erklärung normalerweise korrekt ist. Der Arzt kann dieses Prinzip zusammen mit mentalen Modellen zum deduktiven Denken und zur Beurteilung des mentalen Zustands verwenden. Zum Beispiel kann ein schneller Gewichtsverlust nicht auf Bauchspeicheldrüsenkrebs oder Hunderte anderer Krankheiten zurückzuführen sein, sondern einfach darauf, dass eine Person nicht genug isst, möglicherweise aufgrund einer Depression. Es klingt einfach, aber eine solche Schlussfolgerung zu ziehen, erfordert enorme Nachdenklichkeit und Bewusstsein.

In anderen Fällen berücksichtigen wir konkurrierende mentale Modelle, die sich widersprechen: zum Beispiel Religion und Staatsbürgerschaft. Das Christentum schreibt vor, nicht zu töten, aber ein demokratischer Staat bietet den Bürgern an, in den Krieg zu ziehen, um ihre Freiheiten zu wahren. Diese Konflikte führen zu internen Konflikten, bei denen häufig Kompromisse erforderlich sind.

Wenn wir mit einem neuen geeigneten mentalen Modell konfrontiert werden, nehmen wir es in unser persönliches Set auf. Alles, woran wir denken, durchläuft jede unserer Handlungen den Filter dieser mentalen Modelle, die zu Handlungen drängen oder sich widersprechen.Modelle aus der Verzweiflung

Praktiker der Informationssicherheit suchen verzweifelt nach neuen Modellen, was die kognitive Krise weiter betont. Tatsächlich nehmen wir oft gute Modelle und missbrauchen sie oder erweitern sie über ihren praktischen Zweck hinaus.Die Wissensdatenbank für MITRE ATT & CK-Angriffe enthält eine Liste gängiger Methoden zur Beschreibung von Netzwerkangriffen. Dies ist ein großartiges Modell, das in vielerlei Hinsicht nützlich ist, und ehrlich gesagt war irgendwann so etwas notwendig.

Da die Modelle jedoch so fehlen, gaben einige Organisationen andere Sicherheitsprinzipien und erfolgreiche Initiativen auf und beschränkten sich darauf, die MITRE ATT & CK-Liste zu überprüfen. Ebenso habe ich gesehen, wie neue Sicherheitsorganisationen alle ihre Erkennungs- und Präventionsstrategien nur auf der Grundlage von ATT & CK fokussieren, ohne zuvor ein Bedrohungsmodell zu formulieren, ohne wertvolle Vermögenswerte zu verstehen und Risiken zu bewerten. Dies ist der Weg ins Nirgendwo. Dies ist nicht die Schuld von MITRE: Die Entwickler dieses Frameworks selbst versuchen aktiv zu erklären, wann und wann ATT & CK nicht verwendet werden soll, und betonen die Einschränkungen des Frameworks.

Das Problem ist, dass uns Modelle fehlen, sodass wir jedes vernünftige Modell sofort verwenden und missbrauchen, sobald es erscheint. Letztendlich werden gute Modelle benötigt. Eine robuste Toolbox ist erforderlich. Aber nicht überall kann man einen Hammer benutzen, und wir brauchen keine vierzehn Kreissägen.

Was macht ein gutes Modell aus?

Ich habe bereits mehrere Modelle erwähnt, die die Ausbildung und Praxis in der IT vereinfachen, aber nützliche und allgemein akzeptierte Modelle reichen immer noch nicht aus. Was macht ein gutes Modell aus?

Ein gutes Modell ist einfach . Modelle helfen bei der Bewältigung der Komplexität von Problemen. Wenn sie selbst komplexer als Probleme sind, werden die Vorteile verringert. Die Kürze des Wortlauts ist wichtig. Eine 20-seitige Beschreibung des Zwecks und der Anwendung des Modells ist nützlich, aber einfache Grafiken, die das Wesentliche vermitteln, vereinfachen die Wahrnehmung und Verwendung erheblich. Das Modell kann in Form eines Diagramms, einer Tabelle oder sogar einer einfachen Liste dargestellt werden.

Ein gutes Modell ist nützlich . Das Modell sollte breit genug sein, um auf bekannte Personen und Situationen angewendet zu werden, aber spezifisch genug, um es für ein praktisches Verständnis bestimmter Szenarien zu verwenden. Stellen Sie es sich als Autobahnkreuzung vor. Der Ausgang ist gut sichtbar, es ist leicht, mit niedriger Geschwindigkeit dorthin zu fahren. Einmal drinnen, sollte die Strecke maximale Beschleunigung bieten, damit Sie sich in einem bequemen Tempo bewegen können. Hervorragende Modelle bieten einem Menschen einen Weg vom vorhandenen Wissen zu komplexen Konzepten.

Ein gutes Modell ist unvollkommen . Die meisten Modelle sind Verallgemeinerungen, die durch induktives Denken erstellt wurden. Es gibt immer Grenzsituationen, und diese Ausnahmen sind wichtig, da sie einen Mechanismus zum Widerlegen des Modells bieten. Der Schlüssel zum Verständnis einer Theorie oder eines Systems liegt darin, zu wissen, wann es nicht funktioniert. Da die Modelle nicht perfekt sind, können sie auf keine Situation angewendet werden. Das Modell sollte klare Verwendungskriterien haben, damit es nicht in unangemessenen Situationen verwendet wird.

Modellerstellung

Die meisten Modelle werden durch

induktives Denken erstellt . Induktives Denken ist der Prozess der Bildung von Verallgemeinerungen basierend auf Lebenserfahrung, Beobachtungen oder gesammelten Daten. Wenn Sie auf mehrere böswillig verschleierte PowerShell-Skripts stoßen, können Sie verallgemeinern, dass die Verschleierung ein Zeichen für ein böswilliges Skript ist. Dies ist kein Modell, sondern eine Heuristik (Faustregel), die möglicherweise in der Forschung nützlich ist. Es verbindet sich mit mehreren anderen und bildet ein Modell für Forschung, Beweise oder etwas anderes.

Die Stärke des induktiven Denkens hängt von der Anzahl und Vielfalt der Beobachtungen ab, auf denen die Schlussfolgerungen beruhen . Ich habe einmal mit einem Analysten zusammengearbeitet, der ein paar Mal gesehen hat, wie Angreifer den Nginx-Webserver in ihrer Infrastruktur verwenden. Er hat jedoch nie gesehen, dass Nginx für legitime Zwecke verwendet wurde, und kam daher zu dem induktiven Schluss, dass dieser Webserver normalerweise von Cyberkriminellen verwendet wird. Natürlich wird Nginx von allen verwendet, und diese induktive Heuristik basiert nicht auf dem entsprechenden Muster, was zu schlechten Schlussfolgerungen und Zeitverlust führte.

Bei der Erstellung eines Modells ist die Beweisgrenze noch höher. Das Modell sollte auf einer Vielzahl von Beobachtungen in einem breiten Spektrum von Messungen basieren.

Ich glaube, die meisten Modelle beginnen mit der richtigen Frage. Ist ein Hot Dog zum Beispiel ein Sandwich?

Das ist die falsche Frage. Aber es ermöglicht Ihnen, zur richtigen Frage zu kommen. Unabhängig von Ihrer Meinung führt Sie eine kurze Diskussion letztendlich zur richtigen Frage: „Was ist die Definition eines Sandwichs?“

Das ist die richtige Frage. In der Antwort listen Sie die Eigenschaften des Sandwichs und die Beziehung zwischen diesen Eigenschaften auf.

Ein Sandwich hat mehrere Schichten, die äußere Schicht basiert normalerweise auf Kohlenhydraten usw.Sie werden diese Eigenschaften verfeinern, indem Sie klare Beispiele für Sandwiches und Nicht-Sandwiches hervorheben und dabei die Diskussion von Grenzsituationen berücksichtigen.

Italian Hero ist definitiv ein Sandwich. Pizza - offensichtlich nicht. Was ist der Unterschied? Wie wende ich das auf einen Hot Dog an?Die Diskussionen müssen reich und vielfältig sein, um eine einzigartige Perspektive zu erhalten. Sie enthüllen eine Vielzahl von Grenzsituationen und kulturellen Unterschieden, an die Sie nicht gedacht haben.

Wie wäre es mit Tacos? Dies ist eine Variante eines Sandwichs in einer bestimmten Kultur. Wie wende ich es im Modell an?Diskussion schafft Wert. Die richtigen Fragen und Antworten darauf sind eine Menge Arbeit, um zu einem nützlichen Modell zu gelangen.Eine

Würfelregel ist übrigens eine Möglichkeit, um festzustellen, ob ein Hot Dog ein Sandwich ist. Schwöre nur nicht, es ist nur eine Option.

Fazit

Mentale Modelle ermöglichen es Ihnen, bessere Entscheidungen zu treffen und schneller zu lernen. Dies sind Werkzeuge, die die Komplexität vereinfachen und in jedem Beruf von entscheidender Bedeutung sind. Damit die Informationssicherheit die kognitive Krise überwinden kann, müssen wir die Entwicklung, Verwendung und Vermittlung guter Modelle verbessern. Wenn Sie mehr über bestimmte Informationssicherheitsmodelle erfahren möchten, sind einige davon unten aufgeführt.

Referenzen

Verschiedene Modelle der Informationssicherheit